Tutorial: Criar uma relação de confiança de floresta bidirecional nos Serviços de Domínio do Microsoft Entra com um domínio local

Você pode criar uma relação de confiança de floresta entre os Serviços de Domínio Microsoft Entra e ambientes AD DS locais. A relação de confiança de floresta permite que usuários, aplicativos e computadores se autentiquem em um domínio local do domínio gerenciado dos Serviços de Domínio. Uma relação de confiança de floresta pode ajudar os usuários a acessar recursos em cenários como:

- Ambientes onde você não pode sincronizar hashes de senha ou onde os usuários entram exclusivamente usando cartões inteligentes e não sabem sua senha.

- Cenários híbridos que exigem acesso a domínios locais.

Você pode escolher entre três direções possíveis ao criar uma relação de confiança de floresta, dependendo de como os usuários precisam acessar recursos. Os Serviços de Domínio suportam apenas relações de confiança de floresta. Não há suporte para uma relação de confiança externa para um domian filho local.

| Direção de confiança | Acesso do utilizador |

|---|---|

| Bidirecional | Permite que os usuários no domínio gerenciado e no domínio local acessem recursos em qualquer um dos domínios. |

| Saída unidirecional | Permite que os usuários no domínio local acessem recursos no domínio gerenciado, mas não vice-versa. |

| Entrada unidirecional | Permite que os usuários no domínio gerenciado acessem recursos no domínio local. |

Neste tutorial, irá aprender a:

- Configurar o DNS em um domínio AD DS local para oferecer suporte à conectividade dos Serviços de Domínio

- Criar uma relação de confiança de floresta bidirecional entre o domínio gerenciado e o domínio local

- Testar e validar a relação de confiança da floresta para autenticação e acesso a recursos

Se você não tiver uma assinatura do Azure, crie uma conta antes de começar.

Pré-requisitos

Para concluir este tutorial, você precisa dos seguintes recursos e privilégios:

- Uma subscrição ativa do Azure.

- Se você não tiver uma assinatura do Azure, crie uma conta.

- Um locatário do Microsoft Entra associado à sua assinatura, sincronizado com um diretório local ou um diretório somente na nuvem.

- Se necessário, crie um locatário do Microsoft Entra ou associe uma assinatura do Azure à sua conta.

- Um domínio gerenciado pelos Serviços de Domínio configurado com um nome de domínio DNS personalizado e um certificado SSL válido.

- Se necessário, crie e configure um domínio gerenciado dos Serviços de Domínio Microsoft Entra.

- Um domínio do Ative Directory local que pode ser acessado a partir do domínio gerenciado por meio de uma conexão VPN ou Rota Expressa.

- Administrador de Aplicativos e Administrador de Grupos O Microsoft Entra funções em seu locatário para modificar uma instância de Serviços de Domínio.

- Uma conta de Administrador de Domínio no domínio local que tem as permissões para criar e verificar relações de confiança.

Importante

Você precisa usar um mínimo de Enterprise SKU para seu domínio gerenciado. Se necessário, altere a SKU de um domínio gerenciado.

Inicie sessão no Centro de administração do Microsoft Entra.

Neste tutorial, você cria e configura a confiança de floresta de saída dos Serviços de Domínio usando o centro de administração do Microsoft Entra. Para começar, primeiro entre no centro de administração do Microsoft Entra.

Considerações sobre a rede

A rede virtual que hospeda a floresta dos Serviços de Domínio precisa de uma conexão VPN ou Rota Expressa com o Ative Directory local. Os aplicativos e serviços também precisam de conectividade de rede com a rede virtual que hospeda a floresta dos Serviços de Domínio. A conectividade de rede com a floresta dos Serviços de Domínio deve estar sempre ativa e estável, caso contrário, os usuários podem não conseguir autenticar ou acessar recursos.

Antes de configurar uma relação de confiança de floresta nos Serviços de Domínio, verifique se a rede entre o Azure e o ambiente local atende aos seguintes requisitos:

- Verifique se as portas de firewall permitem o tráfego necessário para criar e usar uma relação de confiança. Para obter mais informações sobre quais portas precisam estar abertas para usar uma relação de confiança, consulte Definir configurações de firewall para relações de confiança do AD DS.

- Use endereços IP privados. Não confie no DHCP com atribuição de endereço IP dinâmico.

- Evite a sobreposição de espaços de endereço IP para permitir que o emparelhamento e o roteamento de rede virtual se comuniquem com êxito entre o Azure e o local.

- Uma rede virtual do Azure precisa de uma sub-rede de gateway para configurar uma conexão VPN site a site (S2S) ou ExpressRoute do Azure.

- Crie sub-redes com endereços IP suficientes para suportar o seu cenário.

- Verifique se os Serviços de Domínio têm sua própria sub-rede, não compartilhe essa sub-rede de rede virtual com VMs e serviços de aplicativos.

- As redes virtuais emparelhadas NÃO são transitivas.

- Os emparelhamentos de rede virtual do Azure devem ser criados entre todas as redes virtuais que você deseja usar a confiança da floresta dos Serviços de Domínio para o ambiente AD DS local.

- Forneça conectividade de rede contínua para sua floresta do Ative Directory local. Não use conexões sob demanda.

- Verifique se há resolução contínua de nomes DNS entre o nome da floresta dos Serviços de Domínio e o nome da floresta do Ative Directory local.

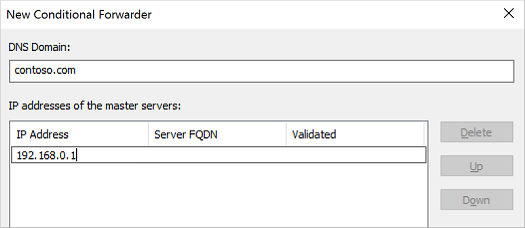

Configurar o DNS no domínio local

Para resolver corretamente o domínio gerenciado do ambiente local, talvez seja necessário adicionar encaminhadores aos servidores DNS existentes. Para configurar o ambiente local para se comunicar com o domínio gerenciado, conclua as seguintes etapas de uma estação de trabalho de gerenciamento para o domínio AD DS local:

Selecione Iniciar>DNS de Ferramentas Administrativas.>

Selecione sua zona DNS, como aaddscontoso.com.

Selecione Encaminhadores Condicionais e, em seguida, selecione com o botão direito do mouse e escolha Novo Encaminhador Condicional...

Insira seu outro domínio DNS, como contoso.com, e insira os endereços IP dos servidores DNS para esse namespace, conforme mostrado no exemplo a seguir:

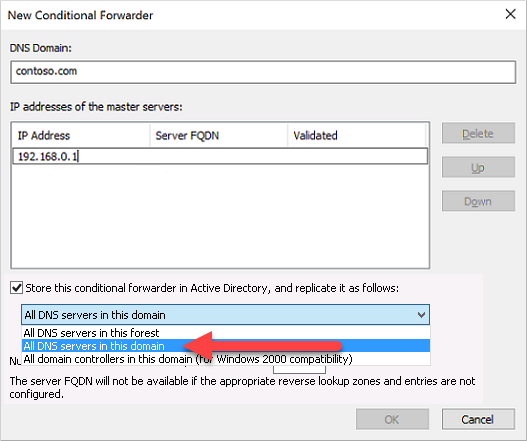

Marque a caixa Armazenar este encaminhador condicional no Ative Directory, replique-o da seguinte forma e, em seguida, selecione a opção para Todos os servidores DNS neste domínio, conforme mostrado no exemplo a seguir:

Importante

Se o encaminhador condicional estiver armazenado na floresta em vez do domínio, o encaminhador condicional falhará.

Para criar o encaminhador condicional, selecione OK.

Criar uma relação de confiança de floresta bidirecional no domínio local

O domínio AD DS local precisa de uma confiança de floresta bidirecional para o domínio gerenciado. Essa relação de confiança deve ser criada manualmente no domínio do AD DS local; não pode ser criado a partir do centro de administração do Microsoft Entra.

Para configurar uma relação de confiança bidirecional no domínio AD DS local, conclua as seguintes etapas como Administrador de Domínio de uma estação de trabalho de gerenciamento para o domínio AD DS local:

- Selecione Iniciar>Ferramentas>Administrativas, Domínios e Relações de Confiança do Ative Directory.

- Clique com o botão direito do mouse no domínio, como onprem.contoso.com, e selecione Propriedades.

- Escolha a guia Confianças e, em seguida , Nova Confiança.

- Digite o nome de domínio dos Serviços de Domínio, como aaddscontoso.com, e selecione Avançar.

- Selecione a opção para criar uma relação de confiança de floresta e, em seguida, para criar uma relação de confiança bidirecional .

- Opte por criar a relação de confiança apenas para Este domínio. Na próxima etapa, você cria a confiança no centro de administração do Microsoft Entra para o domínio gerenciado.

- Escolha usar a autenticação em toda a floresta e, em seguida, insira e confirme uma senha de confiança. Essa mesma senha também é inserida no centro de administração do Microsoft Entra na próxima seção.

- Percorra as próximas janelas com opções padrão e, em seguida, escolha a opção Não , não confirme a confiança de saída.

- Selecione Concluir.

Se a confiança da floresta não for mais necessária para um ambiente, conclua as seguintes etapas como Administrador de Domínio para removê-la do domínio local:

- Selecione Iniciar>Ferramentas>Administrativas, Domínios e Relações de Confiança do Ative Directory.

- Clique com o botão direito do mouse no domínio, como onprem.contoso.com, e selecione Propriedades.

- Escolha o separador Confianças, depois Domínios que confiam neste domínio (confianças de entrada), clique na relação de confiança a remover e, em seguida, clique em Remover.

- No separador Confianças, em Domínios em que este domínio confia (confianças de saída), clique na relação de confiança a remover e, em seguida, clique em Remover.

- Clique em Não, remova a relação de confiança apenas do domínio local.

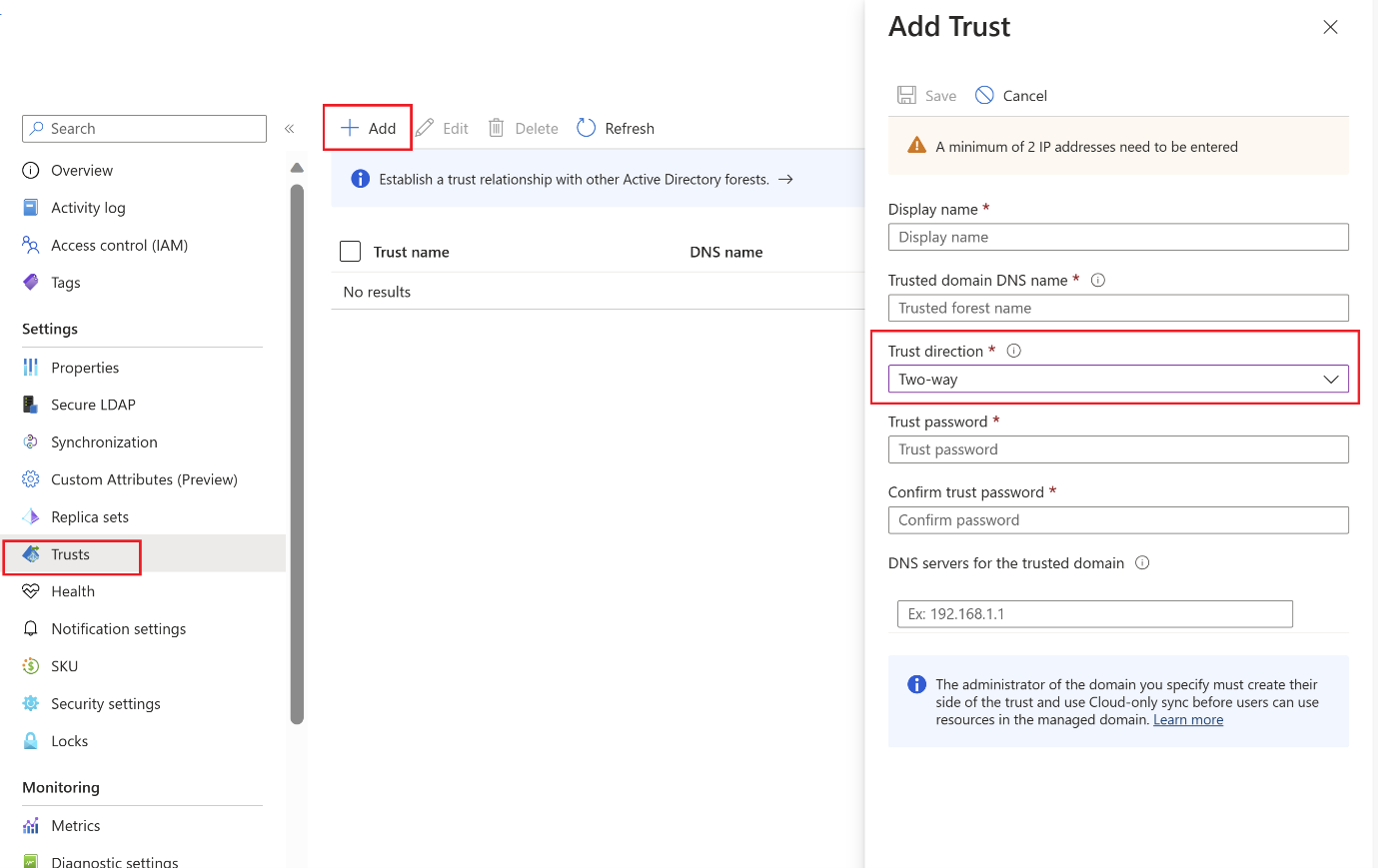

Criar uma relação de confiança de floresta bidirecional nos Serviços de Domínio

Para criar a relação de confiança bidirecional para o domínio gerenciado no centro de administração do Microsoft Entra, conclua as seguintes etapas:

No centro de administração do Microsoft Entra, procure e selecione Serviços de Domínio do Microsoft Entra e, em seguida, selecione o domínio gerenciado, como aaddscontoso.com.

No menu do lado esquerdo do domínio gerenciado, selecione Relações de confiança e escolha + Adicionar uma relação de confiança.

Selecione Bidirecional como a direção de confiança.

Insira um nome para exibição que identifique sua confiança e, em seguida, o nome DNS da floresta confiável local, como onprem.contoso.com.

Forneça a mesma senha de confiança que foi usada para configurar a confiança da floresta de entrada para o domínio AD DS local na seção anterior.

Forneça pelo menos dois servidores DNS para o domínio AD DS local, como 10.1.1.4 e 10.1.1.5.

Quando estiver pronto, salve a confiança da floresta de saída.

Se a confiança de floresta não for mais necessária para um ambiente, conclua as seguintes etapas para removê-la dos Serviços de Domínio:

- No centro de administração do Microsoft Entra, procure e selecione Serviços de Domínio do Microsoft Entra e, em seguida, selecione o domínio gerenciado, como aaddscontoso.com.

- No menu no lado esquerdo do domínio gerenciado, selecione Relações de confiança, escolha a relação de confiança e clique em Remover.

- Forneça a mesma senha de confiança que foi usada para configurar a confiança da floresta e clique em OK.

Validar autenticação de recursos

Os cenários comuns a seguir permitem validar que a confiança da floresta autentica corretamente os usuários e o acesso aos recursos:

- Autenticação de usuário local da floresta de Serviços de Domínio

- Acessar recursos na floresta dos Serviços de Domínio usando o usuário local

Autenticação de usuário local da floresta de Serviços de Domínio

Você deve ter a máquina virtual do Windows Server associada ao domínio gerenciado. Use essa máquina virtual para testar se o usuário local pode se autenticar em uma máquina virtual. Se necessário, crie uma VM do Windows e associe-a ao domínio gerenciado.

Conecte-se à VM do Windows Server associada à floresta dos Serviços de Domínio usando o Azure Bastion e suas credenciais de administrador dos Serviços de Domínio.

Abra um prompt de comando e use o

whoamicomando para mostrar o nome distinto do usuário autenticado no momento:whoami /fqdnUse o

runascomando para autenticar como um usuário do domínio local. No comando a seguir, substituauserUpn@trusteddomain.compelo UPN de um usuário do domínio local confiável. O comando solicita a senha do usuário:Runas /u:userUpn@trusteddomain.com cmd.exeSe a autenticação for bem-sucedida, um novo prompt de comando será aberto. O título do novo prompt de comando inclui

running as userUpn@trusteddomain.com.Use

whoami /fqdnno novo prompt de comando para exibir o nome distinto do usuário autenticado do Ative Directory local.

Acessar recursos na floresta dos Serviços de Domínio usando o usuário local

A partir da VM do Windows Server associada à floresta dos Serviços de Domínio, você pode testar cenários. Por exemplo, você pode testar se um usuário que entra no domínio local pode acessar recursos no domínio gerenciado. Os exemplos a seguir abrangem cenários de teste comuns.

Ativar a partilha de ficheiros e impressoras

Conecte-se à VM do Windows Server associada à floresta dos Serviços de Domínio usando o Azure Bastion e suas credenciais de administrador dos Serviços de Domínio.

Abra as Configurações do Windows.

Procure e selecione Centro de Rede e Partilha.

Escolha a opção para Alterar configurações avançadas de compartilhamento .

Em Perfil de Domínio, selecione Ativar partilha de ficheiros e impressoras e, em seguida, Guardar alterações.

Feche o Centro de Rede e Partilha.

Criar um grupo de segurança e adicionar membros

Abra Utilizadores e Computadores do Active Directory.

Selecione com o botão direito do mouse o nome de domínio, escolha Novo e, em seguida, selecione Unidade Organizacional.

Na caixa nome, digite LocalObjects e selecione OK.

Selecione e clique com o botão direito do mouse em LocalObjects no painel de navegação. Selecione Novo e, em seguida, Agrupar.

Digite FileServerAccess na caixa Nome do grupo. Para o Escopo do Grupo, selecione Domínio local e escolha OK.

No painel de conteúdo, clique duas vezes em FileServerAccess. Selecione Membros, escolha Adicionar e, em seguida, selecione Locais.

Selecione o Ative Directory local na visualização Local e escolha OK.

Digite Usuários do Domínio na caixa Digite os nomes dos objetos a serem selecionados . Selecione Verificar Nomes, forneça credenciais para o Ative Directory local e selecione OK.

Nota

Você deve fornecer credenciais porque a relação de confiança é apenas uma maneira. Isso significa que os usuários do domínio gerenciado dos Serviços de Domínio não podem acessar recursos ou pesquisar usuários ou grupos no domínio confiável (local).

O grupo Usuários do Domínio do Ative Directory local deve ser membro do grupo FileServerAccess . Selecione OK para salvar o grupo e fechar a janela.

Criar um compartilhamento de arquivos para acesso entre florestas

- Na VM do Windows Server associada à floresta dos Serviços de Domínio, crie uma pasta e forneça um nome como CrossForestShare.

- Selecione com o botão direito do mouse a pasta e escolha Propriedades.

- Selecione a guia Segurança e escolha Editar.

- Na caixa de diálogo Permissões para CrossForestShare, selecione Adicionar.

- Digite FileServerAccess em Digite os nomes de objeto a serem selecionados e selecione OK.

- Selecione FileServerAccess na lista Grupos ou nomes de usuário. Na lista Permissões para FileServerAccess, escolha Permitir para as permissões Modificar e Gravar e, em seguida, selecione OK.

- Selecione o separador Partilha e, em seguida, selecione Partilha Avançada....

- Escolha Compartilhar esta pasta e insira um nome memorável para o compartilhamento de arquivos em Nome do compartilhamento, como CrossForestShare.

- Selecione Permissões. Na lista Permissões para Todos, escolha Permitir para a permissão Alterar.

- Selecione OK duas vezes e, em seguida, Fechar.

Validar autenticação entre florestas para um recurso

Entre em um computador Windows associado ao Ative Directory local usando uma conta de usuário do Ative Directory local.

Usando o Windows Explorer, conecte-se ao compartilhamento que você criou usando o nome de host totalmente qualificado e o compartilhamento, como

\\fs1.aaddscontoso.com\CrossforestShare.Para validar a permissão de gravação, selecione com o botão direito do mouse na pasta, escolha Novo e, em seguida, selecione Documento de texto. Use o nome padrão Novo Documento de Texto.

Se as permissões de gravação estiverem definidas corretamente, um novo documento de texto será criado. Conclua as etapas a seguir para abrir, editar e excluir o arquivo conforme apropriado.

Para validar a permissão de leitura, abra Novo Documento de Texto.

Para validar a permissão de modificação, adicione texto ao arquivo e feche o Bloco de Notas. Quando solicitado a salvar as alterações, escolha Salvar.

Para validar a permissão de exclusão, selecione com o botão direito do mouse Novo documento de texto e escolha Excluir. Escolha Sim para confirmar a exclusão do arquivo.

Próximos passos

Neste tutorial, ficou a saber como:

- Configurar o DNS em um ambiente AD DS local para dar suporte à conectividade dos Serviços de Domínio

- Criar uma relação de confiança de floresta de entrada unidirecional em um ambiente AD DS local

- Criar uma relação de confiança de floresta de saída unidirecional nos Serviços de Domínio

- Testar e validar a relação de confiança para autenticação e acesso a recursos

Para obter mais informações conceituais sobre floresta nos Serviços de Domínio, consulte Como funcionam as confianças de floresta nos Serviços de Domínio?.