Para conceder acesso aos usuários no Microsoft Entra ID, atribua funções do Microsoft Entra. Uma função é uma coleção de permissões. Este artigo descreve como atribuir funções do Microsoft Entra usando o centro de administração do Microsoft Entra e o PowerShell.

Atribuir funções do Microsoft Entra aos usuários

Pré-requisitos

- Administrador de função privilegiada. Para saber quem é o seu Administrador de Função Privilegiada, consulte Listar atribuições de função do Microsoft Entra

- Licença do Microsoft Entra ID P2 quando o Privileged Identity Management (PIM) é utilizado

- Módulo do Microsoft Graph PowerShell ao usar o PowerShell

- Consentimento do administrador ao utilizar os Testes de API do Graph para a Microsoft Graph API

Para obter mais informações, consulte Pré-requisitos para usar o PowerShell ou o Graph Explorer.

Centro de administração do Microsoft Entra

Siga estas etapas para atribuir funções do Microsoft Entra usando o centro de administração do Microsoft Entra. Sua experiência será diferente dependendo se você tiver o Microsoft Entra Privileged Identity Management (PIM) habilitado.

Atribuir uma função

Gorjeta

As etapas neste artigo podem variar ligeiramente com base no portal a partir do qual você começou.

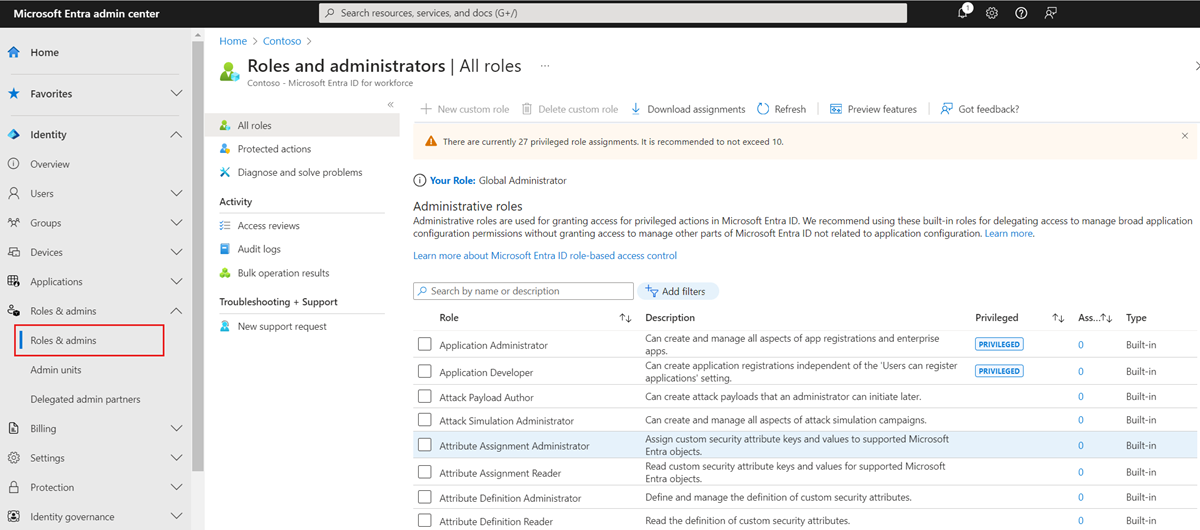

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Função Privilegiada.

Navegue até Identity>Roles & admins>Roles & admins.

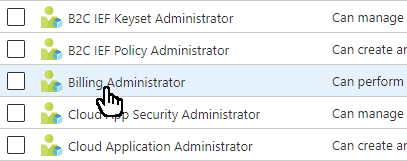

Encontre a função que você precisa. Você pode usar a caixa de pesquisa ou Adicionar filtros para filtrar as funções.

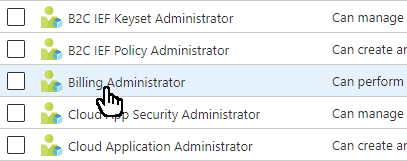

Selecione o nome da função para abri-la. Não adicione uma marca de seleção ao lado da função.

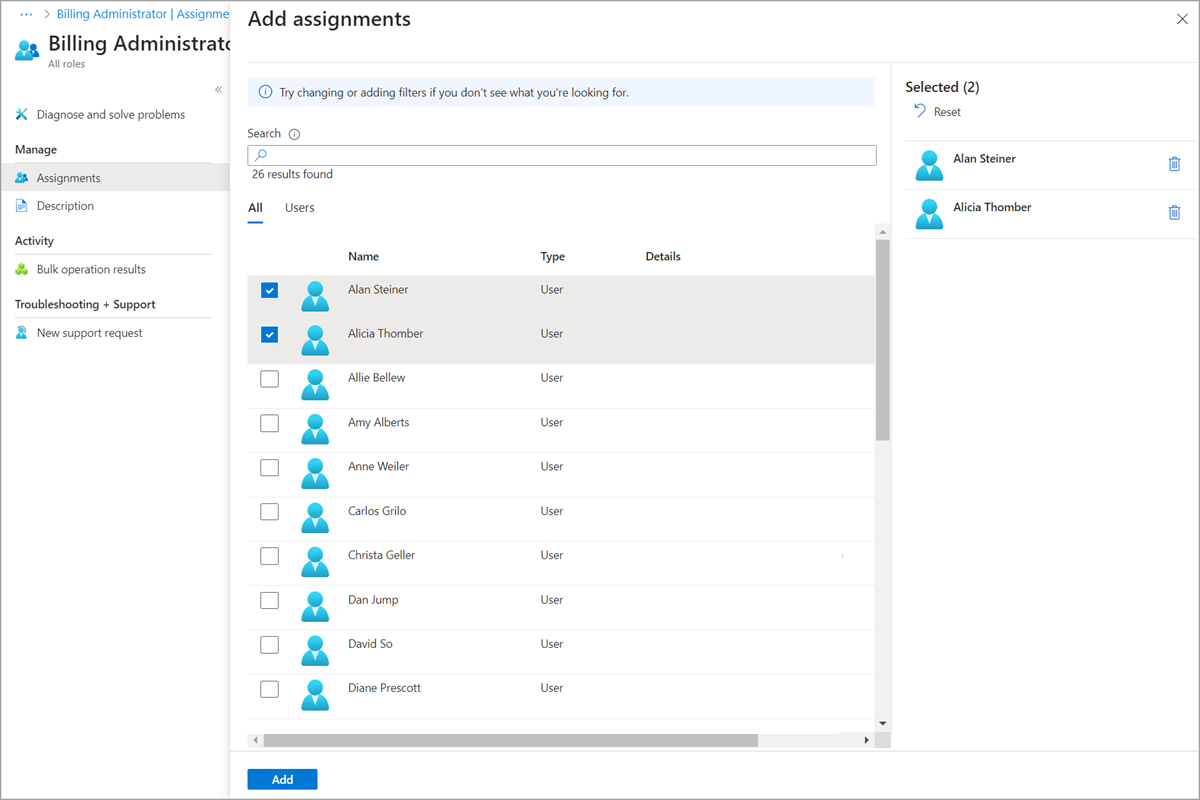

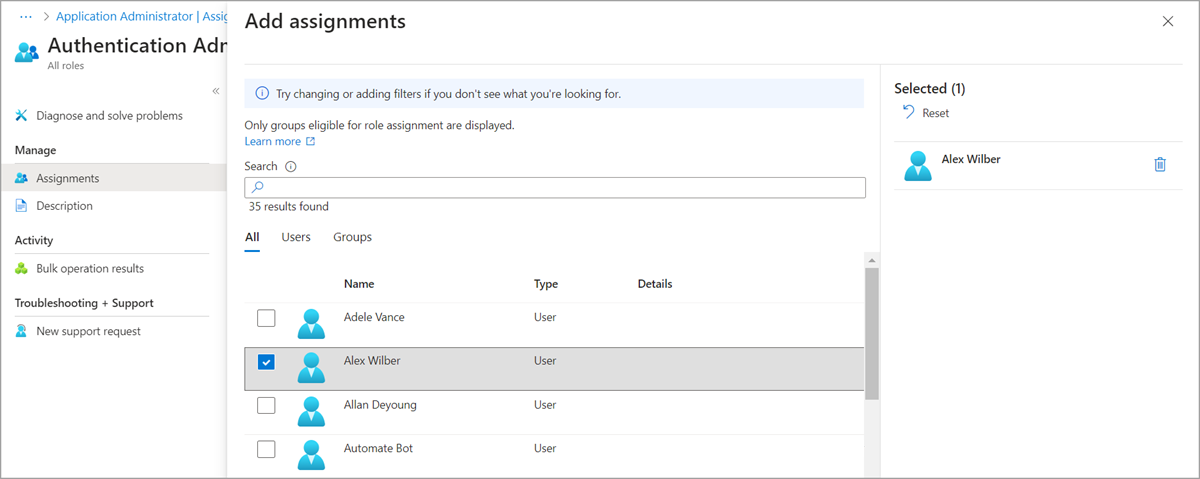

Selecione Adicionar atribuições e, em seguida, selecione os utilizadores que pretende atribuir a esta função.

Se vir algo diferente da imagem seguinte, poderá ter o PIM ativado. Consulte a secção seguinte.

Nota

Se você atribuir uma função interna do Microsoft Entra a um usuário convidado, o usuário convidado será elevado para ter as mesmas permissões que um usuário membro. Para obter informações sobre permissões padrão de membro e usuário convidado, consulte Quais são as permissões de usuário padrão no Microsoft Entra ID?

Selecione Adicionar para atribuir a função.

Atribuir uma função usando o PIM

Se você tiver o Microsoft Entra Privileged Identity Management (PIM) habilitado, você terá recursos adicionais de atribuição de função. Por exemplo, você pode tornar um usuário elegível para uma função ou definir a duração. Quando o PIM está habilitado, há duas maneiras de atribuir funções usando o centro de administração do Microsoft Entra. Você pode usar a página Funções e administradores ou a experiência do PIM. De qualquer forma, usa o mesmo serviço PIM.

Siga estas etapas para atribuir funções usando a página Funções e administradores . Se você quiser atribuir funções usando o Privileged Identity Management, consulte Atribuir funções do Microsoft Entra no Privileged Identity Management.

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Função Privilegiada.

Navegue até Identity>Roles & admins>Roles & admins.

Encontre a função que você precisa. Você pode usar a caixa de pesquisa ou Adicionar filtros para filtrar as funções.

Selecione o nome da função para abri-la e ver suas atribuições de função qualificadas, ativas e expiradas. Não adicione uma marca de seleção ao lado da função.

Selecione Adicionar atribuições.

Selecione Nenhum membro selecionado e, em seguida, selecione os usuários que você deseja atribuir a essa função.

Selecione Seguinte.

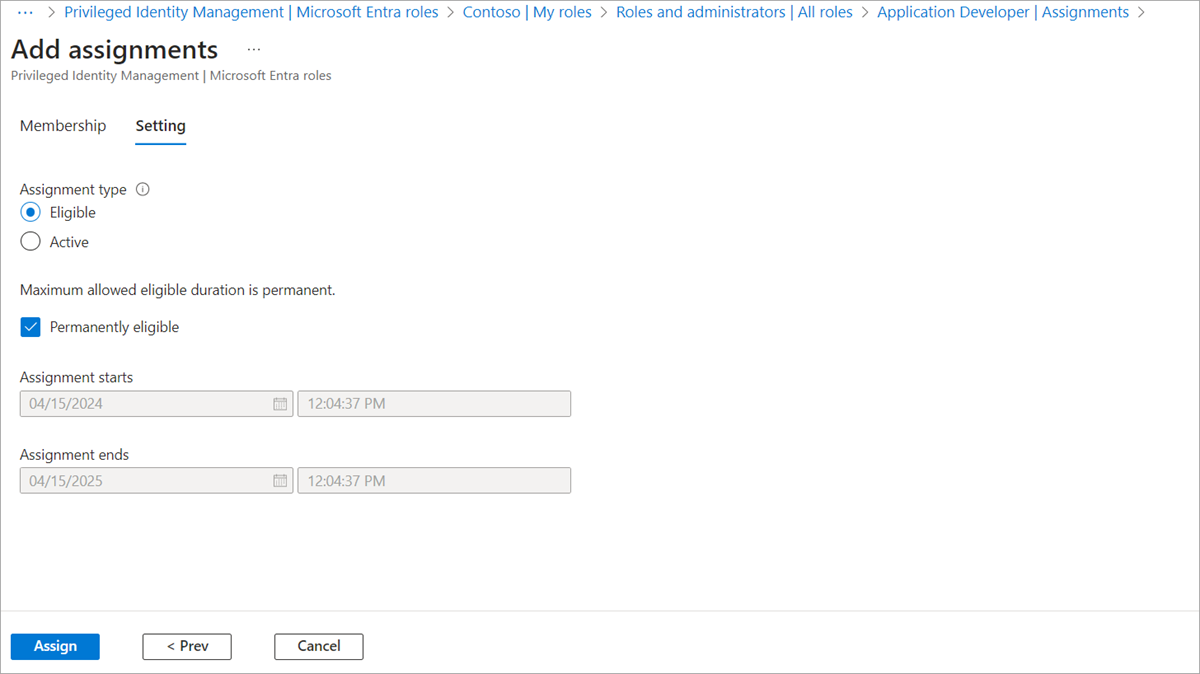

Na guia Configuração, selecione se deseja tornar essa atribuição de função Elegível ou Ativa.

Uma atribuição de função qualificada significa que o usuário deve executar uma ou mais ações para usar a função. Uma atribuição de função ativa significa que o usuário não precisa executar nenhuma ação para usar a função. Para obter mais informações sobre o significado dessas configurações, consulte Terminologia PIM.

Use as opções restantes para definir a duração da atribuição.

Selecione Atribuir para atribuir a função.

PowerShell

Siga estas etapas para atribuir funções do Microsoft Entra usando o PowerShell.

Configurar

Abra uma janela do PowerShell e use Import-Module para importar o módulo do Microsoft Graph PowerShell. Para obter mais informações, consulte Pré-requisitos para usar o PowerShell ou o Graph Explorer.

Import-Module -Name Microsoft.Graph.Identity.Governance -ForceEm uma janela do PowerShell, use o Connect-MgGraph para entrar no seu locatário.

Connect-MgGraph -Scopes "RoleManagement.ReadWrite.Directory"Use Get-MgUser para obter o usuário ao qual você deseja atribuir uma função.

$user = Get-MgUser -Filter "userPrincipalName eq 'johndoe@contoso.com'"

Atribuir uma função

Use Get-MgRoleManagementDirectoryRoleDefinition para obter a função que você deseja atribuir.

$roledefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Billing Administrator'"Use New-MgRoleManagementDirectoryRoleAssignment para atribuir a função.

$roleassignment = New-MgRoleManagementDirectoryRoleAssignment -DirectoryScopeId '/' -RoleDefinitionId $roledefinition.Id -PrincipalId $user.Id

Atribuir uma função como qualificada usando o PIM

Se o PIM estiver habilitado, você terá recursos adicionais, como tornar um usuário elegível para uma atribuição de função ou definir as horas de início e término de uma atribuição de função. Esses recursos usam um conjunto diferente de comandos do PowerShell. Para obter mais informações sobre como usar o PowerShell e o PIM, consulte PowerShell para funções do Microsoft Entra no Privileged Identity Management.

Use Get-MgRoleManagementDirectoryRoleDefinition para obter a função que você deseja atribuir.

$roledefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Billing Administrator'"Use o comando a seguir para criar uma tabela de hash para armazenar todos os atributos necessários para atribuir a função ao usuário. O ID Principal será o ID de usuário ao qual você deseja atribuir a função. Neste exemplo, a atribuição será válida apenas por 10 horas.

$params = @{ "PrincipalId" = "aaaaaaaa-bbbb-cccc-1111-222222222222" "RoleDefinitionId" = "b0f54661-2d74-4c50-afa3-1ec803f12efe" "Justification" = "Add eligible assignment" "DirectoryScopeId" = "/" "Action" = "AdminAssign" "ScheduleInfo" = @{ "StartDateTime" = Get-Date "Expiration" = @{ "Type" = "AfterDuration" "Duration" = "PT10H" } } }Use New-MgRoleManagementDirectoryRoleEligibilityScheduleRequest para atribuir a função como elegível. Depois que a função for atribuída, ela refletirá no centro de administração do Microsoft Entra na seção Governança de>identidade, Gerenciamento privilegiado de identidades, Atribuições>de>funções>do Microsoft Entra, Atribuições elegíveis.

New-MgRoleManagementDirectoryRoleEligibilityScheduleRequest -BodyParameter $params | Format-List Id, Status, Action, AppScopeId, DirectoryScopeId, RoleDefinitionId, IsValidationOnly, Justification, PrincipalId, CompletedDateTime, CreatedDateTimeMicrosoft Graph API

Siga estas instruções para atribuir uma função usando a API do Microsoft Graph.

Atribuir uma função

Neste exemplo, uma entidade de segurança com objectID

aaaaaaaa-bbbb-cccc-1111-222222222222recebe a função de Administrador de Cobrança (IDb0f54661-2d74-4c50-afa3-1ec803f12efede definição de função) no escopo do locatário. Para ver a lista de IDs de modelo de função imutáveis de todas as funções internas, consulte Funções internas do Microsoft Entra.POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments Content-type: application/json { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "directoryScopeId": "/" }Atribuir uma função usando o PIM

Atribuir uma atribuição de função qualificada com limite de tempo

Neste exemplo, uma entidade de segurança com objectID

aaaaaaaa-bbbb-cccc-1111-222222222222recebe uma atribuição de função qualificada com limite de tempo para Administrador de Cobrança (IDb0f54661-2d74-4c50-afa3-1ec803f12efede definição de função) por 180 dias.POST https://graph.microsoft.com/v1.0/rolemanagement/directory/roleEligibilityScheduleRequests Content-type: application/json { "action": "adminAssign", "justification": "for managing admin tasks", "directoryScopeId": "/", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "scheduleInfo": { "startDateTime": "2021-07-15T19:15:08.941Z", "expiration": { "type": "afterDuration", "duration": "PT180D" } } }Atribuir uma atribuição de função elegível permanente

No exemplo a seguir, uma entidade de segurança recebe uma atribuição de função elegível permanente ao Administrador de Cobrança.

POST https://graph.microsoft.com/v1.0/rolemanagement/directory/roleEligibilityScheduleRequests Content-type: application/json { "action": "adminAssign", "justification": "for managing admin tasks", "directoryScopeId": "/", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "scheduleInfo": { "startDateTime": "2021-07-15T19:15:08.941Z", "expiration": { "type": "noExpiration" } } }Ativar uma atribuição de função

Para ativar a atribuição de função, use a API Create roleAssignmentScheduleRequests .

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests Content-type: application/json { "action": "selfActivate", "justification": "activating role assignment for admin privileges", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "directoryScopeId": "/", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222" }Para obter mais informações sobre como gerenciar funções do Microsoft Entra por meio da API PIM no Microsoft Graph, consulte Visão geral do gerenciamento de funções por meio da API de gerenciamento de identidade privilegiada (PIM).