Configurar o SSO da Plataforma para dispositivos macOS no Microsoft Intune

Nos seus dispositivos macOS, pode configurar o SSO da Plataforma para ativar o início de sessão único (SSO) através da autenticação sem palavra-passe, Microsoft Entra ID contas de utilizador ou smart cards. O SSO da plataforma é uma melhoria para o plug-in SSO do Microsoft Enterprise e a extensão da aplicação SSO. O SSO da plataforma pode iniciar sessão dos utilizadores nos respetivos dispositivos Mac geridos com as credenciais de Microsoft Entra ID e o Touch ID.

Esse recurso aplica-se a:

- macOS

O plug-in SSO do Microsoft Enterprise Microsoft Entra ID inclui duas funcionalidades de SSO – O SSO da Plataforma e a extensão da aplicação SSO. Este artigo centra-se na configuração do SSO da Plataforma com Microsoft Entra ID para dispositivos macOS (pré-visualização pública).

Algumas vantagens do SSO da Plataforma incluem:

- Inclui a extensão da aplicação SSO. Não configura a extensão da aplicação SSO separadamente.

- Utilize credenciais resistentes a phishing sem palavra-passe vinculadas ao dispositivo Mac.

- A experiência de início de sessão é semelhante a iniciar sessão num dispositivo Windows com uma conta escolar ou profissional, como os utilizadores fazem com Windows Hello para Empresas.

- Ajuda a minimizar o número de vezes que os utilizadores precisam de introduzir as respetivas credenciais de Microsoft Entra ID.

- Ajuda a reduzir o número de palavras-passe que os utilizadores precisam de memorizar.

- Obtenha as vantagens da associação Microsoft Entra, o que permite que qualquer utilizador da organização inicie sessão no dispositivo.

- Incluído em todos os planos de licenciamento Microsoft Intune.

Quando os dispositivos Mac se associam a um inquilino Microsoft Entra ID, os dispositivos recebem um certificado de associação à área de trabalho (WPJ) que está vinculado ao hardware e apenas acessível pelo plug-in SSO do Microsoft Enterprise. Para aceder a recursos protegidos através do Acesso Condicional, as aplicações e os browsers precisam deste certificado WPJ. Com o SSO da Plataforma configurado, a extensão da aplicação SSO atua como o mediador para Microsoft Entra ID autenticação e Acesso Condicional.

O SSO da plataforma pode ser configurado através do catálogo de definições. Quando a política estiver pronta, atribua a política aos seus utilizadores. A Microsoft recomenda que atribua a política quando o utilizador inscrever o dispositivo no Intune. No entanto, pode ser atribuído a qualquer momento, incluindo em dispositivos existentes.

Este artigo mostra-lhe como configurar o SSO da Plataforma para dispositivos macOS no Intune.

Pré-requisitos

Os dispositivos têm de ter o macOS 13.0 e mais recente.

Microsoft Intune Portal da Empresa versão5.2404.0 e mais recente é necessário nos dispositivos. Esta versão inclui o SSO da Plataforma.

Os seguintes browsers suportam o SSO da Plataforma:

Microsoft Edge

Google Chrome com a extensão microsoft Logon único

Com uma política de ficheiro de preferência Intune (.plist), pode forçar a instalação desta extensão. No seu

.plistficheiro, precisa de algumas das informações na política do Chrome Enterprise – ExtensionInstallForcelist (abre o site da Google).Aviso

Existem ficheiros de exemplo

.plistem ManagedPreferencesApplications exemplos no GitHub. Este repositório do GitHub não é propriedade, não é mantido e não é criado pela Microsoft. Utilize as informações por sua conta e risco.Safari

Pode utilizar Intune para adicionar aplicações de browser, incluindo ficheiros de pacote (

.pkg) e imagem de disco (.dmg) e implementar a aplicação nos seus dispositivos macOS. Para começar, aceda a Adicionar aplicações a Microsoft Intune.O SSO da plataforma utiliza o catálogo de definições de Intune para configurar as definições necessárias. Para criar a política de catálogo de definições, no mínimo, inicie sessão no centro de administração do Microsoft Intune com uma conta que tenha as seguintes permissões de Intune:

- Configuração do Dispositivo Permissões de Leitura, Criação, Atualização e Atribuição

Existem algumas funções incorporadas que têm estas permissões, incluindo o Gestor de Políticas e Perfis Intune função RBAC. Para obter mais informações sobre as funções RBAC no Intune, aceda a Controlo de acesso baseado em funções (RBAC) com Microsoft Intune.

No Passo 5 – Registar o dispositivo (este artigo), os utilizadores registam os respetivos dispositivos. Estes utilizadores têm de ter permissão para associar dispositivos ao Entra ID. Para obter mais informações, aceda a Configurar as definições do dispositivo.

Passo 1 – Decidir o método de autenticação

Quando cria a política de SSO da plataforma no Intune, tem de decidir o método de autenticação que pretende utilizar.

A política de SSO da Plataforma e o método de autenticação que utiliza alteram a forma como os utilizadores iniciam sessão nos dispositivos.

- Quando configura o SSO da Plataforma, os utilizadores iniciam sessão nos respetivos dispositivos macOS com o método de autenticação que configurar.

- Quando não utiliza o SSO da Plataforma, os utilizadores iniciam sessão nos respetivos dispositivos macOS com uma conta local. Em seguida, iniciam sessão em aplicações e sites com os respetivos Microsoft Entra ID.

Neste passo, utilize as informações para saber as diferenças com os métodos de autenticação e como afetam a experiência de início de sessão do utilizador.

Dica

A Microsoft recomenda a utilização do Enclave Seguro como método de autenticação ao configurar o SSO da Plataforma.

| Recurso | Enclave Seguro | Smart Card | Senha |

|---|---|---|---|

| Sem palavra-passe (resistente a phishing) | ✅ | ✅ | ❌ |

| TouchID suportado para desbloqueio | ✅ | ✅ | ✅ |

| Pode ser utilizado como chave de acesso | ✅ | ❌ | ❌ |

|

MFA obrigatório para configuração A autenticação multifator (MFA) é sempre recomendada |

✅ | ✅ | ❌ |

| Palavra-passe do Mac local sincronizada com o ID de Entra | ❌ | ❌ | ✅ |

| Suportado no macOS 13.x + | ✅ | ❌ | ✅ |

| Suportado no macOS 14.x + | ✅ | ✅ | ✅ |

| Opcionalmente, permita que os novos utilizadores iniciem sessão com credenciais do Entra ID (macOS 14.x +) | ✅ | ✅ | ✅ |

Enclave Seguro

Quando configura o SSO da Plataforma com o método de autenticação Enclave Seguro , o plug-in SSO utiliza chaves criptográficas vinculadas ao hardware. Não utiliza as credenciais Microsoft Entra para autenticar o utilizador em aplicações e sites.

Para obter mais informações sobre o Enclave Seguro, aceda a Enclave Seguro (abre o site da Apple).

Enclave Seguro:

- É considerado sem palavra-passe e cumpre os requisitos de multifator (MFA) resistentes a phish. É conceptualmente semelhante a Windows Hello para Empresas. Também pode utilizar as mesmas funcionalidades que Windows Hello para Empresas, como o Acesso Condicional.

- Deixa o nome de utilizador e a palavra-passe da conta local tal como estão. Estes valores não são alterados.

Observação

Este comportamento deve-se, por predefinição, à encriptação do disco FileVault da Apple, que utiliza a palavra-passe local como chave de desbloqueio.

- Após o reinício de um dispositivo, os utilizadores têm de introduzir a palavra-passe da conta local. Após este desbloqueio inicial do computador, o Touch ID pode ser utilizado para desbloquear o dispositivo.

- Após o desbloqueio, o dispositivo obtém o Token de Atualização Primária (PRT) suportado por hardware para o SSO em todo o dispositivo.

- Nos browsers, esta chave PRT pode ser utilizada como uma chave de acesso através de APIs WebAuthN.

- A configuração pode ser iniciada com uma aplicação de autenticação para autenticação MFA ou o Microsoft Temporary Access Pass (TAP).

- Permite a criação e utilização de Microsoft Entra ID chaves de acesso.

Senha

Quando configura o SSO da Plataforma com o método de autenticação palavra-passe, os utilizadores iniciam sessão no dispositivo com a respetiva conta de utilizador Microsoft Entra ID em vez da palavra-passe da conta local.

Esta opção ativa o SSO em todas as aplicações que utilizam Microsoft Entra ID para autenticação.

Com o método de autenticação Palavra-passe :

O Microsoft Entra ID palavra-passe substitui a palavra-passe da conta local e as duas palavras-passe são mantidas sincronizadas.

Observação

A palavra-passe do computador da conta local não é completamente removida do dispositivo. Este comportamento deve-se, por predefinição, à encriptação do disco FileVault da Apple, que utiliza a palavra-passe local como chave de desbloqueio.

O nome de utilizador da conta local não é alterado e permanece como está.

Os utilizadores finais podem utilizar o Touch ID para iniciar sessão no dispositivo.

Existem menos palavras-passe para os utilizadores e administradores memorizarem e gerirem.

Os utilizadores têm de introduzir a palavra-passe Microsoft Entra ID após o reinício de um dispositivo. Após este desbloqueio inicial do computador, o Touch ID pode desbloquear o dispositivo.

Após o desbloqueio, o dispositivo obtém a credencial do Token de Atualização Primária (PRT) vinculado ao hardware para Microsoft Entra ID SSO.

Observação

Qualquer Intune política de palavras-passe configurada também afeta esta definição. Por exemplo, se tiver uma política de palavras-passe que bloqueia palavras-passe simples, as palavras-passe simples também serão bloqueadas para esta definição.

Certifique-se de que a política de Intune palavra-passe e/ou a política de conformidade correspondem à sua política de Microsoft Entra palavra-passe. Se as políticas não corresponderem, a palavra-passe poderá não ser sincronizada e é negado o acesso aos utilizadores finais.

Smart Card

Quando configura o SSO da Plataforma com o método de autenticação smart card, os utilizadores podem utilizar o certificado de card inteligente e o PIN associado para iniciar sessão no dispositivo e autenticar-se em aplicações e sites.

Esta opção:

- É considerado sem palavra-passe.

- Deixa o nome de utilizador e a palavra-passe da conta local tal como estão. Estes valores não são alterados.

Para obter mais informações, aceda a Microsoft Entra autenticação baseada em certificado no iOS e macOS.

Configurar a recuperação do keyvault (opcional)

Ao utilizar a autenticação de sincronização de palavras-passe, pode ativar a recuperação do keyvault para garantir que os dados podem ser recuperados caso um utilizador se esqueça da palavra-passe. Os Administradores de TI devem rever a documentação da Apple e avaliar se a utilização de Chaves de Recuperação Institutional FileVault é uma boa opção para eles.

Passo 2 – Criar a política de SSO da Plataforma no Intune

Para configurar a política de SSO da Plataforma, utilize os seguintes passos para criar uma política de catálogo de definições de Intune. O plug-in SSO do Microsoft Enterprise requer as definições listadas.

- Para saber mais sobre o plug-in, aceda ao plug-in SSO do Microsoft Enterprise para dispositivos Apple.

- Para obter detalhes sobre as definições de payload da extensão de Início de Sessão Único Extensível, aceda a Definições de payload de MDM de Início de Sessão Único Extensível para dispositivos Apple (abre o site da Apple).

Crie a política:

Selecione Dispositivos>Dispositivos gerenciados>Configuração>Criar>Nova política.

Insira as seguintes propriedades:

- Plataforma: selecione macOS.

- Tipo de perfil: selecione Catálogo de definições.

Selecionar Criar.

Em Noções básicas, insira as seguintes propriedades:

- Nome: insira um nome descritivo para a política. Nomeie suas políticas para você identificá-las facilmente mais tarde. Por exemplo, atribua um nome à política macOS – SSO da Plataforma.

- Descrição: insira uma descrição para a política. Essa configuração é opcional, mas recomendada.

Selecione Avançar.

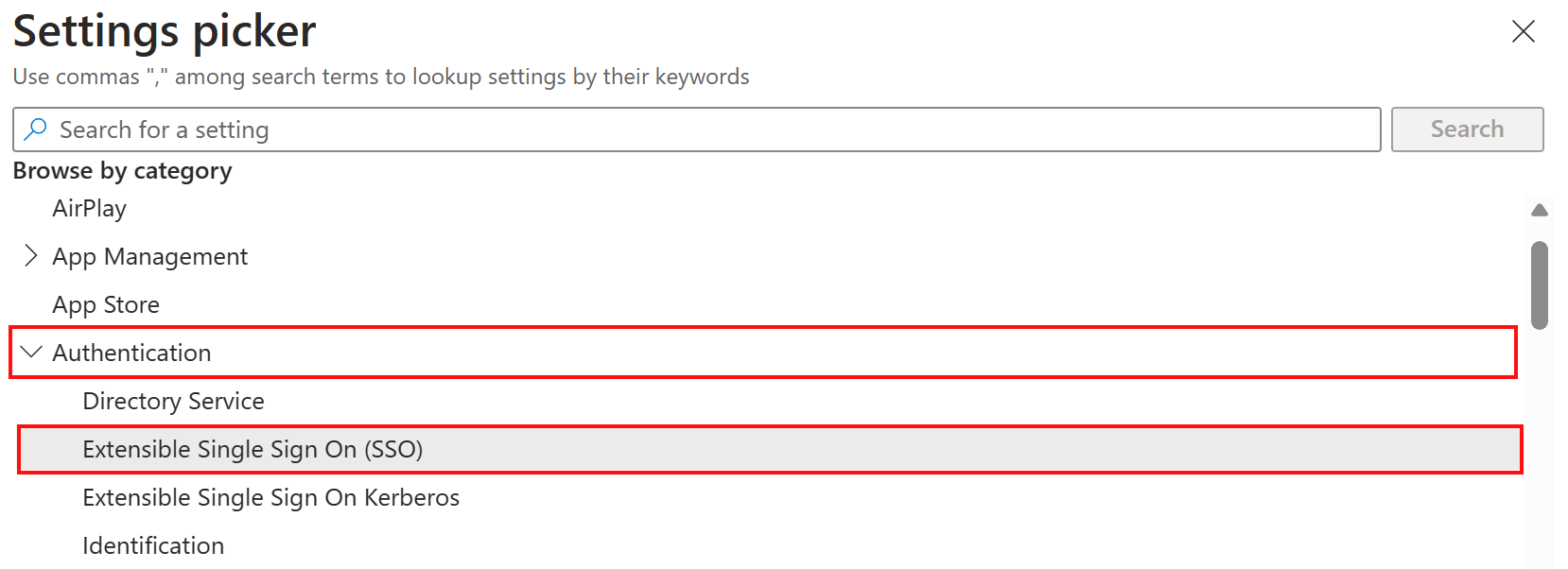

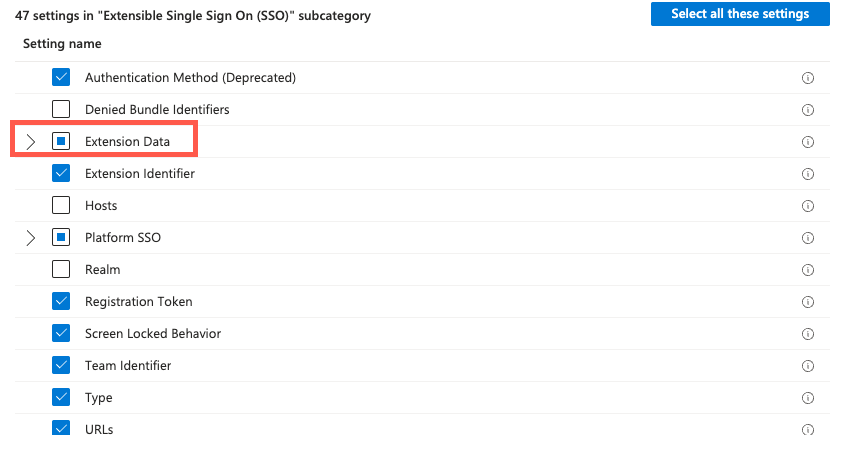

Em Definições de configuração, selecione Adicionar configurações. No seletor de definições, expanda Autenticação e selecione Extensible Logon único (SSO):

Na lista, selecione as seguintes definições:

- Método de Autenticação (Preterido) (apenas macOS 13)

- Identificador da Extensão

- Expanda o SSO da Plataforma:

- Selecione Método de Autenticação (macOS 14+)

- Selecionar Token para Mapeamento de Utilizadores

- Selecione Utilizar Chaves de Dispositivo Partilhadas

- Token de Registo

- Comportamento de Bloqueio de Ecrã

- Identificador de Equipe

- Tipo

- URLs

Feche o seletor de configurações.

Dica

Existem mais definições de SSO da Plataforma que pode configurar na política:

- Aplicações não Microsoft e definições da Extensão SSO do Microsoft Enterprise (neste artigo)

- Definições de experiência do utilizador final (neste artigo)

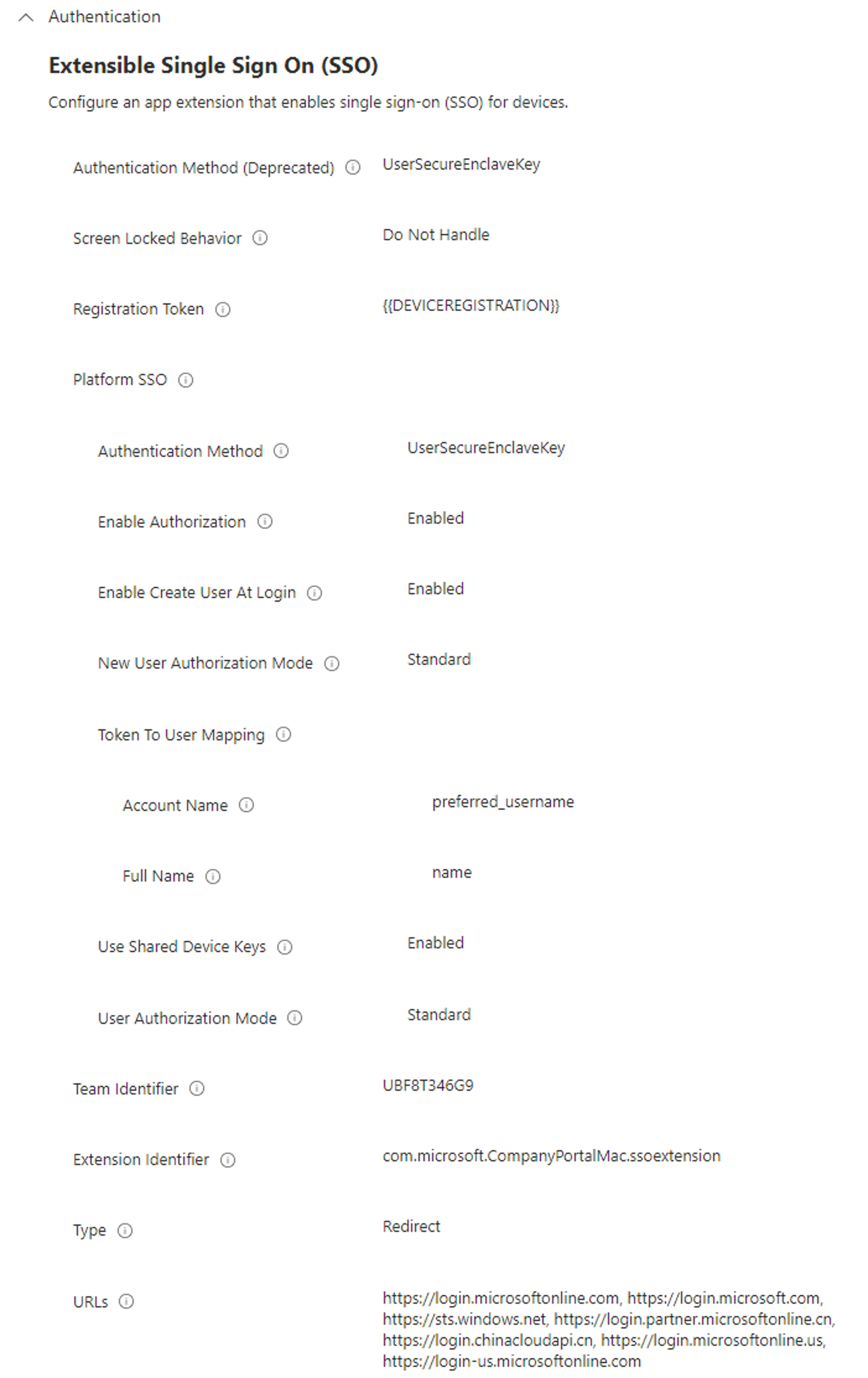

Configure as seguintes definições necessárias:

Nome Valor de configuração Descrição Método de Autenticação (Preterido)

(apenas macOS 13)Palavra-passe ou UserSecureEnclave Selecione o método de autenticação SSO da Plataforma que escolheu no Passo 1 – Decidir o método de autenticação (neste artigo).

Esta definição aplica-se apenas ao macOS 13. Para macOS 14.0 e posterior, utilize adefinição Método de AutenticaçãoSSO> da Plataforma.Identificador da Extensão com.microsoft.CompanyPortalMac.ssoextensionCopie e cole este valor na definição.

Este ID é a extensão da aplicação SSO de que o perfil precisa para que o SSO funcione.

Os valores Identificador da Extensão e Identificador de Equipa funcionam em conjunto.SSO da> PlataformaMétodo

de Autenticação(macOS 14+)Palavra-passe, UserSecureEnclave ou SmartCard Selecione o método de autenticação SSO da Plataforma que escolheu no Passo 1 – Decidir o método de autenticação (neste artigo).

Esta definição aplica-se ao macOS 14 e posterior. Para macOS 13, utilize a definição Método de Autenticação (Preterido ).SSO da> PlataformaUtilizar Chaves

de Dispositivo Partilhadas(macOS 14+)Enabled Quando ativado, o SSO da Plataforma utiliza as mesmas chaves de assinatura e encriptação para todos os utilizadores no mesmo dispositivo.

É pedido aos utilizadores que atualizem do macOS 13.x para o 14.x que se registem novamente.Token de registo {{DEVICEREGISTRATION}}Copie e cole este valor na definição. Tem de incluir as chavetas.

Para saber mais sobre este token de registo, aceda a Configurar Microsoft Entra registo de dispositivos.

Esta definição requer que também configure aAuthenticationMethoddefinição.

- Se utilizar apenas dispositivos macOS 13, configure a definição Método de Autenticação (Preterido ).

- Se utilizar apenas dispositivos macOS 14+ , configure adefinição Método de AutenticaçãoSSO> da Plataforma.

- Se tiver uma combinação de dispositivos macOS 13 e macOS 14+, configure ambas as definições de autenticação no mesmo perfil.Comportamento de Bloqueio de Ecrã Não Processar Quando definido como Não Processar, o pedido continua sem SSO. Token para Mapeamento> de UtilizadoresNome da Conta preferred_usernameCopie e cole este valor na definição.

Este token especifica que o valor do atributo Entrapreferred_usernameé utilizado para o valor Nome da Conta da conta macOS.Token para Mapeamento> de UtilizadoresNome Completo nameCopie e cole este valor na definição.

Este token especifica que a afirmação Entranameé utilizada para o valor Nome Completo da conta macOS.Identificador de Equipe UBF8T346G9Copie e cole este valor na definição.

Este identificador é o identificador de equipa da extensão da aplicação plug-in SSO enterprise.Tipo Redirecionar URLs Copie e cole todos os seguintes URLs: https://login.microsoftonline.com

https://login.microsoft.com

https://sts.windows.net

Se o seu ambiente precisar de permitir domínios de cloud soberana, como o Azure Governamental ou o Azure China 21Vianet, adicione também os seguintes URLs:

https://login.partner.microsoftonline.cn

https://login.chinacloudapi.cn

https://login.microsoftonline.us

https://login-us.microsoftonline.comEstes prefixos de URL são os fornecedores de identidade que fazem extensões de aplicações SSO. Os URLs são necessários para payloads de redirecionamento e são ignorados para payloads de credenciais .

Para obter mais informações sobre estes URLs, aceda ao plug-in SSO do Microsoft Enterprise para dispositivos Apple.Importante

Se tiver uma mistura de dispositivos macOS 13 e macOS 14+ no seu ambiente, configure oMétodo de AutenticaçãoSSO> da Plataforma e as definições de autenticação do Método de Autenticação (Preterido) no mesmo perfil.

Quando o perfil estiver pronto, terá um aspeto semelhante ao seguinte exemplo:

Selecione Avançar.

Em Marcas de escopo (opcional), atribua uma marca para filtrar o perfil para grupos de TI específicos, como

US-NC IT TeamouJohnGlenn_ITDepartment. Para obter mais informações sobre etiquetas de âmbito, aceda a Utilizar funções RBAC e etiquetas de âmbito para TI distribuídas.Selecione Avançar.

Em Atribuições, selecione os grupos de utilizadores ou dispositivos que recebem o seu perfil. Para dispositivos com afinidade de utilizador, atribua a utilizadores ou grupos de utilizadores. Para dispositivos com vários utilizadores inscritos sem afinidade de utilizador, atribua a dispositivos ou grupos de dispositivos.

Para obter mais informações sobre a atribuição de perfis, aceda a Atribuir perfis de utilizador e de dispositivo.

Selecione Avançar.

Em Examinar + criar, examine as configurações. Quando você seleciona Criar, suas alterações são salvas e o perfil é atribuído. A política também é mostrada na lista de perfis.

Na próxima vez que o dispositivo verificar se há atualizações de configuração, as configurações que você definiu serão aplicadas.

Passo 3 – Implementar a aplicação Portal da Empresa para macOS

A aplicação Portal da Empresa para macOS implementa e instala o plug-in SSO do Microsoft Enterprise. Este plug-in ativa o SSO da Plataforma.

Com Intune, pode adicionar a aplicação Portal da Empresa e implementá-la como uma aplicação necessária para os seus dispositivos macOS:

- Adicionar a aplicação Portal da Empresa para macOS lista os passos.

- Configure a aplicação Portal da Empresa para incluir as informações da sua organização (Opcional). Para obter os passos, aceda a Como configurar as aplicações Portal da Empresa do Intune, Portal da Empresa site e Intune aplicação.

Não existem passos específicos para configurar a aplicação para o SSO da Plataforma. Certifique-se de que a aplicação Portal da Empresa mais recente é adicionada à Intune e implementada nos seus dispositivos macOS.

Se tiver uma versão mais antiga da aplicação Portal da Empresa instalada, o SSO da Plataforma falhará.

Passo 4 – Inscrever os dispositivos e aplicar as políticas

Para utilizar o SSO da Plataforma, os dispositivos têm de estar inscritos na MDM no Intune através de um dos seguintes métodos:

Para dispositivos pertencentes à organização, pode:

- Crie uma política de inscrição de dispositivos automatizada com o Apple Business Manager ou o Apple School Manager.

- Crie uma política de inscrição direta com o Apple Configurator.

Para dispositivos pessoais, crie uma Política de inscrição de dispositivos . Com este método de inscrição, os utilizadores finais abrem a aplicação Portal da Empresa e iniciam sessão com os respetivos Microsoft Entra ID. Quando iniciam sessão com êxito, aplica-se a política de inscrição.

Para novos dispositivos, recomendamos que crie e configure todas as políticas necessárias, incluindo a política de inscrição. Em seguida, quando os dispositivos se inscrevem no Intune, as políticas são aplicadas automaticamente.

Para dispositivos existentes já inscritos no Intune, atribua a política de SSO da Plataforma aos seus utilizadores ou grupos de utilizadores. Da próxima vez que os dispositivos sincronizarem ou marcar com o serviço Intune, receberão as definições de política de SSO da Plataforma que criar.

Passo 5 – Registar o dispositivo

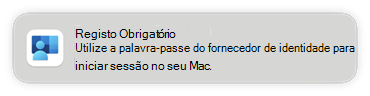

Quando o dispositivo recebe a política, é apresentada uma notificação de Registo necessária no Centro de Notificações.

Os utilizadores finais selecionam esta notificação, iniciam sessão no plug-in Microsoft Entra ID com a conta da organização e completam a autenticação multifator (MFA), se necessário.

Observação

A MFA é uma funcionalidade do Microsoft Entra. Certifique-se de que a MFA está ativada no seu inquilino. Para obter mais informações, incluindo quaisquer outros requisitos de aplicações, aceda a Microsoft Entra autenticação multifator.

Quando efetuam a autenticação com êxito, o dispositivo é Microsoft Entra associado à organização e o certificado de associação à área de trabalho (WPJ) está vinculado ao dispositivo.

Os seguintes artigos mostram a experiência do utilizador, consoante o método de inscrição:

- Associe um dispositivo Mac com Microsoft Entra ID.

- Associe um dispositivo Mac com Microsoft Entra ID durante o OOBE com o SSO da Plataforma macOS.

Passo 6 – Confirmar as definições no dispositivo

Quando o registo do SSO da Plataforma estiver concluído, pode confirmar que o SSO da Plataforma está configurado. Para obter os passos, aceda a Microsoft Entra ID - Verifique o status de registo do dispositivo.

No Intune dispositivos inscritos, também pode aceder a Definições>Perfis dePrivacidade e segurança>. O perfil SSO da Plataforma é apresentado com.apple.extensiblesso Profileem . Selecione o perfil para ver as definições que configurou, incluindo os URLs.

Para resolver problemas do SSO da Plataforma, aceda a Problemas conhecidos e resolução de problemas relacionados com o início de sessão único da Plataforma macOS.

Passo 7 – Anular a atribuição de quaisquer perfis de extensão de aplicação SSO existentes

Depois de confirmar que a política de catálogo de definições está a funcionar, anula a atribuição de quaisquer perfis de extensão de aplicação SSO existentes criados com o modelo Intune Funcionalidades do Dispositivo.

Se mantiver ambas as políticas, podem ocorrer conflitos.

Aplicações não Microsoft e definições da Extensão SSO do Microsoft Enterprise

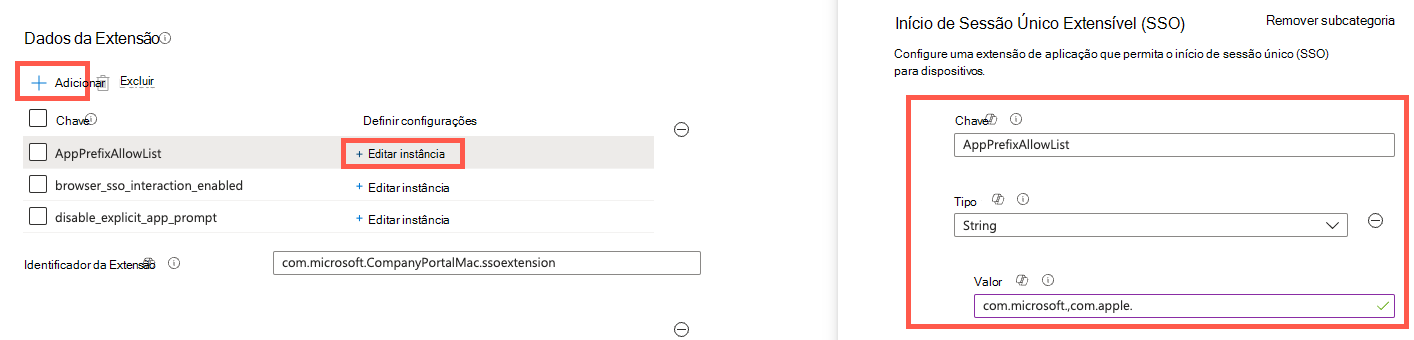

Se tiver utilizado anteriormente a Extensão SSO do Microsoft Enterprise e/ou quiser ativar o SSO em aplicações que não sejam da Microsoft, adicione a definição Dados da Extensão à política de catálogo de definições de SSO da Plataforma existente.

A definição Dados da Extensão é um conceito semelhante a um campo de texto aberto; pode configurar quaisquer valores necessários.

Nesta secção, utilizamos a definição Dados da Extensão para:

- Configure as definições que utilizou na política de Intune da Extensão SSO do Microsoft Enterprise anterior.

- Configure as definições que permitem que aplicações que não sejam da Microsoft utilizem o SSO.

Esta secção lista as definições mínimas recomendadas que deve adicionar. Na política anterior da Extensão SSO do Microsoft Enterprise, poderá ter configurado mais definições. Recomendamos que adicione qualquer outra chave & definições de par de valores que configurou na política anterior da Extensão SSO do Microsoft Enterprise.

Lembre-se de que só deve haver uma política de SSO atribuída aos seus grupos. Por isso, se estiver a utilizar o SSO da Plataforma, tem de configurar as definições de SSO da Plataforma e as definições da Extensão SSO do Microsoft Enterprise na política de catálogo de definições de SSO da Plataforma que criou no Passo 2 – Criar a política de SSO da Plataforma no Intune (neste artigo).

As seguintes definições são normalmente recomendadas para configurar definições de SSO, incluindo a configuração do suporte de SSO para aplicações que não sejam da Microsoft.

Na política de catálogo de definições de SSO da Plataforma existente, adicione Dados da Extensão:

No centro de administração do Intune (Configuração de Dispositivos>Gerir Dispositivos>), selecione a política de catálogo de definições de SSO da Plataforma existente.

EmDefinições de Configuração de Propriedades>, selecione Editar>Adicionar definições.

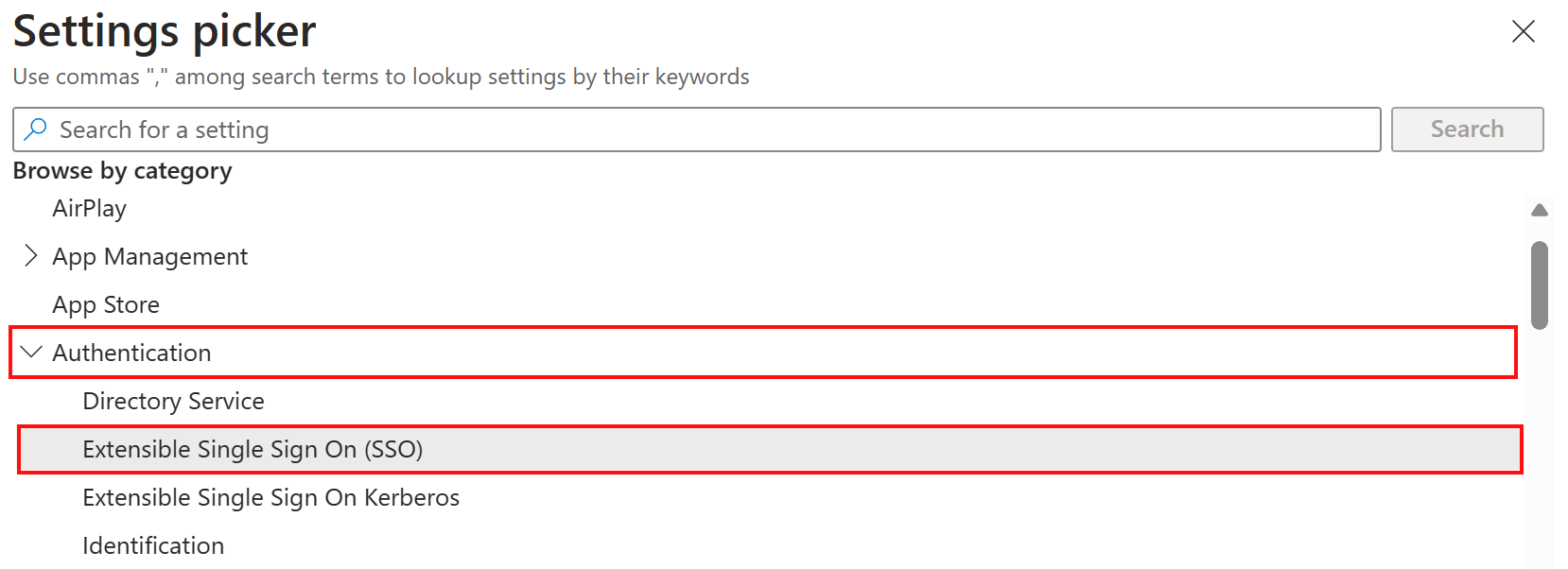

No seletor de definições, expanda Autenticação e selecione Extensible Logon único (SSO):

Na lista, selecione Dados da Extensão e feche o seletor de definições:

Em Dados da Extensão, adicione as seguintes chaves e valores:

Chave Tipo Valor Descrição AppPrefixAllowList Cadeia de Caracteres com.microsoft.,com.apple.Copie e cole este valor na definição.

AppPrefixAllowList permite-lhe criar uma lista de fornecedores de aplicações com aplicações que podem utilizar o SSO. Pode adicionar mais fornecedores de aplicações a esta lista, conforme necessário.browser_sso_interaction_enabled Inteiro 1Configura uma definição de mediador recomendada. disable_explicit_app_prompt Inteiro 1Configura uma definição de mediador recomendada. O exemplo seguinte mostra a configuração recomendada:

Selecione Seguinte para guardar as alterações e concluir a política. Se a política já estiver atribuída a utilizadores ou grupos, estes grupos receberão as alterações de política da próxima vez que sincronizarem com o serviço Intune.

Definições da experiência do utilizador final

Quando cria o perfil de catálogo de definições no Passo 2 – Criar a política de SSO da Plataforma no Intune, existem mais definições opcionais que pode configurar.

As seguintes definições permitem-lhe personalizar a experiência do utilizador final e dar um controlo mais granular sobre os privilégios de utilizador. As definições de SSO da Plataforma não documentadas não são suportadas.

| Definições de SSO da plataforma | Valores possíveis | Uso |

|---|---|---|

| Nome a Apresentar da Conta | Qualquer valor de cadeia. | Personalize o nome da organização que os utilizadores finais veem nas notificações de SSO da Plataforma. |

| Ativar Criar Utilizador ao Iniciar Sessão | Ativar ou Desativar. | Permitir que qualquer utilizador organizacional inicie sessão no dispositivo com as respetivas credenciais de Microsoft Entra. Quando cria novas contas locais, o nome de utilizador e a palavra-passe fornecidos têm de ser iguais aos Microsoft Entra ID UPN (user@contoso.com) e palavra-passe do utilizador. |

| Novo Modo de Autorização de Utilizador | Standard, Administração ou Grupos | Permissões únicas que o utilizador tem no início de sessão quando a conta é criada com o SSO da Plataforma. Atualmente, os valores Standard e Administração são suportados. É necessário, pelo menos, um Administração utilizador no dispositivo antes de o modo Standard poder ser utilizado. |

| Modo de Autorização do Utilizador | Standard, Administração ou Grupos | Permissões persistentes que o utilizador tem no início de sessão sempre que o utilizador efetua a autenticação através do SSO da Plataforma. Atualmente, os valores Standard e Administração são suportados. É necessário, pelo menos, um Administração utilizador no dispositivo antes de o modo Standard poder ser utilizado. |

Outros MDMs

Pode configurar o SSO da Plataforma com outros serviços de gestão de dispositivos móveis (MDMs), se esse MDM suportar o SSO da Plataforma. Ao utilizar outro serviço MDM, utilize a seguinte documentação de orientação:

As definições listadas neste artigo são as definições recomendadas pela Microsoft que deve configurar. Pode copiar/colar os valores de definição deste artigo na sua política de serviço MDM.

Os passos de configuração no serviço MDM podem ser diferentes. Recomendamos que trabalhe com o fornecedor do serviço MDM para configurar e implementar corretamente estas definições de SSO da Plataforma.

O registo de dispositivos com o SSO da Plataforma é mais seguro e utiliza certificados de dispositivos vinculados ao hardware. Estas alterações podem afetar alguns fluxos de MDM, como a integração com parceiros de conformidade de dispositivos.

Deve falar com o fornecedor do serviço MDM para compreender se o SSO da Plataforma testado pela MDM certificou que o software funciona corretamente com o SSO da Plataforma e está pronto para suportar clientes que utilizam o SSO da Plataforma.

Erros comuns

Ao configurar o SSO da Plataforma, poderá ver os seguintes erros:

10001: misconfiguration in the SSOe payload.Este erro pode ocorrer se:

- Existe uma definição necessária que não está configurada no perfil do catálogo de definições.

- Existe uma definição no perfil de catálogo de definições que configurou que não é aplicável para o payload do tipo de redirecionamento.

As definições de autenticação que configurar no perfil de catálogo de definições são diferentes para dispositivos macOS 13.x e 14.x.

Se tiver dispositivos macOS 13 e macOS 14 no seu ambiente, tem de criar uma política de catálogo de definições e configurar as respetivas definições de autenticação na mesma política. Estas informações estão documentadas no Passo 2 – Criar a política de SSO da Plataforma no Intune (neste artigo).

10002: multiple SSOe payloads configured.Estão a ser aplicados vários payloads da extensão SSO ao dispositivo e estão em conflito. Deve existir apenas um perfil de extensão no dispositivo e esse perfil deve ser o perfil do catálogo de definições.

Se criou anteriormente um perfil de extensão de aplicação SSO com o modelo Funcionalidades do Dispositivo, anula a atribuição desse perfil. O perfil do catálogo de definições é o único perfil que deve ser atribuído ao dispositivo.

Artigos relacionados

- Descrição geral do Início de Sessão Único da Plataforma macOS (pré-visualização)

- Plug-in SSO do Microsoft Enterprise

- Utilizar a extensão da aplicação SSO do Microsoft Enterprise em dispositivos macOS

- O que é um Token de Atualização Primária (PRT)?

- Problemas conhecidos e resolução de problemas relacionados com o início de sessão único da Plataforma macOS