Utilizar Microsoft Intune política para gerir regras para a redução da superfície de ataque

Quando o antivírus do Defender está a ser utilizado nos seus dispositivos Windows 10 e Windows 11, pode utilizar Microsoft Intune políticas de segurança de ponto final para a redução da superfície de ataque para gerir essas definições nos seus dispositivos.

Pode utilizar políticas de redução da superfície de ataque (ASR) para reduzir a superfície de ataque dos dispositivos ao minimizar os locais onde a sua organização está vulnerável a ciberameaças e ataques. Intune políticas ASR suportam os seguintes perfis:

Regras de Redução da Superfície de Ataque: utilize este perfil para direcionar comportamentos que software maligno e aplicações maliciosas normalmente utilizam para infetar computadores. Exemplos destes comportamentos incluem a utilização de ficheiros executáveis e scripts em aplicações do Office, e-mails que tentam transferir ou executar ficheiros e comportamentos de scripts ocultados ou suspeitos que as aplicações normalmente não iniciam durante o trabalho normal do dia-a-dia.

Controlo de Dispositivos: utilize este perfil para permitir, bloquear e proteger suportes de dados amovíveis através de controlos que podem monitorizar e ajudar a impedir que ameaças de periféricos não autorizados comprometam os seus dispositivos. e controlar funcionalidades para ajudar a impedir que ameaças em periféricos não autorizados comprometam os seus dispositivos.

Para obter mais informações, consulte Descrição geral da redução da superfície de ataque na documentação proteção contra ameaças do Windows.

As políticas de redução da superfície de ataque encontram-se no nó de segurança Ponto final do centro de administração do Microsoft Intune.

Aplicável a:

- Windows 10

- Windows 11

- Windows Server (através do cenário de gestão de definições de Segurança do Microsoft Defender para Ponto de Extremidade)

Pré-requisitos para perfis de redução da superfície de ataque

- Os dispositivos têm de executar Windows 10 ou Windows 11

- O antivírus do Defender tem de ser o antivírus principal no dispositivo

Suporte para a Gestão de Segurança para Microsoft Defender para Ponto de Extremidade:

Quando utiliza a Gestão de Segurança para Microsoft Defender para Ponto de Extremidade para suportar dispositivos que tenha integrado no Defender sem inscrição com Intune, a Redução da superfície de ataque aplica-se a dispositivos que executam Windows 10, Windows 11 e Windows Server. Para obter mais informações, veja AsR rules supported operating systems (Regras ASR suportadas nos sistemas operativos na documentação de proteção contra ameaças do Windows).

Suporte para clientes Configuration Manager:

Este cenário está em pré-visualização e requer a utilização de Configuration Manager versão atual do ramo 2006 ou posterior.

Configurar a anexação de inquilinos para dispositivos Configuration Manager – para suportar a implementação da política de redução da superfície de ataque em dispositivos geridos por Configuration Manager, configure a anexação do inquilino. A configuração da anexação de inquilinos inclui a configuração de coleções de dispositivos Configuration Manager para suportar políticas de segurança de pontos finais de Intune.

Para configurar a anexação de inquilinos, veja Configurar a anexação do inquilino para suportar políticas de proteção de ponto final.

Controles de acesso baseados em função (RBAC)

Para obter orientações sobre como atribuir o nível certo de permissões e direitos para gerir Intune política de redução da superfície de ataque, veja Assign-role-based-access-controls-for-endpoint-security-policy.

Perfis de redução da superfície de ataque

Os perfis disponíveis para a política de redução da superfície de ataque dependem da plataforma que selecionar.

Observação

A partir de abril de 2022, começaram a ser lançados novos perfis para a política de redução da superfície de ataque. Quando um novo perfil fica disponível, utiliza o mesmo nome do perfil que substitui e inclui as mesmas definições do perfil mais antigo, mas no formato de definições mais recente, conforme visto no Catálogo de Definições. As instâncias criadas anteriormente destes perfis permanecem disponíveis para utilização e edição, mas todas as novas instâncias que criar estarão no novo formato. Os seguintes perfis foram atualizados:

- Regras de redução da superfície de ataque (5 de abril de 2022)

- Exploit Protection (5 de abril de 2022)

- Controlo do dispositivo (23 de maio de 2022)

- Isolamento de aplicações e browsers (18 de abril de 2023)

Dispositivos geridos por Intune

Plataforma: Windows:

Os perfis para esta plataforma são suportados em dispositivos Windows 10 e Windows 11 inscritos com Intune.

- Regras de Redução da Superfície de Ataque

Os perfis disponíveis para esta plataforma incluem:

Regras de Redução da Superfície de Ataque – configure definições para regras de redução da superfície de ataque que visam comportamentos que software maligno e aplicações maliciosas normalmente utilizam para infetar computadores, incluindo:

- Ficheiros executáveis e scripts utilizados em aplicações do Office ou correio Web que tentam transferir ou executar ficheiros

- Scripts ocultados ou suspeitos

- Comportamentos que as aplicações normalmente não iniciam durante o trabalho normal do dia-a-dia

Reduzir a superfície de ataque significa oferecer aos atacantes menos formas de realizar ataques.

Comportamento de intercalação para regras de redução da superfície de ataque no Intune:

As regras de redução da superfície de ataque suportam uma fusão de definições de diferentes políticas, para criar um superconjunto de políticas para cada dispositivo. As definições que não estão em conflito são intercaladas, enquanto as definições em conflito não são adicionadas ao superconjunto de regras. Anteriormente, se duas políticas incluíssem conflitos para uma única definição, ambas as políticas eram sinalizadas como estando em conflito e não seriam implementadas definições de qualquer perfil.

O comportamento de intercalação da regra de redução da superfície de ataque é o seguinte:

- As regras de redução da superfície de ataque dos seguintes perfis são avaliadas para cada dispositivo a que as regras se aplicam:

- Política de configuração > de dispositivos > Perfil > de proteção de ponto final Microsoft Defender Redução da Superfície de Ataque do Exploit Guard >

- Segurança > de ponto final Política de redução da superfície de ataque Regras > de redução da superfície de ataque

- Linhas de base de segurança > de ponto final segurança Microsoft Defender para Ponto de Extremidade Regras de Redução da Superfície de Ataque da Linha de Base.>>

- As definições que não têm conflitos são adicionadas a um superconjunto de políticas para o dispositivo.

- Quando duas ou mais políticas têm definições em conflito, as definições em conflito não são adicionadas à política combinada, enquanto as definições que não entram em conflito são adicionadas à política de superconjunto que se aplica a um dispositivo.

- Apenas as configurações para definições em conflito são retidas.

Controlo de Dispositivos – com as definições de controlo de dispositivos, pode configurar dispositivos para uma abordagem em camadas para proteger o suporte de dados amovível. Microsoft Defender para Ponto de Extremidade fornece várias funcionalidades de monitorização e controlo para ajudar a impedir que ameaças em periféricos não autorizados comprometam os seus dispositivos.

Intune perfis para suporte de controlo de dispositivos:

- Intercalação de políticas para IDs de dispositivo USB.

- Definições reutilizáveis

Para saber mais sobre Microsoft Defender para Ponto de Extremidade controlo de dispositivos, veja os seguintes artigos na documentação do Defender:

Isolamento de aplicações e browsers – faça a gestão das definições do Windows Defender Application Guard (Application Guard), como parte do Defender para Endpoint. Application Guard ajuda a evitar ataques antigos e recentemente emergentes e pode isolar sites definidos pela empresa como não fidedignos, ao mesmo tempo que define que sites, recursos da cloud e redes internas são fidedignos.

Para saber mais, veja Application Guard na documentação do Microsoft Defender para Ponto de Extremidade.

Controlo de aplicações – as definições de controlo de aplicações podem ajudar a mitigar ameaças de segurança ao restringir as aplicações que os utilizadores podem executar e o código que é executado no System Core (kernel). Gerir definições que podem bloquear scripts e MSIs não assinados e restringir a execução de Windows PowerShell no Modo de Idioma Restrito.

Para saber mais, veja Application Control (Controlo de Aplicações) na documentação do Microsoft Defender para Ponto de Extremidade.

Observação

Se utilizar esta definição, o comportamento do CSP do AppLocker pede atualmente ao utilizador final que reinicie o computador quando uma política é implementada.

Exploit Protection – as definições de proteção contra exploits podem ajudar a proteger contra software maligno que utiliza exploits para infetar dispositivos e propagar. A proteção contra exploits consiste em muitas mitigações que podem ser aplicadas ao sistema operativo ou a aplicações individuais.

Proteção Web (Versão Prévia do Microsoft Edge) – definições que pode gerir para proteção Web no Microsoft Defender para Ponto de Extremidade configurar a proteção de rede para proteger os seus computadores contra ameaças à Web. Quando integra o Microsoft Edge ou browsers de terceiros, como o Chrome e o Firefox, a proteção Web para as ameaças da Web sem um proxy Web e pode proteger as máquinas enquanto estiverem fora ou no local. A proteção Web interrompe o acesso a:

- Sites de phishing

- Vetores de software maligno

- Explorar sites

- Sites não fidedignos ou de baixa reputação

- Sites que bloqueou através de uma lista de indicadores personalizados.

Para saber mais, veja Proteção da Web na documentação do Microsoft Defender para Ponto de Extremidade.

Dispositivos geridos pela gestão de definições de segurança do Defender para Endpoint

Quando utiliza a Gestão de Segurança para Microsoft Defender para Ponto de Extremidade cenário para suportar dispositivos geridos pelo Defender que não estão inscritos no Intune, pode utilizar a plataforma do Windows para gerir definições em dispositivos com Windows 10, Windows 11 e Windows Server. Para obter mais informações, veja AsR rules supported operating systems (Regras ASR suportadas nos sistemas operativos na documentação de proteção contra ameaças do Windows).

Os perfis suportados para este cenário incluem:

-

Regras de Redução da Superfície de Ataque – configure as definições para regras de redução da superfície de ataque que visam comportamentos que o software maligno e as aplicações maliciosas normalmente utilizam para infetar computadores, incluindo:

- Ficheiros executáveis e scripts utilizados em aplicações do Office ou correio Web que tentam transferir ou executar ficheiros.

- Scripts ocultados ou suspeitos.

- Comportamentos que as aplicações normalmente não iniciam durante o trabalho normal do dia-a-dia Reduzir a superfície de ataque significa oferecer aos atacantes menos formas de realizar ataques.

Importante

Apenas o perfil regras de redução da superfície de ataque é suportado pela Gestão de Segurança para Microsoft Defender para Ponto de Extremidade. Todos os outros Perfis de redução da superfície de ataque não são suportados.

Dispositivos geridos por Configuration Manager

Redução de superfície de ataque

O suporte para dispositivos geridos por Configuration Manager está em Pré-visualização.

Gerir definições de redução da superfície de ataque para dispositivos Configuration Manager, quando utiliza a anexação do inquilino.

Caminho da política:

- Segurança > do ponto final Anexar redução > da superfície do Windows (ConfigMgr)

Perfis:

- Isolamento de Aplicações e Browsers (ConfigMgr)

- Regras de Redução da Superfície de Ataque (ConfigMgr)

- Exploit Protection(ConfigMgr)(pré-visualização)

- Proteção Web (ConfigMgr)(pré-visualização)

Versão necessária do Configuration Manager:

- Configuration Manager versão atual do ramo 2006 ou posterior

Suportadas Configuration Manager plataformas de dispositivos:

- Windows 10 e posterior (x86, x64, ARM64)

- Windows 11 e posterior (x86, x64, ARM64)

Grupos de definições reutilizáveis para Perfis de controlo de dispositivos

Na pré-visualização pública, os perfis de controlo de dispositivos suportam a utilização de grupos de definições reutilizáveis para ajudar a gerir as definições dos seguintes grupos de definições em dispositivos para a plataforma Windows :

Dispositivo de impressora: as seguintes definições de perfil de controlo de dispositivo estão disponíveis para o dispositivo de impressora:

- PrimaryId

- PrinterConnectionID

- VID_PID

Para obter informações sobre as opções de dispositivos de impressora, consulte Descrição Geral da Proteção de Impressoras na documentação do Microsoft Defender para Ponto de Extremidade.

Armazenamento amovível: as seguintes definições de perfil de controlo de dispositivo estão disponíveis no para armazenamento amovível:

- Classe de dispositivo

- ID do Dispositivo

- Hardware ID

- ID da Instância

- ID Principal

- ID do Produto

- Número de série

- ID do Fornecedor

- ID do Fornecedor e ID do Produto

Para obter informações sobre as opções de armazenamento amovíveis, veja Microsoft Defender para Ponto de Extremidade Controle de Acesso de Armazenamento Amovível de Controlo de Dispositivos na documentação do Microsoft Defender para Ponto de Extremidade.

Quando utiliza um grupo de definições reutilizáveis com um perfil de controlo de dispositivo, configura ações para definir a forma como as definições nesses grupos são utilizadas.

Cada regra que adicionar ao perfil pode incluir grupos de definições reutilizáveis e definições individuais que são adicionadas diretamente à regra. No entanto, considere utilizar cada regra para grupos de definições reutilizáveis ou para gerir as definições que adiciona diretamente à regra. Esta separação pode ajudar a simplificar futuras configurações ou alterações que possa efetuar.

Para obter orientações sobre como configurar grupos reutilizáveis e, em seguida, adicioná-los a este perfil, veja Utilizar grupos reutilizáveis de definições com Intune políticas.

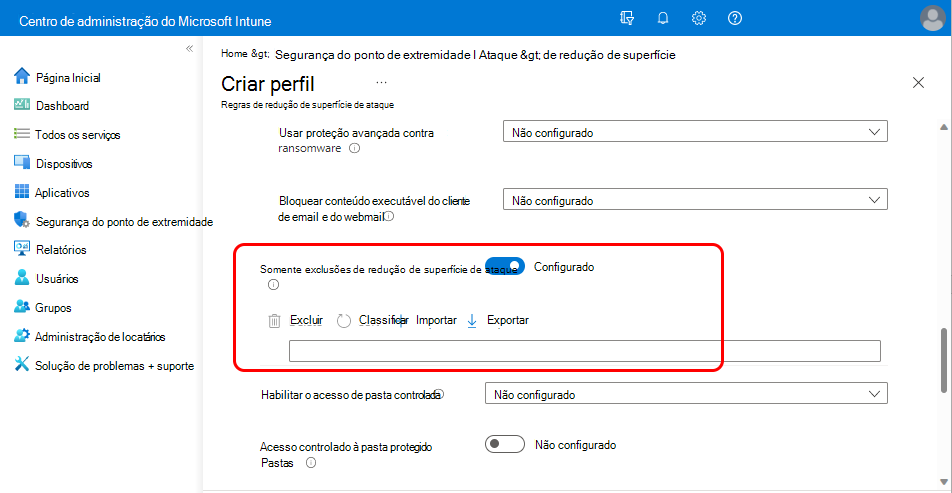

Exclusões das Regras de Redução da Superfície de Ataque

Intune suporta as duas definições seguintes para excluir caminhos de ficheiros e pastas específicos da avaliação pelas regras de Redução da Superfície de Ataque:

Global: Utilize Exclusões Apenas de Redução da Superfície de Ataque.

Quando um dispositivo é atribuído a, pelo menos, uma política que configura Exclusões Apenas de Redução da Superfície de Ataque, as exclusões configuradas aplicam-se a todas as regras de redução da superfície de ataque que visam esse dispositivo. Este comportamento ocorre porque os dispositivos recebem um superconjunto de definições de regras de redução da superfície de ataque de todas as políticas aplicáveis e as exclusões de definições não podem ser geridas para definições individuais. Para evitar que sejam aplicadas exclusões a todas as definições num dispositivo, não utilize esta definição. Em vez disso, configure AsR Apenas Por Exclusões de Regra para definições individuais.

Para obter mais informações, consulte a documentação do Defender CSP: Defender/AttackSurfaceReductionOnlyExclusions.

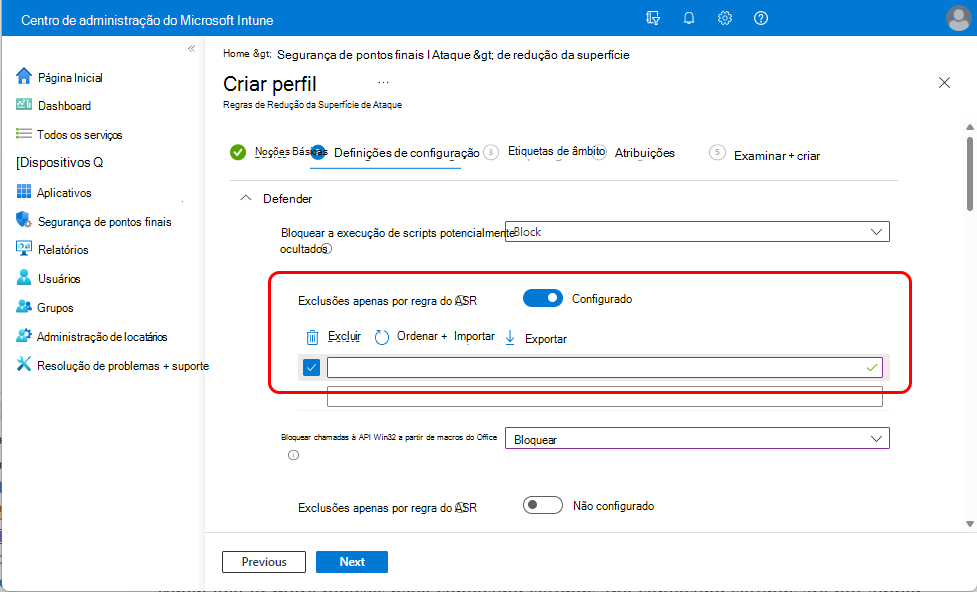

Definições individuais: Utilizar Apenas ASR por Exclusões de Regras

Quando define uma definição aplicável num perfil de regra de redução da superfície de ataque para qualquer outra opção que não Esteja configurada, Intune apresenta a opção de utilizar Exclusões Apenas por Regra do ASR para essa definição individual. Com esta opção, pode configurar uma exclusão de ficheiros e pastas isoladas de definições individuais, o que contrasta com a utilização da definição global Exclusões Apenas de Redução da Superfície de Ataque , que aplica as respetivas exclusões a todas as definições do dispositivo.

Por predefinição, As Exclusões Apenas Por Regra do ASR está definida como Não configurado.

Importante

As políticas ASR não suportam a funcionalidade de intercalação apenas para Exclusões por Regra do ASR e um conflito de políticas pode resultar quando várias políticas que configuram Exclusões Apenas por Regra do ASR para o mesmo dispositivo entram em conflito. Para evitar conflitos, combine as configurações para Exclusões Apenas por Regra do ASR numa única política ASR. Estamos a investigar a adição de intercalação de políticas apenas para Exclusões por Regra do ASR numa atualização futura.

Intercalação de políticas para definições

A intercalação de políticas ajuda a evitar conflitos quando vários perfis que se aplicam ao mesmo dispositivo configuram a mesma definição com valores diferentes, criando um conflito. Para evitar conflitos, Intune avalia as definições aplicáveis de cada perfil que se aplica ao dispositivo. Essas definições intercalam-se num único superconjunto de definições.

Para a política de redução da superfície de ataque, os seguintes perfis suportam a intercalação de políticas:

- Controle de dispositivos

Intercalação de políticas para perfis de controlo de dispositivos

Os perfis de controlo de dispositivo suportam a intercalação de políticas para IDs de Dispositivo USB. As definições de perfil que gerem os IDs do Dispositivo e que suportam a intercalação de políticas incluem:

- Permitir a instalação de dispositivos de hardware por identificadores de dispositivos

- Bloquear a instalação de dispositivos de hardware por identificadores de dispositivos

- Permitir a instalação de dispositivos de hardware por classes de configuração

- Bloquear a instalação de dispositivos de hardware por classes de configuração

- Permitir a instalação de dispositivos de hardware por identificadores de instância do dispositivo

- Bloquear a instalação de dispositivos de hardware por identificadores de instância do dispositivo

A intercalação de políticas aplica-se à configuração de cada definição nos diferentes perfis que aplicam essa definição específica a um dispositivo. O resultado é uma única lista para cada uma das definições suportadas que estão a ser aplicadas a um dispositivo. Por exemplo:

A intercalação de políticas avalia as listas de classes de configuração que foram configuradas em cada instância de Permitir a instalação de dispositivos de hardware por classes de configuração que se aplicam a um dispositivo. As listas são unidas numa única lista de permissões onde as classes de configuração duplicadas são removidas.

A remoção de duplicados da lista é feita para remover a origem comum de conflitos. Em seguida, a lista de permissões combinada é entregue no dispositivo.

A intercalação de políticas não compara nem intercala as configurações a partir de definições diferentes. Por exemplo:

Ao expandir no primeiro exemplo, em que várias listas de Permitir a instalação de dispositivos de hardware por classes de configuração foram intercaladas numa única lista, tem várias instâncias de Bloquear instalação de dispositivos de hardware por classes de configuração que se aplicam ao mesmo dispositivo. Todas as listas de bloqueio relacionadas intercalam numa única lista de bloqueios para o dispositivo que, em seguida, é implementado no dispositivo.

- A lista de permissões para classes de configuração não é comparada nem intercalada com a lista de bloqueios das classes de configuração.

- Em vez disso, o dispositivo recebe ambas as listas, uma vez que são provenientes de duas definições distintas. Em seguida, o dispositivo impõe a definição mais restritiva para instalação por classes de configuração.

Com este exemplo, uma classe de configuração definida na lista de bloqueios substitui a mesma classe de configuração se for encontrada na lista de permissões. O resultado seria que a classe de configuração está bloqueada no dispositivo.

Próximas etapas

Configurar políticas de segurança de Ponto Final.

Ver detalhes das definições nos perfis para Perfis de redução da superfície de ataque.