Configurar políticas para a Gestão de Privilégios de Ponto Final

Observação

Esta capacidade está disponível como um suplemento do Intune. Para obter mais informações, veja Utilizar as capacidades de suplemento do Intune Suite.

Com o Endpoint Privilege Management (EPM) do Microsoft Intune, os utilizadores da sua organização podem ser executados como um utilizador padrão (sem direitos de administrador) e concluir tarefas que requerem privilégios elevados. As tarefas que normalmente requerem privilégios administrativos são instalações de aplicações (como Aplicações do Microsoft 365), atualização de controladores de dispositivo e execução de determinados diagnósticos do Windows.

O Endpoint Privilege Management suporta o seu percurso de confiança zero ao ajudar a sua organização a alcançar uma ampla base de utilizadores em execução com menos privilégios, ao mesmo tempo que permite que os utilizadores continuem a executar tarefas permitidas pela sua organização para se manterem produtivos.

As informações neste artigo podem ajudá-lo a configurar as seguintes políticas e definições reutilizáveis para o EPM:

- Política de definições de elevação do Windows.

- Política de regras de elevação do Windows.

- Grupos de definições reutilizáveis, que são configurações opcionais para as regras de elevação.

Aplicável a:

- Windows 10

- Windows 11

Introdução às políticas EPM

A Gestão de Privilégios de Ponto Final utiliza dois tipos de política que configura para gerir a forma como um pedido de elevação de ficheiros é processado. Em conjunto, as políticas configuram o comportamento das elevações de ficheiros quando os utilizadores padrão pedem a execução com privilégios administrativos.

Antes de poder criar políticas de Endpoint Privilege Management, tem de licenciar o EPM no seu inquilino como um suplemento do Intune. Para obter informações de licenciamento, veja Utilizar as capacidades de suplemento do Intune Suite.

Acerca da política de definições de elevação do Windows

Utilize a política de definições de elevação do Windows quando quiser:

Ativar a Gestão de Privilégios de Ponto Final em dispositivos. Por predefinição, esta política ativa o EPM. Quando ativado pela primeira vez para o EPM, um dispositivo aprovisiona os componentes que recolhem dados de utilização em pedidos de elevação e que impõem regras de elevação.

Se um dispositivo tiver o EPM desativado, os componentes do cliente desativam imediatamente. Há um atraso de sete dias até que o componente EPM seja completamente removido. O atraso ajuda a reduzir o tempo necessário para restaurar o EPM caso um dispositivo tenha acidentalmente o EPM desativado ou a política de definições de elevação não atribuída.

Resposta de elevação predefinida – defina uma resposta predefinida para um pedido de elevação de qualquer ficheiro que não seja gerido por uma política de regra de elevação do Windows. Para que esta definição tenha um efeito, não pode existir nenhuma regra para a aplicação E um utilizador final tem de pedir explicitamente a elevação através do menu Executar com acesso elevado ao clique com o botão direito do rato. Por predefinição, esta opção não está configurada. Se não for entregue nenhuma definição, os componentes EPM reverterão para a predefinição incorporada, que consiste em negar todos os pedidos.

As opções são:

- Negar todos os pedidos – esta opção bloqueia a ação de elevação do pedido para ficheiros que não estão definidos numa política de regras de elevação do Windows.

- Exigir confirmação do utilizador – quando a confirmação do utilizador é necessária, pode escolher entre as mesmas opções de validação encontradas para a política de regras de elevação do Windows.

- Exigir aprovação de suporte – quando a aprovação do suporte é necessária, um administrador tem de aprovar pedidos de elevação sem uma regra correspondente antes de a elevação ser necessária.

Observação

As respostas predefinidas só são processadas para pedidos recebidos através do menu Executar com acesso elevado .

Opções de validação – defina opções de validação quando a resposta de elevação predefinida for definida como Exigir confirmação do utilizador.

As opções são:

- Justificação comercial – esta opção requer que o utilizador final forneça uma justificação antes de concluir uma elevação que seja facilitada pela resposta de elevação predefinida.

- Autenticação do Windows – esta opção requer que o utilizador final se autentique antes de concluir uma elevação facilitada pela resposta de elevação predefinida.

Observação

Podem ser selecionadas várias opções de validação para satisfazer as necessidades da organização. Se não estiverem selecionadas opções, o utilizador só tem de clicar em continuar para concluir a elevação.

Enviar dados de elevação para relatórios – esta definição controla se o seu dispositivo partilha dados de diagnóstico e utilização com a Microsoft. Quando ativado para partilhar dados, o tipo de dados é configurado pela definição Âmbito de relatórios .

Os dados de diagnóstico são utilizados pela Microsoft para medir o estado de funcionamento dos componentes do cliente EPM. Os dados de utilização são utilizados para mostrar elevações que ocorrem no seu inquilino. Para obter mais informações sobre os tipos de dados e como são armazenados, veja Recolha de dados e privacidade para o Endpoint Privilege Management.

As opções são:

- Sim – esta opção envia dados para a Microsoft com base na definição Âmbito de Relatórios .

- Não - Esta opção não envia dados para a Microsoft.

Âmbito dos Relatórios – esta definição controla a quantidade de dados que estão a ser enviados para a Microsoft quando Enviar dados de elevação para relatórios está definido como Sim. Por predefinição, os Dados de diagnóstico e todas as elevações de pontos finais estão selecionados .

As opções são:

- Apenas dados de diagnóstico e elevações geridas – esta opção envia dados de diagnóstico à Microsoft sobre o estado de funcionamento dos componentes do cliente E dados sobre as elevações que estão a ser facilitadas pelo Endpoint Privilege Management.

- Dados de diagnóstico e todas as elevações de pontos finais – esta opção envia dados de diagnóstico à Microsoft sobre o estado de funcionamento dos componentes do cliente E dados sobre todas as elevações que ocorrem no ponto final.

- Apenas dados de diagnóstico – esta opção envia apenas os dados de diagnóstico à Microsoft sobre o estado de funcionamento dos componentes do cliente.

Acerca da política de regras de elevação do Windows

Utilize perfis para a política de regras de elevação do Windows para gerir a identificação de ficheiros específicos e como os pedidos de elevação para esses ficheiros são processados. Cada política de regra de elevação do Windows inclui uma ou mais regras de elevação. É com as regras de elevação que configura detalhes sobre o ficheiro que está a ser gerido e os requisitos para que seja elevado.

São suportados os seguintes tipos de ficheiros:

- Ficheiros executáveis com a

.exeextensão ou.msi. - Scripts do PowerShell com a

.ps1extensão.

Cada regra de elevação indica ao EPM como:

Identifique o ficheiro com:

- Nome do ficheiro (incluindo extensão). A regra também suporta condições opcionais, como uma versão de compilação mínima, o nome do produto ou o nome interno. As condições opcionais são utilizadas para validar ainda mais o ficheiro quando a elevação é tentada.

- Certificado. Os certificados podem ser adicionados diretamente a uma regra ou através de um grupo de definições reutilizável. Quando um certificado é utilizado numa regra, também tem de ser válido. Recomendamos a utilização de grupos de definições reutilizáveis, uma vez que podem ser mais eficientes e simplificar uma futura alteração ao certificado. Para obter mais informações, veja a secção seguinte Grupos de definições reutilizáveis.

Valide o ficheiro:

- Hash de ficheiro. É necessário um hash de ficheiro para regras automáticas. Para as regras confirmadas pelo utilizador, pode optar por utilizar um certificado ou um hash de ficheiro, caso em que o hash do ficheiro se torna opcional.

- Certificado. Se for fornecido um certificado, as API do Windows são utilizadas para validar o certificado e o estado de revogação.

- Propriedades Adicionais. Todas as propriedades adicionais especificadas nas regras têm de corresponder.

Configure o tipo de elevação de ficheiros. O tipo de elevação identifica o que acontece quando é feito um pedido de elevação para o ficheiro. Por predefinição, esta opção está definida como Utilizador confirmado, que é a nossa recomendação para elevações.

- Utilizador confirmado (Recomendado): uma elevação confirmada pelo utilizador requer sempre que o utilizador clique num pedido de confirmação para executar o ficheiro. Existem mais confirmações de utilizador que pode adicionar. É necessário que os utilizadores se autentiquem com as credenciais da organização. Outra opção requer que o utilizador introduza uma justificação comercial. Embora o texto introduzido para uma justificação seja do utilizador, o EPM pode recolhe-lo e denunciá-lo quando o dispositivo está configurado para comunicar dados de elevação como parte da política de definições de elevação do Windows.

- Automático: uma elevação automática ocorre de forma invisivelmente para o utilizador. Não existe nenhum pedido e nenhuma indicação de que o ficheiro está em execução num contexto elevado.

- Suporte aprovado: um administrador tem de aprovar qualquer pedido de elevação necessário ao suporte que não tenha uma regra correspondente, antes de a aplicação ser autorizada a ser executada com privilégios elevados.

Gerir o comportamento dos processos subordinados. Pode definir o comportamento de elevação que se aplica a quaisquer processos subordinados criados pelo processo elevado.

- Exigir que a regra seja elevada – configure um processo subordinado para exigir a sua própria regra antes de esse processo subordinado poder ser executado num contexto elevado.

- Negar tudo – todos os processos subordinados são iniciados sem contexto elevado.

- Permitir que os processos subordinados executem de forma elevada – configure um processo subordinado para que seja sempre executado de forma elevada.

Observação

Para obter mais informações sobre como criar regras fortes, veja a nossa documentação de orientação para criar regras de elevação com o Endpoint Privilege Management.

Também pode utilizar o cmdlet do Get-FileAttributes PowerShell a partir do módulo EpmTools do PowerShell. Este cmdlet pode obter atributos de ficheiro para um ficheiro .exe e extrair os respetivos certificados do Publisher e da AC para uma localização definida que pode utilizar para preencher as Propriedades da Regra de Elevação para uma determinada aplicação.

Cuidado

Recomendamos que a elevação automática seja utilizada com moderação e apenas para ficheiros fidedignos críticos para a empresa. Os utilizadores finais elevarão automaticamente estas aplicações em cada lançamento dessa aplicação.

Grupo de definições reutilizáveis

A Gestão de Privilégios de Ponto Final suporta a utilização de grupos de definições reutilizáveis para gerir os certificados em vez de adicionar esse certificado diretamente a uma regra de elevação. Tal como acontece com todos os grupos de definições reutilizáveis do Intune, as configurações e as alterações efetuadas a um grupo de definições reutilizáveis são automaticamente transmitidas às políticas que fazem referência ao grupo. Recomendamos que utilize um grupo de definições reutilizável quando planear utilizar o mesmo certificado para validar ficheiros em várias regras de elevação. A utilização de grupos de definições reutilizáveis é mais eficiente quando utiliza o mesmo certificado em várias regras de elevação:

- Certificados que adiciona diretamente a uma regra de elevação: cada certificado que é adicionado diretamente a uma regra é carregado como uma instância exclusiva pelo Intune e essa instância de certificado é associada a essa regra. Adicionar o mesmo certificado diretamente a duas regras separadas resulta no carregamento duas vezes. Mais tarde, se tiver de alterar o certificado, tem de editar cada regra individual que o contenha. Com cada alteração de regra, o Intune carrega o certificado atualizado uma única vez para cada regra.

- Certificados que gere através de um grupo de definições reutilizáveis: sempre que um certificado é adicionado a um grupo de definições reutilizável, o Intune carrega o certificado uma única vez, independentemente do número de regras de elevação que incluam esse grupo. Essa instância do certificado é então associada ao ficheiro de cada regra que utiliza esse grupo. Posteriormente, qualquer alteração ao certificado que fizer pode ser efetuada uma única vez no grupo de definições reutilizáveis. Esta alteração faz com que o Intune carregue o ficheiro atualizado uma única vez e, em seguida, aplique essa alteração a cada regra de elevação que referencia o grupo.

Política de definições de elevação do Windows

Para configurar as seguintes opções em dispositivos, implemente a política de definições de elevação do Windows para utilizadores ou dispositivos:

- Ativar a Gestão de Privilégios de Ponto Final num dispositivo.

- Defina regras predefinidas para pedidos de elevação para qualquer ficheiro que não seja gerido por uma regra de elevação do Endpoint Privilege Management nesse dispositivo.

- Configure as informações comunicadas pelo EPM ao Intune.

Um dispositivo tem de ter uma política de definições de elevação que permita o suporte para o EPM antes de o dispositivo poder processar uma política de regras de elevação ou gerir pedidos de elevação. Quando o suporte está ativado, a C:\Program Files\Microsoft EPM Agent pasta é adicionada ao dispositivo juntamente com o EPM Microsoft Agent, que é responsável pelo processamento das políticas EPM.

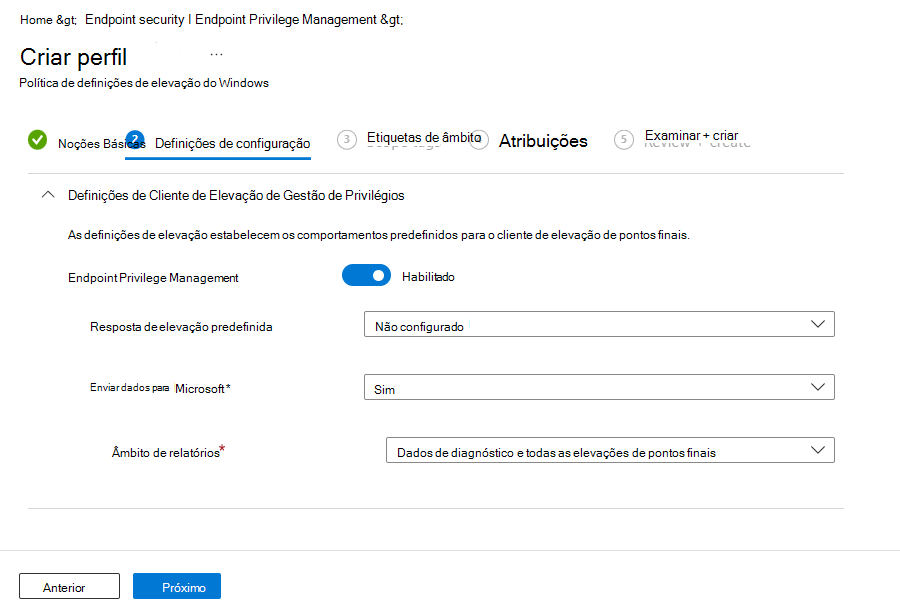

Criar uma política de definições de elevação do Windows

Inicie sessão no centro de administração do Microsoft Intune e aceda a Endpoint security>Endpoint Security Privilege Management> selecione o separador >Políticas e, em seguida, selecione Criar Política. Defina a política Plataforma como Windows, Perfil para definições de elevação do Windows e, em seguida, selecione Criar.

Em Noções básicas, introduza as seguintes propriedades:

- Nome: insira um nome descritivo para o perfil. Atribua um nome aos perfis para que possa identificá-los facilmente mais tarde.

- Descrição: insira uma descrição para o perfil. Essa configuração é opcional, mas recomendada.

Em Definições de configuração, configure o seguinte para definir comportamentos predefinidos para pedidos de elevação num dispositivo:

Endpoint Privilege Management: definido como Ativado (predefinição ). Quando ativado, um dispositivo utiliza a Gestão de Privilégios de Ponto Final. Quando definido como Desativado, o dispositivo não utiliza a Gestão de Privilégios de Ponto Final e desativa imediatamente o EPM se tiver sido ativado anteriormente. Após sete dias, o dispositivo desaprovisionará os componentes para a Gestão de Privilégios de Ponto Final.

Resposta de elevação predefinida: configure a forma como este dispositivo gere pedidos de elevação para ficheiros que não são geridos diretamente por uma regra:

- Não Configurado: esta opção funciona da mesma forma que Negar todos os pedidos.

- Negar todos os pedidos: o EPM não facilita a elevação de ficheiros e é apresentada ao utilizador uma janela de pop-up com informações sobre a negação. Esta configuração não impede que os utilizadores com permissões administrativas utilizem Executar como administrador para executar ficheiros não geridos.

- Exigir aprovação de suporte: este comportamento instrui o EPM a pedir ao utilizador para submeter um pedido aprovado pelo suporte.

-

Exigir confirmação do utilizador: o utilizador recebe um pedido simples para confirmar a intenção de executar o ficheiro. Também pode exigir mais pedidos disponíveis no menu pendente Validação :

- Justificação comercial: exija que o utilizador introduza uma justificação para executar o ficheiro. Não existe um formato necessário para esta justificação. A entrada do utilizador é guardada e pode ser revista através de registos se o âmbito de Relatórios incluir uma coleção de elevações de pontos finais.

- Autenticação do Windows: esta opção requer que o utilizador se autentique com as respetivas credenciais da organização.

Enviar dados de elevação para relatórios: por predefinição, este comportamento está definido como Sim. Quando definido como sim, pode configurar um âmbito de Relatórios. Quando definido como Não, um dispositivo não comunica dados de diagnóstico ou informações sobre elevações de ficheiros para o Intune.

Âmbito dos relatórios: escolha o tipo de informação que um dispositivo reporta ao Intune:

Dados de diagnóstico e todas as elevações de pontos finais (Predefinição): o dispositivo comunica dados de diagnóstico e detalhes sobre todas as elevações de ficheiros facilitadas pelo EPM.

Este nível de informações pode ajudá-lo a identificar outros ficheiros que ainda não são geridos por uma regra de elevação que os utilizadores procuram executar num contexto elevado.

Apenas dados de diagnóstico e elevações geridas: o dispositivo comunica dados de diagnóstico e detalhes sobre elevações de ficheiros apenas para os ficheiros geridos por uma política de regra de elevação. Os pedidos de ficheiros para ficheiros não geridos e ficheiros elevados através da ação predefinida do Windows de Executar como administrador não são comunicados como elevações geridas.

Apenas dados de diagnóstico: são recolhidos apenas os dados de diagnóstico para a operação do Endpoint Privilege Management. As informações sobre elevações de ficheiros não são comunicadas ao Intune.

Quando estiver pronto, selecione Avançar para continuar.

Na página Marcas de escopo, selecione todas as marcas de escopo desejadas a aplicar e selecione Próximo.

Para Atribuições, selecione os grupos que recebem a política. Para obter mais informações sobre a atribuição de perfis, consulte Atribuir perfis de usuário e dispositivo. Selecione Avançar.

Para Rever + criar, reveja as suas definições e, em seguida, selecione Criar. Quando você seleciona Criar, suas alterações são salvas e o perfil é atribuído. A política também é apresentada na lista de políticas.

Política de regras de elevação do Windows

Implemente uma política de regras de elevação do Windows para utilizadores ou dispositivos para implementar uma ou mais regras para ficheiros geridos para elevação pela Endpoint Privilege Management. Cada regra que adicionar a esta política:

- Identifica um ficheiro para o qual pretende gerir pedidos de elevação.

- Pode incluir um certificado para ajudar a validar a integridade desse ficheiro antes de ser executado. Também pode adicionar um grupo reutilizável que contém um certificado que, em seguida, utiliza com uma ou mais regras ou políticas.

- Especifica se o tipo de elevação do ficheiro é automático (silenciosamente) ou requer a confirmação do utilizador. Com a confirmação do utilizador, pode adicionar ações de utilizador adicionais que têm de ser concluídas antes de o ficheiro ser executado. Além desta política, também tem de ser atribuída a um dispositivo uma política de definições de elevação do Windows que ative a Gestão de Privilégios de Ponto Final.

Utilize um dos seguintes métodos para criar novas regras de elevação, que são adicionadas à política de regras de elevação:

Configurar automaticamente regras de elevação – utilize este método para poupar tempo ao criar uma regra de elevação ao preencher automaticamente os detalhes de deteção de ficheiros que o Intune já recolheu. Os detalhes do ficheiro são identificados pelo Intune a partir do relatório Elevação ou de um registo de pedidos de elevação aprovados pelo suporte .

Com este método, irá:

- Selecione o ficheiro para o qual pretende criar uma regra de elevação a partir do relatório elevação ou pedido de elevação aprovado pelo suporte .

- Opte por adicionar a nova regra de elevação a uma política de regras de elevação existente ou criar uma nova política de regras de elevação que inclua a nova regra.

- Quando adicionada a uma política existente, a nova regra fica imediatamente disponível para as políticas atribuídas aos grupos.

- Quando é criada uma nova política, tem de editar essa política para atribuir grupos antes de ficar disponível para utilização.

Configurar manualmente regras de elevação – este método requer que tenha identificado os detalhes do ficheiro que pretende utilizar para a deteção e que as introduza manualmente como parte do fluxo de trabalho de criação de regras. Para obter informações sobre critérios de deteção, veja Defining rules for use with Endpoint Privilege Management (Definir regras para utilização com a Gestão de Privilégios de Ponto Final).

Com este método, irá:

- Determine manualmente os detalhes do ficheiro a utilizar e, em seguida, adicione-os à regra de elevação para identificação de ficheiros.

- Configure todos os aspetos da política durante a criação da política, incluindo a atribuição da política a grupos para utilização.

Configurar automaticamente regras de elevação para a política de regras de elevação do Windows

Inicie sessão no centro de administração do Microsoft Intune e aceda a Endpoint security>Endpoint Privilege Management. Para selecionar um ficheiro a utilizar para uma regra de elevação, escolha um dos seguintes caminhos iniciais:

Começar a partir de um Relatório:

- Selecione o separador Relatórios e, em seguida, o mosaico Relatório de elevação . Localize o ficheiro para o qual pretende criar uma regra na coluna Ficheiro .

- Selecione o nome ligado do ficheiro para abrir o painel de detalhes elevação dos ficheiros.

Comece a partir de um pedido de elevação aprovado pelo suporte:

Selecione o separador Pedido de elevação .

Na coluna Ficheiro , selecione o ficheiro que pretende utilizar para a regra de elevação, que abre esse painel de detalhes elevação .

O estado do pedido de elevação não importa. Pode utilizar um pedido pendente ou um pedido que tenha sido previamente aprovado ou negado.

No painel Detalhes da elevação , reveja os detalhes do ficheiro. Estas informações são utilizadas pela regra de elevação para identificar o ficheiro correto. Quando estiver pronto, selecione Criar uma regra com estes detalhes de ficheiro.

Selecione uma opção de política para a nova regra de elevação que está a criar:

Criar uma nova política:

Esta opção cria uma nova política que inclui uma regra de elevação para o ficheiro que selecionou.- Para a regra, configure o comportamento do processo Tipo e Subordinado e, em seguida, selecione OK para criar a política.

- Quando lhe for pedido, forneça um Nome da política para a nova política e confirme a criação do que será uma política de regras de elevação novas e não atribuídas.

- Após a criação da política, pode editar a política para a atribuir e adicionar configurações adicionais, se necessário.

Adicionar a uma política existente:

Com esta opção, utilize a lista pendente e selecione uma política de elevação existente à qual a nova regra de elevação é adicionada.- Para a regra, configure o tipo de elevação e o comportamento do processo Subordinado e, em seguida, selecione OK. A política é atualizada com a nova regra.

- Depois de a regra ser adicionada à política, pode editar a política para obter acesso à regra e, em seguida, modificá-la para efetuar configurações adicionais, se necessário.

Configurar manualmente regras de elevação para a política de regras de elevação do Windows

Inicie sessão no centro de administração do Microsoft Intune e aceda a Endpoint security>Endpoint Security Privilege Management> selecione o separador >Políticas e, em seguida, selecione Criar Política. Defina a Plataforma como Windows, Perfil como política de regras de elevação do Windows e, em seguida, selecione Criar.

Em Noções básicas, introduza as seguintes propriedades:

- Nome: insira um nome descritivo para o perfil. Atribua um nome aos perfis para que possa identificá-los facilmente mais tarde.

- Descrição: insira uma descrição para o perfil. Essa configuração é opcional, mas recomendada.

Em Definições de configuração, adicione uma regra para cada ficheiro que esta política gere. Quando cria uma nova política, a política é iniciada inclui uma regra em branco com um tipo de elevação de Utilizador confirmado e sem nome de regra. Comece por configurar esta regra e, mais tarde, pode selecionar Adicionar para adicionar mais regras a esta política. Cada nova regra que adicionar tem um tipo de elevação de Utilizador confirmado, que pode ser alterado quando configurar a regra.

Para configurar uma regra, selecione Editar instância para abrir a respetiva página de propriedades da Regra e, em seguida, configure o seguinte:

- Nome da regra: especifique um nome descritivo para a regra. Atribua um nome às suas regras para que possa identificá-las facilmente mais tarde.

- Descrição (Opcional): introduza uma descrição para o perfil.

As condições de elevação são condições que definem a forma como um ficheiro é executado e as validações de utilizador que têm de ser cumpridas antes de o ficheiro ao qual esta regra se aplica podem ser executadas.

Tipo de elevação: por predefinição, esta opção está definida como Utilizador confirmado, que é o tipo de elevação que recomendamos para a maioria dos ficheiros.

O utilizador confirmou: recomendamos esta opção para a maioria das regras. Quando um ficheiro é executado, o utilizador recebe um pedido simples para confirmar a intenção de executar o ficheiro. A regra também pode incluir outros pedidos que estão disponíveis no menu pendente Validação :

- Justificação comercial: exija que o utilizador introduza uma justificação para executar o ficheiro. Não existe um formato necessário para a entrada. A entrada do utilizador é guardada e pode ser revista através de registos se o âmbito de Relatórios incluir uma coleção de elevações de pontos finais.

- Autenticação do Windows: esta opção requer que o utilizador se autentique com as respetivas credenciais da organização.

Automático: este tipo de elevação executa automaticamente o ficheiro em questão com permissões elevadas. A elevação automática é transparente para o utilizador, sem pedir confirmação ou exigir justificação ou autenticação por parte do utilizador.

Cuidado

Utilize apenas a elevação automática para os ficheiros em que confia. Estes ficheiros serão automaticamente elevados sem interação do utilizador. As regras que não estão bem definidas podem permitir que as aplicações não aprovadas sejam elevadas. Para obter mais informações sobre como criar regras fortes, veja a documentação de orientação para criar regras.

Suporte aprovado: este tipo de elevação requer que um administrador aprove um pedido antes de a elevação ser autorizada a ser concluída. Para obter mais informações, veja Pedidos de elevação aprovados pelo suporte.

Importante

A utilização da elevação aprovada pelo suporte para ficheiros requer que os Administradores com permissões adicionais revejam e aprovem cada pedido de elevação de ficheiros antes desse ficheiro no dispositivo com permissões de administrador. Para obter informações sobre como utilizar o tipo de elevação aprovado pelo suporte, veja Suporte de elevações de ficheiros aprovadas para a Gestão de Privilégios de Ponto Final.

Comportamento do processo subordinado: por predefinição, esta opção está definida como Exigir regra para elevar, o que requer que o processo subordinado corresponda à mesma regra que o processo que a cria. Outras opções incluem:

- Permitir que todos os processos subordinados sejam executados de forma elevada: esta opção deve ser utilizada com cuidado, uma vez que permite que as aplicações criem processos subordinados incondicionalmente.

- Negar tudo: esta configuração impede a criação de qualquer processo subordinado.

As informações de ficheiro são onde especifica os detalhes que identificam um ficheiro a que esta regra se aplica.

Nome do ficheiro: especifique o nome do ficheiro e a respetiva extensão. Por exemplo:

myapplication.exeCaminho do ficheiro (Opcional): especifique a localização do ficheiro. Se o ficheiro puder ser executado a partir de qualquer localização ou for desconhecido, pode deixar este ficheiro em branco. Também pode utilizar uma variável.

Origem da assinatura: escolha uma das seguintes opções:

Utilizar um ficheiro de certificado em definições reutilizáveis (Predefinição): esta opção utiliza um ficheiro de certificado que foi adicionado a um grupo de definições reutilizáveis para o Endpoint Privilege Management. Tem de criar um grupo de definições reutilizáveis antes de poder utilizar esta opção.

Para identificar o Certificado, selecione Adicionar ou remover um certificado e, em seguida, selecione o grupo reutilizável que contém o certificado correto. Em seguida, especifique o Tipo de certificado de Publicador ou Autoridade de certificação.

Carregar um ficheiro de certificado: adicione um ficheiro de certificado diretamente à regra de elevação. Para Carregamento de ficheiros, especifique um ficheiro .cer que possa validar a integridade do ficheiro ao qual esta regra se aplica. Em seguida, especifique o Tipo de certificado de Publicador ou Autoridade de certificação.

Não configurado: utilize esta opção quando não quiser utilizar um certificado para validar a integridade do ficheiro. Quando não é utilizado nenhum certificado, tem de fornecer um hash de ficheiro.

Hash de ficheiro: o hash de ficheiro é necessário quando a Origem da assinatura está definida como Não configurada e opcional quando definida para utilizar um certificado.

Versão mínima: (Opcional) Utilize o formato x.x.x.x para especificar uma versão mínima do ficheiro suportado por esta regra.

Descrição do ficheiro: (Opcional) Forneça uma descrição do ficheiro.

Nome do produto: (Opcional) Especifique o nome do produto do qual o ficheiro é proveniente.

Nome interno: (Opcional) Especifique o nome interno do ficheiro.

Selecione Guardar para guardar a configuração da regra. Em seguida, pode Adicionar mais regras. Depois de adicionar todas as regras necessárias para esta política, selecione Seguinte para continuar.

Na página Marcas de escopo, selecione todas as marcas de escopo desejadas a aplicar e selecione Próximo.

Para Atribuições, selecione os grupos que recebem a política. Para obter mais informações sobre a atribuição de perfis, consulte Atribuir perfis de usuário e dispositivo. Selecione Avançar.

Em Rever + criar, reveja as suas definições e, em seguida, selecione Criar. Quando você seleciona Criar, suas alterações são salvas e o perfil é atribuído. A política também é apresentada na lista de políticas.

Grupos de definições reutilizáveis

O Endpoint Privilege Management utiliza grupos de definições reutilizáveis para gerir os certificados que validam os ficheiros que gere com as regras de elevação do Endpoint Privilege Management. Como todos os grupos de definições reutilizáveis para o Intune, as alterações a um grupo reutilizável são automaticamente transmitidas às políticas que referenciam o grupo. Se tiver de atualizar o certificado que utiliza para a validação de ficheiros, só tem de atualizá-lo no grupo de definições reutilizáveis uma única vez. O Intune aplica o certificado atualizado a todas as regras de elevação que utilizam esse grupo.

Para criar o grupo de definições reutilizáveis para o Endpoint Privilege Management:

Inicie sessão no centro de administração do Microsoft Intune e aceda a Endpoint security>Endpoint Privilege Management> selecione o separador >Definições reutilizáveis (pré-visualização) e, em seguida, selecione Adicionar.

Em Noções básicas, introduza as seguintes propriedades:

- Nome: introduza um nome descritivo para o grupo reutilizável. Atribua nomes a grupos para que possa identificar-se facilmente mais tarde.

- Descrição: insira uma descrição para o perfil. Essa configuração é opcional, mas recomendada.

Em Definições de configuração, selecione o ícone de pasta para Ficheiro de certificado e navegue até um . Ficheiro CER para adicioná-lo a este grupo reutilizável. O campo de valor Base 64 é preenchido com base no certificado selecionado.

Em Rever + criar, reveja as suas definições e, em seguida, selecione Adicionar. Quando seleciona Adicionar, a configuração é guardada e, em seguida, o grupo é apresentado na lista de grupos de definições reutilizáveis para Endpoint Privilege Management.

Processamento de conflitos de políticas para a Gestão de Privilégios de Ponto Final

Com exceção da seguinte situação, as políticas em conflito para o EPM são tratadas como qualquer outro conflito de política.

Política de definições de elevação do Windows:

Quando um dispositivo recebe duas políticas de definições de elevação separadas com valores em conflito, o cliente EPM reverte para o comportamento predefinido do cliente até que o conflito seja resolvido.

Observação

Se Ativar a Gestão de Privilégios de Ponto Final estiver em conflito, o comportamento predefinido do cliente é Ativar o EPM. Isto significa que os componentes do cliente continuarão a funcionar até que um valor explícito seja entregue ao dispositivo.

Política de regras de elevação do Windows:

Se um dispositivo receber duas regras direcionadas para a mesma aplicação, ambas as regras são consumidas no dispositivo. Quando o EPM é enviado para resolver regras que se aplicam a uma elevação, utiliza a seguinte lógica:

- As regras implementadas num utilizador têm precedência sobre as regras implementadas num dispositivo.

- As regras com um hash definido são sempre consideradas a regra mais específica .

- Se for aplicada mais do que uma regra (sem hash definido), a regra com os atributos mais definidos ganha (mais específico).

- Se a aplicação da lógica de procedimento resultar em mais do que uma regra, a seguinte ordem determina o comportamento de elevação: Utilizador Confirmado, Suporte Aprovado e, em seguida, Automático.

Observação

Se não existir uma regra para uma elevação e essa elevação tiver sido pedida através do menu de contexto Executar com acesso elevado , será utilizado o Comportamento de Elevação Predefinido .