conector Microsoft Identity Manager para o Microsoft Graph

Resumo

O conector Microsoft Identity Manager para o Microsoft Graph permite cenários de integração adicionais para clientes Microsoft Entra ID P1 ou P2. É apresentado no metaverso de sincronização do MIM objetos adicionais obtidos a partir do Microsoft Graph API v1 e beta.

Cenários abrangidos

Gestão do ciclo de vida da conta B2B

O cenário inicial do conector Microsoft Identity Manager para o Microsoft Graph é como um conector para ajudar a automatizar a gestão do ciclo de vida da conta do AD DS para utilizadores externos. Neste cenário, uma organização está a sincronizar os colaboradores para Microsoft Entra ID do AD DS com o Microsoft Entra Connect e também convidou convidados para o respetivo diretório de Microsoft Entra. Convidar um convidado faz com que um objeto de utilizador externo esteja no diretório Microsoft Entra dessa organização, que não está no AD DS dessa organização. Em seguida, a organização pretende conceder a esses convidados acesso à Autenticação Integrada do Windows no local ou a aplicações baseadas em Kerberos, através do Microsoft Entra proxy de aplicações ou outros mecanismos de gateway. O Microsoft Entra proxy de aplicações requer que cada utilizador tenha a sua própria conta do AD DS, para fins de identificação e delegação.

Para saber como configurar a sincronização do MIM para criar e manter automaticamente contas do AD DS para convidados, depois de ler as instruções neste artigo, continue a ler o artigo Microsoft Entra colaboração empresa-empresa (B2B) com o MIM 2016 e o proxy de aplicações Microsoft Entra. Este artigo ilustra as regras de sincronização necessárias para o conector.

Outros cenários de gestão de identidades

O conector pode ser utilizado para outros cenários específicos de gestão de identidades que envolvam criar, ler, atualizar e eliminar objetos de utilizador, grupo e contacto no Microsoft Entra ID, para além da sincronização de utilizadores e grupos para Microsoft Entra ID. Ao avaliar potenciais cenários, tenha em atenção: este conector não pode ser operado num cenário, o que resultaria numa sobreposição de fluxo de dados, num conflito real ou potencial de sincronização com uma implementação do Microsoft Entra Connect. Microsoft Entra Connect é a abordagem recomendada para integrar diretórios no local com Microsoft Entra ID, ao sincronizar utilizadores e grupos de diretórios no local para Microsoft Entra ID. Microsoft Entra Connect tem muitas mais funcionalidades de sincronização e permite cenários como a repetição de escrita de palavras-passe e dispositivos, que não são possíveis para objetos criados pelo MIM. Se os dados estiverem a ser trazidos para o AD DS, por exemplo, certifique-se de que estão excluídos do Microsoft Entra Connect a tentar fazer corresponder esses objetos ao diretório Microsoft Entra. Este conector também não pode ser utilizado para fazer alterações aos objetos Microsoft Entra, que foram criados pelo Microsoft Entra Connect.

Preparar a utilização do Conector para o Microsoft Graph

Autorizar o conector a obter ou gerir objetos no seu diretório Microsoft Entra

O conector requer a criação de uma aplicação Web/API no Microsoft Entra ID, para que possa ser autorizado com as permissões adequadas para operar em objetos Microsoft Entra através do Microsoft Graph.

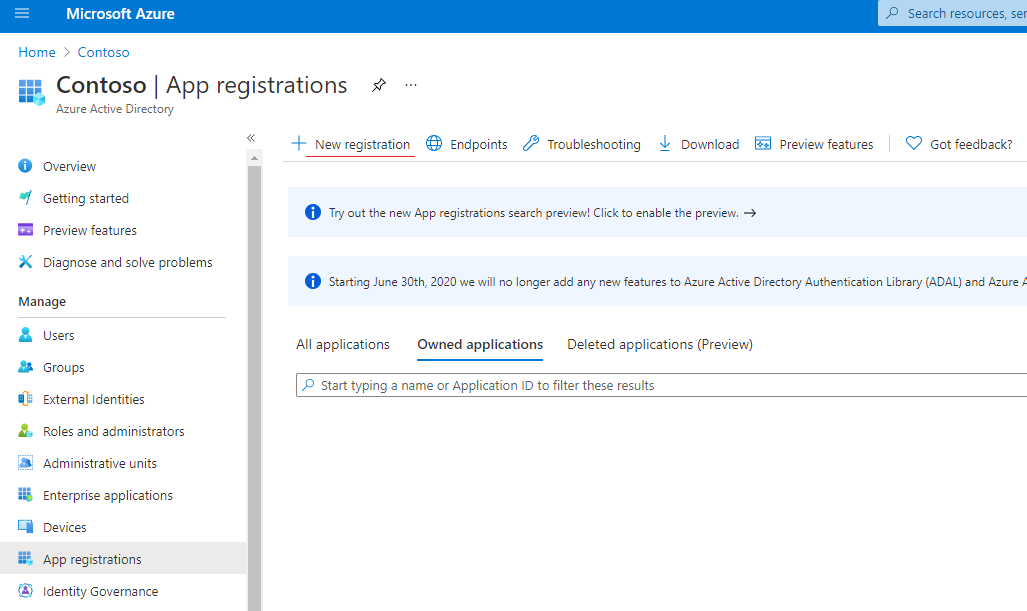

Imagem 1. Novo registo de aplicação

Na portal do Azure, abra a aplicação criada e guarde o ID da Aplicação como um ID de Cliente para utilizar mais tarde na página de conectividade do MA:

Imagem 2. ID da aplicação

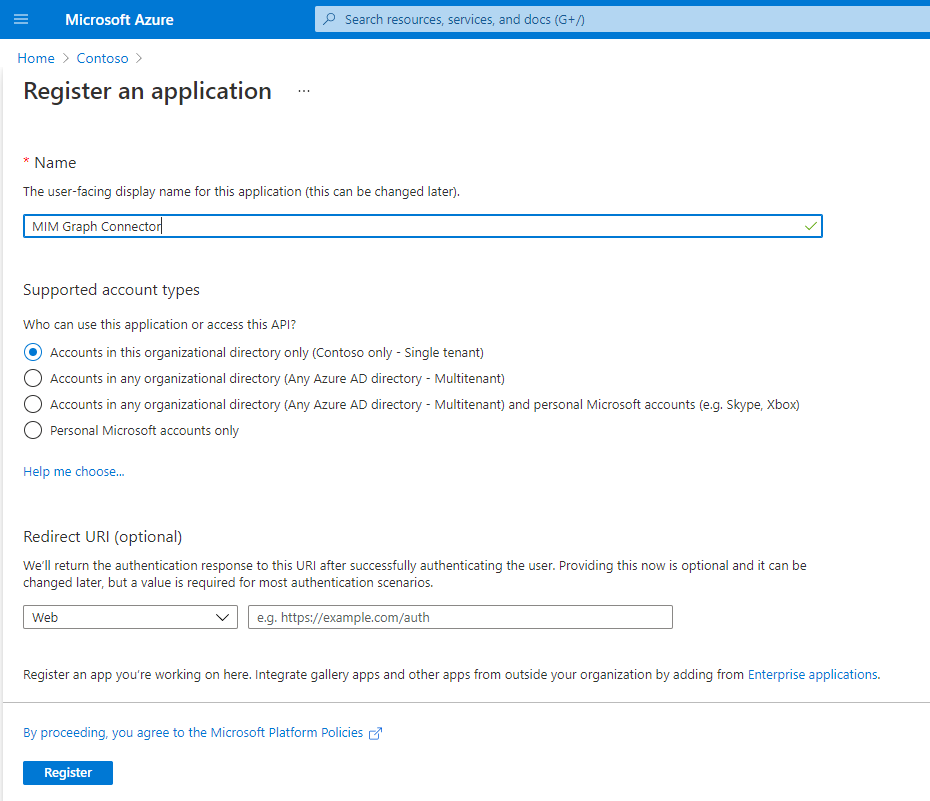

Gere o novo Segredo do Cliente ao abrir Certificados & segredos. Defina alguma Descrição da chave e selecione a duração máxima. Guarde as alterações e obtenha o segredo do cliente. O valor do segredo do cliente não estará disponível para visualização novamente depois de sair da página.

Imagem 3. Novo Segredo do Cliente

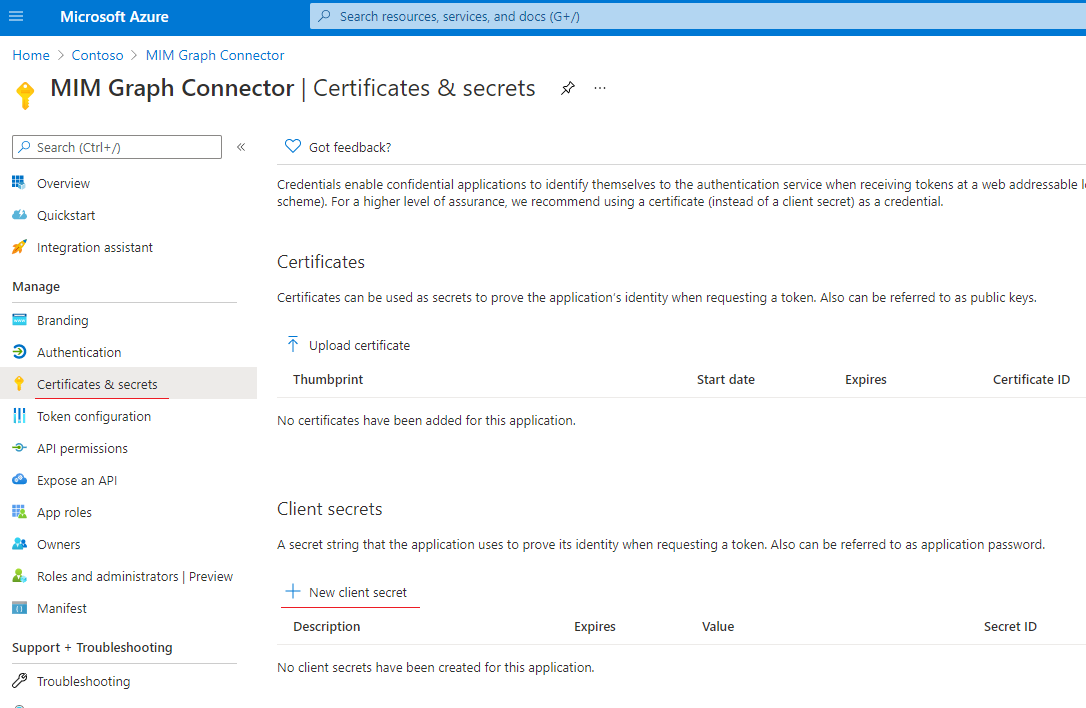

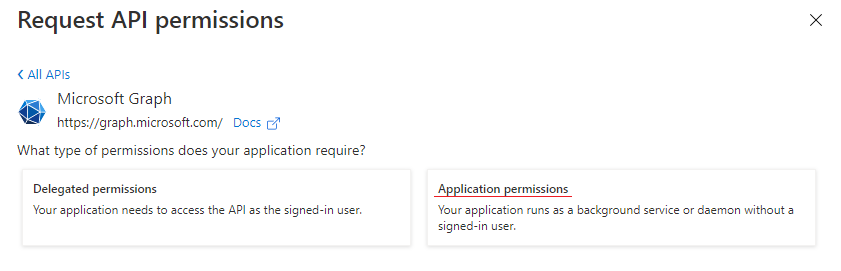

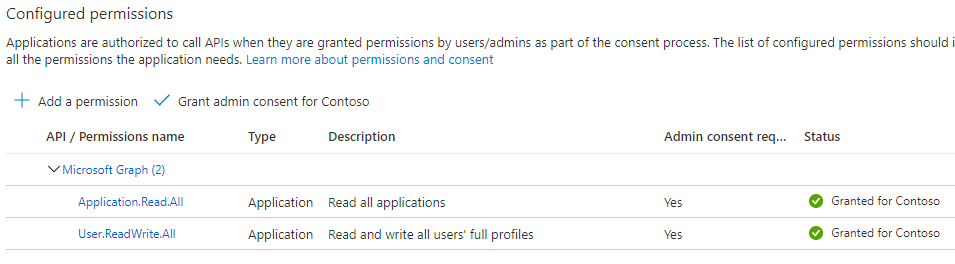

Conceda as permissões adequadas do "Microsoft Graph" à aplicação ao abrir "Permissões de API"

Imagem 4. Adicionar nova API

Imagem 4. Adicionar nova APISelecione Permissões da aplicação "Microsoft Graph".

Revogar todas as permissões desnecessárias.

A seguinte permissão deve ser adicionada à aplicação para permitir que utilize o "Microsoft Graph API", consoante o cenário:

Operação com objeto Permissão necessária Tipo de permissão Deteção de esquema Application.Read.AllAplicação Importar Grupo Group.Read.AllouGroup.ReadWrite.AllAplicação Importar Utilizador User.Read.AllDirectory.Read.All,User.ReadWrite.AllouDirectory.ReadWrite.AllAplicação Pode encontrar mais detalhes sobre as permissões necessárias na referência de permissões.

Nota

A permissão Application.Read.All é obrigatória para a deteção de esquemas e tem de ser concedida independentemente do tipo de conector de tipo de objeto com o qual irá trabalhar.

- Conceda o consentimento do administrador para permissões selecionadas.

Instalar o conector

- Antes de instalar o Conector, certifique-se de que tem o seguinte no servidor de sincronização:

- Microsoft .NET 4.6.2 Framework ou posterior

- Microsoft Identity Manager 2016 SP2 e tem de utilizar a correção 4.4.1642.0 KB4021562 ou posterior.

O conector do Microsoft Graph, além de outros conectores para Microsoft Identity Manager 2016 SP2, está disponível como uma transferência do Centro de Transferências da Microsoft.

Reinicie o Serviço de Sincronização do MIM.

Configuração do conector

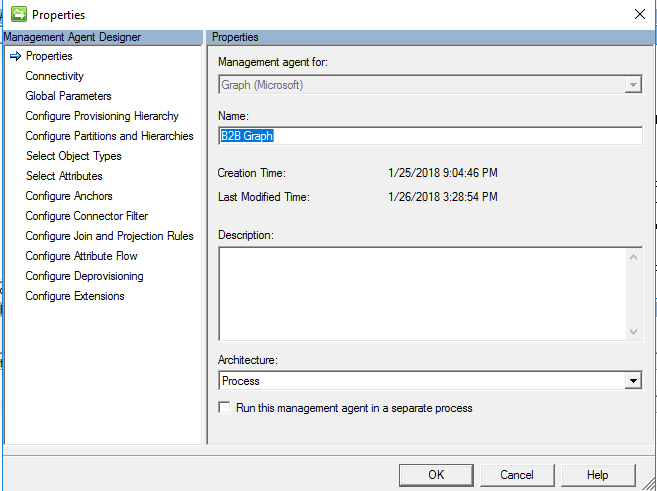

- Na IU do Service Manager de Sincronização, selecione Conectores e Criar. Selecione Graph (Microsoft), crie um conector e atribua-lhe um nome descritivo.

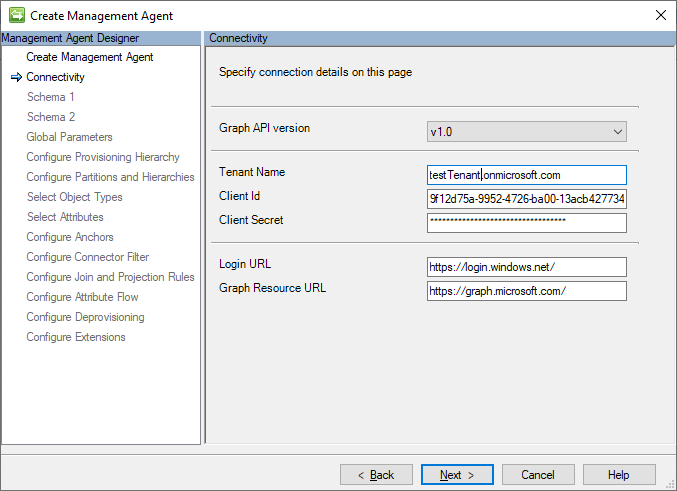

- Na IU do serviço de sincronização do MIM, especifique o ID da Aplicação e o Segredo do Cliente gerado. Cada agente de gestão configurado na Sincronização do MIM deve ter a sua própria aplicação no Microsoft Entra ID para evitar a execução da importação em paralelo para a mesma aplicação.

Imagem 5. Página conectividade

A página de conectividade (Imagem 5) contém a versão Graph API utilizada e o nome do inquilino. O ID de Cliente e o Segredo do Cliente representam o ID da Aplicação e o valor da Chave da aplicação que foi criada anteriormente no Microsoft Entra ID.

O conector é predefinido para a v1.0 e os pontos finais de início de sessão e gráfico do serviço global do Microsoft Graph. Se o seu inquilino estiver numa cloud nacional, terá de alterar a configuração para utilizar os pontos finais da cloud nacional. Tenha em atenção que determinadas funcionalidades do Graph que estão no serviço global podem não estar disponíveis em todas as clouds nacionais.

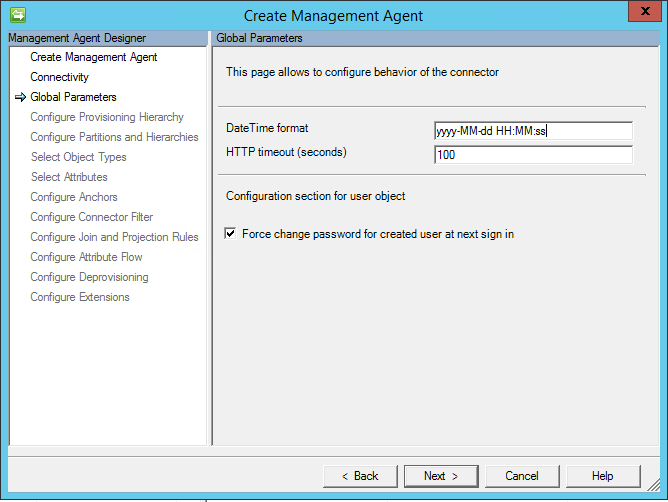

- Efetue as alterações necessárias na página Parâmetros Globais:

Imagem 6. Página Parâmetros Globais

A página de parâmetros globais contém as seguintes definições:

Formato DateTime – formato utilizado para qualquer atributo com o tipo Edm.DateTimeOffset. Todas as datas são convertidas em cadeia ao utilizar esse formato durante a importação. O formato de conjunto é aplicado a qualquer atributo, que guarda a data.

Tempo limite de HTTP (segundos) – tempo limite em segundos que será utilizado durante cada chamada HTTP para o Graph.

Forçar a alteração da palavra-passe do utilizador criado no próximo sinal – esta opção é utilizada para o novo utilizador que será criado durante a exportação. Se a opção estiver ativada, a propriedade forceChangePasswordNextSignIn será definida como true, caso contrário, será falsa.

Configurar o esquema e as operações do conector

- Configure o esquema. O conector suporta a seguinte lista de tipos de objeto quando utilizado com o ponto final do Graph v1.0:

Utilizador

Importação Completa/Delta

Exportar (Adicionar, Atualizar, Eliminar)

Group

Importação Completa/Delta

Exportar (Adicionar, Atualizar, Eliminar)

Podem ser visíveis tipos de objeto adicionais quando configura o conector para utilizar o ponto final beta do Graph.

A lista de tipos de atributos suportados:

Edm.BooleanEdm.StringEdm.DateTimeOffset(cadeia no espaço do conector)microsoft.graph.directoryObject(referência no espaço do conector a qualquer um dos objetos suportados)microsoft.graph.contact

Os atributos de valores múltiplos (Coleção) também são suportados para qualquer um dos tipos da lista acima.

O conector utiliza o atributo "id" para âncora e DN para todos os objetos. Portanto, não é necessário mudar o nome, porque Graph API não permite que um objeto altere o atributoid.

Duração do token de acesso

Uma aplicação do Graph requer um token de acesso para aceder ao Graph API. Um conector irá pedir um novo token de acesso para cada iteração de importação (a iteração de importação depende do tamanho da página). Por exemplo:

Microsoft Entra ID contém 10000 objetos

O tamanho da página configurado no conector é 5000

Neste caso, haverá duas iterações durante a importação, cada uma irá devolver 5000 objetos para Sincronizar. Assim, um novo token de acesso será pedido duas vezes.

Durante a exportação, será pedido um novo token de acesso para cada objeto que tenha de ser adicionado/atualizado/eliminado.

Filtros de consultas

Graph API pontos finais oferecem a capacidade de limitar a quantidade de objetos devolvidos pelas consultas GET ao introduzir $filter parâmetro.

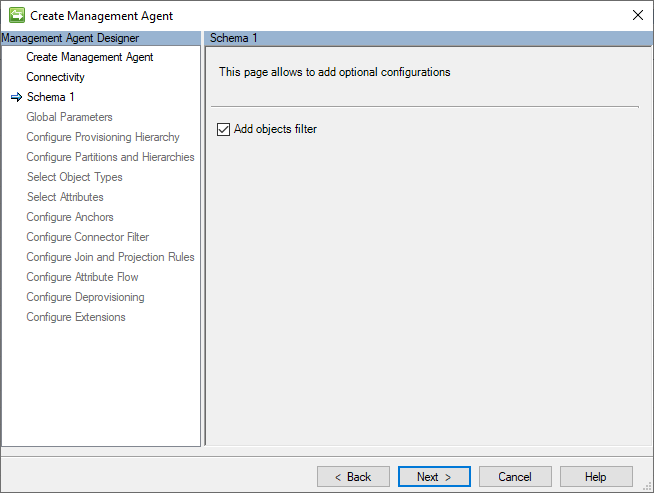

Para permitir a utilização de filtros de consulta para melhorar o ciclo de desempenho de importação completo, na página Esquema 1 das propriedades do conector, ative a caixa de verificação Adicionar filtro de objetos .

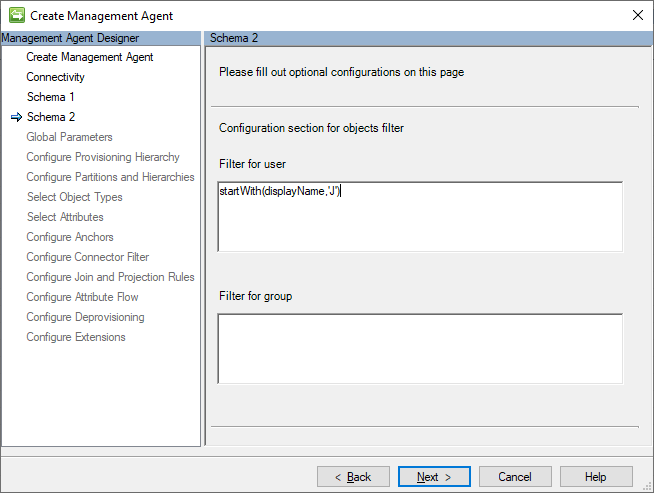

Depois disso, na página Esquema 2 , escreva uma expressão a ser utilizada para filtrar utilizadores, grupos, contactos ou principais de serviço.

Na captura de ecrã acima, o filtro começaWith(displayName,'J') está definido para ler apenas os utilizadores cujo valor de atributo displayName começa com "J".

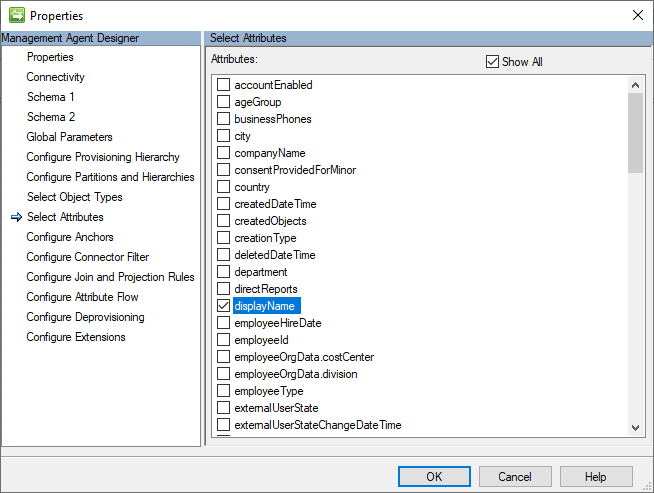

Certifique-se de que o atributo utilizado na expressão de filtro está selecionado nas propriedades do conector.

Para obter mais informações sobre $filter utilização de parâmetros de consulta, veja este artigo: Utilizar parâmetros de consulta para personalizar respostas.

Nota

Atualmente, o ponto final de consulta Delta não oferece capacidades de filtragem, pelo que a utilização de filtros está limitada apenas à importação completa. receberá um erro ao tentar iniciar a execução da importação delta com filtros de consulta ativados.

Resolução de problemas

Ativar registos

Se existirem problemas no Graph, os registos poderão ser utilizados para localizar o problema. Assim, os rastreios podem ser ativados da mesma forma que para conectores genéricos. Em alternativa, basta adicionar o seguinte a miiserver.exe.config (secção interna system.diagnostics/sources ):

<source name="ConnectorsLog" switchValue="Verbose">

<listeners>

<add initializeData="ConnectorsLog"

type="System.Diagnostics.EventLogTraceListener, System, Version=4.0.0.0,

Culture=neutral, PublicKeyToken=b77a5c561934e089"

name="ConnectorsLogListener" traceOutputOptions="LogicalOperationStack,

DateTime, Timestamp, Callstack" />

<remove name="Default" />

</listeners>

</source>

Nota

Se "Executar este agente de gestão num processo separado" estiver ativado, dllhost.exe.config deve ser utilizado em vez de miiserver.exe.config.

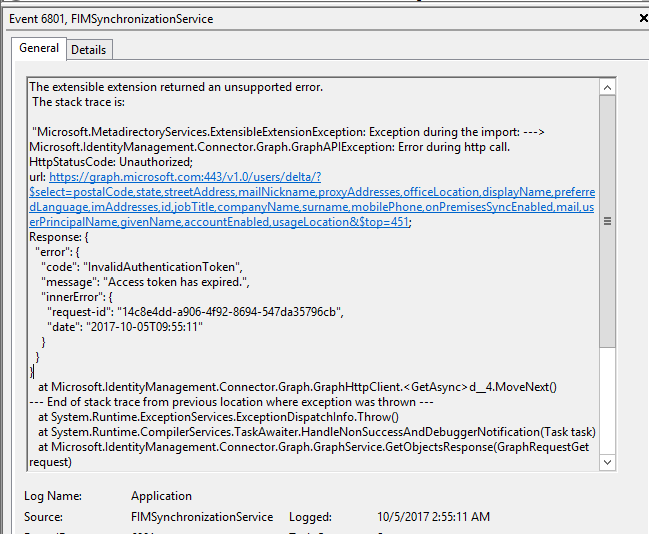

Erro expirado do token de acesso

O conector pode devolver o erro HTTP 401 Não autorizado, mensagem "O token de acesso expirou.":

Imagem 7. "O token de acesso expirou." Erro

A causa deste problema pode ser a configuração da duração do token de acesso do lado do Azure. Por predefinição, o token de acesso expira após 1 hora. Para aumentar o tempo de expiração, veja este artigo.

Exemplo disso com Azure AD versão de Pré-visualização Pública do Módulo do PowerShell

New-AzureADPolicy -Definition @('{"TokenLifetimePolicy":{"Version":1, "AccessTokenLifetime":"5:00:00"}}') -DisplayName "OrganizationDefaultPolicyScenario" -IsOrganizationDefault $true -Type "TokenLifetimePolicy"

Passos seguintes

- Graph Explorer, ideal para resolver problemas de chamadas HTTP

- Políticas de controlo de versões, suporte e alterações interruptivas do Microsoft Graph

- Implementações na cloud nacionais do Microsoft Graph

- Transferir Microsoft Identity Manager conector do Microsoft GraphMIM B2B Implementação Ponto a Ponto