Ligar a e autenticar a origens de dados

Ligar e autenticar a uma origem de dados é feito em separado da autenticação num serviço do Power Platform.

Vejamos primeiro como os serviços do Power Platform se ligam a origens de dados. Os serviços do Power Platform ligam-se a origens de dados externas de várias maneiras, mas o padrão geral é o mesmo. Depois, iremos ver como as ligações são autenticadas. As credenciais de autenticação podem ser as mesmas ou podem ser diferentes, dependendo da aplicação e das origens de dados que utiliza.

A ligar a Microsoft Dataverse

As aplicações de tela e condicionadas por modelo do Power Apps ligam-se diretamente ao Dataverse sem a necessidade de um conector separado. (As aplicações de tela armazenam o consentimento para trabalhar com outros ambientes no Fornecedor de Recursos (RP) do Power Apps.) O Power Automate autentica utilizando um Hub de APIs, mas todas as interações de dados depois disso são diretas para o Dataverse. Ambos o Power Apps e o Power Automate suportam conectores legados que acedem ao Dataverse através de conectores (por exemplo, Dynamics 365 (preterido) e Microsoft Dataverse (legado)).

Nota

A criação de aplicações de tela com Começar pelos dados utiliza um ícone de conector de marcador de posição para ligar ao Dataverse. No entanto, não há nenhum conector envolvido. Para obter mais informações, consulte Ligar aplicações de tela ao Microsoft Dataverse.

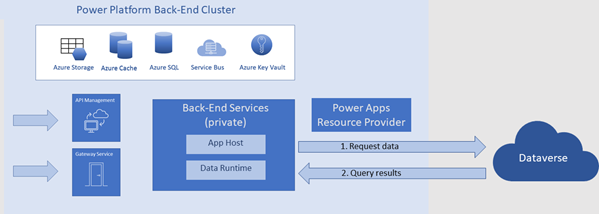

O diagrama seguinte ilustra como as aplicações de tela funcionam com o Dataverse.

- Os serviços de back-end do Power Apps pedem dados diretamente ao Dataverse.

- O Dataverse obtém resultados de consulta para os serviços de back-end do Power Apps.

Ligar a outras origens de dados

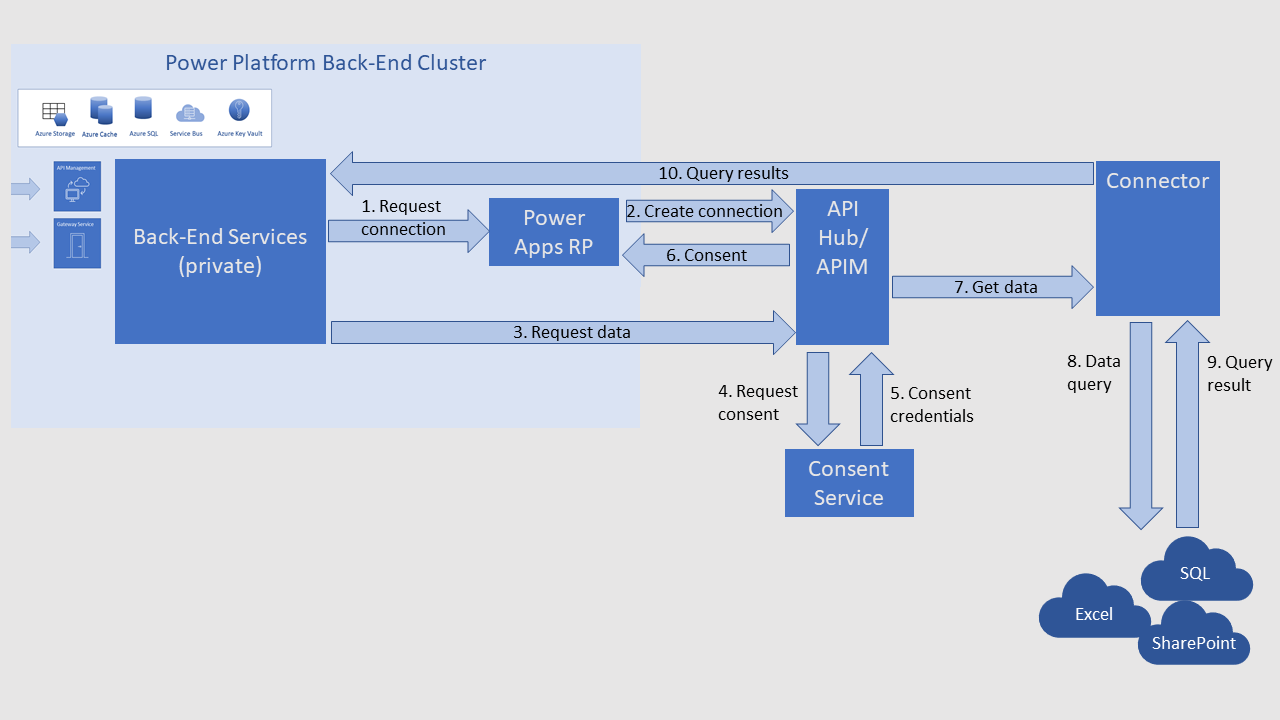

Em geral, os serviços do Power Platform utilizam conectores para trabalhar com origens de dados externas que não fazem parte do Dataverse. O diagrama seguinte ilustra um caminho típico utilizando um Conector da Gestão de API do Azure (APIM).

O serviço do Power Platform envia um pedido de ligação ao Fornecedor de Recursos (RP) do Power Apps.

O RP do Power Apps pede ao Hub de APIs que crie uma ligação e facilitar a troca de tokens de autenticação.

O serviço do Power Platform envia um pedido de consulta de dados ao conector da Gestão de API.

O conector de Gestão de API envia um pedido ao serviço de consentimento para obter permissão para aceder à origem de dados.

O serviço de consentimento obtém as credenciais ao conector de Gestão de API.

O conector de Gestão de API envia as credenciais de consentimento ao RP do Power Apps. As credenciais são armazenadas no RP, de modo a que o Power Apps não peça o consentimento novamente da próxima vez que os dados são pedidos.

Nota

O consentimento para uma ligação de aplicação não dá consentimento a todas as aplicações. Cada consentimento de ligação de aplicação por utilizador é separado. Por exemplo, quando fornece uma ligação para utilização num fluxo do Power Automate, consente que o fluxo utilize essa ligação daí para a frente. Não precisa de consentir novamente para reutilizar essa ligação nesse fluxo. Para uma ligação fornecida por um autor de fluxo, o consentimento duplo é (ligação e fluxo). Para uma ligação fornecida por um utilizador que invoca um fluxo (por exemplo, a partir de uma aplicação de tela), o consentimento triplo é (ligação, fluxo e utilizador).

O conector de Gestão de API transmite a consulta de dados para o conector externo.

O conector envia a consulta para a origem de dados.

A origem de dados obtém os dados pedidos ao conector.

O conector transmite os dados de volta para o cluster de back-end do Power Platform.

Autenticar para origens de dados

Os utilizadores autenticam para o serviço do Power Platform primeiro. Em seguida, separadamente, os utilizadores autenticam para uma origem de dados utilizando as credenciais que o conector requer. O serviço de credenciais do Hub de APIs armazena e gere credenciais sempre.

Alguns conectores suportam mais do que um método de autenticação. A autenticação para uma origem de dados é específica dessa instância de origem de dados. Baseia-se no método de autenticação que o criador escolheu quando criou a ligação.

Existem dois tipos de métodos de autenticação de origem de dados no Power Apps: explícito e implícito.

- Autenticação explícita significa que as credenciais do utente do aplicativo são usadas para acessar o origem de dados.

- Autenticação implícita significa que as credenciais que o criador do aplicativo forneceu ao criar a conexão são usadas.

Recomendamos que utilize a autenticação explícita sempre que possível. É mais segura.

Mesmo no caso de autenticação explícita, é importante lembrar que são os direitos do utilizador numa origem de dados que determinam aquilo que o utilizador pode ver e editar.

Por exemplo, suponha que tem uma lista do SharePoint que inclui as colunas Nome e Salário. Em seguida, cria uma aplicação que expõe apenas a coluna Nome. Isto significa que os utilizadores só têm acesso à coluna Nome na aplicação.

No entanto, suponha que os seus utilizadores têm permissões da lista do SharePoint que lhes permitem ver e editar ambas as colunas Nome e Salário. Suponha que um utilizador específico tem direitos do Power Apps Maker para essa lista do SharePoint. Neste caso, nada impede que esse utilizador crie uma nova aplicação que aceda à coluna Salário. As permissões que concede através da interface de utilizador da sua aplicação não negam as permissões da origem de dados que o utilizador tem.

Saiba mais sobre a diferença entre ligações explícitas e implícitas. Embora o artigo se refira ao SQL Server, aplica-se a todas as bases de dados relacionais.

Artigos relacionados

Segurança em Microsoft Power Platform

Autenticação em Power Platform serviços

Armazenamento de dados em Power Platform

Power Platform perguntas frequentes sobre segurança