[Preterido] Coletar dados de fontes baseadas em Linux usando o Syslog

Importante

A coleta de logs de muitos dispositivos e dispositivos agora é suportada pelo Common Event Format (CEF) via AMA, Syslog via AMA ou Custom Logs via conector de dados AMA no Microsoft Sentinel. Para obter mais informações, veja Localizar o conector de dados do Microsoft Sentinel.

Atenção

Este artigo faz referência ao CentOS, uma distribuição Linux que atingiu o status de Fim da Vida Útil (EOL). Por favor, considere o seu uso e planejamento de acordo. Para obter mais informações, consulte as diretrizes de Fim da Vida Útil do CentOS.

Nota

Para obter informações sobre a disponibilidade de recursos em nuvens do governo dos EUA, consulte as tabelas do Microsoft Sentinel em Disponibilidade de recursos de nuvem para clientes do governo dos EUA.

Syslog é um protocolo de log de eventos que é comum ao Linux. Você pode usar o daemon Syslog integrado em dispositivos e dispositivos Linux para coletar eventos locais dos tipos especificados e fazer com que ele envie esses eventos para o Microsoft Sentinel usando o agente do Log Analytics para Linux (anteriormente conhecido como agente OMS).

Este artigo descreve como conectar suas fontes de dados ao Microsoft Sentinel usando o Syslog. Para obter mais informações sobre conectores suportados para esse método, consulte Referência de conectores de dados.

Saiba como coletar o Syslog com o Azure Monitor Agent, incluindo como configurar o Syslog e criar um DCR.

Importante

O agente do Log Analytics será desativado em 31 de agosto de 2024. Se você estiver usando o agente do Log Analytics em sua implantação do Microsoft Sentinel, recomendamos que comece a planejar sua migração para a AMA. Para obter mais informações, consulte Migração AMA para o Microsoft Sentinel.

Para obter informações sobre como implantar logs Syslog com o Azure Monitor Agent, examine as opções de streaming de logs no formato CEF e Syslog para o Microsoft Sentinel.

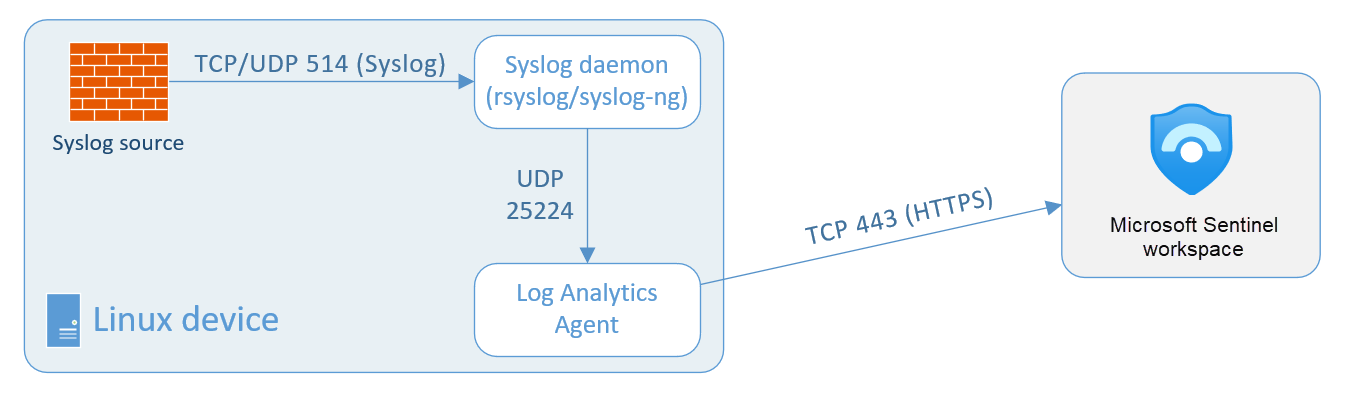

Arquitetura

Quando o agente do Log Analytics é instalado em sua VM ou dispositivo, o script de instalação configura o daemon Syslog local para encaminhar mensagens para o agente na porta UDP 25224. Depois de receber as mensagens, o agente as envia para o espaço de trabalho do Log Analytics por HTTPS, onde são ingeridas na tabela Syslog no Microsoft Sentinel > Logs.

Para obter mais informações, consulte Fontes de dados Syslog no Azure Monitor.

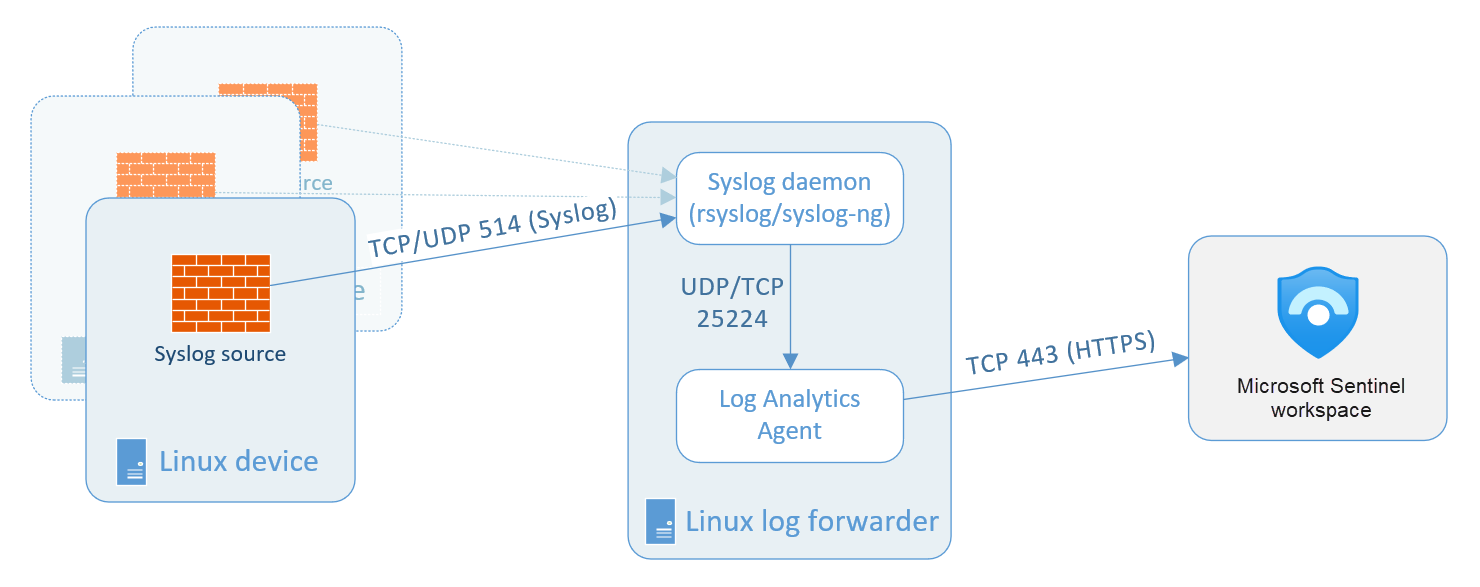

Para alguns tipos de dispositivo que não permitem a instalação local do agente do Log Analytics, o agente pode ser instalado em vez disso em um encaminhador de log dedicado baseado em Linux. O dispositivo de origem deve ser configurado para enviar eventos Syslog para o daemon Syslog neste encaminhador em vez do daemon local. O daemon Syslog no encaminhador envia eventos para o agente do Log Analytics por UDP. Se se espera que este encaminhador Linux colete um grande volume de eventos Syslog, seu daemon Syslog envia eventos para o agente através de TCP. Em ambos os casos, o agente envia os eventos de lá para o espaço de trabalho do Log Analytics no Microsoft Sentinel.

Nota

Se o seu appliance oferecer suporte ao Common Event Format (CEF) sobre Syslog, um conjunto de dados mais completo será coletado e os dados serão analisados na coleta. Você deve escolher essa opção e seguir as instruções em Obter logs formatados em CEF do seu dispositivo ou dispositivo no Microsoft Sentinel.

O Log Analytics suporta a coleta de mensagens enviadas pelos daemons rsyslog ou syslog-ng , onde rsyslog é o padrão. O daemon syslog padrão na versão 5 do Red Hat Enterprise Linux (RHEL), CentOS e Oracle Linux version (sysklog) não é suportado para a coleta de eventos syslog. Para coletar dados syslog desta versão dessas distribuições, o daemon rsyslog deve ser instalado e configurado para substituir sysklog.

Há três etapas para configurar a coleção Syslog:

Configure seu dispositivo ou dispositivo Linux. Isso se refere ao dispositivo no qual o agente do Log Analytics será instalado, seja o mesmo dispositivo que origina os eventos ou um coletor de log que os encaminhará.

Configure as configurações de log do seu aplicativo correspondentes ao local do daemon Syslog que enviará eventos para o agente.

Configure o próprio agente do Log Analytics. Isso é feito de dentro do Microsoft Sentinel e a configuração é enviada para todos os agentes instalados.

Pré-requisitos

Antes de começar, instale a solução para Syslog a partir do Content Hub no Microsoft Sentinel. Para obter mais informações, consulte Descobrir e gerenciar conteúdo pronto para uso do Microsoft Sentinel.

Configure sua máquina ou dispositivo Linux

No menu de navegação do Microsoft Sentinel, selecione Conectores de dados.

Na galeria de conectores, selecione Syslog e, em seguida, selecione Abrir página do conector.

Se o tipo de dispositivo estiver listado na galeria de conectores de dados do Microsoft Sentinel, escolha o conector para o dispositivo em vez do conector Syslog genérico. Se houver instruções extras ou especiais para o seu tipo de dispositivo, você as verá, juntamente com conteúdo personalizado, como pastas de trabalho e modelos de regras de análise, na página do conector do seu dispositivo.

Instale o agente Linux. Em Escolha onde instalar o agente:

Tipo de máquina Instruções Para uma VM Linux do Azure 1. Expanda Instalar agente na máquina virtual Linux do Azure.

2. Selecione o link Baixar & instalar agente para máquinas > virtuais Linux do Azure.

3. Na folha Máquinas virtuais, selecione uma máquina virtual na qual instalar o agente e, em seguida, selecione Conectar. Repita esta etapa para cada VM que você deseja conectar.Para qualquer outra máquina Linux 1. Expanda Instalar agente em uma máquina Linux que não seja do Azure

2. Selecione o link Baixar & instalar agente para máquinas > Linux que não sejam do Azure.

3. Na folha Gerenciamento de agentes, selecione a guia Servidores Linux e, em seguida, copie o comando Download e agente integrado para Linux e execute-o em sua máquina Linux.

Se você quiser manter uma cópia local do arquivo de instalação do agente Linux, selecione o link Download Linux Agent acima do comando "Download and onboard agent".Nota

Certifique-se de que define as definições de segurança para estes dispositivos de acordo com a política de segurança da sua organização. Por exemplo, você pode definir as configurações de rede para se alinhar com a diretiva de segurança de rede da sua organização e alterar as portas e protocolos no daemon para alinhar com os requisitos de segurança.

Usando a mesma máquina para encaminhar mensagens Syslog e CEF simples

Você também pode usar sua máquina de encaminhador de log CEF existente para coletar e encaminhar logs de fontes Syslog simples. No entanto, você deve executar as seguintes etapas para evitar o envio de eventos em ambos os formatos para o Microsoft Sentinel, pois isso resultará em duplicação de eventos.

Tendo já configurado a coleta de dados de suas fontes CEF e tendo configurado o agente do Log Analytics:

Em cada máquina que envia logs no formato CEF, você deve editar o arquivo de configuração Syslog para remover os recursos que estão sendo usados para enviar mensagens CEF. Desta forma, as facilidades que são enviadas no CEF não serão também enviadas no Syslog. Consulte Configurar o Syslog no agente Linux para obter instruções detalhadas sobre como fazer isso.

Você deve executar o seguinte comando nessas máquinas para desabilitar a sincronização do agente com a configuração do Syslog no Microsoft Sentinel. Isso garante que a alteração de configuração feita na etapa anterior não seja substituída.

sudo -u omsagent python /opt/microsoft/omsconfig/Scripts/OMS_MetaConfigHelper.py --disable

Definir as definições de registo do seu dispositivo

Muitos tipos de dispositivos têm seus próprios conectores de dados que aparecem na galeria Conectores de dados. Alguns desses conectores exigem instruções adicionais especiais para configurar corretamente a coleta de logs no Microsoft Sentinel. Estas instruções podem incluir a implementação de um analisador baseado em uma função Kusto.

Todos os conectores listados na galeria exibirão instruções específicas em suas respetivas páginas de conectores no portal, bem como em suas seções da página de referência de conectores de dados do Microsoft Sentinel.

Se as instruções na página do conector de dados no Microsoft Sentinel indicarem que as funções Kusto são implantadas como analisadores ASIM (Advanced Security Information Model), certifique-se de ter os analisadores ASIM implantados em seu espaço de trabalho.

Use o link na página do conector de dados para implantar seus analisadores ou siga as instruções do repositório GitHub do Microsoft Sentinel.

Para obter mais informações, consulte Analisadores ASIM (Advanced Security Information Model).

Configurar o agente do Log Analytics

Na parte inferior da folha do conector Syslog, selecione o link de configuração > Abrir os agentes do espaço de trabalho.

Na página Gerenciamento de agentes herdados, adicione os recursos para o conector coletar. Selecione Adicionar recurso e escolha na lista suspensa de recursos.

Adicione os recursos que seu dispositivo syslog inclui em seus cabeçalhos de log.

Se você quiser usar a deteção anômala de login SSH com os dados que você coleta, adicione auth e authpriv. Consulte a seção a seguir para obter detalhes adicionais.

Depois de adicionar todas as instalações que deseja monitorar, desmarque as caixas de seleção para quaisquer gravidades que não deseja coletar. Por padrão, todos eles são marcados.

Selecione Aplicar.

Na sua VM ou dispositivo, certifique-se de que está a enviar as funcionalidades que especificou.

Encontre os seus dados

Para consultar os dados de log do syslog em Logs, digite

Syslogna janela de consulta.(Alguns conectores que usam o mecanismo Syslog podem armazenar seus dados em tabelas diferentes de

Syslog. Consulte a seção do conector na página de referência dos conectores de dados do Microsoft Sentinel.)Você pode usar os parâmetros de consulta descritos em Usando funções em consultas de log do Azure Monitor para analisar suas mensagens Syslog. Em seguida, você pode salvar a consulta como uma nova função do Log Analytics e usá-la como um novo tipo de dados.

Configurar o conector Syslog para deteção anômala de login SSH

Importante

A deteção anômala de login SSH está atualmente em PREVIEW. Consulte os Termos de Utilização Suplementares das Pré-visualizações do Microsoft Azure para obter os termos legais adicionais que se aplicam às funcionalidades do Azure que estão em versão beta, pré-visualização ou ainda não disponibilizadas para disponibilidade geral.

O Microsoft Sentinel pode aplicar aprendizado de máquina (ML) aos dados do syslog para identificar atividades anômalas de logon do Secure Shell (SSH). Os cenários incluem:

Viagem impossível – quando dois eventos de login bem-sucedidos ocorrem de dois locais que são impossíveis de alcançar dentro do período de tempo dos dois eventos de login.

Local inesperado – o local de onde ocorreu um evento de login bem-sucedido é suspeito. Por exemplo, o local não foi visto recentemente.

Essa deteção requer uma configuração específica do conector de dados Syslog:

Para a etapa 2 em Configurar o agente do Log Analytics acima, verifique se auth e authpriv estão selecionados como recursos a serem monitorados e se todas as gravidades estão selecionadas.

Dê tempo suficiente para que as informações do syslog sejam coletadas. Em seguida, navegue até Microsoft Sentinel - Logs e copie e cole a seguinte consulta:

Syslog | where Facility in ("authpriv","auth") | extend c = extract( "Accepted\\s(publickey|password|keyboard-interactive/pam)\\sfor ([^\\s]+)",1,SyslogMessage) | where isnotempty(c) | countAltere o intervalo de tempo , se necessário, e selecione Executar.

Se a contagem resultante for zero, confirme a configuração do conector e se os computadores monitorados têm atividade de login bem-sucedida para o período de tempo especificado para sua consulta.

Se a contagem resultante for maior que zero, seus dados syslog serão adequados para deteção anômala de login SSH. Você ativa essa deteção em modelos> de regra do Google Analytics>(Visualização) Deteção de login SSH anômalo.

Próximos passos

Neste documento, você aprendeu como conectar dispositivos locais Syslog ao Microsoft Sentinel. Para saber mais sobre o Microsoft Sentinel, consulte os seguintes artigos:

- Saiba como obter visibilidade dos seus dados e potenciais ameaças.

- Comece a detetar ameaças com o Microsoft Sentinel.

- Use pastas de trabalho para monitorar seus dados.