Microsoft Entra configuração para conteúdo criptografado

Se você proteger itens confidenciais, como emails e documentos usando criptografia do Serviço de Gerenciamento de Direitos do Azure de Proteção de Informações do Microsoft Purview, há algumas configurações Microsoft Entra que podem impedir o acesso autorizado a esse conteúdo criptografado.

Da mesma forma, se seus usuários receberem emails criptografados de outra organização ou colaborarem com outras organizações que criptografam documentos usando o serviço de Gerenciamento de Direitos do Azure, seus usuários poderão não ser capazes de abrir esse email ou documento devido à forma como seu Microsoft Entra ID está configurado.

Por exemplo:

Um usuário não pode abrir email criptografado enviado de outra organização. Ou, um usuário relata que os destinatários de outra organização não podem abrir um email criptografado que os enviaram.

Sua organização colabora com outra organização em um projeto conjunto e os documentos do projeto são protegidos criptografando-os, concedendo acesso usando grupos em Microsoft Entra ID. Os usuários não podem abrir os documentos criptografados pelos usuários na outra organização.

Os usuários podem abrir com êxito um documento criptografado quando estão no escritório, mas não podem quando tentam acessar esse documento remotamente e são solicitados a obter a MFA (autenticação multifator).

Para garantir que o acesso ao serviço de criptografia não seja bloqueado inadvertidamente, use as seções a seguir para ajudar a configurar o Microsoft Entra ID da sua organização ou retransmitir as informações para um administrador Microsoft Entra em outra organização. Sem acesso a esse serviço, os usuários não podem ser autenticados e autorizados a abrir conteúdo criptografado.

Dica

Se você não é um cliente E5, use a avaliação das soluções do Microsoft Purview de 90 dias para explorar como os recursos adicionais do Purview podem ajudar sua organização a gerenciar as necessidades de segurança e conformidade de dados. Comece agora no hub de testes do portal de conformidade do Microsoft Purview. Saiba mais detalhes sobre os termos de inscrição e avaliação.

Configurações de acesso entre locatários e conteúdo criptografado

Importante

As configurações de acesso entre locatários de outra organização podem ser responsáveis por seus usuários não conseguirem abrir o conteúdo que seus usuários criptografaram ou seus usuários não conseguirem abrir conteúdo criptografado pela outra organização.

A mensagem que os usuários veem indica qual organização bloqueou o acesso. Talvez seja necessário direcionar o Microsoft Entra administrador de outra organização para esta seção.

Por padrão, não há nada a ser configurado para que a autenticação entre locatários funcione quando os usuários protegem o conteúdo usando criptografia do serviço de Gerenciamento de Direitos do Azure. No entanto, sua organização pode restringir o acesso usando Microsoft Entra configurações de acesso entre locatários das Identidades Externas. Por outro lado, outra organização também pode configurar essas configurações para restringir o acesso com usuários em sua organização. Essas configurações afetam a abertura de quaisquer itens criptografados, que incluem emails criptografados e documentos criptografados.

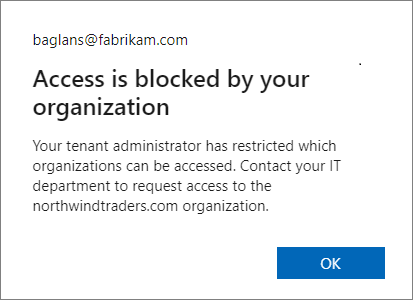

Por exemplo, outra organização pode ter configurações configuradas que impedem que seus usuários abram conteúdo criptografado pela sua organização. Nesse cenário, até que seu Microsoft Entra administrador reconfigure suas configurações entre locatários, um usuário externo que tenta abrir esse conteúdo verá uma mensagem informando que o Access está bloqueado pela sua organização com uma referência ao administrador do locatário.

Mensagem de exemplo para o usuário conectado da organização Fabrikam, Inc, quando o Microsoft Entra ID local bloqueia o acesso:

Seus usuários verão uma mensagem semelhante quando for sua configuração de Microsoft Entra que bloqueia o acesso.

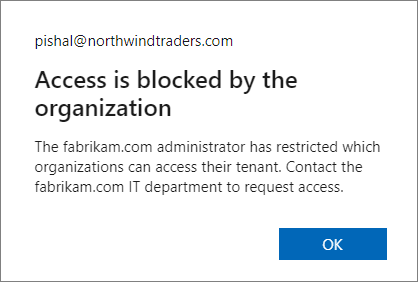

Na perspectiva do usuário conectado, se for outro Microsoft Entra organização responsável por bloquear o acesso, a mensagem será bloqueada pela organização e exibirá o nome de domínio dessa outra organização no corpo da mensagem. Por exemplo:

Sempre que as configurações de acesso entre locatários restringem o acesso por aplicativos, elas devem ser configuradas para permitir o acesso ao serviço de gerenciamento de direitos, que tem a seguinte ID do aplicativo:

00000012-0000-0000-c000-000000000000

Se esse acesso não for permitido, os usuários não poderão ser autenticados e autorizados a abrir conteúdo criptografado. Essa configuração pode ser definida como uma configuração padrão e como uma configuração organizacional:

Para permitir o compartilhamento de conteúdo criptografado com outra organização, crie uma configuração de entrada que permita o acesso ao Microsoft Azure Proteção de Informações (ID: 00000012-0000-0000-c000-0000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000

Para permitir o acesso ao conteúdo criptografado que os usuários recebem de outras organizações, crie uma configuração de saída que permita o acesso ao Microsoft Azure Proteção de Informações (ID: 00000012-0000-0000-c000-0000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000

Quando essas configurações são configuradas para o serviço de criptografia, o aplicativo exibe o Microsoft Rights Management Services.

Para obter instruções para configurar essas configurações de acesso entre locatários, consulte Configurar configurações de acesso entre locatários para colaboração B2B.

Se você também tiver configurado Microsoft Entra políticas de Acesso Condicional que exigem MFA (autenticação multifator) para usuários, consulte a seção a seguir como configurar o Acesso Condicional para conteúdo criptografado.

Políticas de acesso condicional e documentos criptografados

Se sua organização implementou Microsoft Entra políticas de Acesso Condicional que incluem os Serviços de Gerenciamento de Direitos da Microsoft e a política se estende a usuários externos que precisam abrir documentos criptografados pela sua organização:

Para usuários externos que têm uma conta Microsoft Entra em seu próprio locatário, recomendamos usar as configurações de acesso entre locatários de Identidades Externas para configurar configurações de confiança para declarações MFA de uma, muitas ou todas as organizações de Microsoft Entra externas.

Para usuários externos não cobertos pela entrada anterior, por exemplo, usuários que não têm uma conta Microsoft Entra ou que você não configurou configurações de acesso entre locatários para configurações de confiança, esses usuários externos devem ter uma conta de convidado em seu locatário.

Sem uma dessas configurações, os usuários externos não poderão abrir o conteúdo criptografado e verão uma mensagem de erro. O texto da mensagem pode informá-los de que sua conta precisa ser adicionada como um usuário externo no locatário, com a instrução incorreta para que esse cenário saia e entre novamente com uma conta de usuário Microsoft Entra diferente.

Se você não conseguir atender a esses requisitos de configuração para usuários externos que precisam abrir conteúdo criptografado pela sua organização, você deve remover o Microsoft Azure Proteção de Informações das políticas de Acesso Condicional ou excluir usuários externos das políticas.

Para obter mais informações, confira a pergunta frequente, vejo que o Azure Proteção de Informações está listado como um aplicativo de nuvem disponível para acesso condicional: como isso funciona?

Contas de convidado para usuários externos abrirem documentos criptografados

Talvez você precise de contas de convidado em seu locatário Microsoft Entra para usuários externos abrirem documentos criptografados pela sua organização. Opções para criar as contas de convidado:

Create essas contas de convidado por conta própria. Especifique qualquer endereço de email já usado por esses usuários. Por exemplo, o endereço do Gmail.

A vantagem dessa opção é que você pode restringir o acesso e os direitos a usuários específicos, definindo o endereço de email nas configurações de criptografia. A desvantagem é a sobrecarga administrativa na criação da conta e na coordenação com a configuração do rótulo.

Use a integração do SharePoint e do OneDrive com Microsoft Entra B2B para que as contas de convidado sejam criadas automaticamente quando os usuários compartilham links.

A vantagem dessa opção é a sobrecarga administrativa mínima, pois as contas são criadas automaticamente e a configuração do rótulo é mais simples. Nesse cenário, selecione a opção de criptografia Adicionar qualquer usuário autenticado, pois você não saberá os endereços de email com antecedência. O lado negativo é que essa configuração não permite restringir o acesso e os direitos de uso a usuários específicos.

Os usuários externos também podem usar uma conta Microsoft para abrir documentos criptografados ao usar o Windows e o Microsoft 365 Apps (anteriormente, aplicativos do Office 365) ou a edição autônoma do Office 2019. Mais recentemente com suporte para outras plataformas, as contas Microsoft também têm suporte para a abertura de documentos criptografados no macOS (Microsoft 365 Apps, versão 16.42+), no Android (versão 16.0.13029+) e no iOS (versão 2.42+).

Por exemplo, um usuário na organização compartilha um documento criptografado com um usuário de fora da organização, e as configurações de criptografia especificam um endereço de email do Gmail para o usuário externo. Esse usuário externo pode criar sua própria conta Microsoft que usa seu endereço de email do Gmail. Em seguida, após entrar com essa conta, será possível abrir o documento e editá-lo, de acordo com as restrições de uso especificadas para eles. Para um exemplo passo a passo desse cenário, confira Abrir e editar o documento protegido.

Observação

O endereço de email da conta Microsoft deve corresponder ao endereço de email especificado para restringir o acesso às configurações de criptografia.

Quando um usuário com uma conta Microsoft abre um documento criptografado dessa forma, ele cria automaticamente uma conta de convidado para o locatário se uma conta de convidado com o mesmo nome ainda não existir. Quando a conta de convidado existe, ela pode ser usada para abrir documentos no SharePoint e no OneDrive usando Office para a Web, além de abrir documentos criptografados dos aplicativos da área de trabalho e do Office móvel com suporte.

No entanto, a conta de convidado automática não é criada imediatamente nesse cenário, devido à latência de replicação. Se você especificar endereços de email pessoais como parte de suas configurações de criptografia, recomendamos que você crie contas de convidado correspondentes em Microsoft Entra ID. Em seguida, informe a esses usuários que eles devem usar essa conta para abrir um documento criptografado da organização.

Dica

Como você não pode ter certeza de que os usuários externos usarão um aplicativo cliente do Office com suporte, compartilhar links do SharePoint e do OneDrive depois de criar contas de convidado (para usuários específicos) ou quando você usar a integração do SharePoint e do OneDrive com Microsoft Entra B2B (para qualquer usuário autenticado) é um método mais confiável para dar suporte à colaboração segura com usuários externos.

Próximas etapas

Para configurações de adição que talvez seja necessário fazer, consulte Restringir o acesso a um locatário. Específico para a configuração de infraestrutura de rede para o serviço de Gerenciamento de Direitos do Azure, consulte Firewalls e infraestrutura de rede.

Se você usar rótulos de confidencialidade para criptografar documentos e emails, poderá estar interessado em Suporte para usuários externos e conteúdo rotulado para entender quais configurações de rótulo se aplicam entre locatários. Para obter diretrizes de configuração para as configurações de criptografia de rótulo, consulte Restringir o acesso ao conteúdo usando rótulos de confidencialidade para aplicar criptografia.

Interessado em saber como e quando o serviço de criptografia é acessado? Confira Passo a passo de como o Azure RMS funciona: Primeiro uso, proteção de conteúdo, consumo de conteúdo.