Protegendo a identidade com Zero Trust

![]()

Antes de a maioria das organizações iniciar uma jornada Zero Trust, sua abordagem de identidade pode ser fragmentada com vários provedores de identidade, falta de logon único (SSO) entre aplicativos locais e na nuvem e visibilidade limitada do risco de identidade.

As aplicações na nuvem e os trabalhadores móveis exigem uma nova forma de pensar quando se trata de segurança. Muitos funcionários trazem seus próprios dispositivos e trabalham de forma híbrida. Os dados são acessados regularmente fora do perímetro da rede corporativa tradicional e compartilhados com colaboradores externos, como parceiros e fornecedores. Os aplicativos e dados corporativos tradicionais estão migrando de ambientes locais para ambientes híbridos e em nuvem.

Os controles de rede tradicionais para segurança não são mais suficientes.

As identidades representam as pessoas, serviços ou dispositivos, em redes, pontos de extremidade e aplicativos. No modelo de segurança Zero Trust, eles funcionam como um meio poderoso, flexível e granular para controlar o acesso aos recursos.

Antes que uma identidade tente acessar um recurso, as organizações devem:

- Verifique a identidade com autenticação forte.

- Certifique-se de que o acesso é compatível e típico para essa identidade.

- Siga os princípios de acesso com privilégios mínimos.

Uma vez verificada a identidade, podemos controlar o acesso aos recursos com base nas políticas da organização, na análise de risco contínua e em outras ferramentas.

Objetivos de implantação do Identity Zero Trust

Ao implementar uma estrutura Zero Trust completa para identidade, recomendamos que você se concentre primeiro nestes objetivos iniciais de implantação:

- A identidade na nuvem é federada com sistemas de identidade locais.

- As políticas de Acesso Condicional bloqueiam o acesso e fornecem atividades de correção.

- As análises melhoram a visibilidade.

Depois que as áreas anteriores forem abordadas, concentre-se nestes objetivos de implantação:

- As identidades e os privilégios de acesso são gerenciados com governança de identidade.

- Usuário, dispositivo, localização e comportamento são analisados em tempo real.

- Integre sinais de ameaças de outras soluções de segurança.

I. A identidade na nuvem é federada com sistemas de identidade locais

O Microsoft Entra ID permite autenticação forte, um ponto de integração para segurança de ponto final e o núcleo de suas políticas centradas no usuário para garantir acesso com privilégios mínimos. O Acesso Condicional do Microsoft Entra é o mecanismo de política usado para tomar decisões de acesso a recursos com base na identidade do usuário, no ambiente, na integridade do dispositivo e no risco verificados explicitamente no momento do acesso. Você pode implementar uma estratégia de identidade Zero Trust com o Microsoft Entra ID.

Conecte todos os seus usuários ao Microsoft Entra ID e federar com sistemas de identidade locais

Manter um pipeline saudável das identidades de seus funcionários e os artefatos de segurança necessários, incluindo grupos para autorização e pontos de extremidade para controles de política de acesso, coloca você no melhor lugar para usar identidades e controles consistentes na nuvem.

Siga estes passos:

- Escolha uma opção de autenticação. O Microsoft Entra ID fornece a melhor proteção contra força bruta, DDoS e spray de senha, mas tome a decisão certa para sua organização e suas necessidades de conformidade.

- Traga apenas as identidades que você absolutamente precisa. Use a ida para a nuvem como uma oportunidade para deixar para trás contas de serviço que só fazem sentido no local. Deixe funções privilegiadas no local.

- Certifique-se de atender aos requisitos de hardware do Microsoft Entra Connect Sync com base no tamanho da sua organização.

Estabeleça sua Identity Foundation com o Microsoft Entra ID

Uma estratégia Zero Trust requer verificação explícita, usando princípios de acesso menos privilegiados e assumindo violação. O Microsoft Entra ID pode atuar como o ponto de decisão de política para impor suas políticas de acesso com base em informações sobre o usuário, o ponto de extremidade, o recurso de destino e o ambiente.

Coloque o Microsoft Entra ID no caminho de cada solicitação de acesso. Esse processo conecta todos os usuários, aplicativos e recursos por meio de um plano de controle de identidade comum e fornece ao Microsoft Entra ID os sinais para tomar as melhores decisões possíveis sobre o risco de autenticação/autorização. Além disso, o logon único (SSO) e os guardrails de política consistentes fornecem uma melhor experiência ao usuário e contribuem para ganhos de produtividade.

Integre todas as suas aplicações com o Microsoft Entra ID

O logon único impede que os usuários deixem cópias de suas credenciais em vários aplicativos e ajuda a evitar ataques de phishing ou fadiga de MFA devido a solicitações excessivas.

Certifique-se de não ter várias soluções de gerenciamento de identidade e acesso (IAM) em seu ambiente. Essa duplicação diminui os sinais que o Microsoft Entra ID vê, permite que agentes mal-intencionados vivam nas sombras entre os dois mecanismos do IAM e leva a uma experiência ruim do usuário. Essa complexidade pode levar seus parceiros de negócios a se tornarem céticos de sua estratégia Zero Trust.

Siga estes passos:

- Integre aplicações empresariais modernas que falam OAuth2.0 ou SAML.

- Para Kerberos e aplicativos de autenticação baseados em formulário, integre-os usando o proxy de aplicativo Microsoft Entra.

- Se você publicar seus aplicativos herdados usando redes/controladores de entrega de aplicativos, use o Microsoft Entra ID para integrar com a maioria dos principais (como Citrix, Akamai e F5).

- Para ajudar a descobrir e migrar seus aplicativos do ADFS e dos mecanismos do IAM existentes/mais antigos, consulte Recursos para migrar aplicativos para o Microsoft Entra ID.

- Automatize o provisionamento de usuários.

Verificar explicitamente com autenticação forte

Siga estes passos:

- Implemente a autenticação multifator do Microsoft Entra. Esse esforço é uma peça fundamental para reduzir o risco de sessão do usuário. À medida que os usuários aparecem em novos dispositivos e de novos locais, ser capaz de responder a um desafio de MFA é uma das maneiras mais diretas que seus usuários podem nos ensinar que esses são dispositivos/locais familiares à medida que se movem pelo mundo (sem que os administradores analisem sinais individuais).

- Bloqueie a autenticação legada. Um dos vetores de ataque mais comuns para atores mal-intencionados é usar credenciais roubadas/repetidas contra protocolos legados, como SMTP, que não podem enfrentar desafios de segurança modernos.

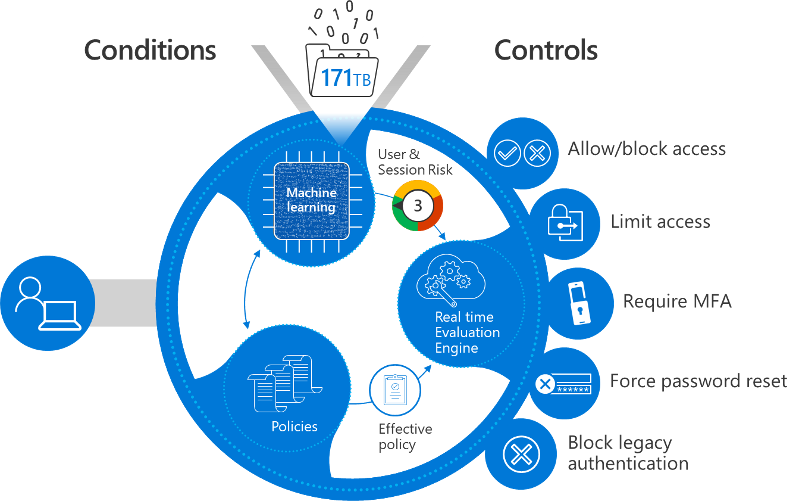

II. As políticas de Acesso Condicional bloqueiam o acesso e fornecem atividades de correção

O Acesso Condicional do Microsoft Entra analisa sinais como usuário, dispositivo e localização para automatizar decisões e aplicar políticas de acesso organizacional para recursos. Você pode usar políticas de Acesso Condicional para aplicar controles de acesso, como autenticação multifator (MFA). As políticas de Acesso Condicional permitem que você solicite MFA aos usuários quando necessário para segurança e fique fora do caminho dos usuários quando não for necessário.

A Microsoft fornece políticas condicionais padrão chamadas padrões de segurança que garantem um nível básico de segurança. No entanto, sua organização pode precisar de mais flexibilidade do que os padrões de segurança oferecem. Você pode usar o Acesso Condicional para personalizar os padrões de segurança com mais granularidade e para configurar novas políticas que atendam às suas necessidades.

Planejar suas políticas de Acesso Condicional com antecedência e ter um conjunto de políticas ativas e de fallback é um pilar fundamental da aplicação da Política de Acesso em uma implantação de Confiança Zero. Reserve um tempo para configurar locais de rede conhecidos em seu ambiente. Mesmo que você não use esses locais de rede em uma política de Acesso Condicional, a configuração desses IPs informa o risco da Proteção de ID do Microsoft Entra.

Dê este passo:

- Confira nossas diretrizes de implantação e práticas recomendadas para políticas resilientes de Acesso Condicional.

Registrar dispositivos com o Microsoft Entra ID para restringir o acesso de dispositivos vulneráveis e comprometidos

Siga estes passos:

- Habilite a associação híbrida do Microsoft Entra ou a associação do Microsoft Entra. Se você estiver gerenciando o laptop/computador do usuário, traga essas informações para o Microsoft Entra ID e use-as para ajudar a tomar melhores decisões. Por exemplo, permitir que clientes avançados, que tenham cópias offline no computador, acessem dados se você souber que o usuário está vindo de uma máquina que sua organização controla e gerencia.

- Habilite o serviço Intune no Microsoft Endpoint Manager (EMS) para gerenciar os dispositivos móveis e registrar dispositivos de seus usuários. O mesmo pode ser dito sobre dispositivos móveis do usuário como sobre laptops: Quanto mais você sabe sobre eles (nível de patch, jailbroken, rooted, etc.), mais você pode fornecer uma justificativa para o motivo pelo qual você bloqueia/permite o acesso.

Gorjeta

Saiba mais sobre como implementar uma estratégia Zero Trust de ponta a ponta para endpoints.

III. O Analytics melhora a visibilidade

À medida que você cria seu patrimônio no Microsoft Entra ID com autenticação, autorização e provisionamento, é importante ter informações operacionais sólidas sobre o que está acontecendo no diretório.

Configurar o registro em log e a geração de relatórios para melhorar a visibilidade

Dê este passo:

- Planeje uma implantação de relatórios e monitoramento do Microsoft Entra para poder persistir e analisar logs da ID do Microsoft Entra, no Azure ou usando um sistema SIEM de sua escolha.

IV. Identidades e privilégios de acesso são gerenciados com governança de identidade

Depois de atingir seus objetivos iniciais, concentre-se em outros objetivos, como uma governança de identidade mais robusta.

Proteja o acesso privilegiado com o Privileged Identity Management

Controle os pontos de extremidade, condições e credenciais que os usuários usam para acessar operações/funções privilegiadas.

Siga estes passos:

- Assuma o controle de suas identidades privilegiadas. O acesso privilegiado não é apenas o acesso administrativo, mas também o acesso a aplicativos ou desenvolvedores que pode alterar a maneira como seus aplicativos de missão crítica são executados e lidam com dados.

- Use o Gerenciamento de Identidades Privilegiadas para proteger identidades privilegiadas.

Restringir o consentimento do utilizador às aplicações

O consentimento do usuário para aplicativos é uma maneira comum de aplicativos modernos obterem acesso a recursos organizacionais, mas há algumas práticas recomendadas a serem lembradas.

Siga estes passos:

- Restrinja o consentimento do usuário e gerencie as solicitações de consentimento para garantir que não ocorra nenhuma exposição desnecessária dos dados da sua organização aos aplicativos.

- Revise o consentimento prévio/existente em sua organização para verificar se há um consentimento excessivo ou mal-intencionado.

Para obter mais informações sobre ferramentas de proteção contra táticas de acesso a informações confidenciais, consulte "Fortalecer a proteção contra ameaças cibernéticas e aplicativos não autorizados" em nosso guia para implementar uma estratégia Zero Trust de identidade.

Gerir direitos

Com aplicativos autenticados centralmente e orientados a partir do Microsoft Entra ID, você pode simplificar seu processo de solicitação de acesso, aprovação e recertificação para garantir que as pessoas certas tenham o acesso certo e que você tenha um rastro do motivo pelo qual os usuários em sua organização têm o acesso que têm.

Siga estes passos:

- Use o Gerenciamento de Direitos para criar pacotes de acesso que os usuários podem solicitar quando ingressam em diferentes equipes/projetos e que lhes atribui acesso aos recursos associados (como aplicativos, sites do SharePoint, associações de grupo).

- Se a implantação do Gerenciamento de Direitos não for possível para sua organização no momento, pelo menos habilite paradigmas de autoatendimento em sua organização implantando o gerenciamento de grupo de autoatendimento e o acesso a aplicativos de autoatendimento.

Use a autenticação sem senha para reduzir o risco de phishing e ataques de senha

Com o Microsoft Entra ID suportando FIDO 2.0 e entrada por telefone sem senha, você pode mover a agulha nas credenciais que seus usuários (especialmente usuários sensíveis/privilegiados) estão empregando no dia-a-dia. Essas credenciais são fatores de autenticação fortes que também podem reduzir o risco.

Dê este passo:

- Comece a implementar credenciais sem senha na sua organização.

V. Usuário, dispositivo, localização e comportamento são analisados em tempo real para determinar o risco e fornecer proteção contínua

A análise em tempo real é fundamental para determinar o risco e a proteção.

Implantar a Proteção por Senha do Microsoft Entra

Ao permitir que outros métodos verifiquem os usuários explicitamente, não ignore senhas fracas, spray de senha e ataques de repetição de violação. E as políticas de senha complexas clássicas não impedem os ataques de senha mais prevalentes.

Dê este passo:

Ativar a Proteção de ID do Microsoft Entra

Obtenha um sinal de risco de sessão/utilizador mais granular com o Microsoft Entra ID Protection. Você pode habilitar opções de investigação e correção de riscos com base nas necessidades de segurança em evolução da sua organização.

Dê este passo:

- Habilite a Proteção de ID do Microsoft Entra.

Habilite a integração do Microsoft Defender for Cloud Apps com a Proteção de ID do Microsoft Entra

O Microsoft Defender for Cloud Apps monitora o comportamento do usuário dentro de SaaS e aplicativos modernos. Este sinal informa o Microsoft Entra ID sobre o que aconteceu com o usuário depois que ele se autenticou e recebeu um token. Se o padrão de usuário começar a parecer suspeito, um sinal pode ser alimentado para a Proteção de ID do Microsoft Entra e Acesso Condicional notificando-o de que o usuário parece estar comprometido ou de alto risco. Na próxima solicitação de acesso desse usuário, o Microsoft Entra ID pode executar corretamente uma ação para verificar o usuário ou bloqueá-lo.

Dê este passo:

- Habilite o monitoramento do Defender for Cloud Apps para enriquecer o sinal do Microsoft Entra ID Protection.

Habilite a integração do Acesso Condicional com o Microsoft Defender for Cloud Apps

Usando sinais emitidos após a autenticação e com solicitações de proxy do Defender for Cloud Apps para aplicativos, você poderá monitorar sessões indo para aplicativos SaaS e impor restrições.

Siga estes passos:

Habilite a integração de Acesso Condicional.

Habilitar sessão restrita para uso em decisões de acesso

Quando o risco de um usuário é baixo, mas ele está entrando a partir de um ponto de extremidade desconhecido, talvez você queira permitir o acesso a recursos, mas não permitir que ele faça coisas que exponham sua organização a ações arriscadas. Você pode configurar o Exchange Online e o SharePoint Online para oferecer ao usuário uma sessão restrita que permite ler emails ou exibir arquivos, mas não baixá-los e salvá-los em um dispositivo não confiável.

Dê este passo:

- Habilite o acesso limitado ao SharePoint Online e ao Exchange Online.

VI. Integre sinais de ameaças de outras soluções de segurança para melhorar a deteção, a proteção e a resposta

Finalmente, outras soluções de segurança podem ser integradas para uma maior eficácia.

Integre o Microsoft Defender for Identity com o Microsoft Defender for Cloud Apps

A integração com o Microsoft Defender for Identity permite que o Microsoft Entra ID saiba que um usuário está se entregando a um comportamento de risco ao acessar recursos locais não modernos (como compartilhamentos de arquivos). Este sinal pode ser levado em conta no risco geral, possivelmente bloqueando mais acesso na nuvem.

Siga estes passos:

- Habilite o Microsoft Defender for Identity com o Microsoft Defender for Cloud Apps para trazer sinais locais para o sinal de risco que sabemos sobre o usuário.

- Verifique a pontuação combinada de Prioridade de Investigação para cada usuário em risco para dar uma visão holística de quais deles seu SOC deve focar.

Habilitar o Microsoft Defender for Endpoint

O Microsoft Defender for Endpoint permite atestar a integridade das máquinas Windows e determinar se elas estão passando por um comprometimento. Em seguida, você pode alimentar essas informações para reduzir o risco em tempo de execução. Enquanto o Ingresso no Domínio lhe dá uma sensação de controle, o Defender for Endpoint permite que você reaja a um ataque de malware quase em tempo real, detetando padrões em que vários dispositivos de usuário estão atingindo sites não confiáveis, e reaja aumentando o risco do dispositivo/usuário em tempo de execução.

Dê este passo:

Proteger a identidade de acordo com a Ordem Executiva 14028 sobre cibersegurança & Memorando OMB 22-09

A Ordem Executiva 14028 sobre a Melhoria da Cibersegurança das Nações e o Memorando OMB 22-09 incluem ações específicas sobre o Zero Trust. As ações de identidade incluem o emprego de sistemas centralizados de gerenciamento de identidade, o uso de MFA resistente a phishing forte e a incorporação de pelo menos um sinal no nível do dispositivo nas decisões de autorização. Para obter orientações detalhadas sobre como implementar essas ações com o Microsoft Entra ID, consulte Atender aos requisitos de identidade do memorando 22-09 com o Microsoft Entra ID.

Produtos abrangidos por este guia

- Microsoft Entra ID

- Microsoft Defender para identidade

- Microsoft Endpoint Manager (inclui o Microsoft Intune)

- Microsoft Defender para Ponto de Extremidade

- SharePoint Online

- Exchange Online

Conclusão

A identidade é fundamental para uma estratégia Zero Trust bem-sucedida. Para obter mais informações ou ajuda com a implementação, entre em contato com sua equipe de Customer Success ou continue a ler os outros capítulos deste guia, que abrangem todos os pilares do Zero Trust.

Série de guias de implementação da Zero Trust