Descrever o controle de acesso baseado em função do Azure

Quando tem múltiplas equipas de TI e engenharia, como é possível controlar o acesso que elas têm aos recursos no seu ambiente de cloud? O princípio do menor privilégio diz que você só deve conceder acesso até o nível necessário para concluir uma tarefa. Se você só precisa de acesso de leitura a um blob de armazenamento, então você só deve ter acesso de leitura a esse blob de armazenamento. O acesso de gravação a esse blob não deve ser concedido, nem o acesso de leitura a outros blobs de armazenamento. É uma boa prática de segurança a seguir.

No entanto, gerenciar esse nível de permissões para uma equipe inteira se tornaria tedioso. Em vez de definir os requisitos de acesso detalhados para cada indivíduo e, em seguida, atualizar os requisitos de acesso quando novos recursos são criados ou novas pessoas ingressam na equipe, o Azure permite que você controle o acesso por meio do controle de acesso baseado em função do Azure (Azure RBAC).

O Azure fornece funções incorporadas que descrevem regras de acesso comuns para recursos da cloud. Pode também definir as suas próprias funções. Cada função tem um conjunto associado de permissões de acesso relacionadas com essa função. Quando você atribui indivíduos ou grupos a uma ou mais funções, eles recebem todas as permissões de acesso associadas.

Portanto, se você contratar um novo engenheiro e adicioná-lo ao grupo RBAC do Azure para engenheiros, ele obterá automaticamente o mesmo acesso que os outros engenheiros no mesmo grupo do RBAC do Azure. Da mesma forma, se você adicionar recursos adicionais e apontar o RBAC do Azure para eles, todos nesse grupo do RBAC do Azure terão essas permissões nos novos recursos, bem como nos recursos existentes.

De que forma o controlo de acesso baseado em funções é aplicado aos recursos?

O controlo de acesso baseado em funções é aplicado a um âmbito, que é um recurso ou conjunto de recursos ao qual esse acesso se aplica.

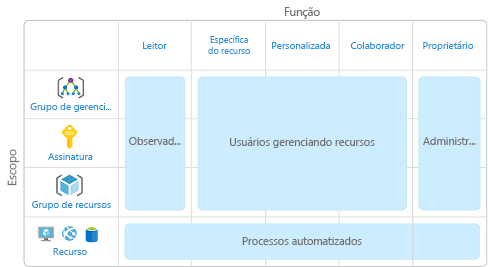

O diagrama a seguir mostra a relação entre funções e escopos. Um grupo de gerenciamento, assinatura ou grupo de recursos pode receber o papel de proprietário, para que eles tenham maior controle e autoridade. Um observador, que não deve fazer atualizações, pode receber uma função de Leitor para o mesmo escopo, permitindo que ele revise ou observe o grupo de gerenciamento, a assinatura ou o grupo de recursos.

Os âmbitos incluem:

- Um grupo de gestão (uma coleção de múltiplas subscrições).

- Uma única subscrição.

- Um grupo de recursos.

- Um único recurso.

Observadores, usuários gerenciando recursos, administradores e processos automatizados ilustram os tipos de usuários ou contas que normalmente seriam atribuídos a cada uma das várias funções.

O RBAC do Azure é hierárquico, na medida em que, quando você concede acesso em um escopo pai, essas permissões são herdadas por todos os escopos filho. Por exemplo:

- Quando atribui a função de Proprietário a um utilizador no âmbito do grupo de gestão, esse utilizador pode gerir tudo em todas as subscrições dentro do grupo de gestão.

- Quando atribui a função de Leitor a um grupo no âmbito da subscrição, os membros desse grupo podem ver todos os grupos de recursos e recursos na subscrição.

Como é aplicado o RBAC do Azure?

O RBAC do Azure é aplicado em qualquer ação iniciada em relação a um recurso do Azure que passa pelo Azure Resource Manager. O Resource Manager é um serviço de gestão que proporciona uma forma de organizar e proteger os seus recursos da cloud.

Normalmente, o acesso ao Resource Manager é feito a partir do portal do Azure, do Azure Cloud Shell, do Azure PowerShell e da CLI do Azure. O RBAC do Azure não aplica permissões de acesso ao nível da aplicação ou dos dados. A segurança da aplicação tem de ser processada pela sua aplicação.

O RBAC do Azure usa um modelo de permissão. Quando você recebe uma função, o RBAC do Azure permite que você execute ações dentro do escopo dessa função. Se uma atribuição de função lhe conceder permissões de leitura num grupo de recursos e uma atribuição de função diferente lhe conceder permissões de escrita no âmbito desse mesmo grupo, terá permissões de leitura e escrita nesse grupo de recursos.