Descrever a defesa em profundidade

O objetivo da defesa em profundidade é proteger as informações e evitar que elas sejam roubadas por aqueles que não estão autorizados a acessá-las.

A defesa em profundidade é uma estratégia que utiliza uma série de mecanismos para abrandar o avanço de um ataque que visa a obtenção de acesso não autorizado aos dados.

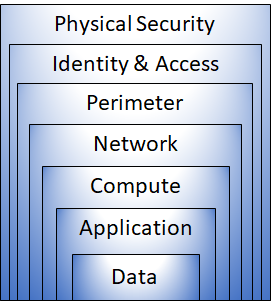

Camadas de defesa em profundidade

Você pode visualizar a defesa em profundidade como um conjunto de camadas, com os dados a serem protegidos no centro e todas as outras camadas funcionando para proteger essa camada de dados central.

Cada camada proporciona proteção para que, se ocorrer uma falha de segurança numa camada, a camada seguinte já esteja a postos para impedir um maior nível de exposição. Esta abordagem faz com que se deixe de depender de qualquer camada única de proteção. Ele retarda um ataque e fornece informações de alerta sobre as quais as equipes de segurança podem agir, automaticamente ou manualmente.

Veja a seguir uma breve descrição geral da função de cada camada.

- A camada segurança física é a primeira linha de defesa para proteger o hardware de computação no datacenter.

- A camada identidade e acesso controla o acesso à infraestrutura e ao controlo de alterações.

- A camada perímetro utiliza proteção contra denial of service distribuído (DDoS) para filtrar os ataques em grande escala antes de poderem causar denial of service para os utilizadores.

- A camada rede limita a comunicação entre os recursos através de controlos de acesso e segmentação.

- A camada computação protege o acesso às máquinas virtuais.

- A camada aplicação ajuda a garantir que as aplicações estão protegidas e isentas de vulnerabilidades de segurança.

- A camada dados controla o acesso aos dados da empresa e dos clientes que tem de proteger.

Estas camadas fornecem uma orientação para o ajudar a tomar decisões de configuração de segurança em todas as camadas das suas aplicações.

O Azure fornece ferramentas e funcionalidades de segurança em todos os níveis do conceito de defesa em profundidade. Vamos analisar cada uma das camadas mais detalhadamente.

Segurança física

A proteção física do acesso a edifícios e o controlo do acesso ao hardware de computação no datacenter são a primeira linha de defesa.

A finalidade da segurança física é facultar proteções físicas contra o acesso aos recursos. Estas proteções garantem que as outras camadas não podem ser ignoradas e que as perdas ou roubos são processados adequadamente. A Microsoft utiliza vários mecanismos de segurança física nos seus datacenters na cloud.

Identidade e acesso

A camada de identidade e acesso tem tudo a ver com garantir que as identidades sejam seguras, que o acesso seja concedido apenas ao que é necessário e que os eventos e alterações de entrada sejam registrados.

Nesta camada, é importante:

- Controle o acesso à infraestrutura e o controlo de alterações.

- Utilizar o início de sessão único (SSO) e a autenticação multifator.

- Faça auditorias a eventos e alterações.

Perímetro

O perímetro da rede protege contra ataques baseados na rede contra os seus recursos. Para manter a sua rede protegida, é importante identificar estes ataques, eliminar o seu impacto e alertar quando estes ocorrem.

Nesta camada, é importante:

- Utilize a proteção contra DDoS para filtrar os ataques em grande escala antes de poderem afetar a disponibilidade de um sistema para os utilizadores.

- Utilize firewalls de perímetro para identificar e alertar relativamente a ataques maliciosos contra a sua rede.

Rede

Nesta camada, o foco é limitar a conectividade de rede em todos os seus recursos para permitir apenas o que é preciso. Ao limitar esta comunicação, reduz o risco de disseminação de um ataque para outros sistemas na sua rede.

Nesta camada, é importante:

- Limite a comunicação entre recursos.

- Negue por predefinição.

- Restringir o acesso à Internet de entrada e limitar o acesso de saída quando aplicável.

- Implemente uma conectividade protegida para redes no local.

Computação

O software maligno, os sistemas sem atualizações de segurança e os sistemas indevidamente protegidos fazem com que o seu ambiente fique vulnerável a ataques. Nesta camada, o foco é garantir que os seus recursos de computação estão protegidos e que tem implementados os controlos adequados para minimizar os problemas de segurança.

Nesta camada, é importante:

- Proteja o acesso a máquinas virtuais.

- Implementar a proteção de ponto final nos dispositivos e manter os sistemas corrigidos e atualizados.

Aplicação

A integração da segurança no ciclo de vida de desenvolvimento das aplicações ajuda a reduzir o número de vulnerabilidades introduzidas no código. Todas as equipas de programação devem garantir que as respetivas aplicações são seguras por predefinição.

Nesta camada, é importante:

- Confirmar que as aplicações estão protegidas e isentas de vulnerabilidades.

- Armazene os segredos de aplicações confidenciais num suporte de armazenamento seguro.

- Faça com que a segurança seja um requisito de conceção para o desenvolvimento de todas as aplicações.

Dados

As pessoas que armazenam e controlam o acesso aos dados são responsáveis por garantir que estes estão devidamente protegidos. Muitas vezes, os requisitos de regulamentação ditam os controlos e processos que têm de ser implementados para garantir a confidencialidade, integridade e disponibilidade dos dados.

Em quase todos os casos, os atacantes estão à procura de dados:

- Armazenados numa base de dados.

- Armazenamento em discos existentes em máquinas virtuais.

- Armazenamento em aplicações de software como um serviço (SaaS), como o Office 365.

- Geridos através do armazenamento na cloud.