Planejar a integração com o Microsoft Entra

Quando a equipe de TI da Contoso implementa um serviço de nuvem ou um aplicativo em seu ambiente de TI, normalmente deseja usar um único repositório de identidades para seus aplicativos locais e baseados em nuvem. Usando a sincronização de diretórios, eles podem conectar o AD DS local com a ID do Microsoft Entra.

O que é a sincronização de diretórios?

A sincronização de diretórios permite a sincronização entre o AD DS local e a ID do Microsoft Entra para usuários, grupos e contatos. Em sua forma mais simples, você instala um componente de sincronização de diretórios em um servidor em seu domínio local. Em seguida, forneça uma conta com acesso de Administrador de Domínio e Administrador Corporativo ao AD DS local e outra conta com acesso de administrador à ID do Microsoft Entra e permita que ela seja executada.

As contas de usuário, grupos e contatos selecionados no AD DS são replicados para a ID do Microsoft Entra. Os usuários podem usar essas contas para entrar e acessar os serviços do Azure que dependem da ID do Microsoft Entra para autenticação.

A menos que você ative a Sincronização de Senha, os usuários terão uma senha separada de seu ambiente local para entrar em um recurso do Azure. Mesmo se você implementar a Sincronização de Senha, os usuários ainda serão solicitados a fornecer suas credenciais quando acessarem o recurso do Azure em computadores ingressados no domínio. A vantagem da Sincronização de Palavras-passe é que, para iniciar sessão no recurso do Azure, os utilizadores podem utilizar o mesmo nome de utilizador e palavra-passe que o início de sessão do domínio. Não confunda isso com SSO. O comportamento fornecido com a sincronização de senha é chamado de mesmo login.

Com o Azure, o fluxo de sincronização é unidirecional do AD DS local para o Azure. No entanto, com os recursos do Microsoft Entra ID P1 ou P2, alguns atributos são replicados na outra direção. Por exemplo, você pode configurar o Azure para gravar senhas de volta em um AD DS local e em grupos e dispositivos a partir da ID do Microsoft Entra. Se você não quiser sincronizar todo o AD DS local, a sincronização de diretórios para o Microsoft Entra ID oferece suporte à filtragem limitada e à personalização do fluxo de atributos com base nos seguintes valores:

- OU

- Domínio

- Atributos do utilizador

- Aplicações

Microsoft Entra Connect

Você pode usar o Microsoft Entra Connect (Microsoft Entra Connect) para executar a sincronização entre o AD DS local e a ID do Microsoft Entra. O Microsoft Entra Connect é uma ferramenta baseada em assistente projetada para habilitar a conectividade entre uma infraestrutura de identidade local e o Azure. Usando o assistente, você pode escolher sua topologia e requisitos e, em seguida, o assistente implanta e configura todos os componentes necessários para você. Dependendo dos requisitos selecionados, isso pode incluir:

- Sincronização do Azure Ative Directory (Azure AD Sync)

- Implantação híbrida do Exchange

- Write-back de alteração de senha

- Servidores proxy AD FS e AD FS ou Proxy de Aplicativo Web

- Módulo do Microsoft Graph PowerShell

Nota

A maioria das organizações implanta um servidor de sincronização dedicado para hospedar o Microsoft Entra Connect.

Quando você executa o Microsoft Entra Connect, ocorre o seguinte:

- Novos usuários, grupos e objetos de contato no AD DS local são adicionados à ID do Microsoft Entra. No entanto, as licenças para serviços de nuvem, como o Microsoft 365, não são atribuídas automaticamente a esses objetos.

- Os atributos de usuários, grupos ou objetos de contato existentes que são modificados no AD DS local são modificados na ID do Microsoft Entra. No entanto, nem todos os atributos do AD DS local são sincronizados com a ID do Microsoft Entra. Você pode configurar um conjunto de atributos que sincronizam com o Microsoft Entra ID usando o componente Gerenciador de Sincronização do Microsoft Entra Connect.

- Os usuários, grupos e objetos de contato existentes que são excluídos do AD DS local são excluídos da ID do Microsoft Entra.

- Os objetos de usuário existentes que estão desabilitados no local são desabilitados no Azure. No entanto, as licenças não são automaticamente desatribuídas.

O Microsoft Entra ID requer que você tenha uma única fonte de autoridade para cada objeto. Portanto, é importante entender que, em um cenário do Microsoft Entra Connect, quando você está executando a sincronização do Ative Directory, está dominando objetos de dentro do AD DS local, usando ferramentas como Usuários e Computadores do Ative Directory ou Windows PowerShell. No entanto, a fonte de autoridade é o AD DS local. Após a conclusão do primeiro ciclo de sincronização, a fonte de autoridade é transferida da nuvem para o AD DS local. Todas as alterações subsequentes em objetos de nuvem (exceto para licenciamento) são dominadas a partir das ferramentas locais do AD DS. Os objetos de nuvem correspondentes são somente leitura e os administradores do Microsoft Entra não podem editar objetos de nuvem se a fonte de autoridade for o AD DS local, a menos que você implemente algumas das tecnologias que permitem write-back.

Permissões e contas necessárias para executar o Microsoft Entra Connect

Para implementar o Microsoft Entra Connect, você deve ter uma conta com as permissões necessárias atribuídas no AD DS local e na ID do Microsoft Entra. A instalação e configuração do Microsoft Entra Connect requer as seguintes contas:

- Uma conta do Azure com permissão de Administrador Global no locatário do Azure (como uma conta organizacional), que não é a conta que foi usada para configurar a própria conta.

- Uma conta local com permissões de Administrador Corporativo no AD DS local. No Assistente do Microsoft Entra Connect, você pode optar por usar uma conta existente para essa finalidade ou permitir que o assistente crie uma conta para você.

O Microsoft Entra Connect usa uma conta de Administrador Global do Azure para provisionar e atualizar objetos quando o Assistente de Configuração do Microsoft Entra Connect é executado. Você deve criar uma conta de serviço dedicada no Azure para sincronização de diretórios usar, porque não pode usar a conta de administrador de locatário do Azure. Essa restrição ocorre porque a conta que você usou para configurar o Azure pode não ter um sufixo de nome de domínio que corresponda ao nome de domínio. A conta precisa ser membro do grupo de funções Administradores Globais.

No ambiente local, a conta usada para instalar e configurar o Microsoft Entra Connect deve ter as seguintes permissões:

- Permissões de Administrador Empresarial no AD DS. Essa permissão é necessária para criar a conta de usuário de sincronização no Ative Directory.

- Permissões de administrador de máquina local. Esta permissão é necessária para instalar o software Microsoft Entra Connect.

A conta usada para configurar o Microsoft Entra Connect e executar o assistente de configuração deve residir no grupo ADSyncAdmins da máquina local. Por padrão, a conta usada para instalar o Microsoft Entra Connect é adicionada automaticamente a esse grupo.

Nota

A conta que você usa para instalar o AD Connect é adicionada automaticamente ao grupo ADSyncAdmins quando você instala o produto. Você deve sair e entrar novamente para usar a interface do Gerenciador de Serviço de Sincronização, porque a conta não pegará o identificador de segurança de grupo (SID) até a próxima vez que a conta for usada para entrar.

A conta de Administrador Empresarial só é necessária quando você instala e configura o Microsoft Entra Connect, mas sua credencial não é armazenada ou salva pelo assistente de configuração. Portanto, você deve criar uma conta especial de administrador do Microsoft Entra Connect para instalar e configurar o Microsoft Entra Connect e atribuir essa conta ao grupo Administradores Empresariais quando o Microsoft Entra Connect estiver configurado. No entanto, essa conta de Administrador do Microsoft Entra Connect deve ser removida do grupo Administradores Corporativos após a conclusão da instalação do Microsoft Entra Connect. A tabela a seguir detalha as contas criadas durante a configuração do Microsoft Entra Connect.

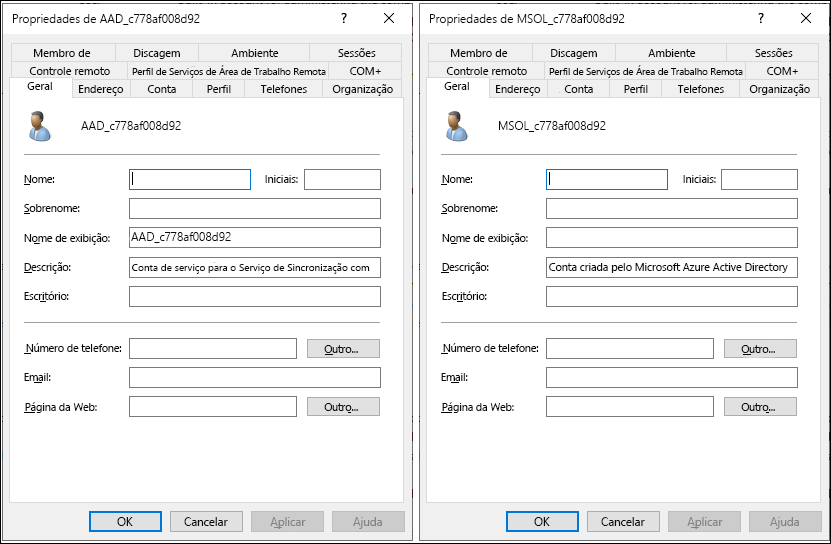

| Account | Description |

|---|---|

MSOL_<id> |

Essa conta é criada durante a instalação do Microsoft Entra Connect e é configurada para sincronizar com o locatário do Azure. A conta tem permissões de replicação de diretório no AD DS local e permissão de gravação em determinados atributos para habilitar a implantação híbrida. |

AAD_<id> |

Esta é a conta de serviço para o mecanismo de sincronização. Ele é criado com uma senha complexa gerada aleatoriamente configurada automaticamente para nunca expirar. Quando o serviço de sincronização de diretórios é executado, ele usa as credenciais da conta de serviço para ler do Ative Directory local e, em seguida, gravar o conteúdo do banco de dados de sincronização no Azure. Isso é feito usando as credenciais de administrador de locatário que você insere no Assistente de Configuração do Microsoft Entra Connect. |

Atenção

Você não deve alterar a conta de serviço do Microsoft Entra Connect depois de instalar o Microsoft Entra Connect, porque o Microsoft Entra Connect sempre tenta executar usando a conta criada durante a instalação. Se você alterar a conta, o Microsoft Entra Connect para de ser executado e as sincronizações agendadas não ocorrem mais.

Leitura adicional

Para saber mais, consulte o seguinte documento.