Implemente o logon único contínuo

A equipe de TI da Contoso quer uma maneira de permitir que os usuários usem o SSO para acessar recursos locais e recursos no Azure. O Microsoft Entra seamless SSO é uma tecnologia que funciona com Sincronização de Hash de Senha ou Autenticação de Passagem.

Além disso, quando o SSO contínuo está habilitado, os usuários raramente precisam digitar seus nomes de usuário e nunca suas senhas para entrar no ID do Microsoft Entra. Esse recurso fornece aos usuários da Contoso acesso fácil aos seus aplicativos baseados em nuvem sem a necessidade de componentes locais adicionais.

Cenários suportados para autenticação de passagem

A autenticação de passagem do Microsoft Entra ajuda a garantir que os serviços que dependem da ID do Microsoft Entra sempre validem senhas em relação a uma instância do AD DS local.

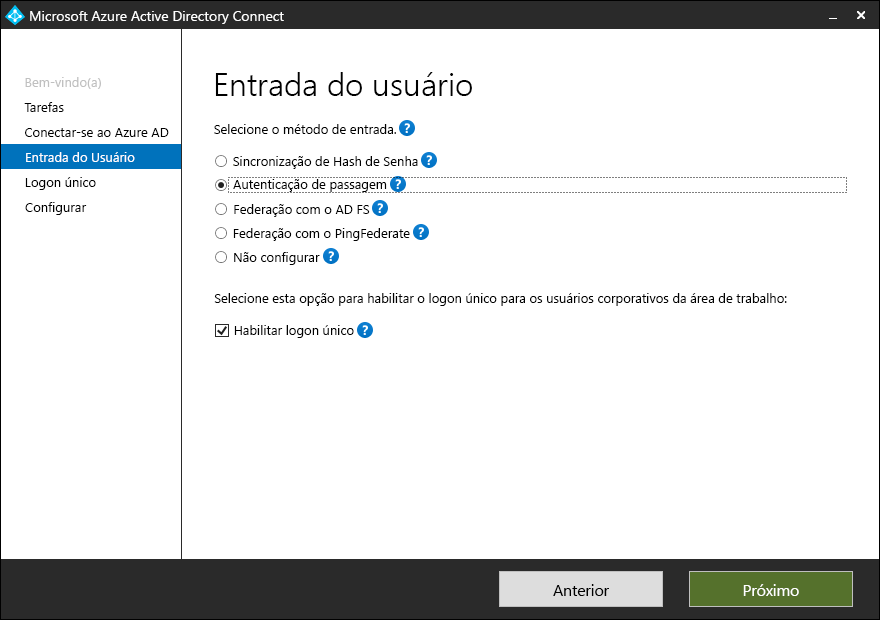

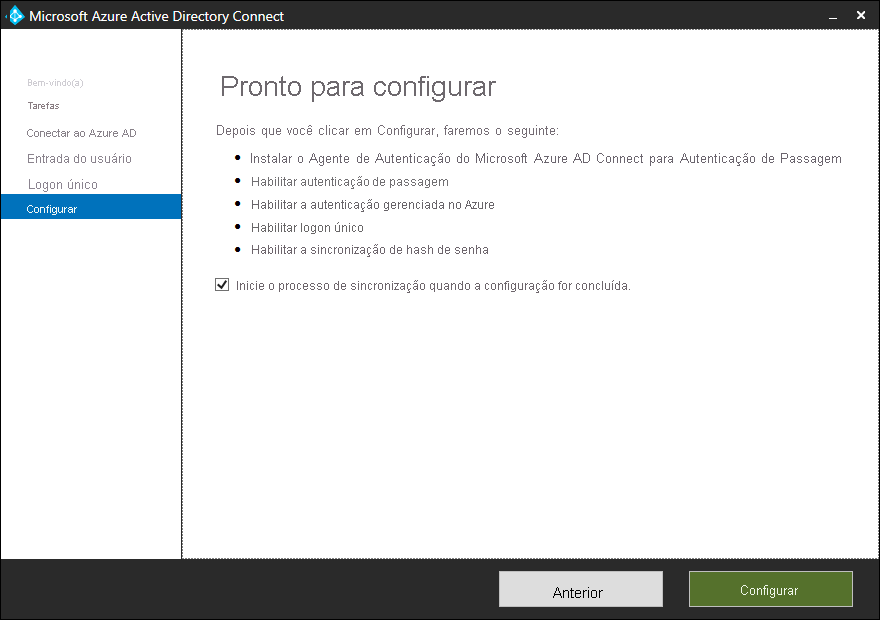

Você pode configurar a autenticação de passagem do Microsoft Entra usando o Microsoft Entra Connect, que usa um agente local que escuta solicitações de validação de senha externa. Você pode implantar esse agente em um ou mais servidores para fornecer alta disponibilidade. Não é necessário implantar esse servidor em uma rede de perímetro porque toda a comunicação é apenas de saída.

Você deve ingressar em um servidor que execute o agente de autenticação de passagem para o domínio AD DS onde os usuários estão localizados. Antes de implantar a autenticação de passagem do Microsoft Entra, você deve saber quais cenários de autenticação são suportados e quais não são.

Você pode usar a autenticação de passagem para os seguintes cenários de autenticação:

Login do usuário em todos os aplicativos baseados em navegador da Web suportados pelo Microsoft Entra ID.

O utilizador inicia sessão em aplicações do Office que suportam autenticação moderna.

Nota

Estas aplicações do Office incluem o Office 2019, o Office 2016 e o Office 2013 com autenticação moderna.

O usuário entra em clientes do Microsoft Outlook usando protocolos herdados, como Exchange ActiveSync, SMTP (Simple Mail Transfer Protocol), POP (Post Office Protocol) e IMAP (Internet Message Access Protocol).

O usuário entra no aplicativo Skype for Business que oferece suporte à autenticação moderna, incluindo topologias online e híbridas.

O domínio Microsoft Entra junta-se para dispositivos Windows 10.

Senhas de aplicativo para autenticação multifator.

Cenários sem suporte para autenticação de passagem

Embora a autenticação de passagem ofereça suporte aos cenários de autenticação mais comuns, ainda há alguns cenários em que você não pode usar esse método. Os cenários incluem:

Login do usuário em aplicativos cliente herdados do Office, excluindo o Outlook.

Nota

Esses aplicativos cliente herdados incluem o Office 2010 e o Office 2013 sem autenticação moderna.

Acesso ao compartilhamento de calendário e informações de disponibilidade em ambientes híbridos do Exchange somente no Office 2010.

O usuário entra em aplicativos cliente do Skype for Business sem autenticação moderna.

Entradas de usuário no Windows PowerShell versão 1.0.

Deteção de usuários com credenciais vazadas.

Cenários que requerem os Serviços de Domínio Microsoft Entra. Os Serviços de Domínio do Microsoft Entra exigem que os locatários tenham a sincronização de hash de senha habilitada, portanto, os locatários que usam apenas a autenticação de passagem não funcionarão nesses cenários.

Cenários que exigem o Microsoft Entra Connect Health. A autenticação de passagem não está integrada ao Microsoft Entra Connect Health.

Se utilizar o Apple Device Enrollment Program (Apple DEP) que utiliza o Assistente de Configuração do iOS, não poderá utilizar a autenticação moderna, uma vez que não é suportada. Falhará ao inscrever dispositivos Apple DEP no Intune para domínios gerenciados que usam autenticação de passagem. Considere usar o aplicativo Portal da Empresa do Intune como uma alternativa.

Como funciona a autenticação pass-through

Antes de implantar a autenticação de passagem, você deve entender como ela funciona e como esse método de autenticação difere do AD FS. A autenticação de passagem não é apenas uma forma mais simples de autenticação do AD FS. Ambos os métodos usam a infraestrutura local para autenticar usuários ao acessar recursos como o Microsoft 365, mas não da mesma maneira.

A autenticação de passagem usa um componente chamado Agente de Autenticação para autenticar usuários. O Microsoft Entra Connect instala o Agente de Autenticação durante a configuração.

Após a instalação, o Agente de Autenticação registra-se na ID do Microsoft Entra do locatário do Microsoft 365. Durante o registro, o Microsoft Entra ID atribui ao Agente de Autenticação um certificado de identidade digital exclusivo. Este certificado (com um par de chaves) permite uma comunicação segura com o Microsoft Entra ID. O procedimento de registro também vincula o Agente de Autenticação ao locatário do Microsoft Entra.

Nota

As solicitações de autenticação não são enviadas por push para o Agente de Autenticação. Em vez disso, durante sua inicialização, o Agente de Autenticação se conecta ao ID do Microsoft Entra pela porta 443, um canal HTTPS que é protegido usando autenticação mútua. Depois de estabelecer a conexão, a ID do Microsoft Entra fornece ao Agente de Autenticação acesso à fila do Barramento de Serviço do Azure. Nessa fila, o Agente de Autenticação recupera e gerencia solicitações de validação de senha. Por isso, não há tráfego de entrada, portanto, não é necessário instalar o Agente de Autenticação na rede de perímetro.

Exemplo

Quando a equipe de TI da Contoso habilita a autenticação de passagem em seu locatário do Microsoft 365 e um usuário tenta se autenticar no Outlook Web App, as seguintes etapas ocorrem:

Se ainda não tiver entrado, o usuário será redirecionado para a página de entrada do usuário do Microsoft Entra. Nesta página, o utilizador inicia sessão com um nome de utilizador e uma palavra-passe. O Microsoft Entra ID recebe a solicitação para entrar e coloca o nome de usuário e a senha em uma fila. Um serviço de token de segurança (STS) do Microsoft Entra usa a chave pública do Agente de Autenticação para criptografar essas credenciais. O serviço STS recupera essa chave pública do certificado que o Agente de Autenticação recebe durante o processo de registro.

Nota

Embora o Microsoft Entra ID coloque temporariamente as credenciais do usuário na fila do Barramento de Serviço do Azure, elas nunca são armazenadas na nuvem.

O Agente de Autenticação, que está persistentemente conectado à fila do Barramento de Serviço do Azure, percebe a alteração na fila e recupera as credenciais criptografadas da fila. Como as credenciais são criptografadas com a chave pública do Agente de Autenticação, o Agente usa sua chave privada para descriptografar os dados.

O Agente de Autenticação valida o nome de usuário e a senha em relação ao AD DS local usando APIs padrão do Windows. Neste ponto, esse mecanismo é semelhante ao que o AD FS usa. Um nome de usuário pode ser o nome de usuário padrão local, geralmente

userPrincipalName, ou outro atributo configurado no Microsoft Entra Connect, conhecido como ID Alternativo.O AD DS local avalia a solicitação e retorna a resposta apropriada ao Agente de Autenticação: êxito, falha, senha expirada ou usuário bloqueado.

Depois de receber a resposta do AD DS, o Agente de Autenticação retorna essa resposta para o Microsoft Entra ID.

O Microsoft Entra ID avalia a resposta e responde ao usuário conforme apropriado. Por exemplo, o Microsoft Entra ID inicia sessão no utilizador imediatamente ou solicita a Autenticação Multifator. Se o login do usuário for bem-sucedido, o usuário poderá acessar o aplicativo.

Nota

Você pode considerar a implantação do SSO contínuo do Microsoft Entra juntamente com a autenticação de passagem para tornar a experiência do usuário ainda melhor ao acessar recursos baseados em nuvem de computadores que ingressaram no domínio. Quando você implanta esse recurso, os usuários podem acessar recursos de nuvem sem entrar se já estiverem conectados em seus computadores corporativos associados ao domínio com suas credenciais de domínio.

Leitura adicional

Para saber mais, consulte os seguintes documentos.

- Microsoft Entra logon único contínuo.

- Entrada do usuário com autenticação de passagem do Microsoft Entra.