Como funciona o Firewall do Azure

Você está familiarizado com os recursos básicos do Firewall do Azure e do Gerenciador do Firewall do Azure. Agora vamos examinar como essas tecnologias funcionam para fornecer segurança para seus recursos do Azure. Essas informações ajudam a avaliar se o Firewall do Azure é a ferramenta certa para a estratégia de segurança de rede da Contoso.

Como o Firewall do Azure protege uma rede virtual do Azure

Para entender como o Firewall do Azure protege sua rede virtual, saiba que há duas características principais para qualquer implantação do Firewall do Azure:

- A instância de firewall tem um endereço IP público para o qual todo o tráfego de entrada é enviado.

- A instância de firewall tem um endereço IP privado para o qual todo o tráfego de saída é enviado.

Ou seja, todo o tráfego — de entrada e de saída — passa pelo firewall. Por padrão, o firewall nega acesso a tudo. Seu trabalho é configurar o firewall com as condições sob as quais o tráfego é permitido através do firewall. Cada condição é chamada de regra e cada regra aplica uma ou mais verificações nos dados. Apenas o tráfego que passa por todas as regras do firewall é permitido passar.

A forma como a Firewall do Azure gere o tráfego de rede depende da origem do tráfego:

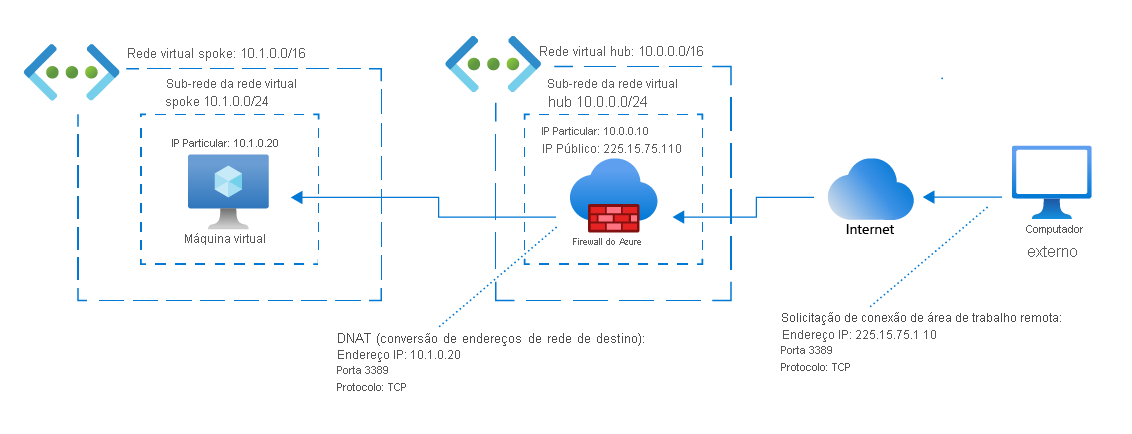

- Para tráfego de entrada permitido, o Firewall do Azure usa DNAT para traduzir o endereço IP público do firewall para o endereço IP privado do recurso de destino apropriado na rede virtual.

- Para tráfego de saída permitido, o Firewall do Azure usa o SNAT para traduzir o endereço IP de origem para o endereço IP público do firewall.

Nota

O Firewall do Azure usa SNAT somente quando o endereço IP de destino está fora da sua rede virtual. Se o endereço IP de destino for do espaço de endereço privado da sua rede virtual, o Firewall do Azure não usará SNAT no tráfego.

Onde o Firewall do Azure se encaixa em uma rede virtual

Para que o Firewall do Azure faça seu trabalho de forma eficaz, você deve configurá-lo como uma barreira entre uma rede confiável que você deseja proteger e uma rede não confiável que oferece ameaças potenciais. Mais comumente, você implanta o Firewall do Azure como uma barreira entre sua rede virtual do Azure e a Internet.

O Firewall do Azure é melhor implantado usando uma topologia de rede hub e spoke com as seguintes características:

- Uma rede virtual que atua como o ponto de conectividade central. Esta rede é a rede virtual do hub.

- Uma ou mais redes virtuais emparelhadas ao hub. Esses pares são as redes virtuais faladas e são usados para provisionar servidores de carga de trabalho.

Você implanta a instância de firewall em uma sub-rede da rede virtual do hub e, em seguida, configura todo o tráfego de entrada e saída para passar pelo firewall.

Use as seguintes etapas gerais para configurar uma instância do Firewall do Azure:

- Crie uma rede virtual de hub que inclua uma sub-rede para a implantação do firewall.

- Crie as redes virtuais spoke e suas sub-redes e servidores.

- Peer o hub e redes faladas.

- Implante o firewall na sub-rede do hub.

- Para tráfego de saída, crie uma rota padrão que envie tráfego de todas as sub-redes para o endereço IP privado do firewall.

- Configure o firewall com regras para filtrar o tráfego de entrada e saída.

Tipos de regra do Firewall do Azure

A tabela a seguir descreve os três tipos de regras que você pode criar para um firewall do Azure.

| Tipo de regra | Description |

|---|---|

| NAT | Traduza e filtre o tráfego de entrada da Internet com base no endereço IP público do seu firewall e num número de porta especificado. Por exemplo, para habilitar uma conexão de área de trabalho remota com uma máquina virtual, você pode usar uma regra NAT para traduzir o endereço IP público do firewall e a porta 3389 para o endereço IP privado da máquina virtual. |

| Aplicação | Filtre o tráfego com base em um FQDN. Por exemplo, você pode usar uma regra de aplicativo para permitir que o tráfego de saída acesse uma instância do Banco de Dados SQL do Azure usando o server10.database.windows.net FQDN. |

| Rede | Filtre o tráfego com base em um ou mais dos três parâmetros de rede a seguir: endereço IP, porta e protocolo. Por exemplo, você pode usar uma regra de rede para permitir que o tráfego de saída acesse um determinado servidor DNS em um endereço IP especificado usando a porta 53. |

Importante

O Firewall do Azure aplica regras em ordem de prioridade. As regras baseadas em informações sobre ameaças recebem sempre a mais alta prioridade e são processadas primeiro. Depois disso, as regras são aplicadas por tipo: regras NAT, depois regras de rede e, em seguida, regras de aplicação. Dentro de cada tipo, as regras são processadas de acordo com os valores de prioridade atribuídos quando você cria a regra, do menor valor ao maior valor.

Opções de implantação do Firewall do Azure

O Firewall do Azure oferece muitos recursos projetados para facilitar a criação e o gerenciamento de regras. A tabela a seguir resume esses recursos.

| Caraterística | Description |

|---|---|

| FQDN | Um nome de domínio de um host ou um ou mais endereços IP. Adicionar um FQDN a uma regra de aplicativo permite o acesso a esse domínio. Ao usar um FQDN em uma regra de aplicativo, você pode usar curingas, como *.google.com. |

| Tag FQDN | Um grupo de FQDNs da Microsoft bem conhecidos. Adicionar uma tag FQDN a uma regra de aplicativo permite o acesso de saída aos FQDNs da tag. Há marcas FQDN para Windows Update, Área de Trabalho Virtual do Azure, diagnóstico do Windows, Backup do Azure e muito mais. A Microsoft gerencia marcas FQDN e elas não podem ser modificadas ou criadas. |

| Etiqueta de serviço | Um grupo de prefixos de endereço IP relacionados a um serviço específico do Azure. Adicionar uma etiqueta de serviço a uma regra de rede permite o acesso ao serviço representado pela etiqueta. Há tags de serviço para dezenas de serviços do Azure, incluindo Backup do Azure, Azure Cosmos DB, Aplicativos Lógicos e muito mais. A Microsoft gerencia marcas de serviço e elas não podem ser modificadas ou criadas. |

| Grupos de IP | Um grupo de endereços IP, como 10.2.0.0/16 ou 10.1.0.0-10.1.0.31. Você pode usar um grupo IP como o endereço de origem em uma regra de NAT ou aplicativo, ou como o endereço de origem ou destino em uma regra de rede. |

| DNS Personalizado | Um servidor DNS personalizado que resolve nomes de domínio para endereços IP. Se você usar um servidor DNS personalizado em vez do DNS do Azure, também deverá configurar o Firewall do Azure como um proxy DNS. |

| Proxy DNS | Você pode configurar o Firewall do Azure para atuar como um proxy DNS, o que significa que todas as solicitações DNS do cliente passam pelo firewall antes de ir para o servidor DNS. |