Quando usar o Firewall do Azure

Você sabe o que é o Firewall do Azure e como ele funciona. Agora você precisa de alguns critérios para ajudá-lo a avaliar se o Firewall do Azure e o Gerenciador de Firewall do Azure são opções adequadas para sua empresa. Para ajudá-lo a decidir, vamos considerar os seguintes cenários:

- Deseja proteger a sua rede contra infiltração.

- Você deseja proteger sua rede contra erros do usuário.

- O seu negócio inclui e-commerce ou pagamentos com cartão de crédito.

- Você deseja configurar a conectividade spoke-to-spoke.

- Você deseja monitorar o tráfego de entrada e saída.

- A sua rede requer várias firewalls.

- Você deseja implementar políticas de firewall hierárquicas.

Como parte de sua avaliação do Firewall do Azure e do Gerenciador de Firewall do Azure, você sabe que a Contoso enfrentou vários desses cenários. Leia as seções correspondentes a seguir para obter mais detalhes.

Você quer proteger sua rede contra infiltração

Um objetivo comum de muitos atores mal-intencionados é infiltrar-se na sua rede. Esses intrusos podem querer usar seus recursos de rede ou examinar, roubar ou destruir dados confidenciais ou proprietários.

O Firewall do Azure foi projetado para ajudar a evitar essas invasões. Por exemplo, um hacker mal-intencionado pode tentar se infiltrar na rede solicitando acesso a um recurso de rede. O Firewall do Azure usa a inspeção com monitoração de estado de pacotes de rede para examinar o contexto de tais solicitações. Se uma solicitação for uma resposta a uma atividade legítima anterior, o firewall provavelmente permitirá a solicitação; Se uma solicitação surgisse aparentemente do nada, como uma solicitação enviada por um possível infiltrado, o firewall negaria a solicitação.

Você deseja proteger sua rede contra erros do usuário

Talvez o método mais comum para se infiltrar em uma rede ou instalar malware em um computador de rede é enganar um usuário da rede para clicar em um link em uma mensagem de e-mail. Esse link envia o usuário para um site mal-intencionado controlado por hackers que instala o malware ou engana o usuário para inserir credenciais de rede.

O Firewall do Azure impede esses ataques usando informações sobre ameaças para negar acesso a domínios mal-intencionados e endereços IP conhecidos.

O seu negócio inclui e-commerce ou pagamentos com cartão de crédito

A sua empresa tem uma componente de comércio eletrónico ou processa pagamentos online com cartão de crédito? Em caso afirmativo, a sua empresa poderá ter de cumprir a Norma de Segurança de Dados da Indústria de Cartões de Pagamento (PCI DSS). O PCI DSS é um conjunto de padrões de segurança criados e mantidos pelo PCI Security Standards Council. Para alcançar a conformidade com PCI, o PCI DSS lista uma dúzia de requisitos. Aqui está o primeiro requisito:

- Instale e mantenha uma configuração de firewall para proteger os dados do titular do cartão.

O PCI DSS especifica que você precisa configurar uma configuração de firewall que restrinja todo o tráfego de entrada e saída de redes e hosts não confiáveis. O firewall também deve negar todo o outro tráfego, exceto os protocolos necessários para processar cartões de pagamento.

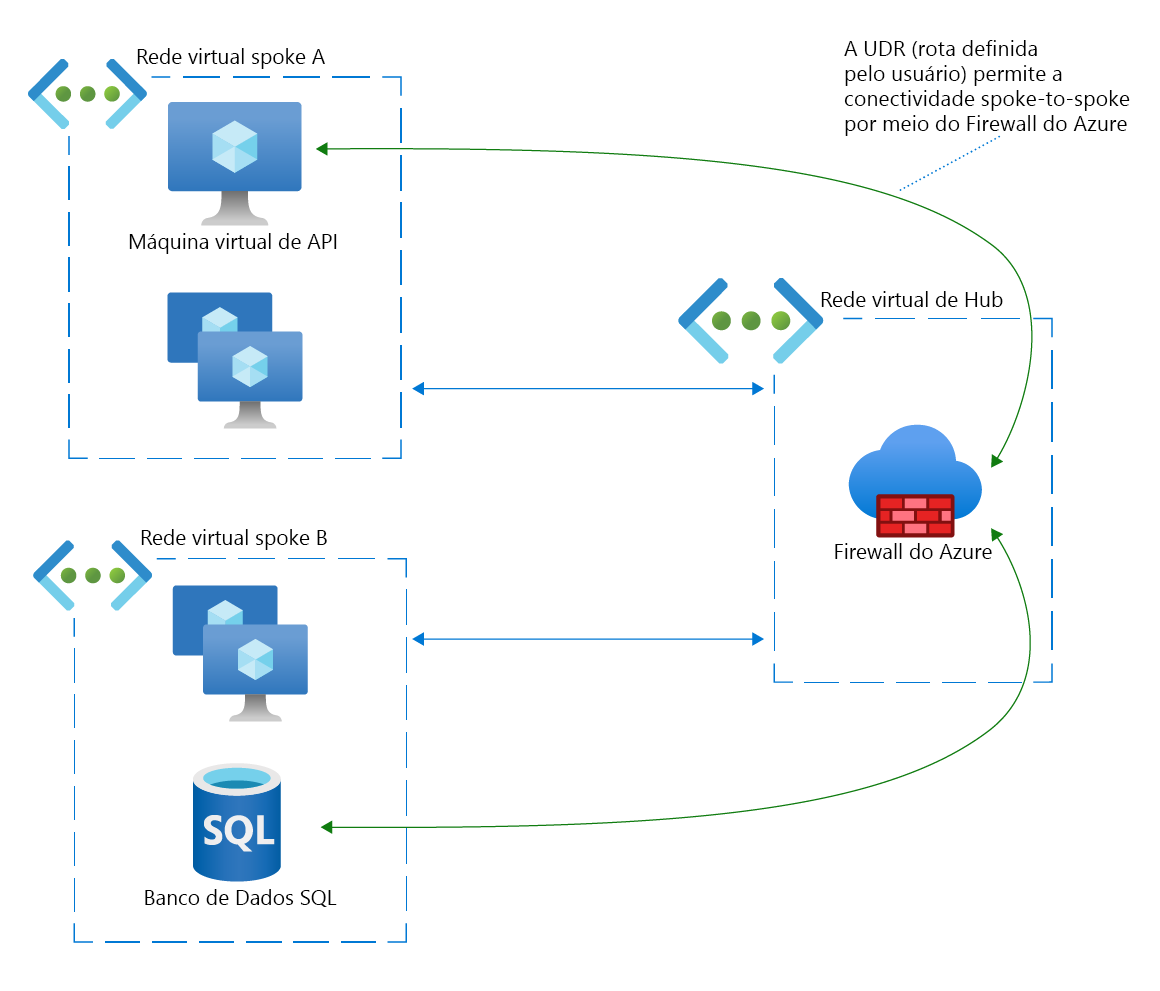

Você deseja configurar a conectividade spoke-to-spoke

Uma topologia de rede de hub e spoke típica tem as seguintes características:

- Uma rede virtual que atua como um ponto de conexão central — o hub.

- Uma ou mais redes virtuais que são peered para o hub — os porta-vozes. Uma rede local conectada por meio de um circuito de Rota Expressa ou um gateway VPN também pode ser considerada um spoke nessa topologia.

As redes spoke podem trocar dados com o hub, mas os spokes não podem se comunicar diretamente uns com os outros. Você pode precisar de uma conexão tão direta. Por exemplo, uma rede spoke pode hospedar uma interface de programação de aplicativo (API) que requer informações de um banco de dados SQL implantado em um raio diferente.

Uma solução é emparelhar as redes faladas umas com as outras. Isso funciona para algumas dessas conexões, mas pode rapidamente se tornar pesado à medida que o número de conexões aumenta.

Uma solução mais fácil e segura é usar o Firewall do Azure para configurar a conectividade direta entre raios. Você obtém essa conectividade implantando primeiro uma instância do Firewall do Azure no hub. Em seguida, você configura as redes virtuais spoke com rotas definidas pelo usuário (UDRs) que encaminham especificamente os dados através do firewall e para o outro falado.

Você deseja monitorar o tráfego de entrada e saída

Sua empresa pode querer analisar relatórios detalhados sobre o tráfego de rede de entrada e saída. Há muitas razões para exigir tais relatórios, incluindo conformidade regulamentar, aplicação de políticas da empresa sobre o uso da Internet e solução de problemas.

Você pode configurar o Firewall do Azure para manter logs de diagnóstico de quatro tipos de atividade de firewall:

- Regras de aplicação

- Regras de rede

- Informações sobre ameaças

- Proxy DNS

Por exemplo, o log das regras de aplicativo do firewall pode incluir entradas como as seguintes para uma solicitação de saída:

- Solicitação HTTPS de 10.1.0.20:24352 para somewebsite.com:443. Ação: Permitir. Coleção de regras: collection100. Regra: regra105

Da mesma forma, o log das regras de rede do firewall pode incluir entradas como as seguintes para uma solicitação de entrada:

- Solicitação TCP de 73.121.236.17:12354 a 10.0.0.30:3389. Ação: Negar

Depois de habilitar o log de diagnóstico, você pode monitorar e analisar os logs das seguintes maneiras:

- Você pode examinar os logs diretamente em seu formato JSON nativo.

- Você pode examinar os logs no Azure Monitor.

- Você pode examinar e analisar os logs na Pasta de Trabalho do Firewall do Azure.

A sua rede requer várias firewalls

Se a pegada do Azure da sua empresa abrange várias regiões do Azure, você tem várias conexões com a Internet, o que significa que precisa de uma instância de firewall implantada para cada uma dessas conexões. Você pode configurar e gerenciar esses firewalls separadamente, mas isso cria vários problemas:

- Gerenciar vários firewalls é muito trabalhoso.

- As alterações globais de regras e configurações devem ser propagadas para todos os firewalls.

- É difícil manter a consistência em todos os firewalls.

O Azure Firewall Manager resolve esses problemas fornecendo uma interface de gerenciamento central para cada instância do Firewall do Azure em todas as suas regiões e assinaturas do Azure. Você pode criar políticas de firewall e, em seguida, aplicá-las a cada firewall para manter a consistência. As alterações em uma política são propagadas automaticamente para todas as instâncias de firewall.

Você deseja implementar políticas de firewall hierárquicas

Muitas empresas menores podem usar uma política de firewall de tamanho único. Ou seja, as pequenas empresas podem muitas vezes criar uma única política de firewall que se aplica a todos os utilizadores e recursos na rede.

No entanto, para a maioria das empresas de maior dimensão, é necessária uma abordagem mais matizada e detalhada. Por exemplo, considere os dois cenários a seguir:

- Uma loja de DevOps pode ter uma rede virtual para desenvolver um aplicativo, outra rede virtual para preparar o aplicativo e uma terceira rede virtual para a versão de produção do aplicativo.

- Uma grande empresa pode ter equipes separadas para usuários de banco de dados, engenharia e vendas. Cada uma dessas equipes tem seu próprio conjunto de aplicativos executados em redes virtuais separadas.

Embora existam regras de firewall comuns a todos, os usuários e recursos em cada rede virtual exigem regras de firewall específicas. Assim, as empresas maiores quase sempre exigem políticas hierárquicas de firewall. As políticas de firewall hierárquico consistem nos dois componentes a seguir:

- Uma política de firewall de base única que implementa as regras que precisam ser aplicadas em toda a empresa.

- Uma ou mais políticas de firewall locais que implementam regras específicas para um determinado aplicativo, equipe ou serviço. As políticas locais herdam a política de firewall base e, em seguida, adicionam regras relacionadas com a aplicação, equipa ou serviço subjacente.

Ao usar o Gerenciador de Firewall do Azure, você pode configurar uma política de firewall base e, em seguida, criar políticas locais que herdam a política base e implementar regras específicas projetadas para o recurso subjacente.