Confiança Zero como uma estratégia de segurança

A abordagem tradicional baseada em perímetro para a defesa é fortemente baseada na proteção do acesso à rede. A ênfase está em restringir tudo a uma rede "segura" com firewalls locais e Redes Virtuais Privadas (VPNs). Estes podem ser definidos como:

Firewall: um firewall é um dispositivo de segurança de rede que filtra o tráfego de entrada e saída da rede. Na ausência de um firewall, sua rede aceita todas as solicitações de conexão de todos. Se estiver instalado, um firewall impede que tráfego indesejado e software mal-intencionado cheguem à sua rede.

Rede Virtual Privada: uma Rede Virtual Privada (VPN) é uma conexão segura de uma rede para outra. Por exemplo, ao usar uma rede Wi-Fi pública disponível em uma cafeteria ou aeroporto, você entra na uma VPN usando uma senha. Uma VPN conecta seu dispositivo com segurança à Internet e garante que:

- A localização permaneça privada.

- Os dados sejam criptografados.

- A identidade seja mantida como anônima.

A abordagem tradicional pressupõe que tudo dentro do perímetro de segurança da rede é seguro e divide os usuários em duas categorias: "confiável" e "não confiável". Por exemplo, qualquer pessoa que trabalhe no local e utilize um dispositivo de propriedade da organização, dentro do perímetro de rede claramente definido, é considerado um "usuário confiável". Eles terão acesso a dados, aplicativos e informações dentro da organização. Isso também significa que alguém que conecta seu próprio dispositivo (também conhecido como traga seu próprio dispositivo ou BYOD) à rede corporativa é considerado um usuário autorizado e tem acesso aos recursos.

O modelo de segurança de perímetro coloca as organizações em risco com o seguinte:

- Atores internos mal-intencionados vazando informações confidenciais.

- Um criminoso cibernético tentando obter acesso usando credenciais comprometidas.

- Usuários explorados como pontos de entrada vulneráveis.

- Um dispositivo infectado por vírus que se conecta à rede.

À medida que as pessoas passam do trabalho local para um modelo mais híbrido, a capacidade de uma abordagem de segurança tradicional de manter dados, ativos e recursos seguros se torna mais difícil.

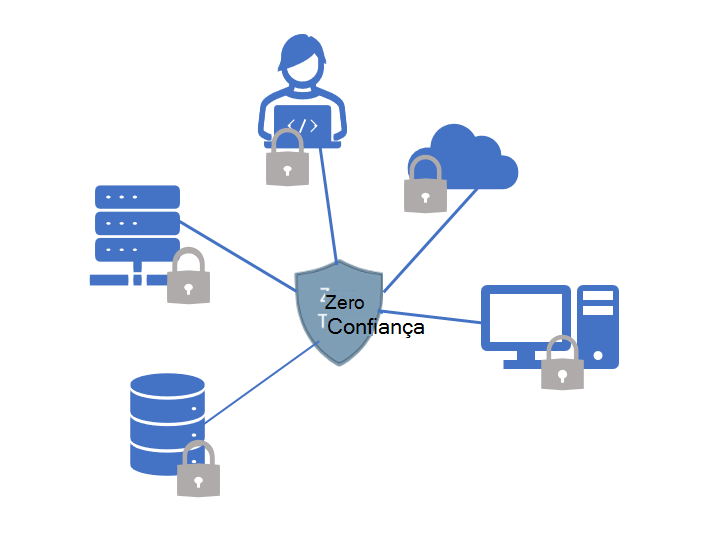

A abordagem Confiança Zero

A erosão da abordagem tradicional de segurança de rede impulsionou a necessidade de novas abordagens de segurança. A Confiança Zero se baseia na verificação de usuários e dispositivos, em vez de apenas determinar onde eles estão localizados. O modelo de perímetro não é mais confiável, pois ele não fornece resposta rápida e a proteção necessária para um cenário digital em rápida evolução. Por exemplo, em um modelo de segurança de Confiança Zero, os usuários não são apenas verificados no perímetro, mas também quando se movem de uma parte da rede para outra. A implementação da Confiança Zero alivia a questão de quem está acessando o quê e melhora a segurança geral de uma organização. Os benefícios de adotar uma estrutura de Confiança Zero incluem, mas não estão limitados a:

- Experiência aprimorada do usuário: a Confiança Zero aprimora a experiência do usuário automatizando a conformidade de segurança e proteção, como a imposição de acesso condicional com base no princípio do menor privilégio. Com os usuários trabalhando remotamente, trazendo seus próprios dispositivos e se conectando a recursos hospedados em vários ambientes, uma abordagem de Confiança Zero permite que eles trabalhem e colaborem com segurança em todos os dados, aplicativos e infraestrutura.

- Protegendo ativos de TI: uma abordagem de Confiança Zero ajuda a proteger ativos de TI, como dispositivos, dados, rede, aplicativos e infraestrutura, no local, na nuvem ou em uma configuração de nuvem híbrida. A visibilidade e o controle de ponta a ponta são fundamentais para a segurança dentro de uma organização. Implantações efetivas de Confiança Zero garantem proteção em cada camada por meio de verificação contínua e abordam pontos de entrada vulneráveis que podem levar a uma violação.

- Monitoramento da postura de segurança: uma estratégia de Confiança Zero permite que as organizações imponham uma governança forte para fortalecer sua postura de segurança com o mínimo de interrupções na rede e nos usuários existentes. Os princípios de Confiança Zero aumentam sua rede existente e mantêm os usuários seguros, automatizando tarefas rotineiras em todos os domínios e camadas de defesa, para reduzir as chances de erro humano.

Ao adotar as recomendações e abordagens sugeridas na abordagem de Confiança Zero, você poderá manter a integridade, a autenticidade e a confidencialidade dos seus dados, ativos e recursos.