Solucionar problemas dos Serviços de Federação do Active Directory com eventos e registro em log

O AD FS (Serviços de Federação do Active Directory) fornece dois logs primários que você pode usar para solucionar problemas. Eles são:

- Log de administrador.

- Tracelog.

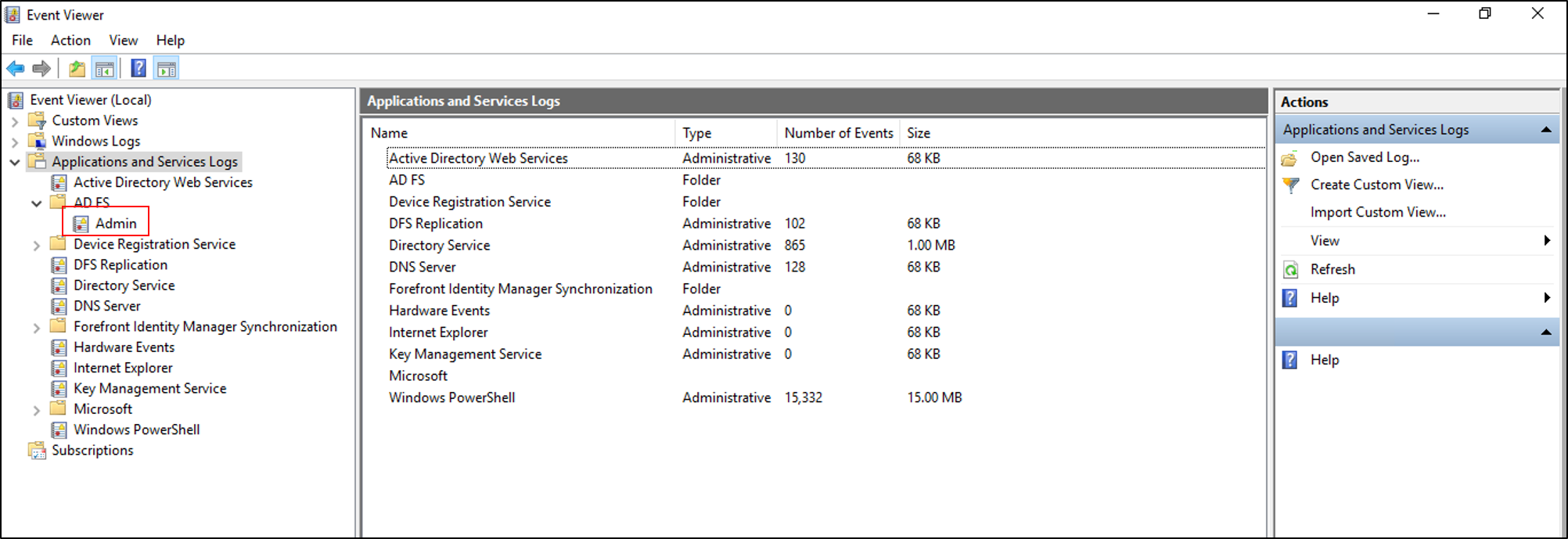

Exibir o log do administrador

O log do administrador fornece informações de alto nível sobre problemas que estão ocorrendo e é habilitado por padrão. Para exibir o log do administrador:

Abra o Visualizador de Eventos.

Expanda Logs de serviços e aplicativos.

Expanda AD FS.

Selecione Administrador.

Usar Tracelog

O Tracelog é onde são registradas mensagens detalhadas, tornando ele o mais útil durante a solução de problemas. Como várias informações do Tracelog podem ser geradas em um curto período, o que pode afetar o desempenho do sistema, os logs são desabilitados por padrão.

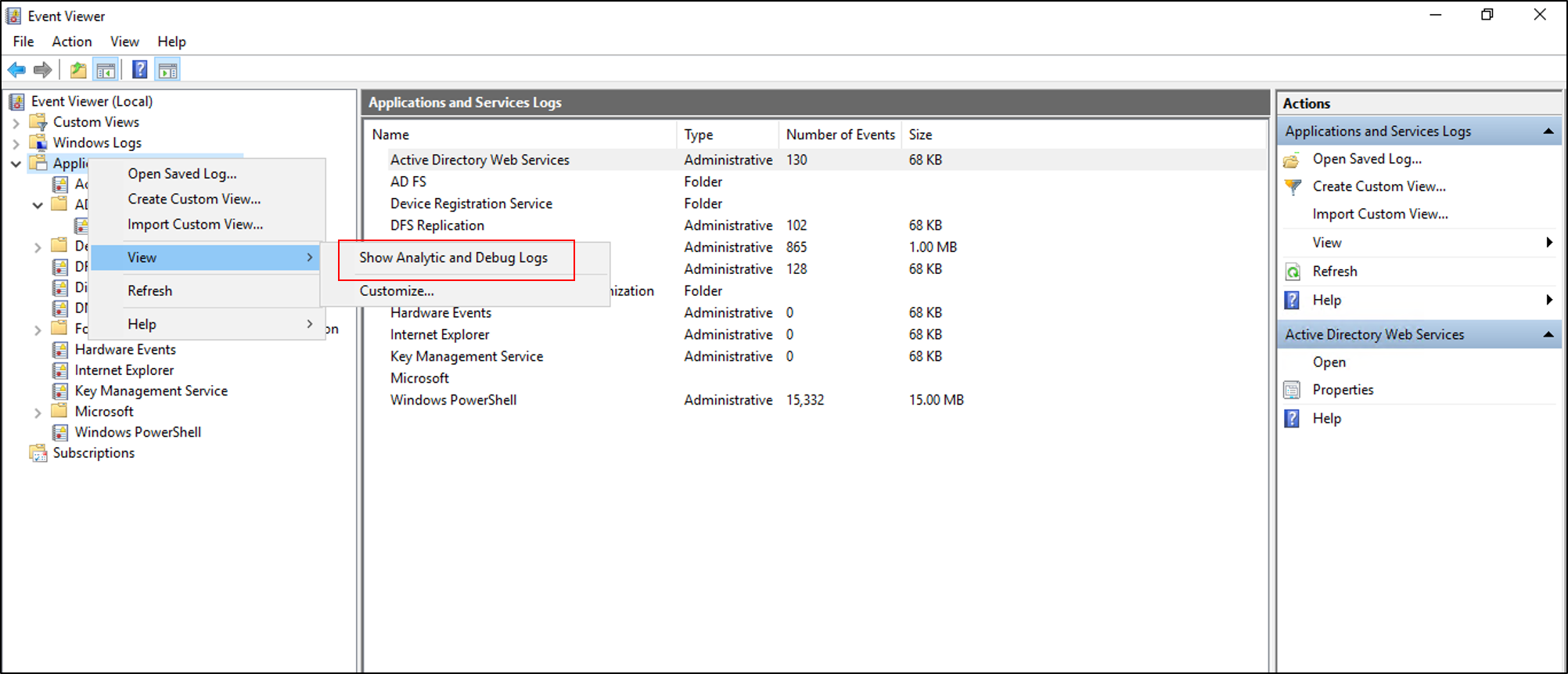

Para habilitar e exibir o Tracelog

Abra Visualizador de Eventos e expanda Log de Aplicativos e Serviços.

Clique com o botão direito do mouse em Log de Aplicativos e Serviços e selecione Exibir. Em seguida, selecione Mostrar logs analíticos e de depuração. Este painel mostra mais nós.

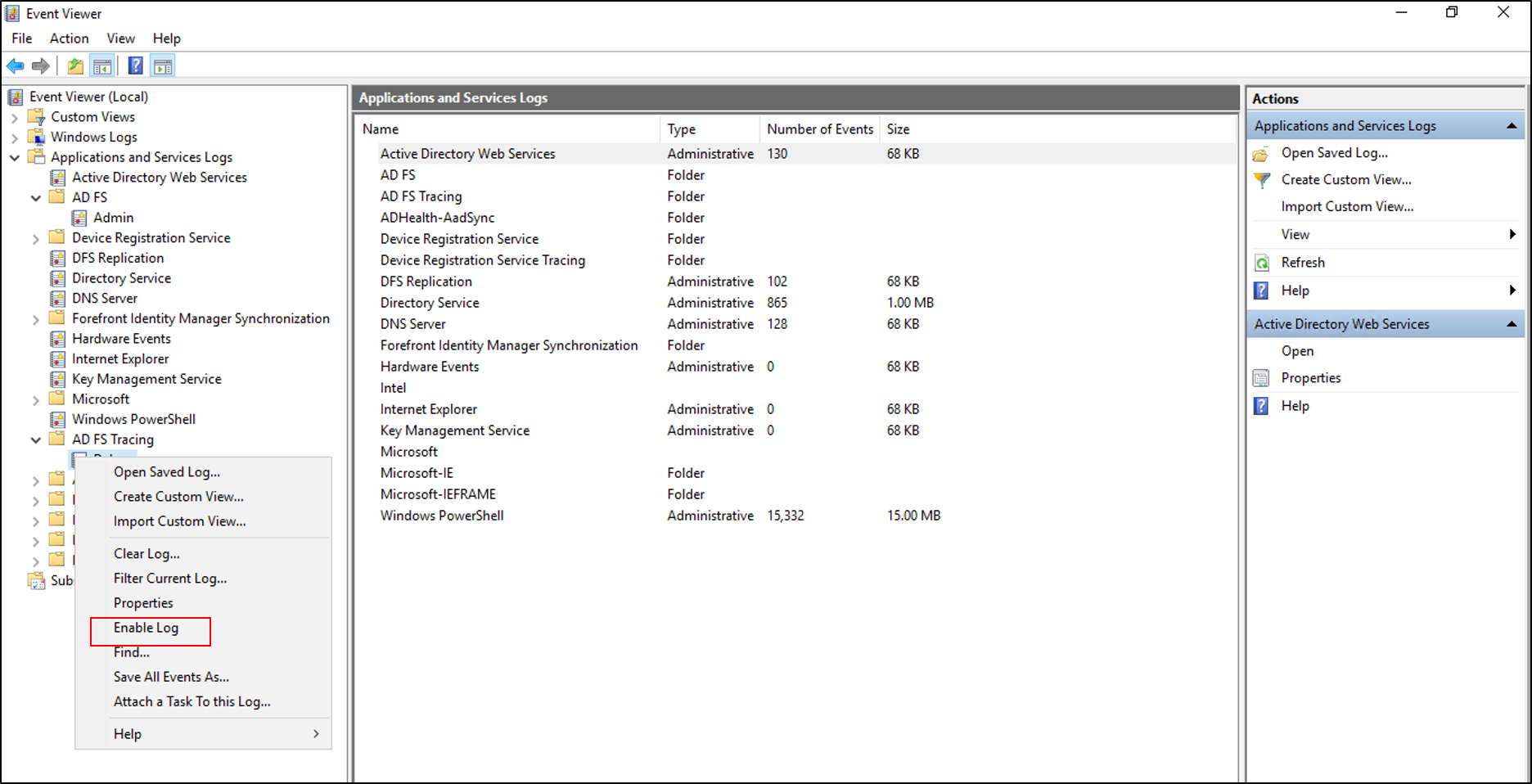

Expanda Rastreamento do AD FS.

Clique com o botão direito do mouse em Depurar e selecione Habilitar Log.

Informações de auditoria do evento para o AD FS no Windows Server 2016

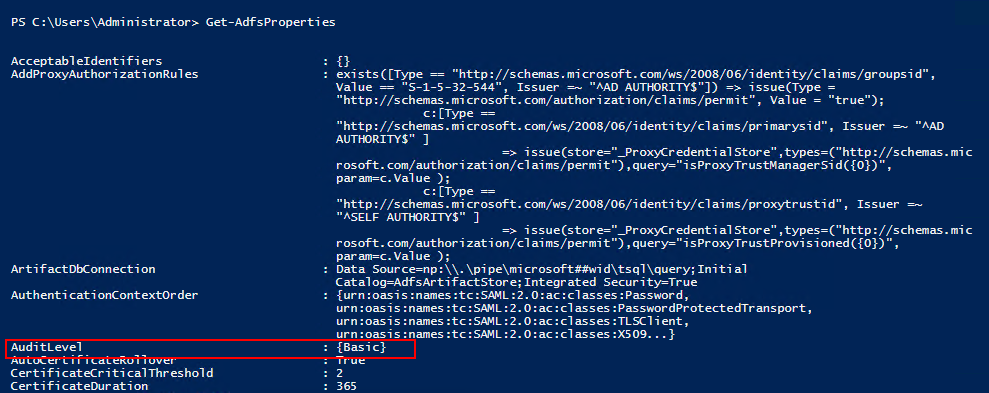

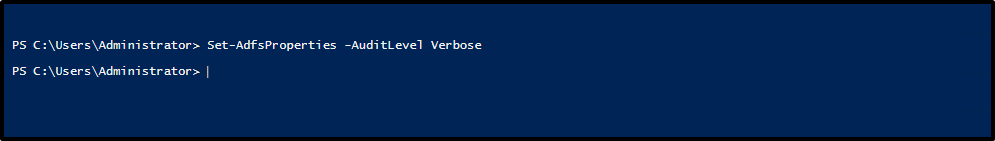

Por padrão, o AD FS no Windows Server 2016 tem um nível de auditoria básica habilitada. Com a auditoria básica, os administradores veem até cinco eventos para cada solicitação. Essa informação marca uma diminuição significativa no número de eventos que os administradores precisam examinar para ver uma só solicitação. Você pode aumentar ou diminuir o nível de auditoria usando o cmdlet do PowerShell:

Set-AdfsProperties -AuditLevel

A tabela a seguir explica os níveis de auditoria disponíveis.

| Nível de Auditoria | Síntese do PowerShell | Descrição |

|---|---|---|

| Nenhum | Set-AdfsProperties – Nenhum AuditLevel | A auditoria está desabilitada e nenhum evento será registrado. |

| Básico (padrão) | Set-AdfsProperties – AuditLevel Básico | No máximo cinco eventos são registrados para cada solicitação. |

| Detalhado | Set-AdfsProperties – AuditLevel detalhado | Todos os eventos são registrados. Esse nível registra uma quantidade significativa de informações por solicitação. |

Para ver o nível de auditoria atual, você pode usar o cmdlet do PowerShell: Get-AdfsProperties.

Você pode aumentar ou diminuir o nível de auditoria usando o cmdlet do PowerShell: Set-AdfsProperties -AuditLevel.

Tipos de eventos

Os eventos do AD FS podem ser de tipos diferentes, com base nos diferentes tipos de solicitações processadas pelo AD FS. Cada tipo de evento tem dados específicos associados a ele. Os tipos de eventos podem ser diferenciados entre solicitações de logon e solicitações do sistema. Suas solicitações de logon podem ser solicitações de token e as solicitações do sistema podem ser chamadas de servidor-servidor, incluindo a busca de informações de configuração.

A tabela a seguir descreve os tipos básicos de eventos.

| Tipo de evento | ID do evento | Descrição |

|---|---|---|

| Êxito na validação de credenciais novas | 1202 | Uma solicitação em que o Serviço de Federação valida novas credenciais com êxito. Esse evento inclui WS-Trust, WS-Federation, SAML-P (primeira etapa para gerar SSO) e pontos de extremidade de autorização OAuth. |

| Erro na validação de credenciais novas | 1203 | Uma solicitação em que a nova validação de credenciais falhou no Serviço de Federação. Esse evento inclui WS-Trust, WS-Fed, SAML-P (primeira etapa para gerar SSO) e pontos de extremidade de autorização OAuth. |

| Êxito do token de aplicativo | 1200 | Uma solicitação em que o Serviço de Federação emite um token de segurança com êxito. Para WS-Federation e SAML-P, esse evento é registrado quando a solicitação é processada com o artefato de SSO (como o cookie de SSO). |

| Falha no Token de Aplicativo | 1201 | Uma solicitação em que a emissão do token de segurança falhou no Serviço de Federação. Para WS-Federation e SAML-P, esse evento é registrado quando a solicitação é processada com o artefato de SSO (como o cookie de SSO). |

| Êxito na solicitação de alteração de senha | 1204 | Uma transação em que o Serviço de Federação processa com êxito a solicitação de alteração de senha. |

| Erro na solicitação de alteração de senha | 1205 | Uma transação em que o Serviço de Federação falha ao processar a solicitação de alteração de senha. |

| Êxito na saída | 1206 | Descreve uma solicitação de saída bem sucedida. |

| Falha ao sair | 1207 | Descreve uma solicitação de saída com falha. |

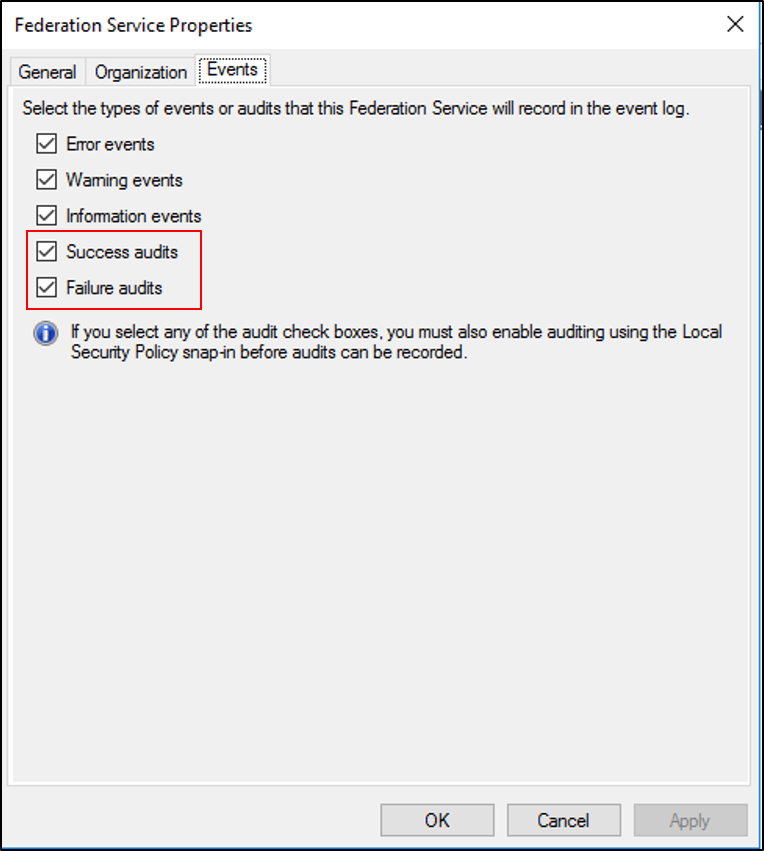

Auditoria de segurança

A auditoria de segurança da conta de serviço do AD FS às vezes pode ajudar a rastrear problemas com atualizações de senha, log de solicitação/resposta, cabeçalhos de conteúdo de solicitação e resultados de registro de dispositivo. A auditoria da conta de serviço do AD FS fica desabilitada por padrão.

Habilitar a auditoria de segurança

Selecione Iniciar. Em seguida, vá para Programas>Ferramentas Administrativas e escolha Política de Segurança Local.

Vá para a pasta Configurações de Segurança\Políticas Locais\Gerenciamento de Direitos do Usuário e clique duas vezes em Gerar auditorias de segurança.

Na guia Configuração de segurança local, verifique se a conta de serviço AD FS está listada. Se não estiver presente, selecione Adicionar usuário ou Grupo e adicione à lista. Depois, selecione OK.

Abra um prompt de comando com privilégios elevados e execute o seguinte comando para habilitar a auditoria:

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enableFeche Política de Segurança Local e então abra o snap-in Gerenciamento do AD FS.

Para abrir o snap-in de Gerenciamento do AD FS, selecione Iniciar. Acesse Programas>Ferramentas Administrativas e selecione Gerenciamento do AD FS.

No painel Ações, clique em Editar Propriedades do Serviço de Federação.

Na caixa de diálogo Propriedades do Serviço de Federação, selecione a guia Eventos.

Marque as caixas de seleção Auditorias com êxito e Auditorias com falha.

Selecione OK.

Observação

As instruções anteriores são usadas somente quando o AD FS está em um servidor membro autônomo. Se o AD FS estiver em execução em um controlador de domínio, em vez da Política de segurança local, use a Política de controlador de domínio padrão localizada em Gerenciamento de Política de Grupo/Floresta/Domínios/Controladores de domínio. Selecione editar e vá para Configurações do Computador\Políticas\Configurações do Windows\Configurações de Segurança\Políticas Locais\Gerenciamento de Direitos de Usuário.

Mensagens do Windows Communication Foundation e do Windows Identity Foundation

Além do log de rastreamento, às vezes, pode ser necessário exibir as mensagens do WCF (Windows Communication Foundation) e do WIF (Windows Identity Foundation) para solucionar um problema. Você pode ver essas mensagens modificando o arquivo Microsoft.IdentityServer.ServiceHost.Exe.Config no servidor do AD FS.

Esse arquivo está localizado em <%system root%>\Windows\ADFS e está no formato XML. As partes relevantes do arquivo são mostradas no seguinte exemplo:

<!-- To enable WIF tracing, change the following switchValue to the desired trace level - Verbose, Information, Warning, Error, Critical -->

<source name="Microsoft.IdentityModel" switchValue="Off"> … </source>

<!-- To enable WCF tracing, change the following switchValue to the desired trace level - Verbose, Information, Warning, Error, Critical -->

<source name="System.ServiceModel" switchValue="Off" > … </source>

Depois de aplicar essas alterações, salve a configuração e reinicie o serviço do AD FS. Depois de habilitar esses rastreamentos definindo as opções apropriadas, elas aparecerão no log de rastreamento do AD FS, no Visualizador de Eventos do Windows.

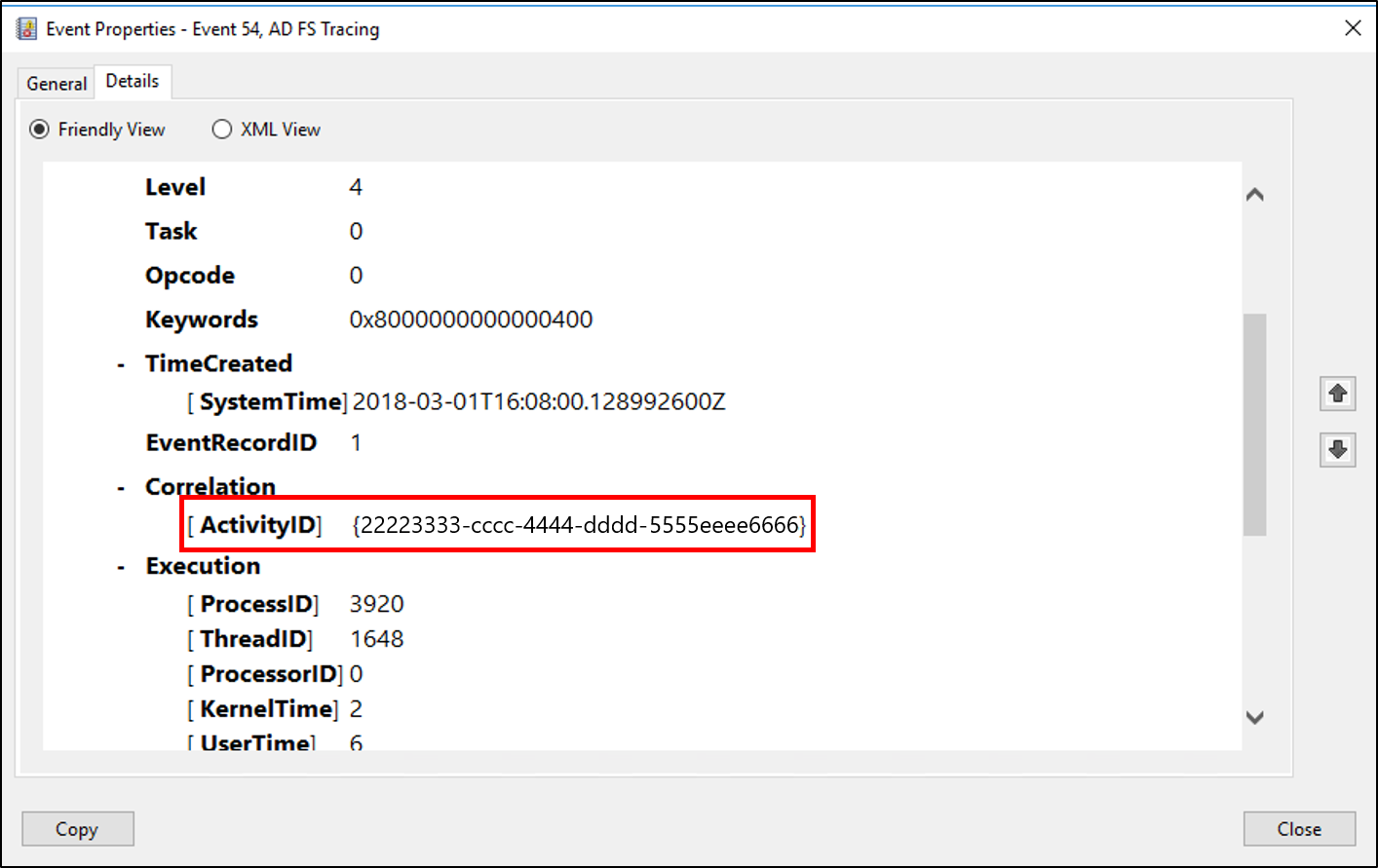

Correlacionando eventos

Uma das coisas mais difíceis de solucionar é o problema de acesso que gera vários erros ou eventos de depuração.

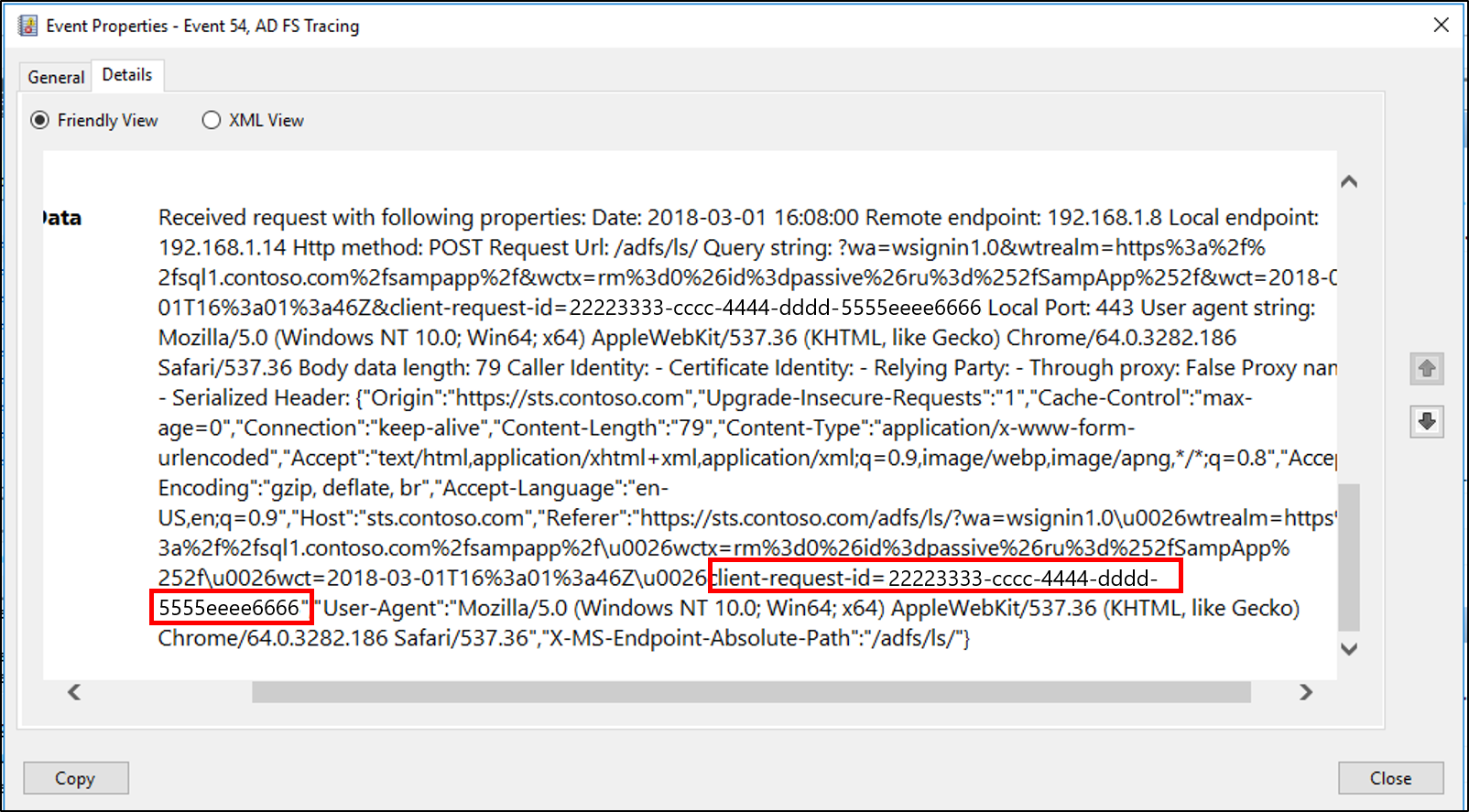

Para ajudar com isso, o AD FS correlaciona todos os eventos registrados no Visualizador de Eventos, tanto nos logs de administrador quanto de depuração. Cada um desses logs corresponde a uma solicitação específica usando um GUID (Identificador Global Exclusivo) chamado de ID da Atividade. O AD FS gera essa ID quando apresenta a solicitação de emissão de token ao aplicativo Web para aplicativos que usam o perfil de solicitante passivo. O AD FS também gera uma ID quando envia solicitações diretamente ao provedor de declarações para aplicativos que usam o WS-Trust.

Essa ID de atividade permanece a mesma durante toda a solicitação e é registrada em log como parte de cada evento registrado no Visualizador de Eventos para essa solicitação. Isso significa:

- A filtragem ou a pesquisa do Visualizador de Eventos usando essa ID de atividade pode ajudar a acompanhar todos os eventos relacionados que correspondem à solicitação de token.

- A mesma ID de atividade é registrada em computadores diferentes, o que permite solucionar problemas de uma solicitação de usuário em vários computadores, como o FSP (proxy do servidor de federação).

- A ID da atividade também aparece no navegador do usuário se a solicitação do AD FS falha de alguma forma, permitindo que o usuário comunique essa ID para o suporte técnico ou de TI.

Para ajudar no processo de solução de problemas, o AD FS também registra o evento ID do chamador sempre que o processo de emissão de token falha em um servidor do AD FS. Esse evento contém o tipo de declaração e o valor de um dos seguintes tipos de declaração, supondo que essas informações foram passadas para o Serviço de Federação como parte de uma solicitação de token:

https://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountnamehhttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifierhttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/upnhhttps://schemas.microsoft.com/ws/2008/06/identity/claims/upnhttp://schemas.xmlsoap.org/claims/UPNhttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddresshhttps://schemas.microsoft.com/ws/2008/06/identity/claims/emailaddresshttp://schemas.xmlsoap.org/claims/EmailAddresshttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/namehttps://schemas.microsoft.com/ws/2008/06/identity/claims/namehttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/privatepersonalidentifier

O evento ID do chamador também registra a ID da atividade que pode ser usada para filtrar ou pesquisar os logs de eventos em busca de uma solicitação específica.