Общие сведения о разрешениях и сведениях, к которым обращаются приложения Teams

В зависимости от их функциональности приложения Teams могут или не могут получать доступ к информации пользователя или вашей организации, чтобы работать должным образом.

- Некоторые приложения не стремятся получить доступ к информации организации и, следовательно, не требуют какого-либо утверждения. Пользователи могут использовать такие приложения без одобрения или согласия администратора, так как информация организации защищена от таких приложений.

- Для работы или обработки некоторых приложений требуется информация вашей организации или пользователя. Такие приложения не могут работать, если вы не разрешите такому приложению доступ к информации вашей организации.

Прежде чем разрешить пользователям использовать приложение, необходимо оценить сведения о соответствии, безопасности и обработке данных, а также понять разрешения, запрашиваемые приложением. Для этого необходимо знать о разрешениях, согласии и доступных элементах управления.

Разрешения позволяют приложениям получать доступ к привилегированным ресурсам и действовать от имени пользователя. Это позволяет разработчикам создавать в приложениях широкие возможности, повышающие производительность работы пользователей. Вы должны четко понимать разрешения, их область и последствия. Мы предоставляем все разрешения приложения и подробные сведения о нем на странице сведений о приложении в Центре администрирования Teams.

Как приложения получают доступ к информации организации с помощью разрешений

Teams обеспечивает меры безопасности, чтобы доступ к информации вашей организации или пользователя не был предоставлен без вашего согласия. Чтобы приложение могло получить доступ к любой информации, необходимо выполнить следующие действия:

- Разработчики приложений объявляют разрешения и возможности приложений при создании приложений.

- Администраторы понимают и анализируют разрешения, необходимые приложению на порталах администрирования.

- Доступ к данным предоставляется двумя способами. При добавлении приложения в Teams ему предоставляется доступ к некоторым базовым возможностям, которые могут включать доступ к базовой информации. После предоставления согласия приложение получает доступ к некоторым данным пользователя и организации или и того, и другого на основе разрешений приложения, для которых оно запрашивает согласие.

Общие сведения о доступе к данным с помощью приложений и необходимых разрешениях

Приложение может получить доступ к информации организации двумя способами:

- Делегированный доступ. Приложение обращается к ресурсу от имени пользователя. Для этого доступа требуются делегированные разрешения. Приложение может получить доступ только к информации, к которым пользователь может получить доступ.

- Доступ к приложениям. Приложение действует самостоятельно без входа пользователя, когда нежелательно входить в систему определенного пользователя или когда требуемые данные не могут быть ограничены одним пользователем. Для этого доступа требуются разрешения приложений. Приложение, если предоставлено согласие, может получить доступ к данным, с которыми связано разрешение.

| Администратор рассмотрение | Делегированные разрешения | Разрешения приложений |

|---|---|---|

| Как приложения могут получать доступ к информации | От имени вошедшего пользователя. | Самостоятельно, используя собственное удостоверение. |

| К какой информации осуществляется доступ | Разрешения, на которые предоставляется согласие приложения, и сведения, связанные с этим разрешением, к которым у пользователя, выполнившего вход, есть доступ. | Любая информация, с которыми связано разрешение с согласия |

| Какие роли могут согласиться | Администраторы, пользователи или владельцы групп в зависимости от конфигурации Microsoft Entra ID | Только администраторы |

| Могут ли пользователи предоставить согласие | Пользователи могут давать согласие в зависимости от конфигурации Microsoft Entra ID | Согласие может быть предоставлено только администраторам |

Для каждого приложения его разрешения перечислены на странице сведений о приложении в Центре администрирования.

| Тип разрешений приложения | Контекст доступа | Источник объявления | Когда требуется согласие? | Кто все может согласиться? |

|---|---|---|---|---|

| Microsoft Entra ID для доступа к graph и устаревшим конечным точкам | Делегированные | Microsoft Entra ID | Вход в приложение | Глобальная Администратор, облачная Администратор и Администратор приложений |

| Microsoft Entra ID для доступа к graph и устаревшим конечным точкам | Приложение | Microsoft Entra ID | Вход в приложение | Глобальная Администратор, облачная Администратор и Администратор приложений |

| RSC для информации о командах, чатах и пользователях | Делегированные | Файл манифеста приложения | Добавление приложения в команду, чат, собрания | Владелец ресурса |

| RSC для информации о командах, чатах и пользователях | Приложение | Файл манифеста приложения | Добавление приложения в команду, чат, собрания | Владелец ресурса |

| Другие разрешения и доступ к данным | Делегировано с помощью пакетов SDK | Свойства манифеста определяют его | Добавление приложения в клиент | Согласие подразумевается при установке |

Мы рекомендуем использовать роль с более низкими привилегиями для выполнения задач, где это возможно. Используйте роль глобального администратора только при необходимости.

Где администраторы могут просматривать все разрешения приложения

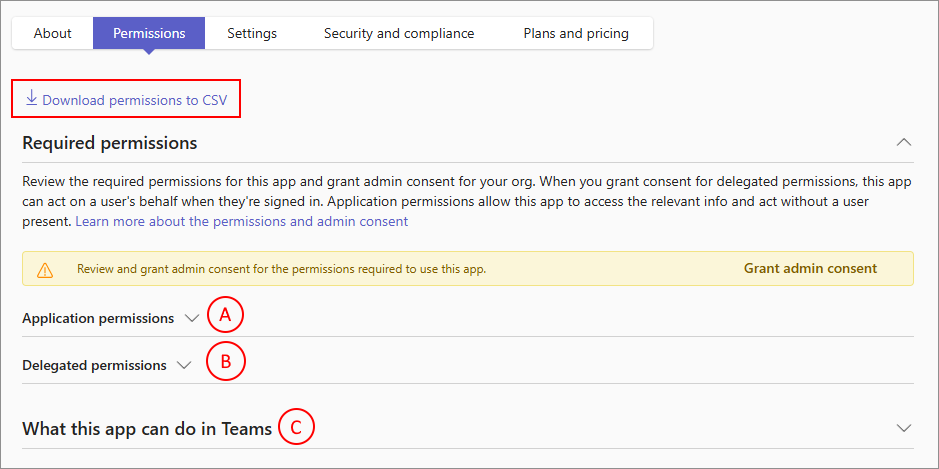

Сведения обо всех типах разрешений, запрашиваемых приложением, можно найти на вкладке Разрешения на странице сведений о приложении. При необходимости можно также скачать все разрешения в .csv файле для дальнейшего анализа.

- О. Все разрешения приложения.

- Б. Все делегированные разрешения приложения.

- В. Основные возможности и взаимодействия с пользователями и данными, к которым обращаются приложения

Сведения о том, как можно разрешить использование приложения, см. в статье Предоставление разрешений приложения Teams и управление ими.

разрешения Microsoft Entra ID

Microsoft Graph позволяет разработчикам получать доступ к сведениям и данным Microsoft 365 вашей организации, но только с соответствующими разрешениями Microsoft Entra ID. Приложение заранее объявляет эти разрешения, и администраторы должны согласиться на эти разрешения, прежде чем приложение сможет получить доступ к информации. Если вы предоставляете согласие администратора на такое разрешение в приложении Teams, все разрешенные пользователи вашей организации могут использовать приложение и разрешить приложению доступ к информации организации. Эти разрешения определяются на портале Microsoft Entra ID.

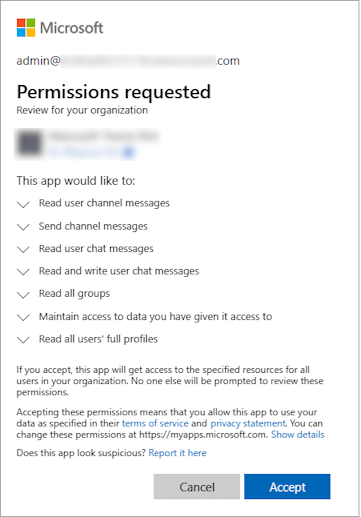

Разработчики приложений выбирают соответствующие разрешения из широкого спектра API Graph, чтобы приложения получили необходимые сведения для работы. Перед предоставлением согласия на эти разрешения можно просмотреть конкретные разрешения, запрошенные приложением. Это помогает оценить влияние предоставления согласия на разрешения приложения. Чтобы просмотреть разрешения Microsoft Entra ID, выполните следующие действия.

Перейдите в Центр администрирования Teams и откройте страницу Приложения> TeamsУправление приложениями.

Найдите требуемое приложение и выберите его имя, чтобы открыть страницу сведений о приложении.

Перейдите на вкладку Разрешения и выберите Просмотр разрешений и согласия.

В диалоговом окне просмотрите разрешения, необходимые приложению. Дополнительные сведения о доступных в диалоговом окне сведениях см. в разделе Сведения, доступные в запросе на согласие.

Полный список всех возможных разрешений описан в справочнике по разрешениям Microsoft Graph.

Разрешения на согласие для конкретного ресурса

Ресурсы в Teams могут быть командой, чатом или пользователем. Использование этих разрешений позволяет приложениям получать доступ к сведениям только о конкретном ресурсе. Используя разрешения RSC, приложению не нужно запрашивать доступ к информации на уровне организации и может ограничить область доступа. Эти разрешения RSC определяются в файле манифеста приложения. Только те пользователи, у которых есть доступ к ресурсам, могут предоставить согласие на эти разрешения. Разработчики определяют эти разрешения в самом приложении в файле манифеста приложения.

Разрешения RSC позволяют пользователям предоставлять приложениям согласие на область сведения. Такое согласие позволяет приложениям получать доступ и изменять только информацию команды или чата. Такое приложение не может получить доступ к информации чата или команды, в которую оно не добавлено. Примеры разрешений RSC включают возможность создания и удаления каналов, получения параметров команды, а также создания и удаления вкладок каналов.

Разрешения RSC ограничивают область разрешений приложения определенным ресурсом, а не разрешения Graph для всей организации, которые могут позволить приложениям получать доступ к информации на уровне организации. К ресурсам, к которым могут применяться разрешения RSC, относятся чаты и собрания, команды и каналы, а также пользователи.

Разрешения RSC определяются в манифесте приложения, а не в Microsoft Entra ID. Согласие на разрешения RSC предоставляется при добавлении приложения в команду. Дополнительные сведения см. в статье Согласие для определенных ресурсов (RSC).

Чтобы просмотреть разрешения RSC для приложения, выполните следующие действия.

- Откройте Центр администрирования Teams и перейдите в раздел Приложения> TeamsУправление приложениями.

- Найдите нужное приложение, выберите имя приложения, чтобы перейти на страницу сведений о приложении, а затем перейдите на вкладку Разрешения .

- В разделе Разрешения на согласие для конкретного ресурса (RSC) проверьте разрешения RSC, запрошенные приложением.

Что могут делать приложения в Teams

Когда разработчики создают приложения Teams, они используют некоторые возможности, определенные в платформе разработки. Эти возможности представляют собой высокоуровневые функции, которые могут иметь приложения. Например, приложение может содержать бота, который взаимодействует с пользователем. Если приложение использует возможность, ему автоматически предоставляются некоторые базовые привилегии. Например, если приложение, содержащее бот, разрешено для пользователя, бот может отправлять и получать сообщения. Эти привилегии существуют в приложениях в зависимости от того, какие функции разработчик приложения добавил в приложение, и не являются разрешениями, которые требуют согласия для вступления в силу. Разработчики не определяют эти разрешения явным образом, но эти разрешения неявно добавляются при создании каких-либо функциональных возможностей приложения.

Как администратор вы управляете приложениями Teams, а не их возможностями. Приложения Teams имеют возможности , позволяющие приложениям выполнять свои основные варианты использования и выполнять некоторые задачи. Эти возможности предоставляются пакетами SDK, и согласие подразумевается при установке приложения. Задачи, которые могут выполнять приложения, связанные с возможностями, отличаются от разрешений, для которых требуется согласие администратора. Администратор должен подумать о том, что приложение может делать и как оно взаимодействует с пользователями на основе следующих возможностей.

Примечание.

Приложения не могут использовать все приведенные ниже возможности, если приложение не является сложным приложением, обслуживая несколько вариантов использования. Задачи, которые может выполнять приложение, зависят от возможностей, используемых в нем разработчиком приложения.

Боты и расширения для обмена сообщениями

Рассмотрим следующие типы взаимодействия с пользователем, необходимые разрешения и доступ к данным ботами и расширениями для обмена сообщениями:

Бот может получать сообщения от пользователей и отвечать на них. Боты получают сообщения только в чатах, где пользователи явно упоминание бота по его имени. Эти данные покидают корпоративную сеть.

После того как пользователь отправляет сообщение боту, бот может в любое время отправлять пользователю прямые или упреждающие сообщения.

Некоторые боты отправляют только сообщения. Они называются ботами только для уведомлений, и бот не предлагает взаимодействие с беседами.

Бот, добавленный в команды, может получить список имен и идентификаторов каналов в команде.

При использовании в канале, в личном чате или групповом чате бот приложения может получить доступ к основным сведениям об удостоверениях участников команды. Сведения включают имя, фамилию, имя участника-пользователя (UPN) и адрес электронной почты.

Бот приложения может отправлять прямые или упреждающие сообщения участникам команды, даже если они не взаимодействовали с ботом.

В зависимости от параметров и функционирования приложения, которое является ботом, оно может отправлять и получать файлы только в личном чате. Он не поддерживается для групповых чатов или каналов.

Боты имеют доступ только к командам, в которые добавляются боты, или к пользователям, которые добавляют приложение ботов.

Когда пользователь общается с ботом, который хранит его идентификатор, бот может отправлять прямые сообщения пользователю в любое время.

При необходимости пользователь или администратор может заблокировать бот. Корпорация Майкрософт также может удалить бота из магазина. Проверка и проверка приложений гарантируют, что приложения высокого качества доступны в магазине Teams и что боты не спамят своих пользователей.

Бот может получать и хранить основные сведения об удостоверениях для участников команды, в которые добавляется приложение, или для отдельных пользователей в личных или групповых чатах. Чтобы получить дополнительные сведения об этих пользователях, бот должен потребовать от них войти в Microsoft Entra ID.

Боты могут получать и хранить список каналов в команде. Эти данные покидают корпоративную сеть.

По умолчанию боты не имеют возможности действовать от имени пользователя, но боты могут попросить пользователей войти в систему; как только пользователь входит в систему, у бота есть маркер доступа, с помощью которого он может выполнять другие задачи. Задачи зависят от бота и места входа пользователя: бот является Microsoft Entra приложением, зарегистрированным в и

https://apps.dev.microsoft.com/может иметь собственный набор разрешений.Когда файл отправляется боту, он покидает корпоративную сеть. Для отправки и получения файлов требуется утверждение пользователем каждого файла.

Боты информируются каждый раз при добавлении или удалении пользователя из группы.

Боты не видят IP-адреса пользователей или другие сведения об источнике ссылки. Все сведения поступают от корпорации Майкрософт. (Существует одно исключение: если бот реализует свой собственный интерфейс входа, пользовательский интерфейс входа видит IP-адреса пользователей и сведения о ссылках.)

Расширения обмена сообщениями, с другой стороны, могут просматривать IP-адреса пользователей и сведения о ссылках.

Примечание.

- Если у бота есть собственный вход, при первом входе пользователя в систему происходит другой процесс предоставления согласия.

- Пользователи могут искать приложения с

botIdпомощью , который был доступен в приложении. Пользователи могут просматривать имя приложения, но не могут взаимодействовать с такими ботами.

Вкладки

Вкладка — это веб-сайт, работающий внутри Teams. Это может быть вкладка на собрании, в чате или канале.

Рассмотрим следующие типы взаимодействия с пользователем или доступа к данным для вкладок.

Пользователи, открывающее вкладку в браузере или в Teams, точно так же. Сам веб-сайт не может иметь доступ к информации какой-либо организации самостоятельно.

Вкладка также получает контекст, в котором она выполняется, включая имя входа и имя участника-пользователя текущего пользователя, идентификатор объекта Microsoft Entra для текущего пользователя, идентификатор группы Microsoft 365, в которой он находится (если это команда), идентификатор клиента и текущий языковой стандарт пользователя. Тем не менее, чтобы сопоставить эти идентификаторы с информацией пользователя, вкладка потребуется выполнить вход пользователя в Microsoft Entra ID.

Соединители

Соединитель публикует сообщения в канале при возникновении событий во внешней системе. Для соединителей требуется разрешение на публикацию сообщений в канале. Дополнительное разрешение для соединителей — это разрешение на ответ на сообщение. Некоторые соединители поддерживают сообщения с действиями, которые позволяют пользователям публиковать целевые ответы на сообщение соединителя. Например, путем добавления ответа на проблему GitHub или даты в карта Trello. Рассмотрим следующие типы взаимодействия с пользователем, необходимые разрешения и доступ к данным соединителями:

Система, которая публикует сообщения соединителя, не знает, кому и кто получает сообщения. Сведения о получателе не раскрываются. Майкрософт является фактическим получателем, а не организацией. Корпорация Майкрософт выполняет фактическую публикацию в канале.

Когда соединители публикуют сообщения в канале, данные не покидают корпоративную сеть.

Соединители, поддерживающие сообщения с действиями, также не отображают сведения об IP-адресе и ссылке; эти сведения отправляются в корпорацию Майкрософт, а затем направляются в конечные точки HTTP, которые ранее были зарегистрированы в корпорации Майкрософт на портале соединителей.

Каждый раз, когда соединитель настраивается для канала, создается уникальный URL-адрес для этого экземпляра соединителя. После удаления этого экземпляра соединителя URL-адрес больше нельзя будет использовать.

Сообщения соединителя не могут содержать вложенные файлы.

URL-адрес экземпляра соединителя должен рассматриваться как секретный или конфиденциальный. Любой пользователь, у которого есть URL-адрес, может опубликовать его. При необходимости владельцы команд могут удалить экземпляр соединителя.

При необходимости администратор может запретить создание новых экземпляров соединителя, а корпорация Майкрософт может заблокировать все использование приложения соединителя.

Исходящие веб-перехватчики

Владельцы или участники команды создают исходящие веб-перехватчики. Исходящие веб-перехватчики могут получать сообщения от пользователей и отвечать на них. Рассмотрите следующие типы взаимодействия с пользователем, необходимые разрешения и доступ к данным исходящими веб-перехватчиками:

Исходящие веб-перехватчики похожи на ботов, но имеют меньше привилегий. Они должны быть явно упомянуты, как и боты.

При регистрации исходящего веб-перехватчика создается секрет, позволяющий исходящему веб-перехватчику проверить, что отправителем является Microsoft Teams, а не злоумышленник. Этот секрет должен оставаться секретом; любой, у кого есть к нему доступ, может выдавать себя за Microsoft Teams. Если секрет скомпрометирован, удалите и повторно создайте исходящий веб-перехватчик, чтобы создать новый секрет.

Несмотря на то, что можно создать исходящий веб-перехватчик, не проверяющий секрет, мы рекомендуем не использовать его.

Кроме получения сообщений и ответа на них, исходящие веб-перехватчики мало что могут сделать: они не могут упреждающе отправлять сообщения, они не могут отправлять или получать файлы, они не могут делать ничего, что могут делать боты, кроме получения и отправки сообщений.