Условный доступ для VPN-подключения с помощью идентификатора Microsoft Entra

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows 11, Windows 10

В этом руководстве вы узнаете, как предоставить пользователям VPN доступ к ресурсам с помощью условного доступа Microsoft Entra. С помощью условного доступа Microsoft Entra для подключения к виртуальной частной сети (VPN) можно защитить VPN-подключения. Условный доступ — это подсистема оценки на основе политик, которая позволяет создавать правила доступа для любого подключенного приложения Microsoft Entra.

Необходимые компоненты

Прежде чем приступить к настройке условного доступа для VPN, необходимо выполнить следующие предварительные требования:

Вы завершили руководство. Развертывание инфраструктуры AlwaysOn VPN для AlwaysOn VPN или уже настроено vpn-инфраструктуру AlwaysOn в вашей среде.

Клиентский компьютер Windows уже настроен с VPN-подключением с помощью Intune. Если вы не знаете, как настроить и развернуть профиль VPN в Intune, см. статью "Развертывание профиля VPN AlwaysOn в Windows 10 или более новых клиентах с помощью Microsoft Intune".

Настройка игнорирования проверки списка отзыва сертификатов (CRL) в EAP-TLS

Клиент EAP-TLS не может подключиться, если сервер NPS не завершает отзыв проверка цепочки сертификатов (включая корневой сертификат). Облачные сертификаты, выданные пользователю идентификатором Microsoft Entra ID, не имеют списка отзыва сертификатов, так как они являются краткосрочными сертификатами с сроком существования в течение одного часа. Необходимо настроить EAP на NPS, чтобы игнорировать отсутствие списка отзыва сертификатов. Так как метод проверки подлинности — EAP-TLS, это значение реестра необходимо только в EAP\13. Если используются другие методы проверки подлинности EAP, то в них также следует добавить значение реестра.

В этом разделе вы добавите IgnoreNoRevocationCheck и NoRevocationCheck. По умолчанию IgnoreNoRevocationCheck и NoRevocationCheck задано значение 0 (отключено).

Дополнительные сведения о параметрах реестра CRL NPS см. в разделе "Настройка списка отзыва сертификатов сервера политики сети" проверка параметров реестра.

Внимание

Если сервер маршрутизации Windows и удаленный доступ (RRAS) использует NPS для прокси-вызовов RADIUS ко второму NPS, необходимо установить IgnoreNoRevocationCheck=1 на обоих серверах.

Сбой в реализации этого изменения реестра приведет к сбою подключений IKEv2 с использованием облачных сертификатов с PEAP, но подключения IKEv2 с использованием сертификатов проверки подлинности клиента, выданных из локального ЦС, будут продолжать работать.

Откройте regedit.exe на сервере NPS.

Перейдите к HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\13.

Выберите "Изменить > новое" и выберите значение DWORD (32-разрядная версия) и введите IgnoreNoRevocationCheck.

Дважды щелкните IgnoreNoRevocationCheck и задайте для данных "Значение" значение 1.

Выберите "Изменить > новое" и выберите значение DWORD (32-разрядная версия) и введите NoRevocationCheck.

Дважды щелкните NoRevocationCheck и задайте для данных "Значение" значение 1.

Нажмите кнопку "ОК" и перезагрузите сервер. Перезапуск служб RRAS и NPS недостаточно.

| Путь реестра | Расширение EAP |

|---|---|

| HKLM\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\13 | Протокол EAP-TLS |

| HKLM\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\25 | PEAP |

Создание корневых сертификатов для проверки подлинности VPN с помощью идентификатора Microsoft Entra

В этом разделе описана настройка корневых сертификатов условного доступа для проверки подлинности VPN с помощью идентификатора Microsoft Entra, который автоматически создает облачное приложение под названием VPN-сервер в клиенте. Чтобы настроить условный доступ для VPN-подключения, выполните следующие действия:

- Создайте VPN-сертификат на портале Azure.

- Скачайте этот VPN-сертификат.

- Разверните сертификат на VPN-серверах и серверах NPS.

Внимание

После создания VPN-сертификата в портал Azure идентификатор Microsoft Entra будет сразу же использовать его для выдачи кратковременных сертификатов VPN-клиенту. Важно немедленно развернуть VPN-сертификат на VPN-сервере, чтобы избежать проблем с проверкой учетных данных VPN-клиента.

Когда пользователь пытается подключиться к VPN, VPN-клиент вызывает диспетчер веб-учетных записей (WAM) на клиенте Windows 10. WAM вызывает облачное приложение VPN-сервера. Когда условия и элементы управления в политике условного доступа удовлетворены, идентификатор Microsoft Entra выдает маркер в виде кратковременного (1-часового) сертификата WAM. WAM помещает сертификат в хранилище сертификатов пользователя и передает управление VPN-клиенту.

Затем VPN-клиент отправляет сертификат, выданный идентификатором Microsoft Entra, в VPN для проверки учетных данных.

Примечание.

Идентификатор Microsoft Entra использует последний созданный сертификат в колонке VPN-подключения в качестве издателя. Конечные сертификаты VPN-подключения к VPN-подключению Microsoft Entra теперь поддерживают надежные сопоставления сертификатов, требование проверки подлинности на основе сертификатов, введенное КБ 5014754. Конечные сертификаты VPN-подключения теперь включают расширение SID (1.3.6.1.4.1.311.25.2), которое содержит закодированную версию идентификатора безопасности пользователя, полученную из атрибута onPremisesSecurityIdentifier.

Чтобы создать корневые сертификаты, выполните приведенные действия.

- Войдите на портал Azure как глобальный администратор.

- В меню слева выберите идентификатор Microsoft Entra.

- На странице идентификатора записи Майкрософт в разделе "Управление" щелкните "Безопасность".

- На странице "Безопасность" в разделе "Защита" щелкните условный доступ.

- Условный доступ | Страница "Политики" в разделе "Управление" щелкните vpn-Подключение ivity.

- На странице VPN connectivity (VPN-подключение) щелкните Новый сертификат.

- На новой странице выполните следующие действия: a. В течение срока выбора выберите 1, 2 или 3 года. b. Нажмите кнопку создания.

Настройка политики условного доступа

В этом разделе описана настройка политики условного доступа для VPN-подключения. При создании первого корневого сертификата в колонке "VPN-подключение" он автоматически создает облачное приложение VPN-сервера в клиенте.

Создайте политику условного доступа, назначенную группе пользователей VPN, и область облачное приложение на VPN-сервер:

- Пользователи: VPN-пользователи

- Облачное приложение: VPN-сервер

- Предоставление (управление доступом): "Требовать многофакторную проверку подлинности". При желании можно использовать другие элементы управления.

Процедура. Этот шаг охватывает создание самой базовой политики условного доступа. При желании можно использовать дополнительные условия и элементы управления.

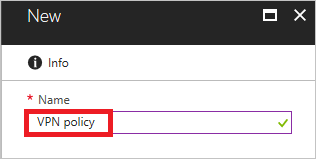

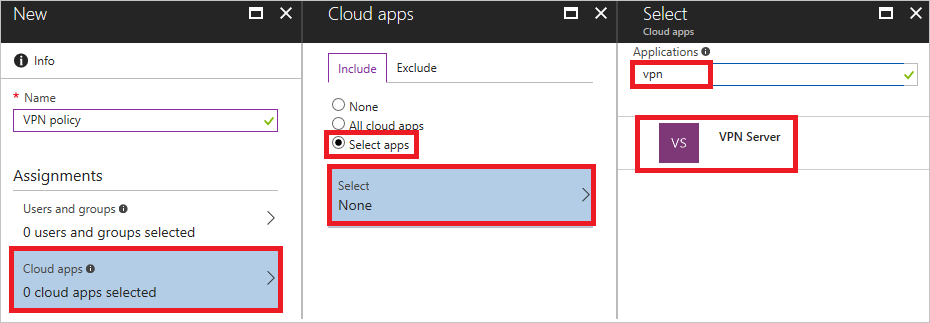

На странице условного доступа в верхней части панели инструментов нажмите кнопку "Добавить".

На новой странице в поле "Имя" введите имя политики. Например, введите политику VPN.

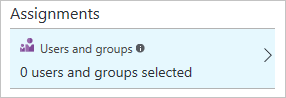

В разделе "Назначение" выберите "Пользователи и группы".

На странице Пользователи и группы выполните следующие действия:

a. Выберите "Выбрать пользователей и группы".

b. Выберите Выбрать.

c. На странице "Выбор" выберите группу пользователей VPN и нажмите кнопку "Выбрать".

d. На странице "Пользователи и группы" нажмите кнопку "Готово".

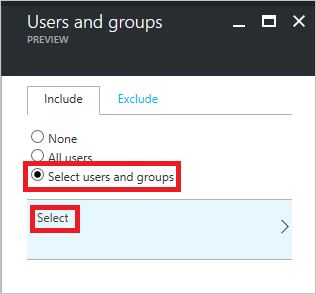

На странице Создать выполните следующие действия:

a. В разделе "Назначения" выберите "Облачные приложения".

b. На странице "Облачные приложения" выберите " Выбрать приложения".

d. Выберите VPN-сервер.

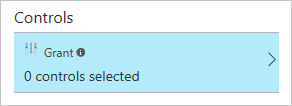

На новой странице, чтобы открыть страницу "Предоставление" в разделе "Элементы управления", выберите "Предоставить".

На странице Предоставить выполните следующие действия:

a. Выберите Требовать многофакторную проверку подлинности.

b. Выберите Выбрать.

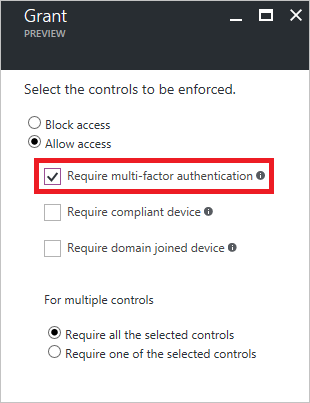

На странице "Создать" в разделе "Включить политику" нажмите кнопку "Включить".

На странице "Создать" нажмите кнопку "Создать".

Развертывание корневых сертификатов условного доступа в локальной службе AD

В этом разделе описано, как развернуть доверенный корневой сертификат для проверки подлинности VPN в локальной службе AD.

На странице подключения VPN выберите "Скачать сертификат".

Примечание.

Параметр скачивания сертификата base64 доступен для некоторых конфигураций, требующих сертификатов base64 для развертывания.

Войдите на присоединенный к домену компьютер с правами Enterprise Администратор и выполните следующие команды из командной строки Администратор istrator, чтобы добавить облачные корневые сертификаты в хранилище NTauth Enterprise:

Примечание.

В средах, где VPN-сервер не присоединен к домену Active Directory, необходимо добавить в хранилище доверенных корневых центров сертификации доверенные корневые центры сертификации вручную.

Команда Description certutil -dspublish -f VpnCert.cer RootCAСоздает два контейнера корневого ЦС MICROSOFT VPN 1-го поколения под контейнерами ЦС CN=AIA и CN=Сертификации и публикует каждый корневой сертификат в качестве значения в атрибуте cACertificate обоих контейнеров корневого ЦС Microsoft VPN 1-го поколения. certutil -dspublish -f VpnCert.cer NTAuthCAСоздает один контейнер CN=NTAuthCertificates под контейнерами CN=AIA и CN=Certificate Authority и публикует каждый корневой сертификат в качестве значения в атрибуте cACertificate контейнера CN=NTAuthCertificates. gpupdate /forceУскоряет добавление корневых сертификатов на сервер Windows и клиентские компьютеры. Убедитесь, что корневые сертификаты присутствуют в хранилище NTauth Enterprise и отображаются как доверенные:

- Войдите на сервер с правами Enterprise Администратор с установленными средствами управления центром сертификации.

Примечание.

По умолчанию устанавливаются серверы центра сертификации. Их можно установить на других серверах-членах в рамках средств Администратор istration Role в диспетчер сервера.

- На VPN-сервере в меню введите pkiview.msc, чтобы открыть диалоговое окно Enterprise PKI.

- В меню введите pkiview.msc, чтобы открыть диалоговое окно "Корпоративный PKI".

- Щелкните правой кнопкой мыши PKI Enterprise и выберите пункт "Управление контейнерами AD".

- Убедитесь, что каждый сертификат корневого ЦС MICROSOFT VPN 1-го поколения присутствует в:

- NTAuthCertificates

- Контейнер AIA

- Контейнер центров сертификации

Создание профилей VPNv2 на основе OMA-DM на устройствах Windows 10

В этом разделе описано, как создать профили VPNv2 на основе OMA с помощью Intune для развертывания политики конфигурации VPN-устройств.

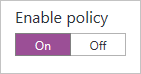

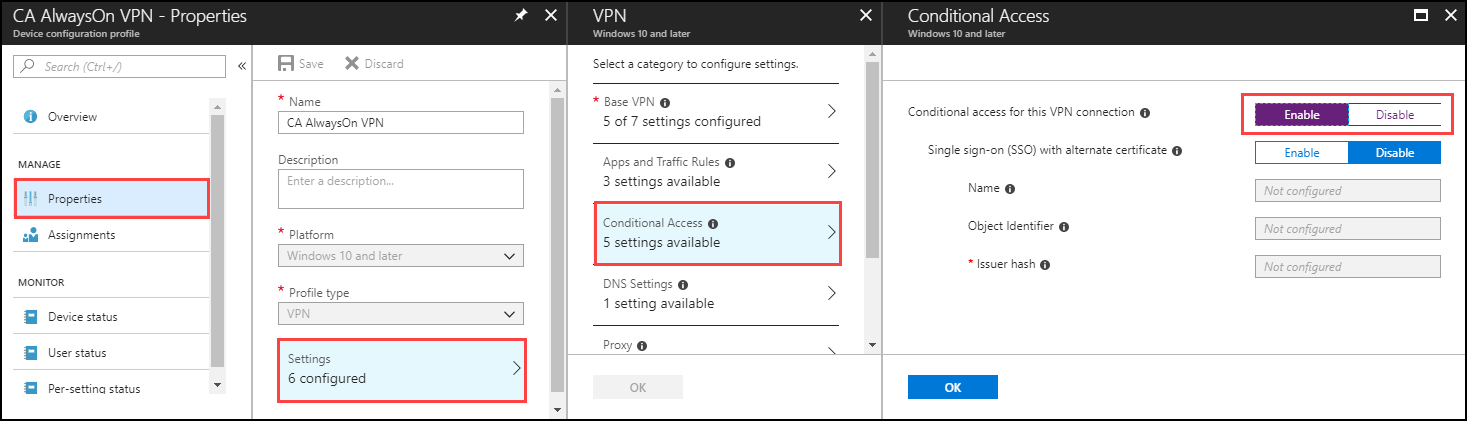

В портал Azure выберите "Профили конфигурации>устройств Intune" и выберите профиль VPN, созданный в разделе "Настройка VPN-клиента" с помощью Intune>.

В редакторе политик выберите свойства> Параметры> Base VPN. Расширьте существующий xml EAP, чтобы включить фильтр, который дает VPN-клиенту логику, которую он должен получить сертификат условного доступа Microsoft Entra из хранилища сертификатов пользователя, а не оставить его, чтобы позволить ему использовать первый обнаруженный сертификат.

Примечание.

Без этого VPN-клиент может получить сертификат пользователя, выданный локальным центром сертификации, что приведет к сбою VPN-подключения.

Найдите раздел, заканчивающийся </AcceptServerName></EapType> , и вставьте следующую строку между этими двумя значениями, чтобы предоставить VPN-клиенту логику, чтобы выбрать сертификат условного доступа Microsoft Entra:

<TLSExtensions xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV2"><FilteringInfo xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV3"><EKUMapping><EKUMap><EKUName>AAD Conditional Access</EKUName><EKUOID>1.3.6.1.4.1.311.87</EKUOID></EKUMap></EKUMapping><ClientAuthEKUList Enabled="true"><EKUMapInList><EKUName>AAD Conditional Access</EKUName></EKUMapInList></ClientAuthEKUList></FilteringInfo></TLSExtensions>Выберите колонку условного доступа и переключите условный доступ для этого VPN-подключения включено.

Включение этого параметра изменяет <параметр DeviceCompliance><Enabled>true</Enabled> в XML-файле профиля VPNv2.

Нажмите ОК.

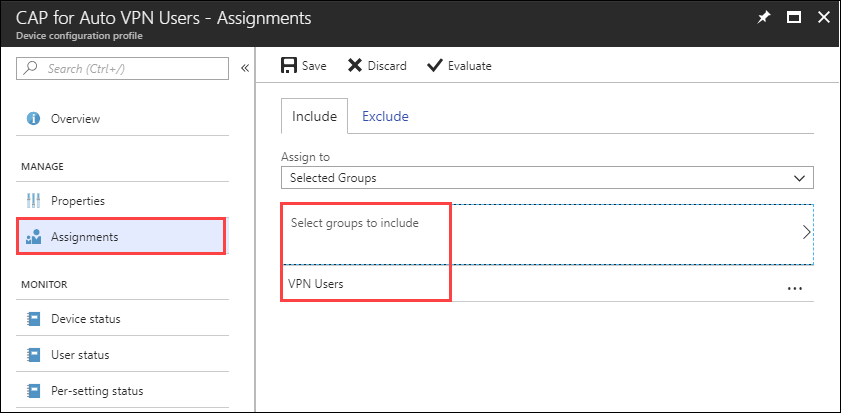

Выберите "Назначения", в разделе "Включить" выберите "Выбрать группы", чтобы включить.

Выберите правильную группу, которая получает эту политику, и нажмите кнопку "Сохранить".

Принудительное синхронизация политик MDM на клиенте

Если профиль VPN не отображается на клиентском устройстве, в разделе Параметры\Network и Internet\VPN можно принудительно синхронизировать политику MDM.

Войдите на клиентский компьютер, присоединенный к домену, в качестве члена группы VPN-пользователей.

В меню введите учетную запись и нажмите клавишу ВВОД.

В области навигации слева выберите "Доступ к рабочей или учебной среде".

В разделе "Доступ к рабочим или учебным заведениям" выберите Подключение в <\domain> MDM, а затем выберите "Сведения".

Выберите "Синхронизация" и убедитесь, что профиль VPN отображается в разделе Параметры\Network и Internet\VPN.

Следующие шаги

Вы настроите профиль VPN для использования условного доступа Microsoft Entra.

Дополнительные сведения о том, как работает условный доступ с виртуальными сетями, см. в статье VPN и условный доступ.

Дополнительные сведения о расширенных функциях VPN см. в статье "Дополнительные функции VPN".

Общие сведения о VPNv2 CSP см. в статье VPNv2 CSP. В этом разделе приведен обзор VPNv2 CSP.