Обзор удостоверений и доступа с поддержкой Azure Arc

Вы можете пройти проверку подлинности, авторизовать и контролировать доступ к кластерам Kubernetes с поддержкой Azure Arc. В этом разделе представлен обзор параметров для работы с кластерами Kubernetes с поддержкой Arc.

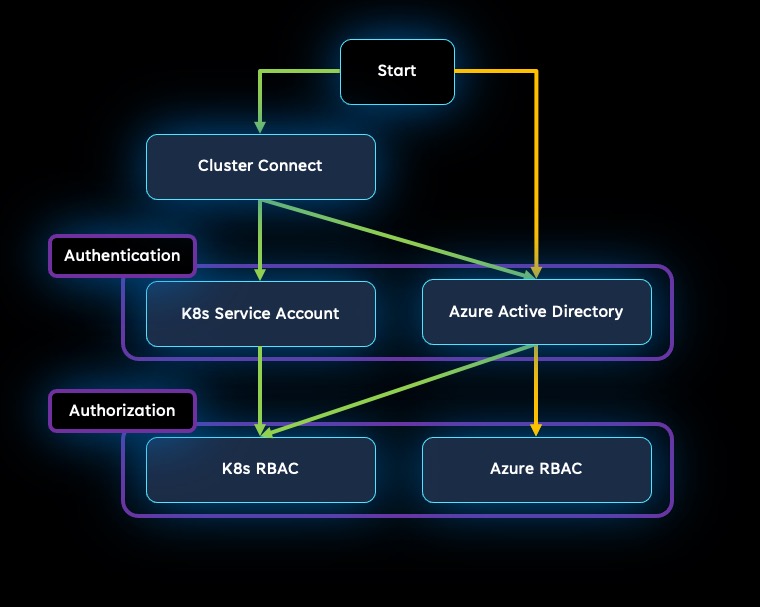

На этом рисунке показаны способы использования этих различных параметров:

Вы также можете использовать подключение к кластеру и Azure RBAC вместе, если это наиболее подходит для ваших потребностей.

Варианты подключений

При планировании проверки подлинности и доступа пользователей к кластерам Kubernetes с поддержкой Arc первое решение заключается в том, следует ли использовать функцию подключения кластера.

Подключение к кластеру

Функция подключения кластера Kubernetes с поддержкой Azure Arc обеспечивает подключение к apiserver кластеру. Для этого подключения не требуется включить в брандмауэр какой-либо входящий порт. Запущенный в кластере агент обратного прокси-сервера может безопасно начать исходящий сеанс в службе Azure Arc.

При подключении к кластеру кластеры с поддержкой Arc могут быть доступны в Azure или из Интернета. Эта функция может помочь включить интерактивные сценарии отладки и устранения неполадок. Подключение к кластеру также может потребовать меньшего взаимодействия для обновлений, если необходимы разрешения для новых пользователей. Все параметры авторизации и проверки подлинности, описанные в этой статье, работают с подключением к кластеру.

Подключение к кластеру необходимо, если вы хотите использовать пользовательские расположения или просматривать ресурсы Kubernetes из портал Azure.

Дополнительные сведения см. в статье "Использование подключения кластера для безопасного подключения к кластерам Kubernetes с поддержкой Azure Arc".

Идентификатор Microsoft Entra и Azure RBAC без подключения к кластеру

Если вы не хотите использовать подключение к кластеру, вы можете пройти проверку подлинности и авторизовать пользователей, чтобы они могли получить доступ к подключенном кластеру с помощью идентификатора Microsoft Entra и управления доступом на основе ролей Azure (Azure RBAC). Использование Azure RBAC в Kubernetes с поддержкой Azure Arc позволяет управлять доступом, предоставленным пользователям в клиенте, а также управлять доступом непосредственно из Azure с помощью знакомых удостоверений Azure и функций доступа. Вы также можете настроить роли в области подписки или группы ресурсов, позволяя им развертывать все подключенные кластеры в этой области.

Azure RBAC поддерживает условный доступ, позволяя включить JIT-доступ к кластеру или ограничить доступ к утвержденным клиентам или устройствам.

Azure RBAC также поддерживает прямой режим обмена данными с помощью удостоверений Microsoft Entra для доступа к подключенным кластерам непосредственно из центра обработки данных, а не для всех подключений к Azure.

Azure RBAC в Kubernetes с поддержкой Arc в настоящее время находится в общедоступной предварительной версии. Дополнительные сведения см. в статье Об использовании Azure RBAC в кластерах Kubernetes с поддержкой Azure Arc.

Варианты проверки подлинности

Проверка подлинности — это процесс проверки удостоверения пользователя. Существует два варианта проверки подлинности в кластере Kubernetes с поддержкой Arc: подключение к кластеру и Azure RBAC.

Проверка подлинности Microsoft Entra

Функция Kubernetes с поддержкой Arc azure RBAC позволяет использовать идентификатор Microsoft Entra, чтобы разрешить пользователям в клиенте Azure доступ к подключенным кластерам Kubernetes.

Вы также можете использовать проверку подлинности Microsoft Entra с подключением к кластеру. Дополнительные сведения см. в разделе "Проверка подлинности Microsoft Entra".

Проверка подлинности маркера службы

При подключении к кластеру можно выполнить проверку подлинности с помощью учетных записей служб.

Дополнительные сведения см. в разделе "Проверка подлинности маркера учетной записи службы".

Параметры авторизации

Авторизация предоставляет пользователю, прошедшему проверку подлинности, разрешение на выполнение указанных действий. В Kubernetes с поддержкой Azure Arc есть два варианта авторизации, оба из которых используют управление доступом на основе ролей (RBAC):

- Управление доступом на основе ролей Azure (Azure RBAC) использует идентификатор Microsoft Entra и Azure Resource Manager для обеспечения точного управления доступом к ресурсам Azure. Это позволяет использовать преимущества назначений ролей Azure, таких как журналы действий, отслеживающие все внесенные изменения, для использования с кластерами Kubernetes с поддержкой Azure Arc.

- Управление доступом на основе ролей Kubernetes (Kubernetes RBAC) позволяет динамически настраивать политики с помощью API Kubernetes, чтобы пользователи, группы и учетные записи служб имели доступ только к определенным ресурсам кластера.

Хотя Kubernetes RBAC работает только на ресурсах Kubernetes в кластере, Azure RBAC работает над ресурсами в подписке Azure.

Авторизация Azure RBAC

Управление доступом на основе ролей Azure (RBAC) — это система авторизации, созданная на основе Azure Resource Manager и идентификатора Microsoft Entra, которая обеспечивает точное управление доступом ресурсов Azure. С помощью Azure RBAC определения ролей описывают применяемые разрешения. Эти роли назначаются пользователям или группам с помощью назначения ролей для определенной области. Область может быть в пределах всей подписки или ограничена группой ресурсов или отдельным ресурсом, например кластером Kubernetes.

Если вы используете проверку подлинности Microsoft Entra без подключения к кластеру, то авторизация Azure RBAC является единственным вариантом авторизации.

Если вы используете подключение кластера с проверкой подлинности Microsoft Entra, вы можете использовать Azure RBAC для подключения к apiserver кластеру. Дополнительные сведения см. в разделе "Проверка подлинности Microsoft Entra".

Авторизация Kubernetes RBAC

Kubernetes RBAC обеспечивает детализированную фильтрацию действий пользователя. При использовании RBAC Kubernetes вы назначаете пользователям или группам разрешение на создание и изменение ресурсов или просмотр журналов из запущенных рабочих нагрузок приложения. Вы можете создавать роли для определения разрешений, а затем назначать эти роли пользователям с привязками ролей. Разрешения могут быть ограничены одним пространством имен или всем кластером.

Если вы используете подключение кластера с параметром проверки подлинности маркера учетной записи службы, необходимо использовать Kubernetes RBAC, чтобы обеспечить подключение к apiserver кластеру. Для этого подключения не требуется включить в брандмауэр какой-либо входящий порт. Запущенный в кластере агент обратного прокси-сервера может безопасно начать исходящий сеанс в службе Azure Arc.

Если вы используете подключение кластера с проверкой подлинности Microsoft Entra, вы также можете использовать Kubernetes RBAC вместо Azure RBAC.

Следующие шаги

- Дополнительные сведения об идентификаторе Microsoft Entra Azure и управлении доступом на основе ролей Azure (Azure RBAC).

- Узнайте о доступе к кластерам Kubernetes с поддержкой Azure Arc.

- Сведения о Azure RBAC в Kubernetes с поддержкой Azure Arc

- Узнайте о параметрах доступа и удостоверений для кластеров Служба Azure Kubernetes (AKS).