Настройка группы безопасности сети для управляемых файловых систем Lustre Azure

Группы безопасности сети можно настроить для фильтрации входящего и исходящего сетевого трафика из ресурсов Azure в виртуальной сети Azure. Группа безопасности сети может содержать правила безопасности, которые фильтруют сетевой трафик по IP-адресу, порту и протоколу. Если группа безопасности сети связана с подсетью, правила безопасности применяются к ресурсам, развернутыми в этой подсети.

В этой статье описывается настройка правил группы безопасности сети для защиты доступа к кластеру файловой системы Azure Managed Lustre в рамках стратегии нулевого доверия.

Необходимые компоненты

- Подписка Azure. Если у вас еще нет подписки Azure, создайте бесплатную учетную запись, прежде чем начинать работу.

- Виртуальная сеть с подсетью, настроенная для поддержки управляемой файловой системы Lustre Azure. Дополнительные сведения см. в статье о предварительных требованиях к сети.

- Управляемая файловая система Lustre Azure, развернутая в подписке Azure. Дополнительные сведения см. в статье "Создание управляемой файловой системы Lustre Azure".

Создание и настройка группы безопасности сети

Группа безопасности сети Azure позволяет фильтровать трафик между ресурсами Azure в виртуальной сети Azure. В этой группе содержатся правила безопасности, которые разрешают или запрещают исходящий и входящий сетевой трафик нескольких типов ресурсов Azure. Для каждого правила можно указать источник и назначение, порт и протокол.

Чтобы создать группу безопасности сети в портал Azure, выполните следующие действия.

В поле поиска в верхней части портала введите группу безопасности сети. В результатах поиска выберите Группы безопасности сети.

Выберите + Создать.

На странице "Создание группы безопасности сети" на вкладке "Основные сведения" введите или выберите следующие значения:

Параметр Действие Сведения о проекте Отток подписок Выберите свою подписку Azure. Группа ресурсов Выберите существующую группу ресурсов или создайте новую, нажав кнопку "Создать". В этом примере используется группа ресурсов sample-rg . Сведения об экземпляре Имя группы безопасности сети Введите имя создаваемой группы безопасности сети. Область/регион Выберите нужный регион. Выберите Review + create (Просмотреть и создать).

При появлении сообщения Проверка пройдена выберите Создать.

Связывание группы безопасности сети с подсетью

После создания группы безопасности сети его можно связать с уникальной подсетью в виртуальной сети, где существует файловая система Azure Managed Lustre. Чтобы связать группу безопасности сети с подсетью с помощью портал Azure, выполните следующие действия.

В поле поиска в верхней части портала введите группу безопасности сети и выберите группы безопасности сети в результатах поиска.

Выберите имя группы безопасности сети, а затем выберите подсети.

Чтобы связать группу безопасности сети с подсетью, выберите +Связать, а затем выберите виртуальную сеть и подсеть, с которой нужно связать группу безопасности сети. Нажмите ОК.

Настройка правил группы безопасности сети

Чтобы настроить правила группы безопасности сети для поддержки управляемой файловой системы Lustre Azure, можно добавить правила безопасности для входящих и исходящих подключений в группу безопасности сети, связанную с подсетью, в которой развернута файловая система Azure Managed Lustre. В следующих разделах описывается создание и настройка правил безопасности для входящего и исходящего трафика, которые позволяют поддерживать файловую систему Azure Managed Lustre.

Примечание.

Правила безопасности, показанные в этом разделе, настраиваются на основе тестового развертывания управляемой файловой системы Lustre Azure в регионе "Восточная часть США" с включенной интеграцией хранилища BLOB-объектов. Вам потребуется настроить правила на основе региона развертывания, IP-адреса подсети виртуальной сети и других параметров конфигурации для файловой системы Azure Managed Lustre.

Создание правил безопасности для входящего трафика

В портал Azure можно создать правила безопасности для входящего трафика. В следующем примере показано, как создать и настроить новое правило безопасности для входящего трафика:

- В портал Azure откройте ресурс группы безопасности сети, созданный на предыдущем шаге.

- Выберите правила безопасности для входящего трафика в разделе "Параметры".

- Выберите Добавить.

- В области "Добавление правила безопасности для входящего трафика" настройте параметры правила и нажмите кнопку "Добавить".

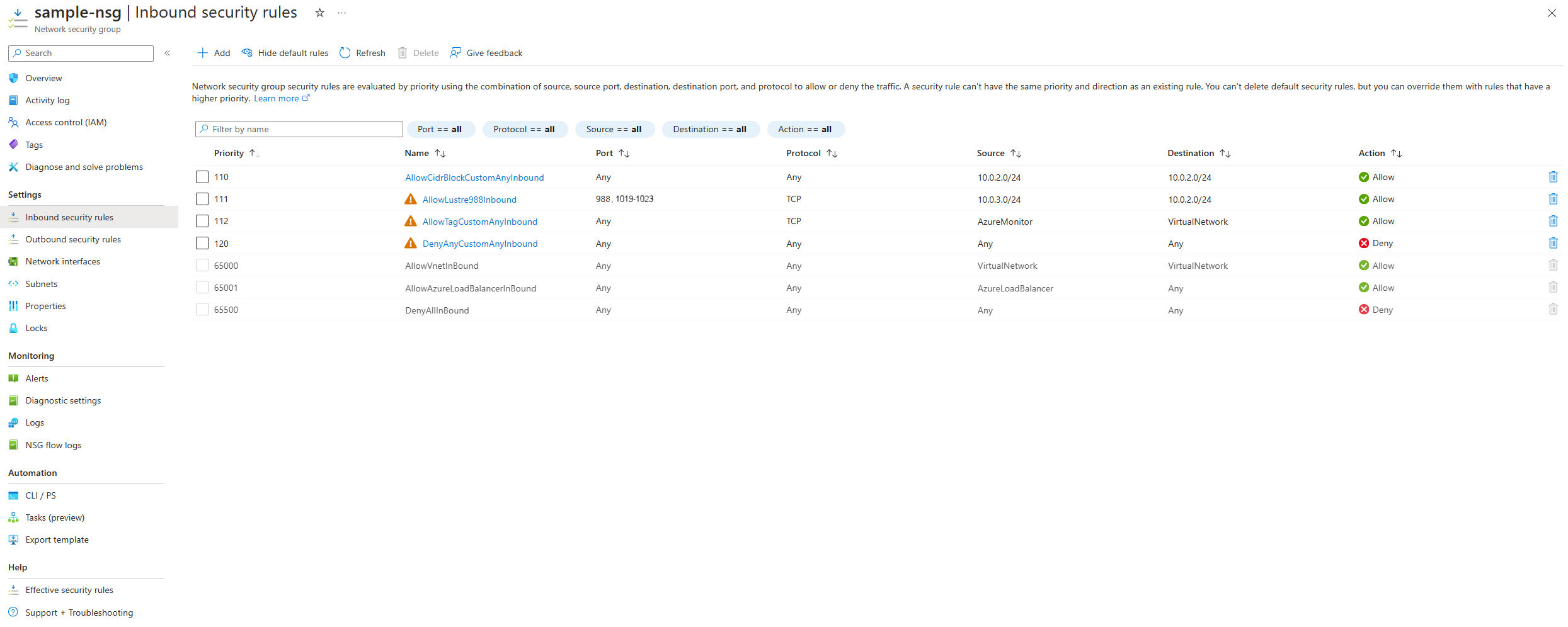

Добавьте в группу безопасности сети следующие правила для входящего трафика:

| Приоритет | Имя. | Порты | Протокол | Источник | Назначение | Действие | Description |

|---|---|---|---|---|---|---|---|

| 110 | rule-name | Любой | Любой | Диапазон IP-адресов или CIDR для подсети управляемой файловой системы Lustre Azure | Диапазон IP-адресов или CIDR для подсети управляемой файловой системы Lustre Azure | Разрешить | Разрешение потоков протокола или портов между узлами в подсети управляемой файловой системы Lustre Azure. Например, система использует TCP-порт 22 (SSH) для первоначального развертывания и настройки. |

| 111 | rule-name | 988, 1019-1023 | TCP | Диапазон IP-адресов или CIDR для подсети клиента Lustre | Диапазон IP-адресов или CIDR для подсети управляемой файловой системы Lustre Azure | Разрешить | Разрешить обмен данными между подсетью клиента Lustre и подсетью управляемой файловой системы Lustre Azure. Разрешает только TCP-порты 988 и 1019-1023 в источнике и назначении. |

| 112 | rule-name | Любое | TCP | AzureMonitor |

VirtualNetwork |

Разрешить | Разрешение входящих потоков из тега службы AzureMonitor. Разрешить только порт источника TCP 443. |

| 120 | rule-name | Любой | Любой | Любой | Любой | Запрет | Запретить все остальные входящие потоки. |

Правила безопасности для входящего трафика в портал Azure должны выглядеть примерно так, как на следующем снимке экрана. Снимок экрана представлен в качестве примера; Ознакомьтесь с таблицей для полного списка правил. Необходимо настроить диапазон IP-адресов или CIDR подсети и другие параметры на основе развертывания:

Создание правил безопасности исходящего трафика

В портал Azure можно создать правила безопасности для исходящего трафика. В следующем примере показано, как создать и настроить новое правило безопасности исходящего трафика:

- В портал Azure откройте ресурс группы безопасности сети, созданный на предыдущем шаге.

- Выберите Правила безопасности для исходящего трафика в разделе Параметры.

- Выберите Добавить.

- В области "Добавление правила безопасности для исходящего трафика" настройте параметры правила и нажмите кнопку "Добавить".

Добавьте следующие правила исходящего трафика в группу безопасности сети:

| Приоритет | Имя. | Порты | Протокол | Источник | Назначение | Действие | Description |

|---|---|---|---|---|---|---|---|

| 100 | rule-name | 443 | TCP | VirtualNetwork |

AzureMonitor |

Разрешить | Разрешить исходящие потоки тегу AzureMonitor службы. Только порт назначения TCP 443. |

| 101 | rule-name | 443 | TCP | VirtualNetwork |

AzureKeyVault.EastUS |

Разрешить | Разрешить исходящие потоки тегу AzureKeyVault.EastUS службы. Только порт назначения TCP 443. |

| 102 | rule-name | 443 | TCP | VirtualNetwork |

AzureActiveDirectory |

Разрешить | Разрешить исходящие потоки тегу AzureActiveDirectory службы. Только порт назначения TCP 443. |

| 103 | rule-name | 443 | TCP | VirtualNetwork |

Storage.EastUS |

Разрешить | Разрешить исходящие потоки тегу Storage.EastUS службы. Только порт назначения TCP 443. |

| 104 | rule-name | 443 | TCP | VirtualNetwork |

GuestAndHybridManagement |

Разрешить | Разрешает исходящие потоки в GuestAndHybridManagement тег службы. Только порт назначения TCP 443. |

| 105 | rule-name | 443 | TCP | VirtualNetwork |

ApiManagement.EastUS |

Разрешить | Разрешить исходящие потоки тегу ApiManagement.EastUS службы. Только порт назначения TCP 443. |

| 106 | rule-name | 443 | TCP | VirtualNetwork |

AzureDataLake |

Разрешить | Разрешить исходящие потоки тегу AzureDataLake службы. Только порт назначения TCP 443. |

| 107 | rule-name | 443 | TCP | VirtualNetwork |

AzureResourceManager |

Разрешить | Разрешает исходящие потоки в AzureResourceManager тег службы. Только порт назначения TCP 443. |

| 108 | rule-name | 988, 1019-1023 | TCP | Диапазон IP-адресов или CIDR для подсети управляемой файловой системы Lustre Azure | Диапазон IP-адресов или CIDR для подсети клиента Lustre | Разрешить | Разрешить исходящие потоки для управляемой файловой системы Lustre в клиент Lustre. Разрешает только TCP-порты 988 и 1019-1023 в источнике и назначении. |

| 109 | rule-name | 123 | UDP | Диапазон IP-адресов или CIDR для подсети управляемой файловой системы Lustre Azure | 168.61.215.74/32 | Разрешить | Разрешить исходящие потоки серверу MS NTP (168.61.215.74). Только порт назначения UDP 123. |

| 110 | rule-name | 443 | TCP | VirtualNetwork |

20.34.120.0/21 | Разрешить | Разрешить исходящие потоки в телеметрия Azure Managed Lustre (20.45.120.0/21). Только порт назначения TCP 443. |

| 111 | rule-name | Любой | Любой | Диапазон IP-адресов или CIDR для подсети управляемой файловой системы Lustre Azure | Диапазон IP-адресов или CIDR для подсети управляемой файловой системы Lustre Azure | Разрешить | Разрешение потоков протокола или портов между узлами в подсети управляемой файловой системы Lustre Azure. Например, система использует TCP-порт 22 (SSH) для первоначального развертывания и настройки. |

| 112 | rule-name | 443 | TCP | VirtualNetwork |

EventHub |

Разрешить | Разрешает исходящие потоки в EventHub тег службы. Только порт назначения TCP 443. |

| 1000 | rule-name | Любой | Любой | VirtualNetwork |

Internet |

Запрет | Запретить исходящие потоки в Интернет. |

| 1010 | rule-name | Любой | Любой | Любой | Любой | Запрет | Запретить все остальные исходящие потоки. |

Правила безопасности исходящего трафика в портал Azure должны выглядеть примерно так, как на следующем снимке экрана. Снимок экрана представлен в качестве примера; Ознакомьтесь с таблицей для полного списка правил. Необходимо настроить диапазон IP-адресов или CIDR подсети и другие параметры на основе развертывания:

Следующие шаги

Дополнительные сведения об Управляемом Lustre в Azure см. в следующих статьях:

Дополнительные сведения о группах безопасности сети Azure см. в следующих статьях: