Обнаружение и классификация данных

Область применения: База данных SQL Azure Управляемый экземпляр SQL Azure

Azure Synapse Analytics

Обнаружение и классификация данных — встроенная функция Базы данных SQL Azure, Управляемого экземпляра SQL Azure и Azure Synapse Analytics. Она предоставляет базовые возможности для обнаружения, классификации и маркировки конфиденциальных данных в вашей базе, а также создания по ним отчетности.

К наиболее конфиденциальным данным относятся деловые, финансовые, медицинские и персональные данные. Она может использоваться в качестве инфраструктуры для следующего:

- Соответствие стандартам конфиденциальности данных и требованиям соблюдения регулятивных норм.

- Поддержка сценариев безопасности, таких как мониторинг (аудит) доступа к конфиденциальным данным.

- Управление доступом к базам данных, содержащим конфиденциальные данные, и усиление их защиты.

Примечание.

Сведения о локальной платформе SQL Server см. в разделе Обнаружение и классификация данных SQL.

Совет

Защита доступа на основе меток с помощью политик Защита информации Microsoft Purview теперь доступна в предварительной версии. Дополнительные сведения см. в разделе "Включение управления доступом для конфиденциальных данных" с помощью политик Защита информации Microsoft Purview (общедоступная предварительная версия).

Понятие обнаружения и классификации данных.

Для классификации и обнаружения данных в настоящее время поддерживаются следующие возможности:

Обнаружение и рекомендации. Подсистема классификации проверяет базы данных и выявляет столбцы, содержащие потенциально конфиденциальные данные. Затем она позволяет легко просмотреть их и применить рекомендуемую классификацию на портале Azure.

Добавление меток. Метки классификации конфиденциальности применяются к столбцам посредством новых атрибутов метаданных, добавленных в ядро СУБД SQL Server. Затем эти метаданные могут использоваться в более сложных сценариях аудита на основе конфиденциальности.

Конфиденциальность результирующего набора запроса. Конфиденциальность результирующего набора запроса вычисляется в режиме реального времени для аудита.

Видимость. Состояние классификации базы данных можно просмотреть на информационной панели портала Azure. Кроме того, можно скачать отчет в формате Excel для использования в целях соблюдения требований и аудита, а также других задач.

Обнаружение, классификация и добавление меток к столбцам конфиденциальных данных

В этом разделе описываются действия для выполнения следующих операций.

- Обнаружение, классификация и добавление меток к столбцам, содержащим конфиденциальные данные в базе данных.

- Просмотр текущего состояния классификации базы данных и экспорт отчетов.

Классификация включает в себя два типа атрибутов метаданных:

- Метки — основные атрибуты классификации, служащие для определения уровня конфиденциальности данных, хранящихся в столбце.

- Типы сведений — атрибуты, предоставляющие более детальную информацию о типе данных, хранящихся в столбце.

Политика Information Protection

Azure SQL предоставляет политики SQL Information Protection и Microsoft Information Protection для классификации данных. Можно выбрать любую из них в зависимости от ваших требований.

Политика SQL Information Protection

Обнаружение данных и классификация поставляется со встроенным набором меток конфиденциальности и типов сведений с логикой обнаружения, которая является машинной для логического сервера SQL. Можно продолжить использование меток защиты, доступных в файле политики по умолчанию, или настроить собственную таксономию. Для этого задайте набор и приоритет конструкций классификации для своей среды.

Определение и настройка таксономии классификации

Определение и настройка таксономии классификации выполняются централизованно в одном месте для всей организации Azure. Эти операции с таксономией производятся в Microsoft Defender for Cloud, одном из компонентов политики безопасности. Только пользователь с правами администратора в корневой группе управления организации может выполнить эту задачу.

В процессе управления политикой можно определить нестандартные метки, ранжировать их и связать их с выбранным набором типов сведений. Кроме того, можно добавить собственные пользовательские типы сведений и настроить их с помощью строковых шаблонов. Шаблоны добавляются в логику обнаружения для идентификации этого типа данных в базах данных.

Дополнительные сведения см. в статье о Настройке политики защиты информации SQL в Microsoft Defender for Cloud (предварительная версия).

После определения политики на уровне организации можно приступить к классификации отдельных баз данных с помощью настроенной политики.

Классификация баз данных в режиме политики SQL Information Protection

Примечание.

В приведенном ниже примере используется база данных SQL Azure, но следует выбрать соответствующий продукт, для которого требуется настроить обнаружение и классификацию данных.

Переход на портал Azure.

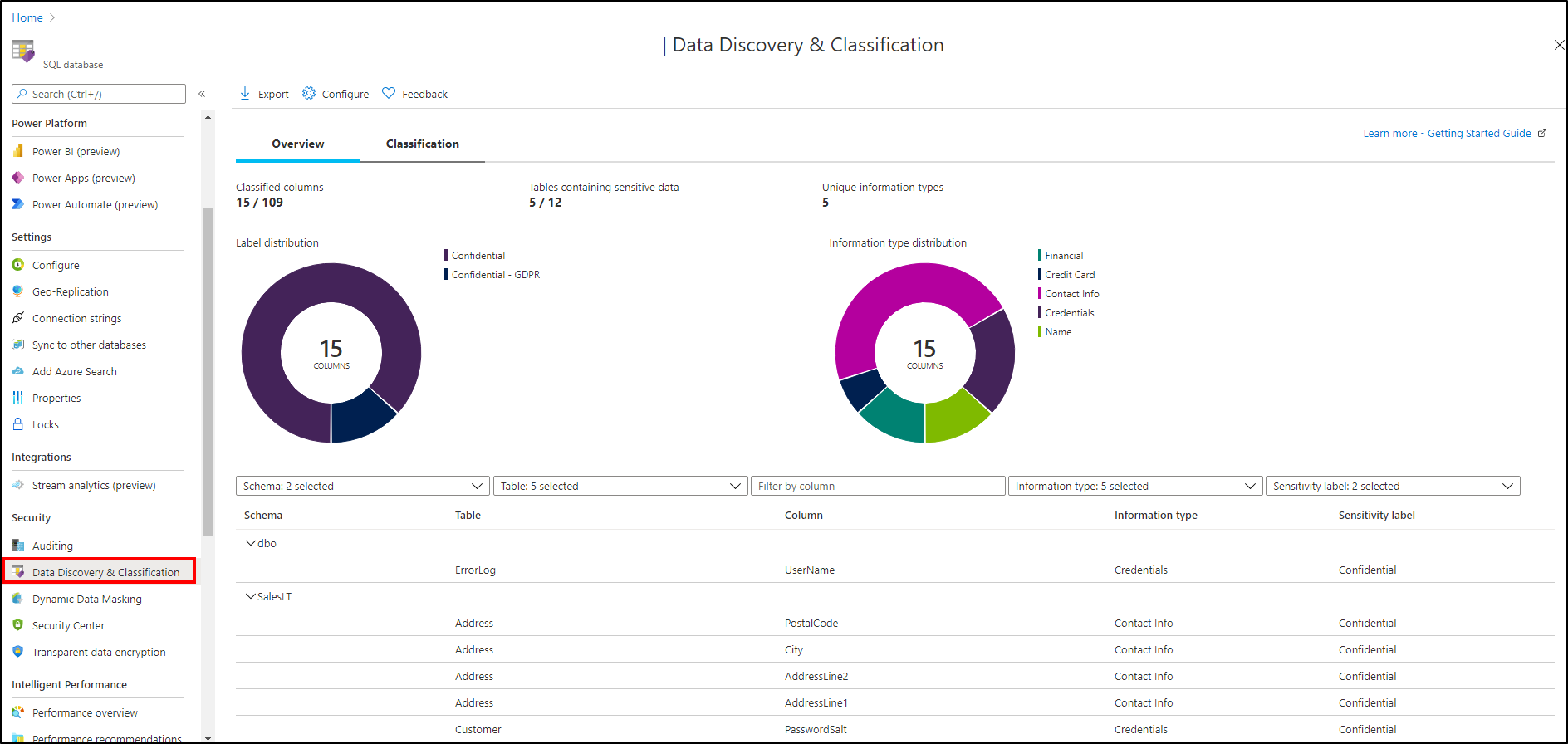

Перейдите к разделу Обнаружение и классификация данных под заголовком Безопасность на панели "База данных SQL Azure". Вкладка "Обзор" содержит сводку текущего состояния классификации базы данных. В сводку включен подробный список всех классифицированных столбцов, которые можно отфильтровать для отображения только частей схемы, типов сведений и меток. Если вы еще не классифицировали столбцы, перейдите к шагу 4.

Чтобы скачать отчет в формате Excel, выберите пункт Экспорт в верхнем меню панели.

Чтобы начать классификацию данных, выберите вкладку Классификация на странице Обнаружение и классификация данных.

Подсистема классификации ищет в базе данных столбцы с потенциально конфиденциальными данными и предоставляет список рекомендованных классификаций столбцов.

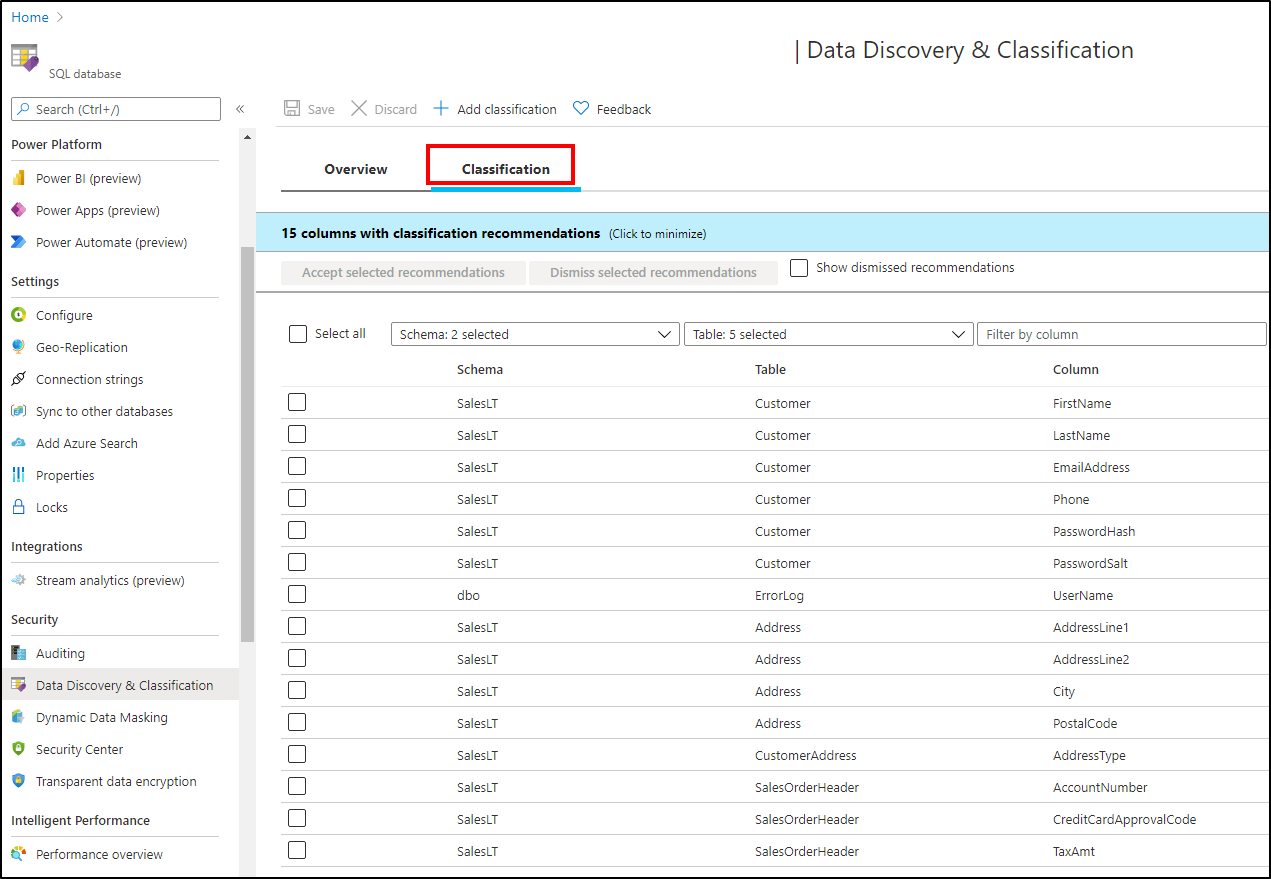

Просмотрите и примените рекомендации по классификации:

Чтобы просмотреть список рекомендуемых классификаций столбцов, выберите область рекомендаций в нижней части панели.

Чтобы применить рекомендацию для определенного столбца, установите флажок в левом столбце соответствующей строки. Чтобы пометить все рекомендации как принятые, установите крайний левый флажок в заголовке таблицы рекомендаций.

Чтобы применить выбранные рекомендации, нажмите кнопку Принять выбранные рекомендации.

Примечание.

Подсистема рекомендаций, которая выполняет автоматическое обнаружение данных и предоставляет рекомендации по конфиденциальным столбцам, отключена при использовании режима политики Защита информации Microsoft Purview.

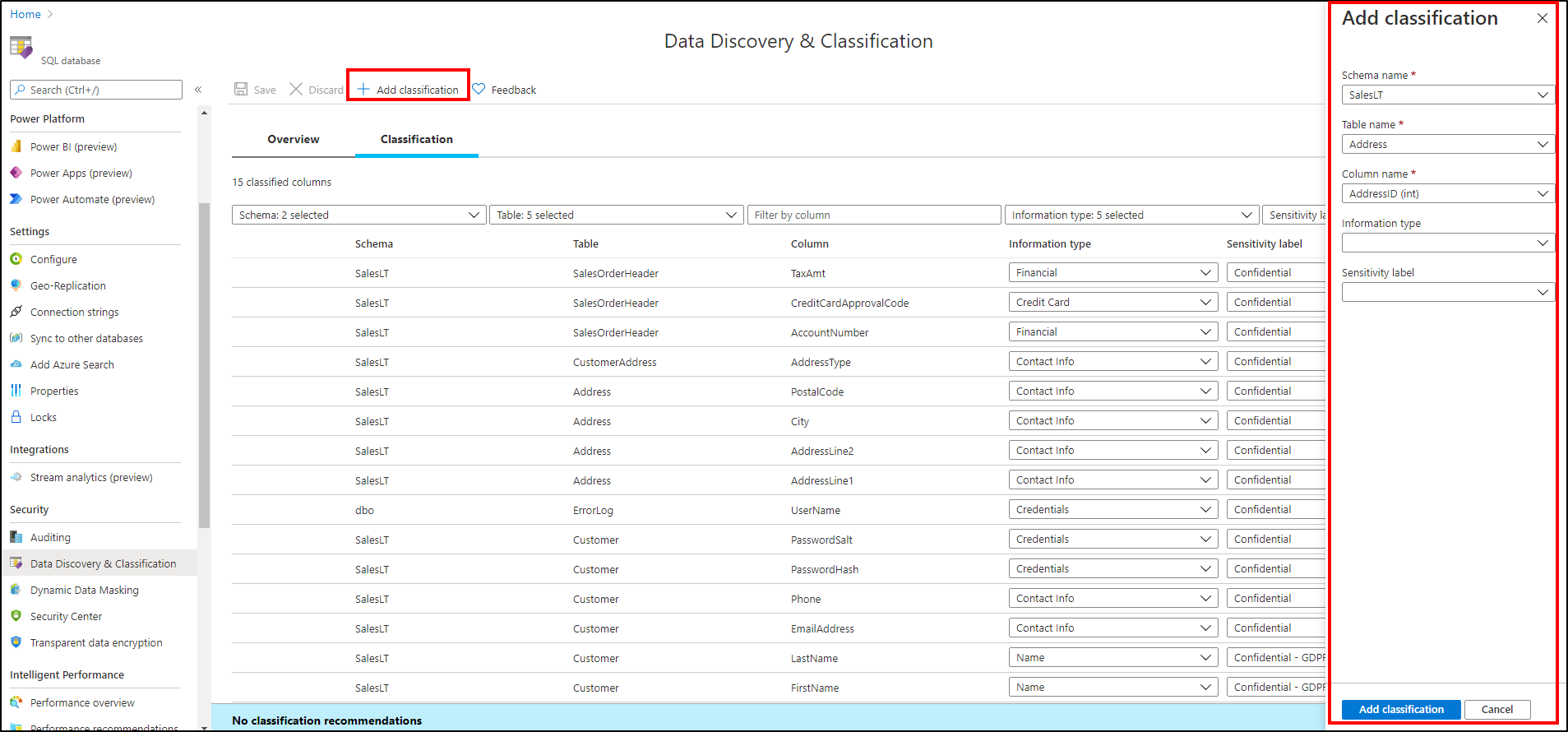

Столбцы можно классифицировать вручную вместо использования рекомендованных классификаций или в дополнение к ним:

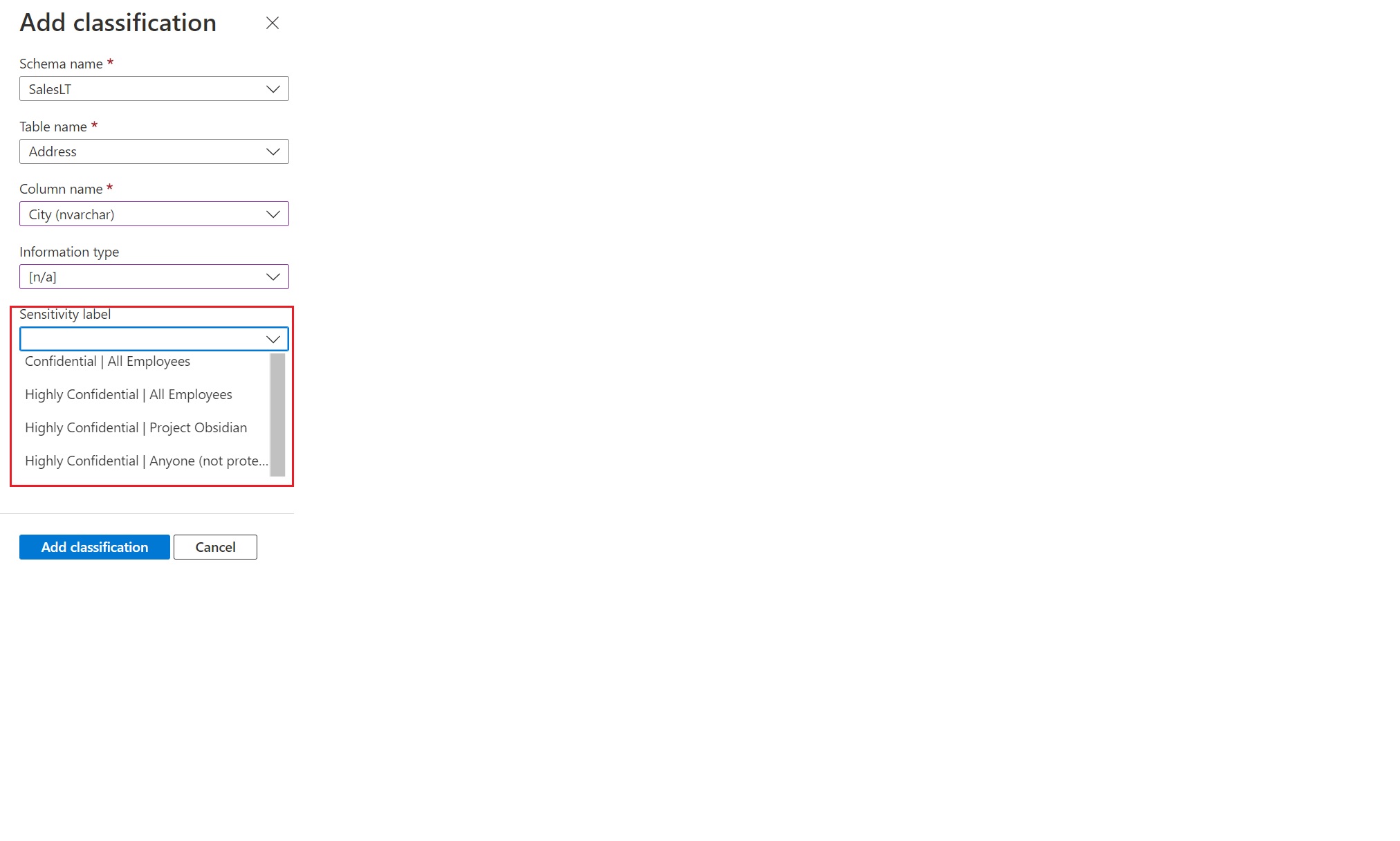

В меню, расположенном вверху панели, выберите пункт Добавить классификацию.

В открывшемся контекстном окне выберите схему, таблицу и столбец, которые нужно классифицировать, а затем выберите тип сведений и метку конфиденциальности.

После этого нажмите кнопку Добавить классификацию в нижней части контекстного окна.

Чтобы завершить классификацию и сохранить метки (теги) столбцов базы данных с новыми метаданными классификации, в меню вверху окна выберите команду Сохранить на странице Классификация.

политика Защита информации Microsoft Purview

Примечание.

Microsoft Information Protection (MIP) был переименован в качестве Защита информации Microsoft Purview. Оба типа "MIP" и "Защита информации Microsoft Purview" используются взаимозаменяемо в этом документе, но ссылаются на одну и ту же концепцию.

Защита информации Microsoft Purview метки предоставляют простой и универсальный способ классификации конфиденциальных данных в разных приложениях Майкрософт. Метки конфиденциальности MIP создаются и управляются в Портал соответствия требованиям Microsoft Purview. Сведения о создании и публикации меток конфиденциальной метки MIP в Портал соответствия требованиям Microsoft Purview см. в статье "Создание и публикация меток конфиденциальности".

Предварительные требования для перехода на политику Защита информации Microsoft Purview

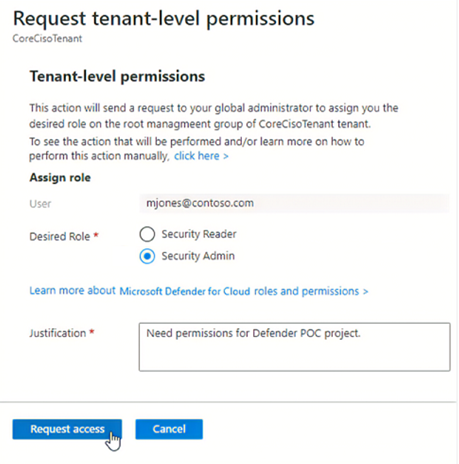

- Настройка и изменение политики защиты информации в База данных SQL Azure задает соответствующую политику защиты информации для всех баз данных в клиенте. Пользователь или лицо должны иметь разрешение администратора безопасности на уровне клиента, чтобы изменить политику защиты информации с политики SQL Information Protection на политику MIP или наоборот.

- Пользователь или лицо с разрешением администратора безопасности клиента может применять политику на уровне корневой группы управления клиента. Дополнительные сведения см. в разделе Предоставление себе разрешений на уровне клиента.

- Для вашего клиента настроена активная подписка Microsoft 365, и для текущего пользователя опубликованы метки. Для получения дополнительной информации см. Создание и настройка меток конфиденциальности и их политик.

Классификация базы данных в режиме политики Защита информации Microsoft Purview

Переход на портал Azure.

Перейдите к своей базе данных в Базе данных SQL Azure.

Перейдите в раздел "Обнаружение данных" и "Классификация " в разделе "Безопасность " в области базы данных.

Чтобы выбрать политику Microsoft Information Protection, откройте вкладку Обзор и выберите Настроить.

В параметрах политики Information Protection выберите Microsoft Information Protection и нажмите Сохранить.

Если перейти на вкладку "Классификация" или выбрать "Добавить классификацию", в раскрывающемся списке меток конфиденциальности Microsoft 365 отображаются метки конфиденциальности.

Тип информации находится

[n/a]в режиме политики MIP и автоматическом обнаружении данных и рекомендациях остаются отключенными.В уже проклассифицированном столбце может появиться значок предупреждения, если это было сделано с помощью другой политики Information Protection, отличной от активной. Например, если столбец был проклассифицирован с помощью метки политики SQL Information Protection, а потом вы переключились на политику Microsoft Information Protection. Вы увидите значок предупреждения для этого конкретного столбца. Этот значок предупреждения не указывает на проблему, но используется только для информационных целей.

Включение контроля доступа для конфиденциальных данных с помощью политик Защита информации Microsoft Purview (общедоступная предварительная версия)

База данных SQL Azure поддерживает возможность принудительного управления доступом к столбцам с конфиденциальными данными, помеченными с помощью меток конфиденциальности Защита информации Microsoft Purview (MIP) с помощью меток конфиденциальности Защита информации Microsoft Purview политики доступа.

Политики доступа в Purview позволяют организациям защищать конфиденциальные данные в своих источниках данных. Они позволяют пользователям, таким как корпоративные администраторы безопасности и соответствия требованиям, настраивать и применять действия контроля доступа к конфиденциальным данным в своих базах данных, гарантируя, что конфиденциальные данные не могут быть доступны несанкционированным пользователям для определенной метки конфиденциальности. Политики доступа Purview применяются на уровне столбца для базы данных SQL Azure, поэтому защита конфиденциальных данных без блокировки доступа к не конфиденциальным столбцам данных в таблицах базы данных.

Чтобы настроить и применить политики доступа Purview, пользователю требуется допустимая лицензия Microsoft 365, а база данных должна быть зарегистрирована на карте данных Purview и сканирована, чтобы метки конфиденциальности MIP назначались Purview столбцам базы данных, содержащим конфиденциальные данные. После назначения меток конфиденциальности пользователь может настроить политики доступа Purview для принудительного запрета действий в столбцах базы данных с определенной меткой конфиденциальности, ограничивая доступ к конфиденциальным данным в этих столбцах только разрешенным пользователем или группой пользователей.

Настройка и включение политики доступа в Purview для базы данных SQL Azure

Выполните следующие действия, чтобы настроить и использовать политики доступа Purview для База данных SQL Azure:

- Убедитесь, что у вас есть необходимые условия лицензии для Microsoft 365 и Purview.

- Настройте роли и разрешения для пользователей.

- Создание или расширение меток конфиденциальности в Purview для База данных SQL Azure. Кроме того, убедитесь, что вы публикуете метки конфиденциальности для необходимых пользователей в организации.

- Зарегистрируйте и проверьте базу данных SQL Azure, чтобы автоматически применять метки конфиденциальности.

- Создайте и настройте политику управления доступом в Purview для База данных SQL Azure.

После настройки и публикации политики доступа в Purview любая попытка несанкционированного пользователя запустить запрос T-SQL для доступа к столбцам в базе данных SQL с меткой конфиденциальности, заданной политикой, завершится ошибкой. Если тот же запрос не содержит конфиденциальные столбцы, запрос будет выполнен успешно.

Ограничения

При создании геореплики базы данных или копирования метки конфиденциальности, назначенные столбцам в базе данных-источнике, не будут автоматически передаваться в новую базу данных-получатель, а политики управления доступом Purview не будут автоматически применяться к новой или вторичной базе данных. Чтобы включить управление доступом в новой или вторичной базе данных, зарегистрируйте и сканируйте его отдельно в Purview. Затем настройте все политики доступа для включения новой или вторичной базы данных.

Мониторинг доступа к конфиденциальным данным

Важным аспектом классификации является возможность контролировать доступ к конфиденциальным данным. Аудит Azure SQL был расширен — в журнал аудита добавлено новое поле data_sensitivity_information. В этом поле регистрируются классификации (метки) конфиденциальности данных, возвращаемых запросом. Приведем пример:

Это действия, которые фактически подлежат аудиту ввиду конфиденциальности информации:

- ALTER TABLE ... DROP COLUMN

- BULK INSERT

- SELECT

- DELETE

- ВСТАВИТЬ

- MERGE

- UPDATE

- UPDATETEXT

- WRITETEXT

- DROP TABLE

- BACKUP

- DBCC CloneDatabase

- SELECT INTO

- INSERT INTO EXEC

- TRUNCATE TABLE

- DBCC SHOW_STATISTICS

- sys.dm_db_stats_histogram

Используйте sys.fn_get_audit_file, чтобы возвращать сведения из файла аудита, хранящегося в учетной записи службы хранилища Azure.

Разрешения

Эти встроенные роли могут считывать классификацию данных в базе данных:

- Владелец

- Читатель

- Участник

- Диспетчер безопасности SQL

- Администратор доступа пользователей

Ниже приведены необходимые действия для чтения классификации данных в базе данных:

- Microsoft.Sql/servers/databases/currentSensitivityLabels/*

- Microsoft.Sql/servers/databases/recommendedSensitivityLabels/*

- Microsoft.Sql/servers/databases/schemas/tables/columns/sensitivityLabels/*

Эти встроенные роли могут изменять классификацию данных в базе данных:

- Владелец

- Участник

- Диспетчер безопасности SQL

Ниже приведено необходимое действие для изменения классификации данных в базе данных:

- Microsoft.Sql/servers/databases/schemas/tables/columns/sensitivityLabels/*

Дополнительные сведения о разрешениях на основе ролей см. в документации Azure RBAC.

Примечание.

Встроенные роли Azure SQL из этого раздела применяются к выделенному пулу SQL (ранее SQL DW), но недоступны для выделенных пулов SQL и других ресурсов SQL в рабочих областях Azure Synapse. Для ресурсов SQL в рабочих областях Azure Synapse используйте доступные действия для классификации данных, чтобы создать пользовательские роли Azure, которые потребуются вам для присвоения меток. Дополнительные сведения об операциях поставщика Microsoft.Synapse/workspaces/sqlPools см. в документации по Microsoft.Synapse.

Управление классификациями

Для управления классификациями можно использовать T-SQL, REST API или PowerShell.

Использование T-SQL

Используйте T-SQL, чтобы добавить или удалить классификацию столбца или извлечь все классификации всей базы данных.

Примечание.

При использовании T-SQL для управления метками добавляемые в столбец метки не проверяются на предмет присутствия в политике защиты информации организации (набор меток, которые отображаются в рекомендациях портала). Эту проверку вы должны выполнить самостоятельно.

Дополнительные сведения об использовании T-SQL для классификаций см. по следующим ссылкам:

- Добавление и обновление классификации одного или нескольких столбцов: Добавление классификации конфиденциальности

- Удаление классификации одного или нескольких столбцов: Удаление классификации конфиденциальности

- Просмотр всех классификаций в базе данных: sys.sensitivity_classifications

Использование командлетов PowerShell

Осуществляйте управление классификациями и рекомендациями для базы данных SQL Azure и управляемого экземпляра SQL Azure посредством PowerShell.

Командлеты PowerShell для базы данных SQL Azure

- Get-AzSqlDatabaseSensitivityClassification

- Set-AzSqlDatabaseSensitivityClassification

- Remove-AzSqlDatabaseSensitivityClassification

- Get-AzSqlDatabaseSensitivityRecommendation

- Enable-AzSqlDatabaSesensitivityRecommendation

- Disable-AzSqlDatabaseSensitivityRecommendation

Командлеты PowerShell для управляемого экземпляра SQL Azure

- Get-AzSqlInstanceDatabaseSensitivityClassification

- Set-AzSqlInstanceDatabaseSensitivityClassification

- Remove-AzSqlInstanceDatabaseSensitivityClassification

- Get-AzSqlInstanceDatabaseSensitivityRecommendation

- Enable-AzSqlInstanceDatabaseSensitivityRecommendation

- Disable-AzSqlInstanceDatabaseSensitivityRecommendation

Использование REST API

Можно использовать REST API для программного управления классификациями и рекомендациями. Опубликованные REST API поддерживают следующие операции:

- Create Or Update. Создает или обновляет метку конфиденциальности указанного столбца.

- Delete. Удаляет метку конфиденциальности указанного столбца.

- Disable Recommendation. Отключает рекомендации по конфиденциальности для указанного столбца.

- Enable Recommendation. Включает рекомендации по конфиденциальности для указанного столбца. (По умолчанию рекомендации включены для всех столбцов.)

- Get. Получает метку конфиденциальности указанного столбца.

- List Current By Database. Получает список текущих меток конфиденциальности для конкретной базы данных.

- List Recommended By Database. Получает список рекомендуемых меток конфиденциальности для конкретной базы данных.

Получение метаданных классификаций с помощью драйверов SQL

Для получения метаданных классификации можно использовать следующие драйверы SQL:

- Microsoft.Data.SqlClient

- драйвер ODBC;

- драйвер OLE DB;

- драйвер JDBC.

- Драйверы Microsoft SQL Server для PHP

Часто задаваемые вопросы о дополнительных возможностях классификации

Вопрос. Будет ли Microsoft Purview заменять обнаружение данных SQL и классификацию или ли обнаружение данных SQL и классификацию в ближайшее время? Ответ. Мы продолжаем поддерживать обнаружение и классификацию данных SQL и рекомендуем принять Microsoft Purview , который имеет более широкие возможности для обеспечения расширенных возможностей классификации и управления данными. Если мы решим прекратить поддержку какой-либо службы, функции, API или SKU, вы получите предварительное уведомление с указанием пути миграции или перехода. Узнайте больше о политиках жизненного цикла Майкрософт здесь.

Следующие шаги

- Рекомендуется настроить Аудит базы данных SQL Azure для мониторинга и аудита доступа к классифицированным конфиденциальным данным.

- Для просмотра презентации об обнаружении и классификации данных обратитесь к документации Обнаружение, классификация, добавление меток и защита данных SQL | Предоставленные данные.

- Сведения о классификации баз данных SQL Azure и Azure Synapse Analytics с использованием меток Microsoft Purview и команд T-SQL см. в статье Классификация данных SQL Azure с помощью меток Microsoft Purview.