Руководство. Предварительные требования для групп доступности с одной подсетью — SQL Server на виртуальных машинах Azure

Область применения: SQL Server на виртуальной машине Azure

Совет

Существует множество методов развертывания группы доступности. Упрощение развертывания и устранение необходимости использования Azure Load Balancer или распределенного сетевого имени (DNN) для группы доступности AlwaysOn путем создания виртуальных машин SQL Server в нескольких подсетях в одной виртуальной сети Azure. Если вы уже создали группу доступности в одной подсети, ее можно перенести в среду с несколькими подсетами.

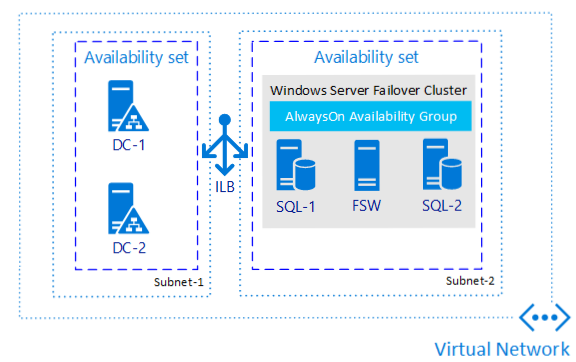

В этом руководстве показано, как выполнить предварительные требования для создания группы доступности AlwaysOn SQL Server на виртуальных машинах Azure в одной подсети. Когда необходимые компоненты будут настроены, у вас будут подготовлены контроллер домена, две виртуальные машины SQL Server и следящий сервер в одной группе ресурсов.

В этой статье вручную настраивается среда группы доступности. Кроме того, можно автоматизировать шаги с помощью шаблонов портал Azure, PowerShell или Azure CLI или Быстрого запуска Azure.

Оценка времени. Чтобы завершить настройку необходимых компонентов, может потребоваться несколько часов. Вы будете тратить большую часть времени на создание виртуальных машин.

На схеме ниже показаны шаги, которые описываются в этом руководстве.

Примечание.

Теперь можно поднять и переместить решение группы доступности на SQL Server на виртуальных машинах Azure с помощью службы "Миграция Azure". Дополнительные сведения см. в статье "Миграция группы доступности".

Обзор документации по группам доступности

В этом руководстве предполагается, что у вас имеется базовое представление о группах доступности AlwaysOn SQL Server. Если же данная технология вам не знакома, изучите статью Обзор групп доступности Always On (SQL Server).

Создание учетной записи Azure

Вам понадобится учетная запись Azure. Вы можете создать бесплатную учетную запись Azure или активировать преимущества для подписчиков Visual Studio.

Создание или изменение группы ресурсов

Чтобы создать группу ресурсов на портале Azure, сделайте следующее:

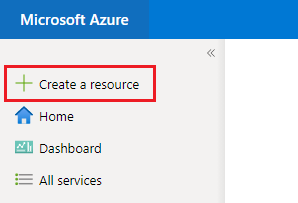

Войдите на портал Azure.

Щелкните + Создать ресурс.

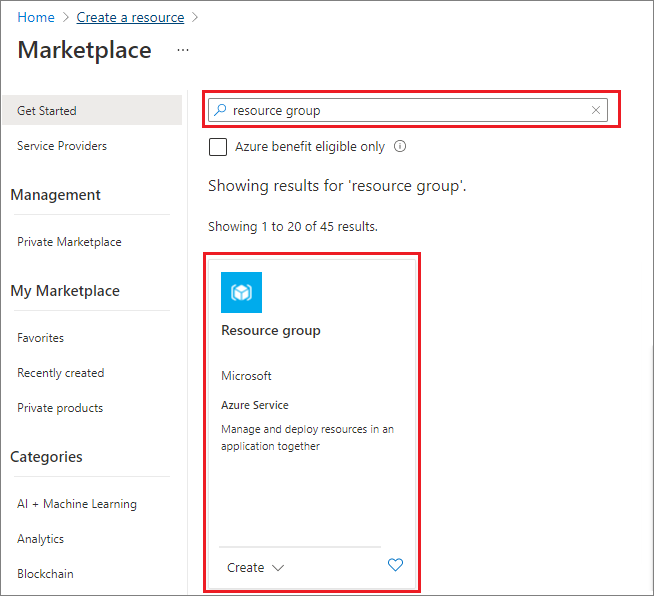

Найдите группу ресурсов в поле поиска Marketplace и выберите плитку группы ресурсов корпорации Майкрософт. Нажмите кнопку создания.

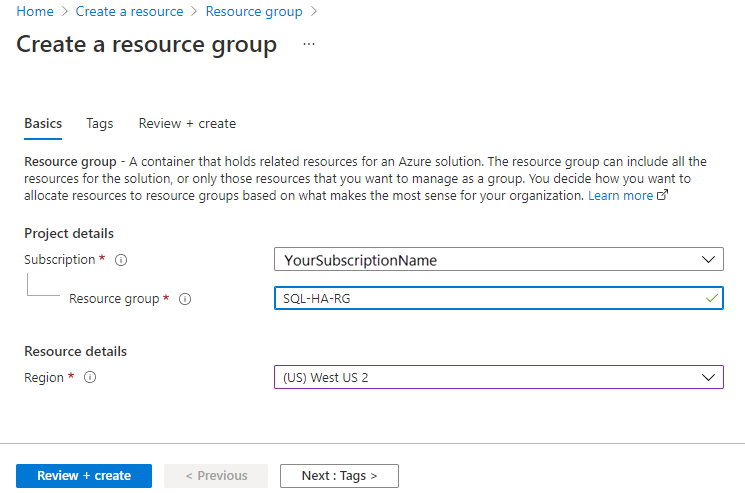

На странице Создание группы ресурсов введите значения для создания группы ресурсов:

- Выберите соответствующую подписку Azure из раскрывающегося списка.

- Укажите имя группы ресурсов, например SQL-HA-RG.

- Выберите регион из раскрывающегося списка, например западная часть США 2. Не забудьте развернуть все последующие ресурсы в этом расположении.

- Выберите Просмотреть и создать, чтобы просмотреть параметры ресурсов, и выберите Создать, чтобы создать группу ресурсов.

Создание сети и подсети

Следующим шагом является создание сети и подсети в группе ресурсов Azure.

Решение в этом руководстве использует одну виртуальную сеть и одну подсеть. Обзор виртуальной сети содержит дополнительные сведения о сетях в Azure.

Чтобы создать виртуальную сеть на портале Azure, сделайте следующее:

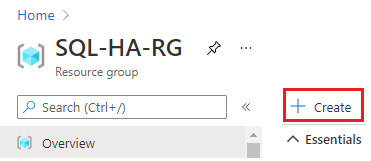

Перейдите к своей группе ресурсов на портале Azure и выберите + Создать.

Найдите виртуальную сеть в поле поиска Marketplace и выберите плитку виртуальной сети от Корпорации Майкрософт. Нажмите кнопку создания.

В диалоговом окне Создание виртуальной сети введите или следующие сведения на вкладке Основы:

- В разделе "Сведения о проекте" для подписки выберите соответствующую подписку Azure. Для группы ресурсов выберите созданную ранее группу ресурсов, например SQL-HA-RG.

- В разделе " Сведения об экземпляре" укажите имя виртуальной сети, например autoHAVNET. В раскрывающемся списке выберите тот же регион, который вы выбрали для группы ресурсов.

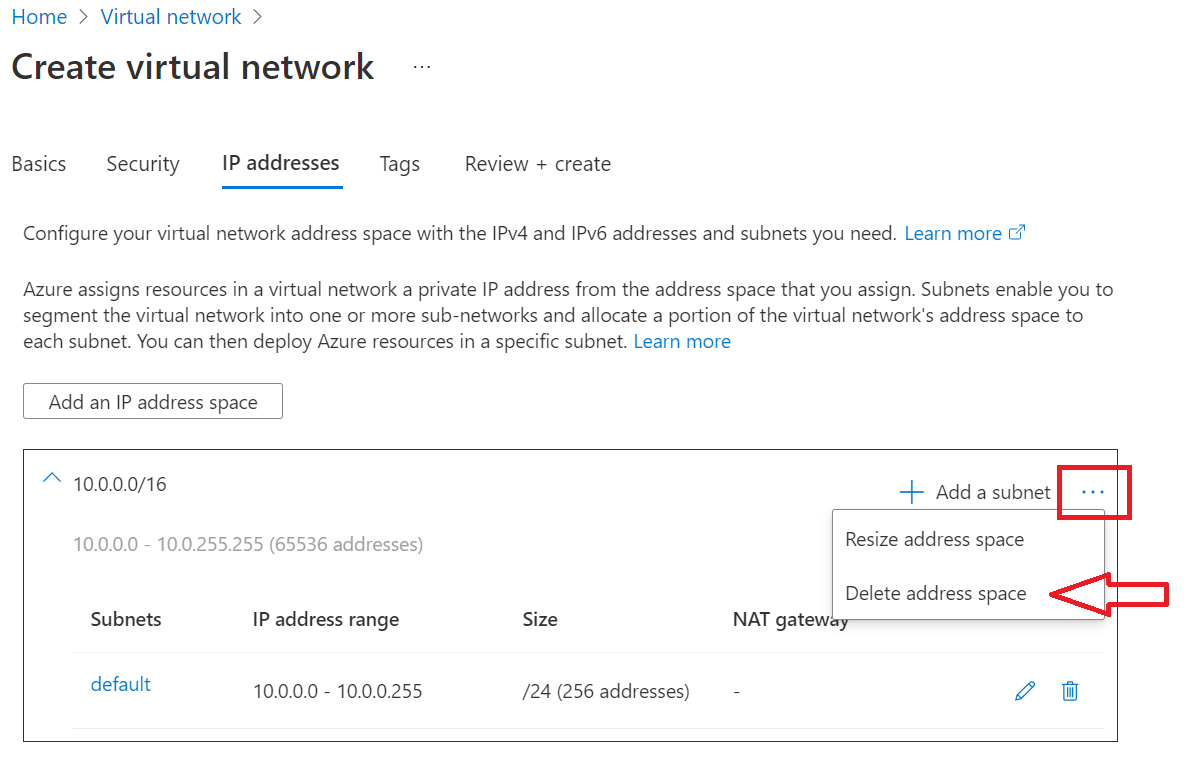

На вкладке IP-адресов выберите многоточие (...) рядом с элементом +Добавить подсеть. Выберите "Удалить адресное пространство", чтобы удалить существующее адресное пространство , если вам нужен другой диапазон адресов.

Выберите " Добавить пространство IP-адресов", чтобы открыть область, чтобы создать нужное адресное пространство. В этом руководстве используется адресное пространство 192.168.0.0/16 (192.168.0.0 для начального адреса и /16 для размера адресного пространства). Нажмите кнопку "Добавить ", чтобы создать адресное пространство.

Выберите и добавьте подсеть, а затем:

Укажите значение имени подсети, например администратора.

Укажите уникальный диапазон адресов подсети в адресном пространстве виртуальной сети.

Например, если диапазон адресов равен 192.168.0.0/16, введите 192.168.15.0 для начального адреса и /24 для размера подсети.

Выберите Добавить, чтобы добавить новую подсеть.

Выберите Review + Create (Просмотреть и создать).

Вы вернетесь к панели мониторинга портала Azure и получите уведомление о создании сети.

Создание групп доступности

Прежде чем создавать виртуальные машины, необходимо создать группы доступности. Такие группы позволяют сократить простой при плановых и внеплановых событиях обслуживания.

Группа доступности Azure — это логическая группа ресурсов, которые Azure размещает в этих физических доменах:

- Домен сбоя. Гарантирует, что члены группы доступности имеют отдельные ресурсы питания и сети.

- Домен обновления: гарантирует, что члены группы доступности не будут отключены для обслуживания одновременно.

Дополнительные сведения см. в статье Управление доступностью виртуальных машин Windows в Azure.

Вам потребуется две группы доступности: одна для контроллеров домена, а вторая для виртуальных машин SQL Server.

Чтобы создать группу доступности, выполните приведенные действия.

- Перейдите в группу ресурсов и нажмите кнопку "Добавить".

- Отфильтруйте результаты по запросу Группа доступности. Выберите группу доступности в результатах.

- Нажмите кнопку создания.

Настройте две группы доступности в соответствии с параметрами в таблице ниже.

| Поле | Группа доступности контроллера домена | Группа доступности SQL Server |

|---|---|---|

| Имя | adavailabilityset | набор sqlavailabilityset |

| Группа ресурсов | SQL-HA-RG | SQL-HA-RG |

| Домены сбоя | 3 | 3 |

| Домены обновления | 5 | 3 |

Создав группы доступности, вернитесь в колонку группы ресурсов на портале Azure.

Создание контроллеров домена

После создания сети, подсети и групп доступности вы будете готовы к созданию и настройке контроллеров домена.

Создание виртуальных машин для контроллеров домена

Теперь создайте две виртуальные машины. Присвойте им имя ad-primary-dc и ad-secondary-dc. Выполните следующие действия для каждой виртуальной машины:

- Вернитесь в группу ресурсов SQL-HA-RG .

- Выберите Добавить.

- Введите Windows Server 2016 Datacenter и выберите Windows Server 2016 Datacenter.

- В Windows Server 2016 Datacenter убедитесь, что выбрана модель развертывания Resource Manager, а затем нажмите кнопку Создать.

Примечание.

ad-secondary-dc — дополнительная виртуальная машина, служащая для обеспечения высокого уровня доступности доменных служб Active Directory.

В таблице ниже приведены параметры для этих двух машин.

| Поле | Значение |

|---|---|

| Имя | Первый контроллер домена: ad-primary-dc Second domain controller: ad-secondary-dc |

| Тип диска виртуальной машины | Твердотельный накопитель |

| Имя пользователя | DomainAdmin |

| Пароль | Contoso!0000 |

| Подписка | Ваша подписка |

| Группа ресурсов | SQL-HA-RG |

| Местонахождение | Ваше расположение |

| Размер | DS1_V2 |

| Память | Использование управляемых дисков - Да |

| Виртуальная сеть | autoHAVNET |

| Подсеть | admin |

| Общедоступный IP-адрес | Совпадает с именем виртуальной машины |

| группу безопасности сети; | Совпадает с именем виртуальной машины |

| Группа доступности | Домены сбоя adavailability: 3 домена обновления: 5 |

| Диагностика | Включен |

| Учетная запись хранения для диагностики | Создается автоматически |

Внимание

Виртуальную машину можно поместить в группу доступности только при его создании. После создания виртуальной машины группу доступности изменить невозможно. Дополнительные сведения см. в статье Управление доступностью виртуальных машин.

Настройка основного контроллера домена

На следующих шагах настройте компьютер ad-primary-dc в качестве контроллера домена для corp.contoso.com:

На портале откройте группу ресурсов SQL-HA-RG и выберите машину ad-primary-dc. В ad-primary-dc выберите "Подключиться ", чтобы открыть файл протокола удаленного рабочего стола (RDP) для доступа к удаленному рабочему столу.

Войдите в систему, используя настроенную учетную запись администратора (\DomainAdmin) и ее пароль (Contoso!0000).

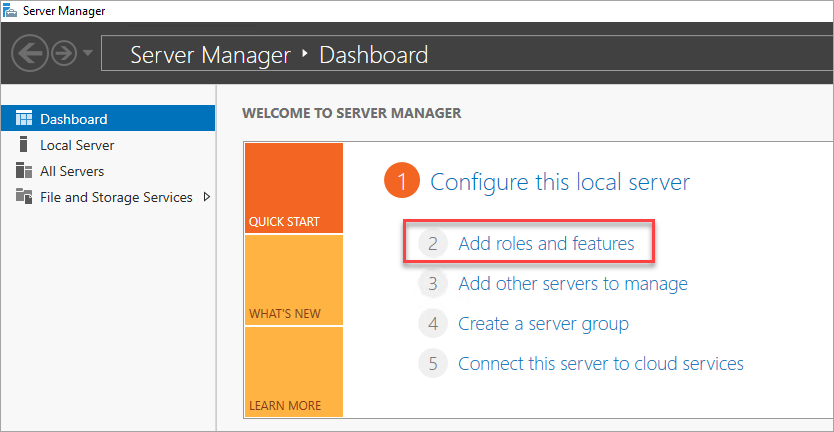

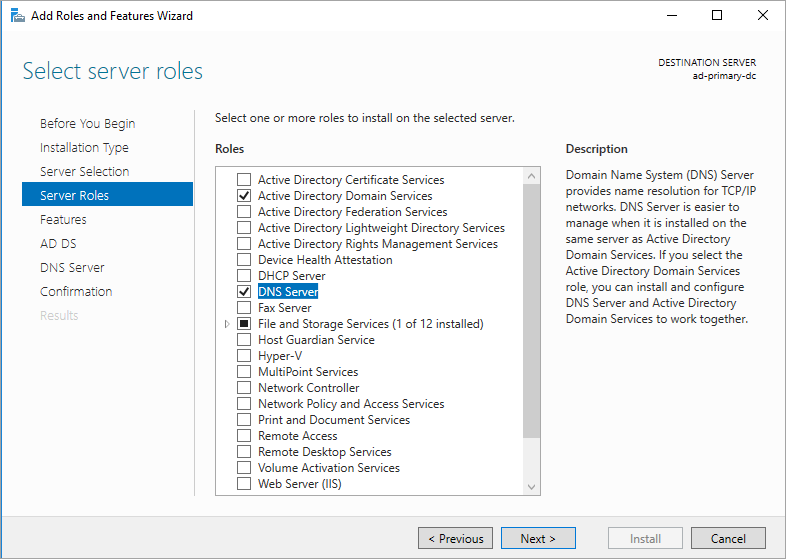

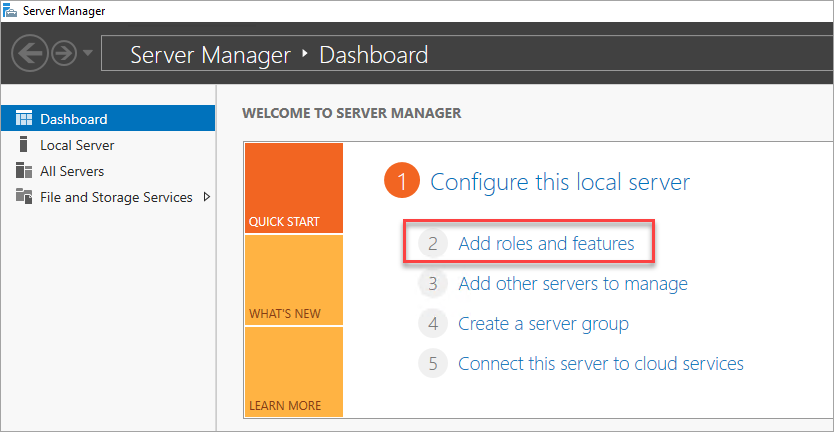

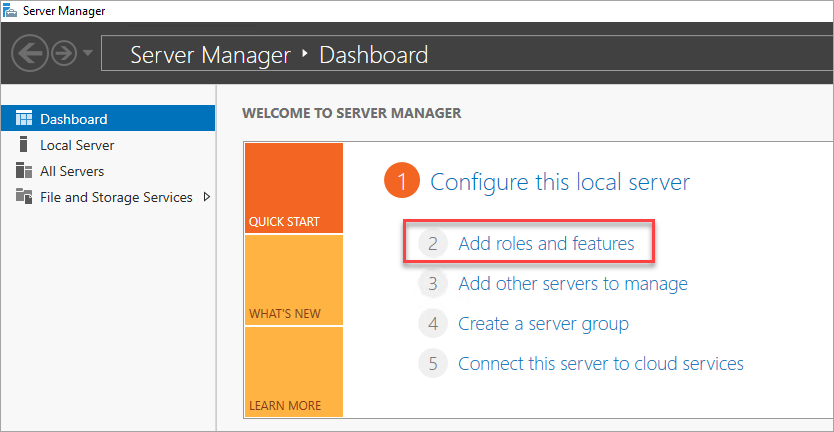

По умолчанию отображается панель мониторинга Диспетчер серверов . Щелкните ссылку Добавление ролей и компонентов на панели мониторинга.

Нажимайте Далее, пока не откроется раздел Роли сервера.

Выберите роли Доменные службы Active Directory и DNS-сервер. При появлении запроса добавьте все необходимые функции.

Примечание.

Windows предупреждает о том, что статического IP-адреса не существует. Если вы тестируете конфигурацию, нажмите кнопку Продолжить. Для рабочих сценариев на портале Azure установите статический IP-адрес или используйте PowerShell для установки статического IP-адреса компьютера контроллера домена.

Нажимайте Далее, пока не откроется раздел Подтверждение. Выберите флажок Перезапустить целевой сервер, если требуется .

Выберите Установить.

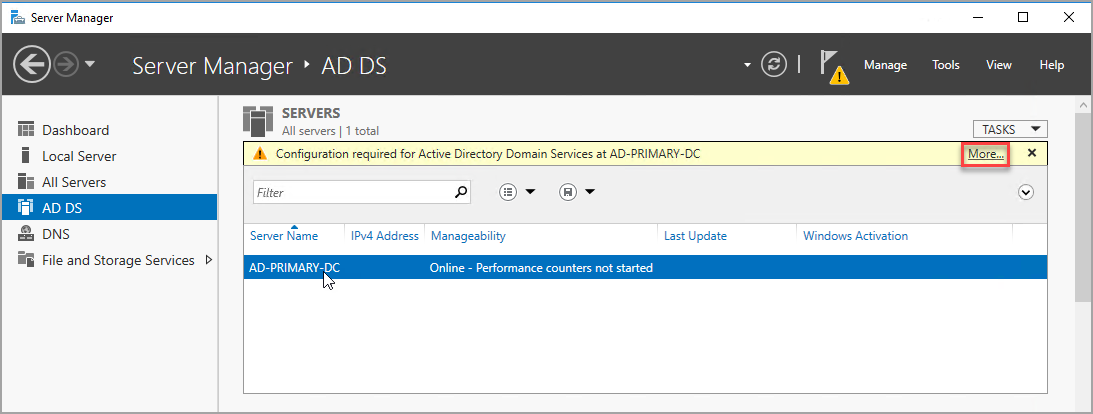

После завершения установки компонентов вернитесь на панель мониторинга диспетчер сервера.

Выберите новый пункт AD DS в левой области.

Щелкните ссылку Дополнительно на желтой панели предупреждений.

В столбце Действие диалогового окна Все сведения о задаче сервера выберите Повысить роль этого сервера до уровня контроллера домена.

В мастере настройки доменных служб Active Directoryиспользуйте следующие значения:

Страница Параметр Конфигурация развертывания Добавить новый лес

Корневое доменное имя = corp.contoso.comПараметры контроллера домена Пароль = DSRM Contoso!0000

Подтверждение пароля = Contoso!0000Нажимайте кнопку Далее, чтобы пройти остальные страницы мастера. На странице проверки необходимых компонентов убедитесь, что появится следующее сообщение: "Все проверки готовности успешно пройдены". Вы можете просмотреть все применимые предупреждающие сообщения, но можно продолжить установку.

Выберите Установить. Виртуальная машина ad-primary-dc автоматически перезапускается.

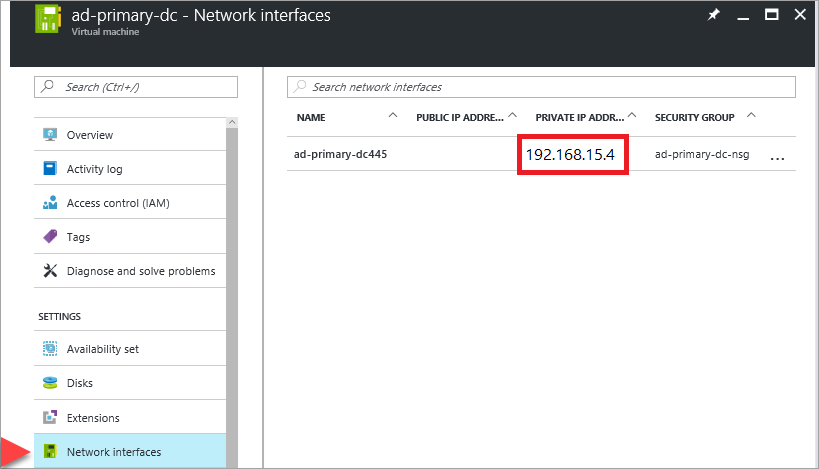

Запишите IP-адрес основного контроллера домена.

Используйте основной контроллер домена для DNS. Обратите внимание на частный IP-адрес основного контроллера домена.

Одним из способов получения IP-адреса основного контроллера домена является портал Azure:

Откройте группу ресурсов.

Выберите основной контроллер домена.

В основном контроллере домена выберите Сетевые интерфейсы.

Настройка DNS виртуальной сети

После создания первого контроллера домена и включения DNS на первом сервере настройте виртуальную сеть для использования этого сервера для DNS:

В портал Azure выберите виртуальную сеть.

В разделе Параметры выберите DNS-сервер.

Выберите "Настраиваемый" и введите частный IP-адрес основного контроллера домена.

Выберите Сохранить.

Настройка дополнительного контроллера домена

После перезапуска основного контроллера домена можно выполнить следующие действия, чтобы настроить дополнительный контроллер домена. Эта необязательная процедура предназначена для обеспечения высокой доступности.

Настройка предпочитаемого адреса DNS-сервера

Предпочтительный DNS-адрес dns-сервера не следует обновлять непосредственно на виртуальной машине, его следует изменить из портал Azure, Powershell или Azure CLI. Ниже описано, как внести изменения в портал Azure:

Войдите на портал Azure.

В поле поиска в верхней части портала введите Сетевой интерфейс. В результатах поиска выберите Сетевые интерфейсы.

Выберите сетевой интерфейс для второго контроллера домена, для которого требуется просмотреть или изменить параметры из списка.

В разделе Параметры выберите DNS-серверы.

Выберите один из вариантов:

Inherit from virtual network (Наследовать от виртуальной сети). Выберите этот вариант, чтобы наследовать параметры DNS-сервера, определенные для виртуальной сети, которой назначен сетевой интерфейс. Это автоматически наследует основной контроллер домена в качестве DNS-сервера.

Custom (Пользовательские). Вы можете настроить собственный DNS-сервер для разрешения имен в нескольких виртуальных сетях. Введите IP-адрес сервера, который будет использоваться в качестве DNS-сервера. Указанный адрес DNS-сервера назначается только этому сетевому интерфейсу и переопределяет любые параметры DNS для виртуальной сети, которой назначен сетевой интерфейс. Если выбрать настраиваемый, введите IP-адрес основного контроллера домена, например

192.168.15.4.

Выберите Сохранить. При использовании пользовательского DNS-сервера вернитесь к виртуальной машине в портал Azure и перезапустите виртуальную машину. После перезапуска виртуальной машины вы можете присоединить виртуальную машину к домену.

Присоединение к домену.

Затем присоединитесь к домену corp.contoso.com. Для этого выполните следующие шаги:

- Удаленно подключитесь к виртуальной машине с помощью учетной записи BUILTIN\DomainAdmin. Эта учетная запись совпадает с тем, что используется при создании виртуальных машин контроллера домена.

- В диспетчере серверов выберите Локальный сервер.

- Выберите WORKGROUP.

- В разделе Имя компьютера нажмите кнопку Изменить.

- Установите флажок Домен и введите в текстовом поле corp.contoso.com. Нажмите ОК.

- Во всплывающем диалоговом окне Безопасность Windows укажите имя (CORP\DomainAdmin) и пароль (Contoso!0000) учетной записи администратора домена по умолчанию.

- При появлении сообщения "Добро пожаловать на домен corp.contoso.com" нажмите кнопку ОК.

- Нажмите кнопку Закрыть, а затем Перезагрузить сейчас во всплывающем диалоговом окне.

Настройка контроллера домена

После присоединения сервера к домену его можно настроить в качестве второго контроллера домена. Для этого выполните следующие шаги:

Если вы еще не подключились, откройте сеанс удаленного рабочего стола с подключением к дополнительному контроллеру домена и откройте панель мониторинга диспетчер серверов (которая может быть открыта по умолчанию).

Щелкните ссылку Добавление ролей и компонентов на панели мониторинга.

Нажимайте Далее, пока не откроется раздел Роли сервера.

Выберите роли Доменные службы Active Directory и DNS-сервер. При появлении запроса добавьте требуемые для этих ролей дополнительные компоненты.

После установки компонентов вернитесь к панели мониторинга Диспетчер серверов .

Выберите новый вариант AD DS на левой панели.

Щелкните ссылку Дополнительно на желтой панели предупреждений.

В столбце Действие диалогового окна Все сведения о задаче сервера выберите Повысить роль этого сервера до уровня контроллера домена.

На вкладке Конфигурация развертывания установите переключатель Добавить контроллер домена в существующий домен.

Щелкните Выбрать.

Подключитесь, используя учетную запись администратора (CORP.CONTOSO.COM\domainadmin) и ее пароль (Contoso!0000).

В разделе Выберите домен в лесу щелкните свой домен, а затем нажмите ОК.

В разделе Параметры контроллера домена используйте значения по умолчанию и задайте пароль DSRM.

Примечание.

На странице Параметры DNS может отобразиться предупреждение о том, что делегирование для этого DNS-сервера создать невозможно. В нерабочей среде это предупреждение можно игнорировать.

Нажимайте кнопку Далее до тех пор, пока не откроется вкладка Предварительные требования. Щелкните Установить.

После завершения изменений конфигурации перезапустите сервер.

Добавьте частный IP-адрес дополнительного контроллера домена на VPN-сервер DNS

В портал Azure в виртуальной сети измените DNS-сервер, чтобы включить IP-адрес дополнительного контроллера домена. Этот параметр обеспечивает избыточность службы DNS.

Настройка учетных записей домена

Затем настройте две учетные записи в общей сложности в Active Directory, одну учетную запись установки, а затем учетную запись службы для обеих виртуальных машин SQL Server. Например, используйте значения в следующей таблице для учетных записей:

| Учетная запись | ВМ | Полное имя домена | Description |

|---|---|---|---|

| Установка | Оба | Corp\Install | Войдите на любую виртуальную машину с этой учетной записью, чтобы настроить кластер и группу доступности. |

| SQLSvc | Оба (sqlserver-0 и sqlserver-1) | Corp\SQLSvc | Используйте эту учетную запись для службы SQL Server и учетной записи службы агента SQL Server на обеих виртуальных машинах SQL Server. |

Чтобы создать каждую учетную запись, выполните следующие действия.

Войдите в виртуальную машину ad-primary-dc.

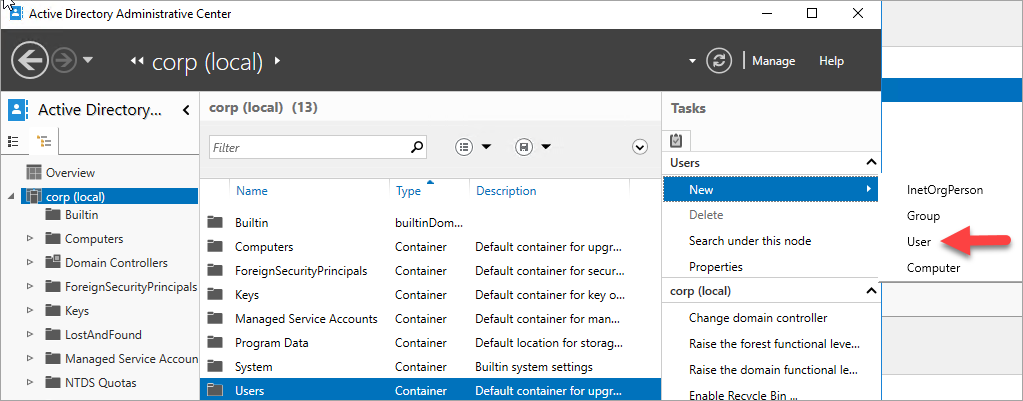

В диспетчер сервера выберите "Сервис" и выберите Центр администрирования Active Directory.

Выберите corp (local) в левой области.

В области "Задачи" выберите "Создать" и выберите "Пользователь".

Совет

Задайте сложный пароль для каждой учетной записи. Для нерабочей среды задайте неограниченный срок действия учетной записи пользователя.

Нажмите кнопку ОК, чтобы создать пользователя.

Предоставление требуемых разрешений учетной записи установки

В Центре администрирования Active Directory выберите corp (local) на левой панели. На панели "Задачи" выберите "Свойства".

Выберите Расширения, затем нажмите кнопку Дополнительно на вкладке Безопасность.

В диалоговом окне Дополнительные параметры безопасности для предприятия нажмите кнопку Добавить.

Выберите субъект, найдите CORP\Install и нажмите кнопку "ОК".

Установите флажок "Чтение всех свойств".

Установите флажок "Создать объекты компьютера".

Выберите ОК, затем выберите ОК еще раз. Закройте окно свойств corp.

После завершения настройки Active Directory и пользовательских объектов можно создать дополнительные виртуальные машины, присоединенные к домену.

Создание виртуальных машин SQL Server

Решение в этом руководстве требует создания трех виртуальных машин: двух экземпляров SQL Server и тех, которые выполняются в качестве следящего сервера.

Windows Server 2016 может использовать облако-свидетель, Но для согласованности с предыдущими операционными системами в этой статье используется виртуальная машина для следящего сервера.

Прежде чем продолжить, рассмотрите следующие решения по проектированию:

Хранилище: управляемые диски Azure

Для хранилища виртуальных машин используйте управляемые диски Azure. Мы рекомендуем управляемые диски для виртуальных машин SQL Server. Управляемые диски обрабатывают хранилище за кулисами. Кроме того, если виртуальные машины с управляемыми дисками находятся в одном наборе доступности, Azure распределяет ресурсы хранилища, чтобы обеспечить соответствующую избыточность.

Дополнительные сведения см. в статье Общие сведения об управляемых дисках Azure. Сведения о управляемых дисках в группе доступности см. в разделе "Параметры доступности" для виртуальных машин Azure.

Сеть: частные IP-адреса в рабочей среде

В этом руководстве для виртуальных машин используются общедоступные IP-адреса. Общедоступный IP-адрес обеспечивает удаленное подключение непосредственно к виртуальной машине через Интернет и упрощает действия по настройке. В рабочих средах рекомендуется использовать только частные IP-адреса, чтобы уменьшить объем уязвимостей ресурса виртуальной машины экземпляра SQL Server.

Сеть: количество сетевых адаптеров на сервер

Используйте одну сетевую карту (сетевую карту) на сервер (узел кластера) и одну подсеть. Сеть Azure имеет физическую избыточность, что делает дополнительные сетевые карты и подсети ненужными в гостевом кластере виртуальной машины Azure.

Отчет о проверке кластера выдаст предупреждение о том, что узлы доступны только в одной сети. Это предупреждение можно игнорировать в гостевых отказоустойчивых кластерах виртуальной машины Azure.

Создание и настройка виртуальных машин

Вернитесь в группу ресурсов SQL-HA-RG и нажмите кнопку "Добавить".

Найдите нужный элемент коллекции, выберите Виртуальная машина, а затем выберите Из коллекции.

Используйте сведения в следующей таблице, чтобы завершить создание трех виртуальных машин:

Стр. ВМ1 ВМ2 ВМ3 Выбор соответствующего элемента коллекции Windows Server 2016 Datacenter SQL Server 2016 SP1 Enterprise на базе Windows Server 2016 SQL Server 2016 SP1 Enterprise на базе Windows Server 2016 Конфигурация виртуальной машины: основы Имя = cluster-fsw

Домен доменного имени = пользователя

Пароль = Contoso!0000

Подписка = ваша подписка

Группа = ресурсов SQL-HA-RG

Расположение = ваше расположение AzureИмя = sqlserver-0

Домен доменного имени = пользователя

Пароль = Contoso!0000

Подписка = ваша подписка

Группа = ресурсов SQL-HA-RG

Расположение = ваше расположение AzureИмя = sqlserver-1

Домен доменного имени = пользователя

Пароль = Contoso!0000

Подписка = ваша подписка

Группа = ресурсов SQL-HA-RG

Расположение = ваше расположение AzureКонфигурация виртуальной машины: размер РАЗМЕР = DS1_V2 (1 виртуальный ЦП, 3,5 ГБ) РАЗМЕР = DS2_V2 (2 виртуальных ЦП, 7 ГБ)

Размер должен поддерживать хранилище SSD (поддержка дисков уровня "Премиум").РАЗМЕР = DS2_V2 (2 виртуальных ЦП, 7 ГБ) Конфигурация виртуальной машины: параметры Использование управляемых дисков в хранилище =

AutoHAVNET виртуальной сети =

Администратор подсети = (192.168.15.0/24)

Общедоступный IP-адрес = автоматически созданный

Группа = безопасности сети None

Диагностика мониторинга = включено

Учетная запись хранения диагностики использует автоматически созданную учетную запись = хранения

Набор = доступности sqlAvailabilitySetИспользование управляемых дисков в хранилище =

AutoHAVNET виртуальной сети =

Администратор подсети = (192.168.15.0/24)

Общедоступный IP-адрес = автоматически созданный

Группа = безопасности сети None

Диагностика мониторинга = включено

Учетная запись хранения диагностики использует автоматически созданную учетную запись = хранения

Набор = доступности sqlAvailabilitySetИспользование управляемых дисков в хранилище =

AutoHAVNET виртуальной сети =

Администратор подсети = (192.168.15.0/24)

Общедоступный IP-адрес = автоматически созданный

Группа = безопасности сети None

Диагностика мониторинга = включено

Учетная запись хранения диагностики использует автоматически созданную учетную запись = хранения

Набор = доступности sqlAvailabilitySetКонфигурация виртуальной машины: параметры SQL Server Нет данных Частное = подключение SQL (в виртуальной сети)

Порт = 1433

Проверка подлинности SQL = отключена

Общие сведения о конфигурации = хранилища

Автоматическое исправление = в воскресенье в 2:00

Автоматическое резервное копирование = отключено

Интеграция хранилища ключей Azure = отключеноЧастное = подключение SQL (в виртуальной сети)

Порт = 1433

Проверка подлинности SQL = отключена

Общие сведения о конфигурации = хранилища

Автоматическое исправление = в воскресенье в 2:00

Автоматическое резервное копирование = отключено

Интеграция хранилища ключей Azure = отключено

Примечание.

Предлагаемые здесь размеры компьютеров предназначены для тестирования групп доступности на виртуальных машинах Azure. Для обеспечения оптимальной производительности рабочих нагрузок изучите рекомендации по размерам машин SQL Server и их настройке в статье Рекомендации по оптимизации производительности SQL Server в виртуальных машинах Azure.

После полной подготовки трех виртуальных машин необходимо присоединить их к домену corp.contoso.com и предоставить права администратора CORP\Install компьютерам.

Присоединение серверов к домену

Выполните следующие действия для виртуальных машин SQL Server и сервера-свидетеля общей папки:

- Удаленно подключитесь к виртуальной машине в качестве пользователя BUILTIN\DomainAdmin.

- В диспетчер сервера выберите локальный сервер.

- Щелкните ссылку РАБОЧАЯ ГРУППА.

- В разделе Имя компьютера нажмите кнопку Изменить.

- Установите флажок " Домен" и введите corp.contoso.com в текстовом поле. Нажмите ОК.

- Во всплывающем диалоговом окне Безопасность Windows укажите имя (CORP\DomainAdmin) и пароль (Contoso!0000) учетной записи администратора домена по умолчанию.

- При появлении сообщения "Добро пожаловать на домен corp.contoso.com" нажмите кнопку ОК.

- Нажмите кнопку Закрыть, а затем Перезагрузить сейчас во всплывающем диалоговом окне.

Добавление учетных записей

Добавьте учетную запись установки в качестве администратора на каждой виртуальной машине, предоставьте разрешения учетной записи установки и локальным учетным записям в SQL Server и обновите учетную запись службы SQL Server.

Добавление пользователя CORP\Install в качестве администратора на каждой виртуальной машине кластера

После перезапуска каждой виртуальной машины в качестве члена домена добавьте CORP\Install в качестве члена группы локальных администраторов:

Подождите, пока виртуальная машина не перезапустится, а затем снова откройте файл RDP из основного контроллера домена. Войдите в sqlserver-0 с помощью учетной записи CORP\DomainAdmin .

Совет

Обязательно войдите с помощью учетной записи администратора домена. На предыдущих шагах вы использовали учетную запись администратора BUILTIN . Теперь, когда сервер находится в домене, используйте учетную запись домена. В сеансе RDP укажите Домен\имя пользователя.

В диспетчер сервера выберите "Сервис" и выберите "Управление компьютерами".

В окне Управление компьютерами разверните пункт Локальные пользователи и группы, а затем выберите Группы.

Дважды щелкните группу Администраторы .

В диалоговом окне Свойства администратора нажмите кнопку Добавить.

Введите имя пользователя CORP\Install, а затем нажмите кнопку ОК.

Нажмите кнопку ОК, чтобы закрыть диалоговое окно Свойства администратора.

Повторите описанные выше шаги для sqlserver-1 и cluster-fsw.

Создание на каждой виртуальной машине SQL Server имени для входа для учетной записи установки

Используйте учетную запись установки (CORP\install), чтобы настроить группу доступности. Эта учетная запись должна быть участником фиксированной роли сервера sysadmin на каждой виртуальной машине SQL Server.

Ниже описано, как создать вход для учетной записи установки. Выполните их на обеих виртуальных машинах SQL Server.

Подключитесь к серверу через RDP с помощью учетной <записи MachineName>\DomainAdmin .

Откройте SQL Server Management Studio и подключитесь к локальному экземпляру сервера SQL Server.

Чтобы открыть обозреватель объектов, выберите Безопасность.

Щелкните правой кнопкой мыши Имена входа. Выберите Создать имя входа.

В меню Создание имени входа выберите Поиск.

Выберите Расположения.

Введите учетные данные сети для администратора домена. Используйте учетную запись установки (CORP\install).

Сделайте имя для входа участником фиксированной роли сервера sysadmin.

Нажмите ОК.

Настройка разрешений системной учетной записи

Чтобы создать учетную запись для системы и предоставить соответствующие разрешения, выполните следующие действия для каждого экземпляра SQL Server:

Создайте учетную запись для

[NT AUTHORITY\SYSTEM]использования следующего сценария:USE [master] GO CREATE LOGIN [NT AUTHORITY\SYSTEM] FROM WINDOWS WITH DEFAULT_DATABASE=[master] GOПредоставьте следующие разрешения

[NT AUTHORITY\SYSTEM]:ALTER ANY AVAILABILITY GROUPCONNECT SQLVIEW SERVER STATE

Для этого используйте следующий сценарий.

GRANT ALTER ANY AVAILABILITY GROUP TO [NT AUTHORITY\SYSTEM] GO GRANT CONNECT SQL TO [NT AUTHORITY\SYSTEM] GO GRANT VIEW SERVER STATE TO [NT AUTHORITY\SYSTEM] GO

Настройка учетных записей службы SQL Server

На каждой виртуальной машине SQL Server выполните следующие действия, чтобы задать учетную запись службы SQL Server. Используйте учетные записи, созданные при настройке учетных записей домена.

- Откройте Диспетчер конфигурации SQL Server.

- Щелкните правой кнопкой мыши службу SQL Server, а затем выберите Свойства.

- Настройте учетную запись и задайте пароль.

Для групп доступности SQL Server каждая виртуальная машине SQL Server должна запускаться как учетная запись домена.

Добавление отказоустойчивой кластеризации

Чтобы добавить функции отказоустойчивой кластеризации, выполните следующие действия на обеих виртуальных машинах SQL Server:

Подключитесь к виртуальной машине SQL Server через RDP с помощью учетной записи CORP\install . Откройте панель мониторинга диспетчер сервера.

Щелкните ссылку Добавление ролей и компонентов на панели мониторинга.

Нажимайте кнопку Далее, пока не откроется раздел Server Features (Функции сервера).

В разделе функций выберите Отказоустойчивость кластеров.

Добавьте все необходимые функции.

Выберите Установить.

Примечание.

Теперь эту задачу можно автоматизировать вместе с фактическим присоединением виртуальных машин SQL Server к отказоустойчивой кластеру с помощью Azure CLI и шаблонов быстрого запуска Azure.

Настройка пороговых значений сети для отказоустойчивого кластера

При запуске узлов отказоустойчивого кластера Windows на виртуальных машинах Azure с группами доступности SQL Server измените параметр кластера на более расслабленное состояние мониторинга. Это изменение сделает кластер более стабильным и надежным. Дополнительные сведения см. в разделе IaaS с SQL Server: настройка пороговых значений сети отказоустойчивого кластера.

Настройка брандмауэра на каждой виртуальной машине SQL Server

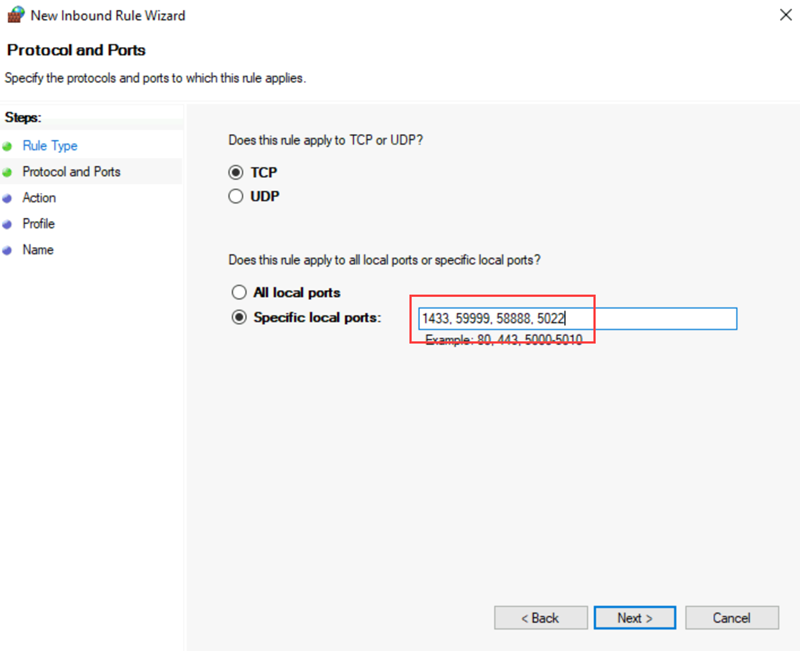

Это решение требует, чтобы в брандмауэре были открыты следующие TCP-порты:

- Виртуальная машина SQL Server: порт 1433 для экземпляра сервера SQL Server по умолчанию.

- Проба Azure Load Balancer: любой доступный порт. В примерах часто используется 59999.

- Проба работоспособности IP-адресов подсистемы балансировки нагрузки для ядра кластера: любой доступный порт. Примеры часто используют 58888.

- Конечная точка зеркального отображения базы данных: любой доступный порт. В примерах часто используется 5022.

Порты брандмауэра должны быть открыты на обеих виртуальных машинах SQL Server. Метод открытия портов зависит от используемого решения брандмауэра. Ниже показано, как открыть порты в брандмауэре Windows:

На первом начальном экране SQL Server откройте брандмауэр Windows с расширенной безопасностью.

В левой области выберите Правила для входящих подключений. На панели справа нажмите Новое правило.

Для типа правила выберите порт.

Для порта укажите TCP и введите соответствующие номера портов. На следующем снимке экрана показан пример.

Выберите Далее.

На странице Действие оставьте установленным флажок Разрешить подключение и нажмите кнопку Далее.

На странице Профиль примите параметры по умолчанию и нажмите кнопку Далее.

На странице "Имя" укажите имя правила (например, проба балансировки нагрузки Azure) в поле "Имя", а затем нажмите кнопку "Готово".

Следующие шаги

Теперь, когда вы настроили необходимые компоненты, начните с настройки группы доступности.

Дополнительные сведения см. на следующих ресурсах: