Резервное копирование и восстановление зашифрованных виртуальных машин Azure

В этой статье рассказывается, как создавать резервные копии виртуальных машин (VM) Azure под управлением Windows или Linux с зашифрованными дисками и восстанавливать их при помощи службы Azure Backup. Дополнительные сведения см. в разделе Шифрование резервных копий виртуальных машин Azure.

Поддерживаемые сценарии резервного копирования и восстановления зашифрованных виртуальных машин Azure

В этом разделе описаны поддерживаемые сценарии резервного копирования и восстановления зашифрованных виртуальных машин Azure.

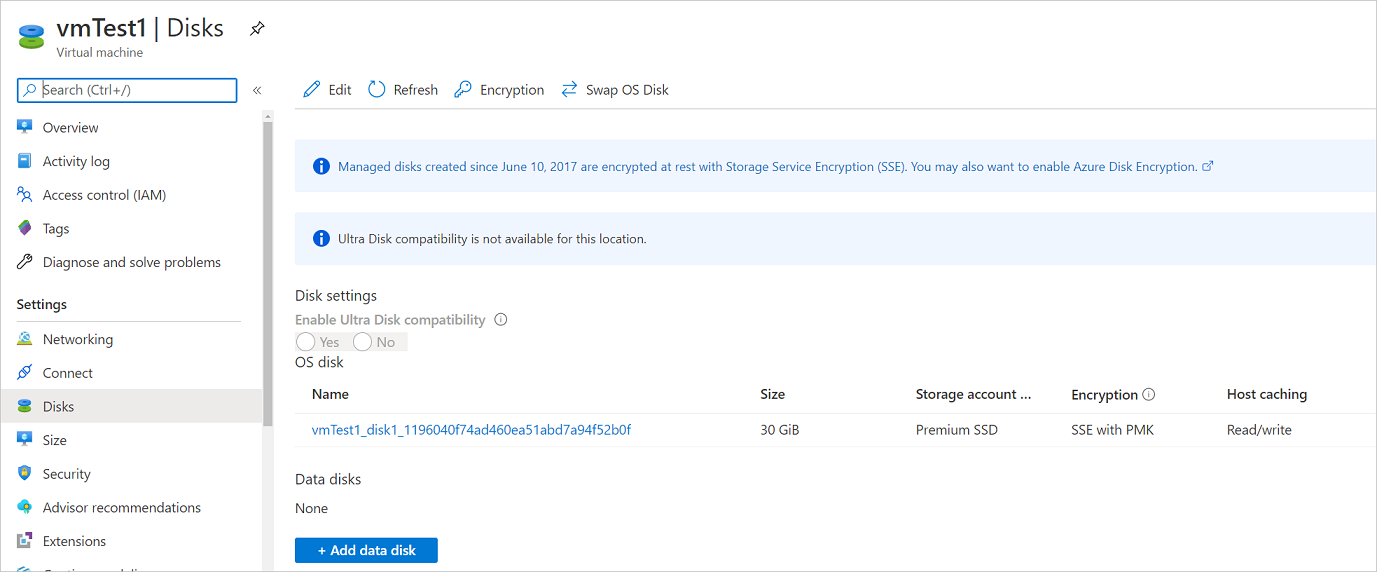

Шифрование с использованием ключей, управляемых платформой

По умолчанию все диски на виртуальных машинах автоматически шифруются в неактивном состоянии при помощи ключей, управляемых платформой (PMK), с применением шифрования службы хранилища. Вы можете создавать резервные копии этих виртуальных машин с помощью Azure Backup. При этом вам не требуется выполнять никаких действий, чтобы обеспечить поддержку шифрования. Дополнительные сведения о шифровании с помощью ключей, управляемых платформой, см. в этой статье.

Шифрование с использованием управляемых пользователем ключей

При шифровании дисков с помощью ключей, управляемых клиентом (CMK), ключ для шифрования дисков хранится в Azure Key Vault, и им управляете вы. Шифрование службы хранилища (SSE) с применением CMK отличается от шифрования с помощью службы “Шифрование дисков Azure” (ADE). ADE использует встроенные в операционную систему средства шифрования. SSE шифрует данные на устройстве хранения, позволяя использовать любые операционные системы и образы для виртуальных машин.

Вам не нужно выполнять никаких явных действий для резервного копирования и восстановления виртуальных машин, где для шифрования дисков применяются ключи, управляемые клиентом. Резервные копии данных для виртуальных машин, находящиеся в хранилище, шифруются с применением тех же методик, что и для шифрования в хранилище.

Дополнительные сведения о шифровании управляемых дисков с помощью ключей, управляемых клиентом, см. в этой статье.

Поддержка шифрования с помощью ADE

Azure Backup поддерживает резервное копирование виртуальных машин Azure, операционные системы или диски данных которых зашифрованы с помощью шифрования дисков Azure. ADE использует BitLocker для шифрования на виртуальных машинах с Windows и функцию dm-crypt для виртуальных машин с Linux. ADE интегрируется с Azure Key Vault, обеспечивая управление секретами и ключами шифрования дисков. С помощью ключей шифрования Key Vault (KEK) можно создать дополнительный уровень безопасности, шифруя секреты шифрования, прежде чем записывать их в Key Vault.

Azure Backup может создавать резервные копии и восстанавливать виртуальные машины Azure с помощью ADE и без приложения Microsoft Entra, как описано в следующей таблице.

| Тип диска виртуальной машины | ADE (BEK/dm-crypt) | ADE и KEK |

|---|---|---|

| Неуправляемые | Да | Да |

| Управляемый | Да | Да |

- Узнайте больше об ADE, Key Vault и KEK.

- Ознакомьтесь с вопросами и ответами о шифровании дисков виртуальных машин Azure.

Ограничения

Перед резервной копией или восстановлением зашифрованных виртуальных сетей Azure ознакомьтесь со следующими ограничениями:

- Вы можете выполнять резервное копирование и восстановление виртуальных машин, зашифрованных с помощью ADE, в рамках той же подписки.

- Azure Backup поддерживает виртуальные машины, зашифрованные с помощью изолированных ключей. Ключи, которые входят в состав сертификата, используемого для шифрования виртуальной машины, в настоящее время не поддерживаются.

- Служба Azure Backup поддерживает межрегиональное восстановление зашифрованных виртуальных машин Azure в парные регионы Azure. Дополнительные сведения см. в таблице поддержки.

- Виртуальные машины, зашифрованные с помощью ADE, невозможно восстанавливать на уровне файла или папки. Для восстановления файлов и папок необходимо восстановить всю виртуальную машину.

- Для восстановления виртуальных машин, зашифрованных с помощью ADE, невозможно использовать функцию замены существующей VM. Эта функция поддерживается только для незашифрованных управляемых дисков.

Перед началом работы

Прежде чем начать, сделайте следующее:

- Убедитесь, что у вас есть одна или несколько виртуальных машин с Windows или Linux, где включена служба ADE.

- Ознакомьтесь с матрицей поддержки для резервного копирования виртуальных машин Azure.

- Создайте хранилище резервных копий служб восстановления, если у вас его нет.

- Если включить шифрование для виртуальных машин, для которых уже включено резервное копирование, достаточно предоставить службе Backup разрешения на доступ к Key Vault, чтобы резервное копирование продолжало работать без сбоев. Узнайте больше о назначении этих разрешений.

Кроме того, в некоторых случаях может потребоваться несколько действий:

- Установка агента виртуальной машины на виртуальной машине. Для создания резервных копий виртуальных машин Azure служба Azure Backup устанавливает на них расширение агента виртуальной машины Azure. Если виртуальная машина создана из образа Azure Marketplace, агент установлен и запущен. Если вы создаете пользовательскую виртуальную машину или выполняете миграцию локального компьютера, может потребоваться установить агент вручную.

Настройка политики резервного копирования

Чтобы настроить политику резервного копирования, выполните следующие действия.

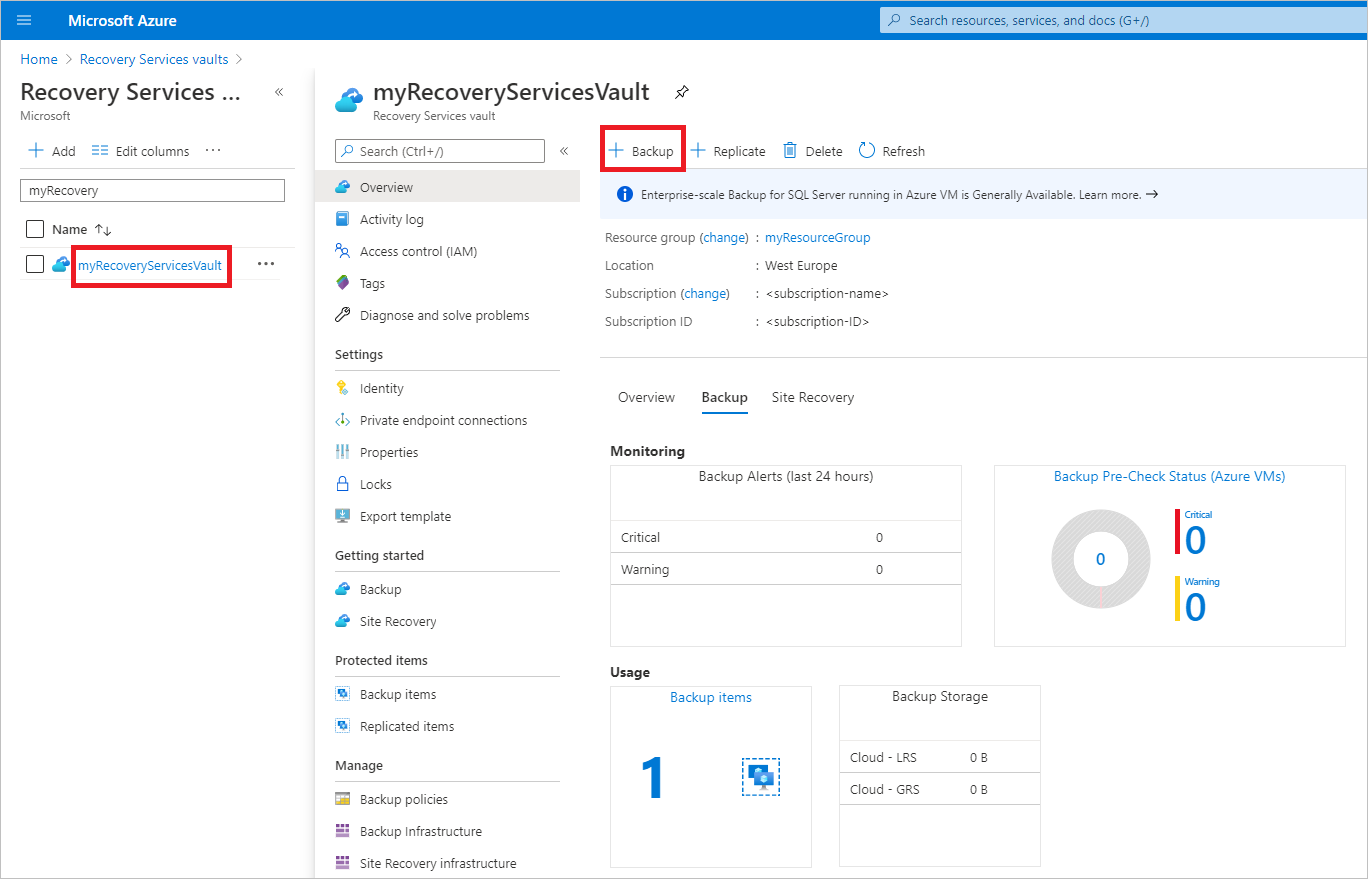

Если вы еще не создали хранилище резервных копий служб восстановления, следуйте этим инструкциям.

Перейдите в центр резервного копирования и щелкните +Backup (Создать резервную копию) на вкладке Обзор.

Выберите значение Виртуальные машины Azure для параметра Тип источника данных, выберите созданное хранилище, а затем нажмите Продолжить.

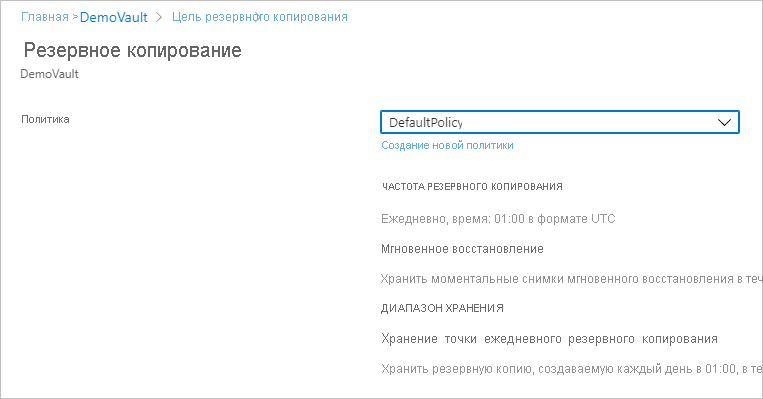

Выберите политику, которую вы хотите связать с хранилищем, а затем нажмите ОК.

- В политике резервного копирования указывается, когда создаются резервные копии и как долго они хранятся.

- Подробные сведения о политике по умолчанию указаны в раскрывающемся меню.

Если вы не хотите использовать политику по умолчанию, выберите Создать новую и создайте собственную политику.

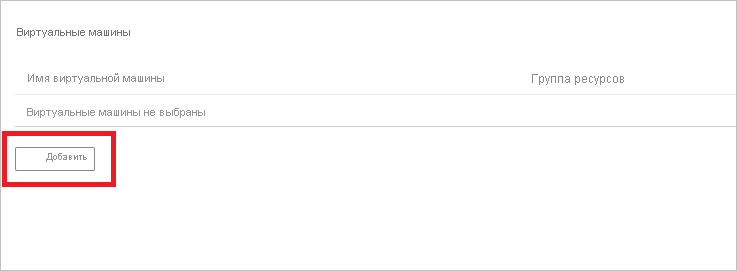

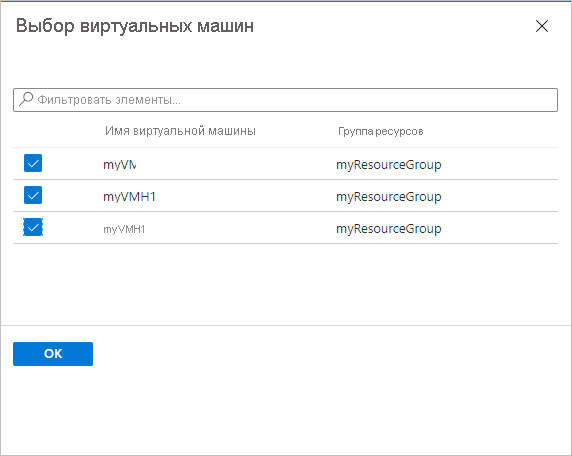

В разделе Виртуальные машины щелкните Добавить.

Выберите зашифрованные виртуальные машины, которые требуется архивировать с помощью выбранной политики, и нажмите кнопку ОК.

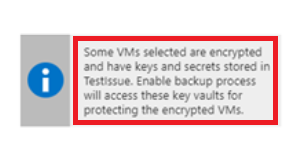

Если вы используете Azure Key Vault, на странице хранилища вы увидите сообщение о том, что службе Azure Backup необходим доступ только для чтения к ключам и секретам в Key Vault.

Если отображается это сообщение, от вас не требуется никаких действий.

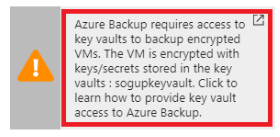

Если вы видите это сообщение, необходимо задать разрешения, как описано в приведенной ниже процедуре.

Нажмите Включить резервное копирование, чтобы развернуть политику резервного копирования в хранилище и включить резервное копирование выбранных виртуальных машин.

Резервное копирование зашифрованных виртуальных машин ADE с включенными хранилищами ключей с поддержкой RBAC

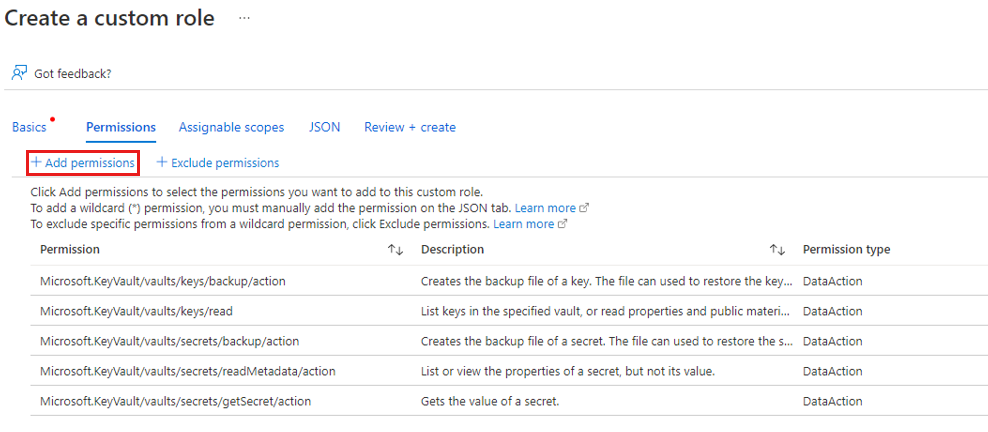

Чтобы включить резервные копии для зашифрованных виртуальных машин ADE с помощью хранилищ ключей с поддержкой Azure RBAC, необходимо назначить роль администратора Key Vault приложению Microsoft Entra службы управления резервными копиями, добавив назначение ролей в контроль доступа хранилища ключей.

Узнайте о различных доступных ролях. Роль администратора Key Vault может разрешить разрешения на получение, перечисление и резервное копирование как секрета, так и ключа.

Для хранилищ ключей с поддержкой Azure RBAC можно создать настраиваемую роль со следующим набором разрешений. Узнайте , как создать пользовательскую роль.

| Действие | Description |

|---|---|

| Microsoft.KeyVault/vaults/keys/backup/action | Создает файл резервной копии ключа. |

| Microsoft.KeyVault/vaults/secrets/backup/action | Создает файл резервной копии секрета. |

| Microsoft.KeyVault/vaults/secrets/getSecret/action | Получает значение секрета. |

| Microsoft.KeyVault/vaults/keys/read | Вывод списка ключей в указанном хранилище или чтение свойств и общедоступных материалов. |

| Microsoft.KeyVault/vaults/secrets/readMetadata/action | Вывод списка или просмотра свойств секрета, но не его значений. |

"permissions": [

{

"actions": [],

"notActions": [],

"dataActions": [

"Microsoft.KeyVault/vaults/keys/backup/action",

"Microsoft.KeyVault/vaults/secrets/backup/action",

"Microsoft.KeyVault/vaults/secrets/getSecret/action",

"Microsoft.KeyVault/vaults/keys/read",

"Microsoft.KeyVault/vaults/secrets/readMetadata/action"

],

"notDataActions": []

}

]

активация задания резервного копирования;

Начальное резервное копирование будет выполняться в соответствии с расписанием, но его можно запустить немедленно, как показано ниже.

- Перейдите в центр резервного копирования и выберите пункт меню Экземпляры резервных копий.

- Выберите значение Виртуальные машины Azure для параметра Тип источника данных и выполните поиск виртуальной машины, настроенной для резервного копирования.

- Щелкните правой кнопкой мыши соответствующую строку или выберите значок дополнительных параметров (…), а затем щелкните Архивировать сейчас.

- В окне Создать резервную копию используйте элементы управления "Календарь", чтобы выбрать последний день, до которого должна храниться точка восстановления. Затем выберите OK.

- Отслеживайте уведомления на портале. Чтобы отслеживать ход выполнения задания, выберите Центр резервного копирования>Задания архивации и отфильтруйте список для отображения заданий в состоянии Выполняется. В зависимости от размера виртуальной машины создание начального архива может занять некоторое время.

Предоставление разрешений

Службе Azure Backup необходим доступ только для чтения, чтобы архивировать ключи и секреты вместе с соответствующими виртуальными машинами.

- Хранилище ключей связано с клиентом Microsoft Entra подписки Azure. Если вы являетесь участником, Azure Backup получает доступ к хранилищу ключей без дополнительных действий.

- Если же вы являетесь гостем, необходимо предоставить службе Azure Backup разрешения для доступа к хранилищу ключей. Для настройки резервного копирования для зашифрованных виртуальных машин требуется доступ к хранилищам ключей.

Сведения о предоставлении разрешений Azure RBAC в Key Vault см . в этой статье.

Установка разрешений:

На портале Azure выберите Все службы и выполните поиск по запросу Хранилище ключей.

Выберите хранилище ключей, связанное с зашифрованной виртуальной машиной, резервную копию которой требуется создать.

Совет

Чтобы определить хранилище ключей, связанное с виртуальной машиной, введите приведенную ниже команду PowerShell. Замените имена группы ресурсов и виртуальной машины.

Get-AzVm -ResourceGroupName "MyResourceGroup001" -VMName "VM001" -StatusНайдите в этой строке имя хранилища ключей:

SecretUrl : https://<keyVaultName>.vault.azure.netВыберите Политики доступа>Добавить политику доступа.

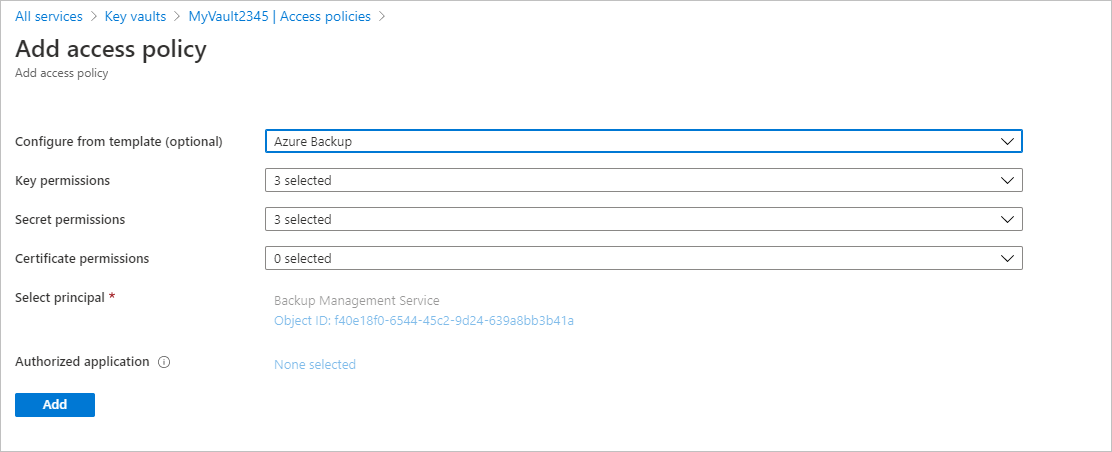

В разделе Добавление политики доступа>Настройка из шаблона (необязательно) выберите Azure Backup.

- Необходимые разрешения автоматически заполняются в раскрывающихся списках Разрешения ключей и Разрешения секретов.

- Если виртуальная машина зашифрована только с помощью BEK, уберите выбранные разрешения для ключей, так как вам необходимы разрешения только для секретов.

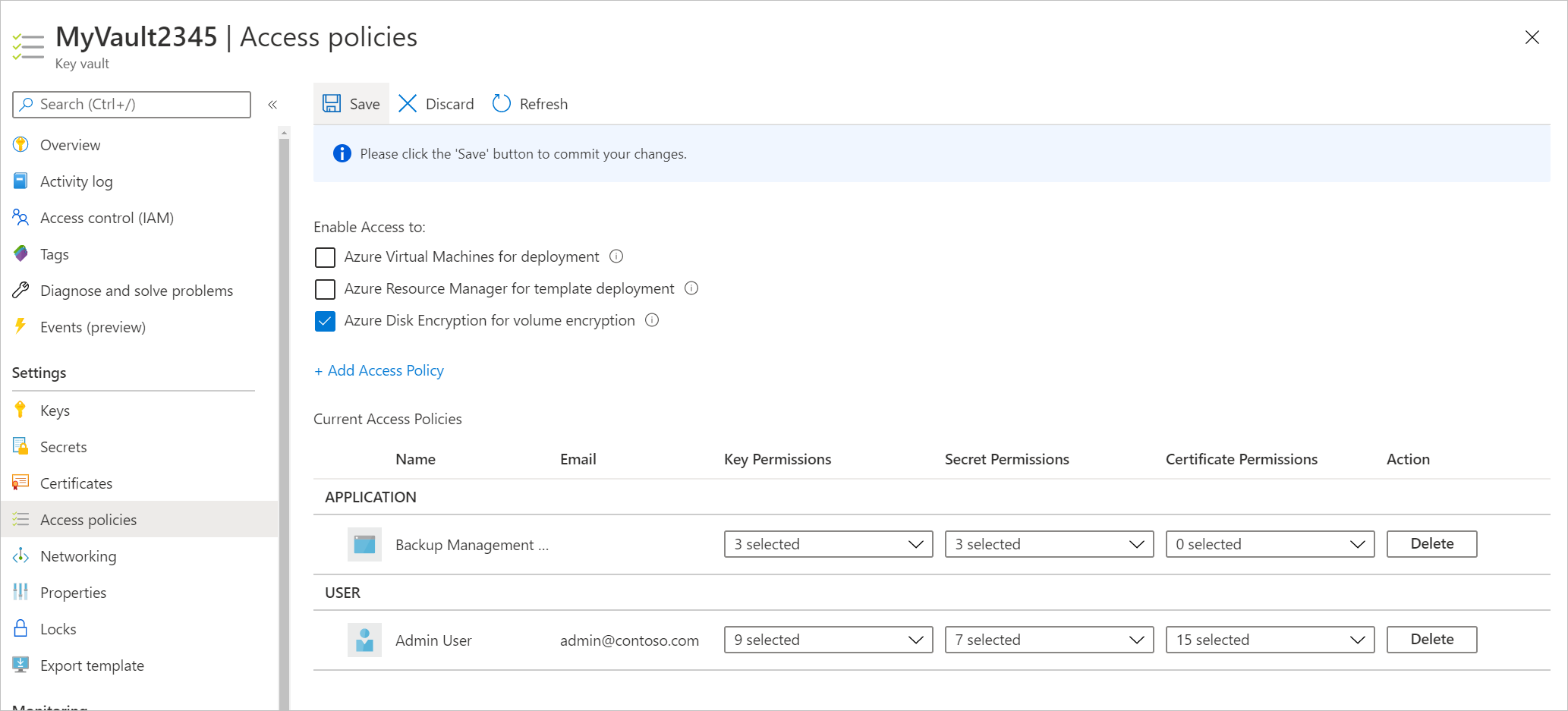

Выберите Добавить. Служба управления резервными копиями будет добавлена в раздел Политики доступа.

Нажмите кнопку Сохранить, чтобы предоставить разрешения службе Azure Backup.

Политику доступа также можно задать с помощью PowerShell или CLI.

Следующий шаг

Восстановление зашифрованных виртуальных машин Azure

Если у вас возникнут какие-либо проблемы, ознакомьтесь со следующими статьями:

- распространенные ошибки при резервном копировании и восстановлении зашифрованных виртуальных машин Azure;

- проблемы с расширением резервного копирования и агента виртуальных машин Azure.