Развертывание Бастиона с помощью Azure PowerShell

В этой статье показано, как развернуть Бастион Azure с помощью PowerShell. Бастион Azure — это служба PaaS, которая поддерживается для вас, а не узел-бастион, который вы устанавливаете на свою виртуальную машину и поддерживаете самостоятельно. Бастион Azure развертывается на уровне виртуальной сети, а не подписки, учетной записи или виртуальной машины. Дополнительные сведения о Бастионе Azure см. в статье Что такое Бастион Azure.

После развертывания Бастиона в виртуальной сети можно подключиться к виртуальным машинам через частный IP-адрес. Эта простая возможность подключения по протоколам RDP и SSH доступна для всех виртуальных машин в пределах одной и той же виртуальной сети. Если общедоступный IP-адрес на виртуальной машине не требуется для других целей, его можно удалить.

В этой статье вы создадите виртуальную сеть (если у вас еще нет), разверните Бастион Azure с помощью PowerShell и подключитесь к виртуальной машине. В примерах показан бастион, развернутый с помощью уровня SKU "Стандартный", но вы можете использовать другой номер SKU Бастиона в зависимости от используемых функций. Дополнительные сведения см. в разделе Номера SKU Бастиона.

Вы также можете развернуть Бастион с помощью следующих других методов:

Примечание.

Использование Бастиона Azure с зонами Azure Частная зона DNS поддерживается. Однако существуют ограничения. Дополнительные сведения см. в часто задаваемых вопросы о Бастионе Azure.

Подготовка

Убедитесь в том, что у вас уже есть подписка Azure. Если у вас нет подписки Azure, вы можете активировать преимущества для подписчиков MSDN или зарегистрировать бесплатную учетную запись.

PowerShell

В этой статье используются командлеты PowerShell. Для запуска командлетов можно использовать Azure Cloud Shell. Cloud Shell — это бесплатная интерактивная оболочка, с помощью которой можно выполнять действия, описанные в этой статье. Она включает предварительно установленные общие инструменты Azure и настроена для использования с вашей учетной записью.

Чтобы открыть Cloud Shell, просто выберите Open Cloudshell в правом верхнем углу блока кода. Кроме того, Cloud Shell можно открыть в отдельной вкладке браузера. Для этого перейдите на страницу https://shell.azure.com/powershell. Нажмите кнопку Копировать, чтобы скопировать блоки кода. Вставьте их в Cloud Shell и нажмите клавишу ВВОД, чтобы выполнить код.

Кроме того, вы можете установить и запускать командлеты Azure PowerShell локально на компьютере. Командлеты PowerShell часто обновляются. Если вы не установили последнюю версию, значения, указанные в инструкциях, могут завершиться ошибкой. Чтобы узнать, какая версия Azure PowerShell установлена на вашем компьютере, используйте командлет Get-Module -ListAvailable Az. Если необходимо выполнить установку или обновление, см. статью об установке модуля Azure PowerShell.

Пример значений

При создании этой конфигурации вы можете применить приведенные ниже примеры значений или заменить их собственными.

Примеры значений виртуальной сети и виртуальной машины:

| Имя | Value |

|---|---|

| Виртуальная машина | TestVM |

| Группа ресурсов | TestRG1 |

| Область/регион | Восточная часть США |

| Виртуальная сеть | VNet1 |

| Пространство адресов | 10.1.0.0/16 |

| подсети; | Внешний интерфейс: 10.1.0.0/24 |

Значения для Бастиона Azure:

| Имя | Value |

|---|---|

| Имя. | VNet1-bastion |

| Имя подсети | FrontEnd |

| Имя подсети | AzureBastionSubnet |

| Адрес AzureBastionSubnet | Подсеть в адресном пространстве виртуальной сети с маской подсети /26 или больше. Пример: 10.1.1.0/26. |

| Уровень/SKU | Стандартные |

| Общедоступный IP-адрес | создание |

| Имя общедоступного IP-адреса | VNet1-ip |

| Номер SKU общедоступного IP-адреса | Стандартные |

| Передача прав и обязанностей | Статические |

Развертывание Бастиона

В этом разделе описано, как создать виртуальную сеть, подсети и развернуть Бастион Azure с помощью Azure PowerShell.

Внимание

Почасовая цена начинается с момента развертывания Бастиона независимо от использования исходящих данных. Дополнительные сведения см. в разделе "Цены и номера SKU". Если вы развертываете Бастион в рамках руководства или теста, рекомендуется удалить этот ресурс после завершения работы с ним.

Создайте группу ресурсов, виртуальную сеть и подсеть внешнего интерфейса, к которой развертываются виртуальные машины, к которым вы будете подключаться через Бастион. Если модуль PowerShell запущен локально, откройте консоль PowerShell с более высоким уровнем привилегий и подключитесь к Azure с помощью команды

Connect-AzAccount.New-AzResourceGroup -Name TestRG1 -Location EastUS ` $frontendSubnet = New-AzVirtualNetworkSubnetConfig -Name FrontEnd ` -AddressPrefix "10.1.0.0/24" ` $virtualNetwork = New-AzVirtualNetwork ` -Name TestVNet1 -ResourceGroupName TestRG1 ` -Location EastUS -AddressPrefix "10.1.0.0/16" ` -Subnet $frontendSubnet ` $virtualNetwork | Set-AzVirtualNetworkНастройте и укажите подсеть Бастиона Azure для виртуальной сети. Эта подсеть будет зарезервирована исключительно для ресурсов Бастиона Azure. Эту подсеть необходимо создать с помощью значения имени AzureBastionSubnet. По этому значению Azure сможет определить, в какую подсеть следует развертывать ресурсы типа "Бастион". В следующем разделе показано, как добавить подсеть Бастиона Azure в существующую виртуальную сеть.

- Наименьший размер создаваемой подсети AzureBastionSubnet — /26. Мы рекомендуем создать подсеть с размером /26 или больше, чтобы обеспечить масштабирование узлов.

- Дополнительные сведения о масштабировании узла см. в разделе Параметры конфигурации: масштабирование узлов.

- Дополнительные сведения о параметрах см. в разделе Параметры конфигурации: AzureBastionSubnet.

- Создайте AzureBastionSubnet без каких-либо таблиц маршрутизации или делегирований.

- Если вы используете группы безопасности сети в подсети AzureBastionSubnet, см. статью Работа с группами безопасности сети.

Задайте переменную .

$vnet = Get-AzVirtualNetwork -Name "TestVNet1" -ResourceGroupName "TestRG1"Добавьте подсеть.

Add-AzVirtualNetworkSubnetConfig ` -Name "AzureBastionSubnet" -VirtualNetwork $vnet ` -AddressPrefix "10.1.1.0/26" | Set-AzVirtualNetwork- Наименьший размер создаваемой подсети AzureBastionSubnet — /26. Мы рекомендуем создать подсеть с размером /26 или больше, чтобы обеспечить масштабирование узлов.

Создайте общедоступный IP-адрес для Бастиона Azure. Общедоступный IP-адрес — это общедоступный IP-адрес ресурса Бастиона, на котором будет доступен RDP/SSH (через порт 443). Общедоступный IP-адрес должен находиться в том же регионе, что и создаваемый ресурс Бастиона.

$publicip = New-AzPublicIpAddress -ResourceGroupName "TestRG1" ` -name "VNet1-ip" -location "EastUS" ` -AllocationMethod Static -Sku StandardСоздайте ресурс Бастиона Azure в AzureBastionSubnet с помощью команды New-AzBastion. В следующем примере используется номер SKU "Базовый". Однако вы также можете развернуть Бастион с помощью другого номера SKU, изменив значение -SKU. Номер SKU, который вы выбираете, определяет функции Бастиона и подключается к виртуальным машинам с помощью дополнительных типов подключений. Дополнительные сведения см. в разделе Номера SKU Бастиона.

New-AzBastion -ResourceGroupName "TestRG1" -Name "VNet1-bastion" ` -PublicIpAddressRgName "TestRG1" -PublicIpAddressName "VNet1-ip" ` -VirtualNetworkRgName "TestRG1" -VirtualNetworkName "TestVNet1" ` -Sku "Basic"Развертывание ресурсов Бастиона занимает около 10 минут. Вы можете создать виртуальную машину при работе со следующим разделом во время развертывания Бастиона в виртуальной сети.

создание виртуальной машины;

Виртуальную машину можно создать с помощью статей Краткое руководство. Создание виртуальной машины с помощью PowerShell или Краткое руководство. Создание виртуальной машины с помощью портала. Убедитесь, что вы развертываете виртуальную машину в той же виртуальной сети, в которой развернут бастион. Виртуальная машина, которая создается в этом разделе, не является частью конфигурации Бастиона и не становится узлом-бастионом. Подключение к этой виртуальной машине через Бастион описано далее в этом руководстве.

Ниже приведены требуемые роли для ваших ресурсов.

Требуемые роли на виртуальной машине:

- роль читателя на виртуальной машине;

- роль читателя на сетевом адаптере с частным IP-адресом для виртуальной машины;

Требуемые входящие порты:

- для виртуальных машин Windows — RDP (3389);

- для виртуальных машин Linux — SSH (22).

Подключение к виртуальной машине

Действия по подключению можно использовать в следующем разделе для подключения к виртуальной машине. Кроме того, для подключения к виртуальной машине вы можете использовать любое из приведенных ниже руководств. Для некоторых типов подключений требуется Бастион с номером SKU "Стандартный".

- Подключение к виртуальной машине Windows

- Подключение к виртуальной машине Linux

- Подключение к масштабируемому набору

- Подключение через IP-адрес

- Подключение из собственного клиента

Действия по подключению

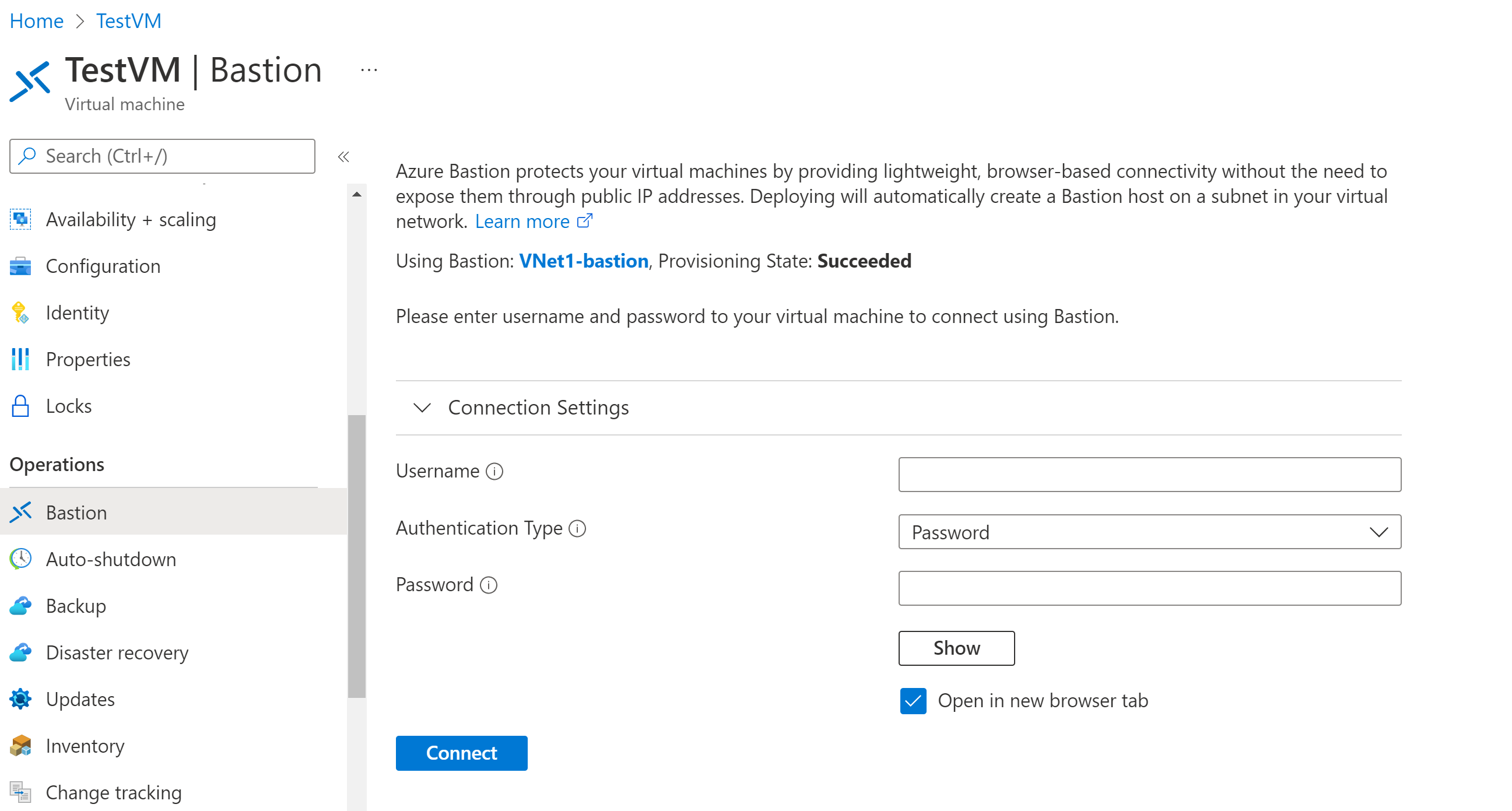

На портале Azure перейдите к виртуальной машине, к которой необходимо подключиться.

В верхней части области выберите "Подключить>бастион", чтобы перейти к области Бастиона. Вы также можете перейти в область Бастиона с помощью меню слева.

Параметры, доступные на панели Бастиона, зависят от номера SKU Бастиона . Если вы используете базовый номер SKU, подключитесь к компьютеру с Windows с помощью RDP и порта 3389. Кроме того, для номера SKU уровня "Базовый" подключитесь к компьютеру Linux с помощью SSH и порта 22. Вы не можете изменить номер порта или протокол. Однако вы можете изменить раскладку клавиатуры для RDP, развернув параметры подключения.

Если вы используете номер SKU "Стандартный", доступны дополнительные параметры протокола подключения и порта. Разверните узел Параметры подключения, чтобы просмотреть варианты. Как правило, если для виртуальной машины не настроены разные параметры, подключение к компьютеру Windows с помощью RDP и порта 3389. Подключение к компьютеру Linux с помощью SSH и порта 22.

Для типа проверки подлинности выберите в раскрывающемся списке. Протокол определяет доступные типы проверки подлинности. Укажите необходимые значения проверки подлинности.

Чтобы открыть сеанс виртуальной машины на новой вкладке браузера, оставьте "Открыть" на новой вкладке браузера.

Выберите Подключиться, чтобы подключиться к виртуальной машине.

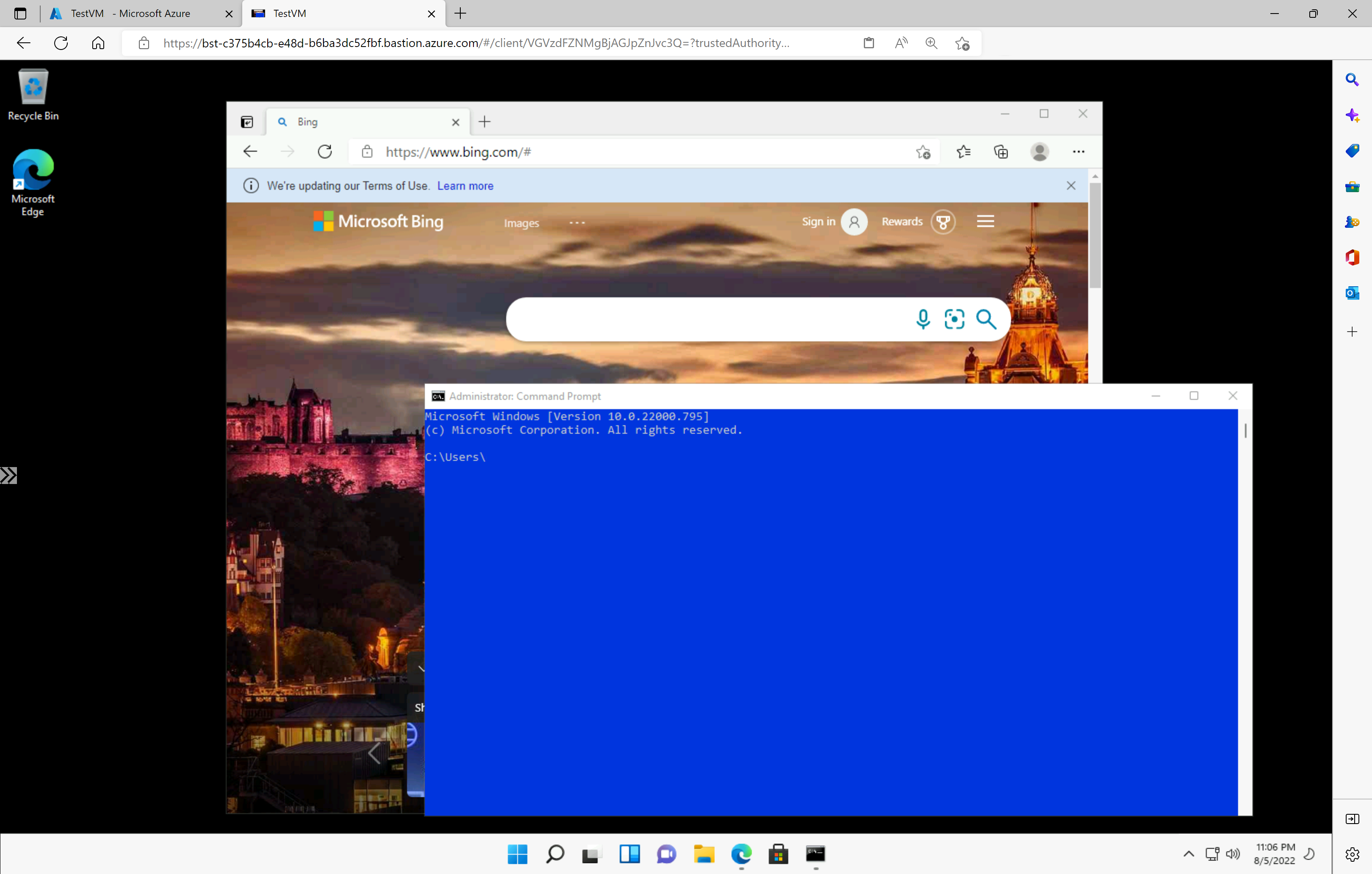

Убедитесь, что подключение к виртуальной машине открывается непосредственно в портал Azure (через HTML5) с помощью порта 443 и службы Бастиона.

Примечание.

При подключении рабочий стол виртуальной машины будет выглядеть по-другому, чем на примере снимка экрана.

Использование сочетаний клавиш при подключении к виртуальной машине может привести к тому же поведению, что и сочетания клавиш на локальном компьютере. Например, при подключении к виртуальной машине Windows из клиента Windows сочетание клавиш CTRL+ALT+END — сочетание клавиш CTRL+ALT+DELETE на локальном компьютере. Для этого из Mac во время подключения к виртуальной машине Windows сочетание клавиш fn+control+option+delete.

Включение аудиовыхода

Вы можете включить удаленный аудиовыход для виртуальной машины. Некоторые виртуальные машины автоматически позволяют включить этот параметр, а другие — включить параметры звука вручную. Параметры можно изменить на самой виртуальной машине. В вашем развертывании Бастиона не нужно настраивать специальные параметры конфигурации для включения удаленного аудиовыхода.

Примечание.

Выходные данные звука используют пропускную способность для подключения к Интернету.

Чтобы включить удаленный аудиовыход на виртуальной машине Windows, сделайте следующее:

- После подключения к виртуальной машине на панели инструментов появится кнопка звука в правом нижнем углу панели инструментов. Щелкните правой кнопкой мыши звук и выберите "Звуки".

- Всплывающее сообщение запрашивает, нужно ли включить аудиослужбу Windows. Выберите Да. Дополнительные параметры звука можно настроить в параметрах звука.

- Чтобы проверить выходные данные звука, наведите указатель мыши на кнопку звука на панели инструментов.

Удаление общедоступного IP-адреса виртуальной машины

Бастион Azure не использует общедоступный IP-адрес для подключения к клиентской виртуальной машине. Если общедоступный IP-адрес виртуальной машины вам не нужен, вы можете отменить связь с ним. См. статью Отмена связи общедоступного IP-адреса с виртуальной машиной Azure.

Следующие шаги

- Сведения об использовании групп безопасности сети с подсетью Бастиона Azure см. в статье Работа с группами безопасности сети.

- Сведения о пиринге виртуальных сетей см. в статье виртуальная сеть пиринга и бастиона Azure.