Традиционная топология сети Azure

Внимание

Попробуйте использовать интерфейс топологии, который предлагает визуализацию ресурсов Azure для упрощения управления инвентаризацией и мониторинга сети в масштабе. Используйте функцию топологии для визуализации ресурсов и их зависимостей между подписками, регионами и расположениями.

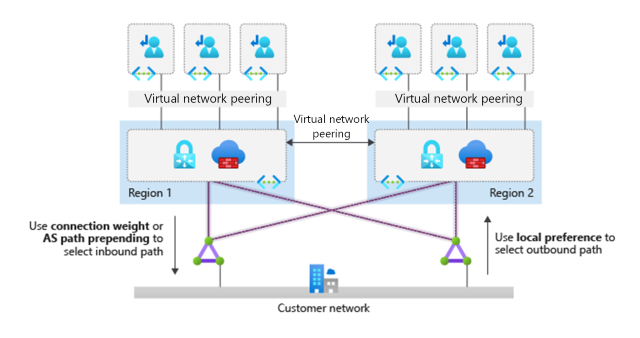

В этой статье описываются основные рекомендации по проектированию и рекомендации по топологиям сети в Microsoft Azure. На следующей схеме показана традиционная топология сети Azure:

Рекомендации по проектированию

Различные сетевые топологии могут подключаться к нескольким виртуальным сетям целевой зоны. Примерами топологий сети являются концентраторы и периферийные, полносетные и гибридные топологии. Вы также можете использовать несколько виртуальных сетей, подключенных через несколько каналов Или подключений Azure ExpressRoute.

Виртуальные сети не могут выходить за границы подписки, Однако для обеспечения подключения между виртуальными сетями в разных подписках можно использовать пиринг между виртуальными сетями, канал ExpressRoute или VPN-шлюзы.

Для подключения виртуальных сетей в Azure предпочтительным способом является пиринг между виртуальными сетями. Пиринг между виртуальными сетями можно использовать для подключения виртуальных сетей в одном регионе, между различными регионами Azure и различными клиентами Microsoft Entra.

Как пиринг между виртуальными сетями, так и глобальный пиринг между виртуальными сетями не являются транзитивными. Чтобы включить транзитную сеть, вам нужны определяемые пользователем маршруты (UDR) и виртуальные сетевые устройства (NVA). Дополнительные сведения см. в статье Звездообразная топологии сети в Azure.

Вы можете предоставить общий доступ к плану защиты от атак DDoS Azure во всех виртуальных сетях в одном клиенте Microsoft Entra для защиты ресурсов с общедоступными IP-адресами. Дополнительные сведения см. в разделе "Защита от атак DDoS".

Планы защиты от атак DDoS охватывают только ресурсы с общедоступными IP-адресами.

Стоимость плана защиты от атак DDoS включает 100 общедоступных IP-адресов в защищенных виртуальных сетях, связанных с планом защиты от атак DDoS. Защита от дополнительных затрат на ресурсы. Дополнительные сведения см. в разделе о ценах на защиту от атак DDoS или часто задаваемых вопросов.

Просмотрите поддерживаемые ресурсы планов защиты от атак DDoS.

Каналы ExpressRoute можно использовать для установления подключения между виртуальными сетями в одном и том же геополитическом регионе или использовать надстройку premium для подключения между геополитическими регионами. Помните следующее:

Сетевой трафик может столкнуться с большей задержкой, так как трафик должен прикрепить к маршрутизаторам Microsoft Enterprise Edge (MSEE).

Номер SKU шлюза ExpressRoute ограничивает пропускную способность.

Развертывание определяемых пользователем пользователей и управление ими при необходимости проверки или регистрации определяемых пользователем пользователей для трафика в виртуальных сетях.

VPN-шлюзы с протоколом BGP являются транзитивными в Azure и локальных сетях, но по умолчанию не предоставляют транзитивный доступ к сетям, подключенным через ExpressRoute. Если вам нужен транзитивный доступ к сетям, подключенным через ExpressRoute, рассмотрите azure Route Server.

При подключении нескольких каналов ExpressRoute к одной виртуальной сети используйте весы подключений и методы BGP, чтобы обеспечить оптимальный путь для трафика между локальными сетями и Azure. Дополнительные сведения см. в статье Оптимизация маршрутизации ExpressRoute.

Если вы используете метрики BGP для влияния на маршрутизацию ExpressRoute, необходимо изменить конфигурацию за пределами платформы Azure. Ваша организация или поставщик услуг подключения должны соответствующим образом настроить локальные маршрутизаторы.

Каналы ExpressRoute с надстройками уровня "Премиум" обеспечивают глобальную связь.

ExpressRoute имеет определенные ограничения, включая максимальное количество подключений ExpressRoute для каждого шлюза ExpressRoute. И частный пиринг ExpressRoute имеет максимальное ограничение для количества маршрутов, которые он может определить из Azure в локальную среду. Дополнительные сведения см. в разделе об ограничениях ExpressRoute.

Максимальная суммарная пропускная способность VPN-шлюза составляет 10 гигабит в секунду. VPN-шлюз поддерживает до 100 туннелей типа "сеть — сеть" или "сеть — сеть".

Если NVA является частью архитектуры, рассмотрите возможность упрощения динамической маршрутизации между NVA и виртуальной сетью. Используйте route Server для обмена данными маршрутизации непосредственно через BGP между любым NVA, поддерживающим BGP и программно-определяемую сетью Azure (SDN) в виртуальной сети Azure. Вам не нужно вручную настраивать или поддерживать таблицы маршрутов с помощью этого подхода.

Рекомендации по проектированию

Рассмотрим архитектуру сети на основе традиционной звездообразной топологии сети для следующих сценариев:

Сетевая архитектура, развернутая в одном регионе Azure.

Сетевая архитектура, охватывающая несколько регионов Azure, без необходимости в транзитном подключении между виртуальными сетями для целевых зон в разных регионах.

Сетевая архитектура, которая охватывает несколько регионов Azure и пиринг глобальных виртуальных сетей, которые могут подключать виртуальные сети между регионами Azure.

Нет необходимости в возможности транзитивного подключения между подключениями VPN и ExpressRoute.

Основным методом гибридного подключения является ExpressRoute, а количество VPN-подключений меньше 100 на VPN-шлюз.

Существует зависимость от централизованных сетевых виртуальных модулей и детальной маршрутизации.

Для региональных развертываний в основном используйте топологию концентратора и периферийных серверов с региональным концентратором для каждого периферийного региона Azure. Используйте виртуальные сети целевой зоны приложений, использующие пиринг между виртуальными сетями виртуальной сети для подключения к виртуальной сети центрального центра региона для следующих сценариев:

Подключение между локальными клиентами через ExpressRoute, которое включено в двух разных расположениях пиринга. Дополнительные сведения см. в разделе "Проектирование и архитектор ExpressRoute" для обеспечения устойчивости.

VPN для подключения ветви.

Подключение между периферийными сетями с помощью NVAs и определяемых пользователем пользователей.

Защита от исходящего трафика через Интернет через Брандмауэр Azure или другой NVA, отличный от Майкрософт.

На следующей схеме показана топология концентратора и периферийной структуры. Используйте эту конфигурацию для обеспечения соответствующего контроля трафика и удовлетворения большинства требований к сегментации и проверке.

Используйте топологию с несколькими виртуальными сетями, подключенными через несколько каналов ExpressRoute в разных расположениях пиринга, если:

Требуется высокий уровень изоляции. Дополнительные сведения см. в разделе "Проектирование и архитектор ExpressRoute" для обеспечения устойчивости.

Для конкретных подразделений требуется выделенная пропускная способность ExpressRoute.

Максимальное количество подключений для каждого шлюза ExpressRoute. Чтобы определить максимальное число, см . ограничения ExpressRoute.

Эта топология показана на схеме ниже.

Для двойного пиринга в одном городе, рассмотрим ExpressRoute Metro.

Разверните виртуальные сети Брандмауэр Azure или партнеров в виртуальной сети центрального центра для защиты трафика на востоке или на западе или на юге или на севере.

Разверните набор минимальных общих служб, включая шлюзы ExpressRoute, VPN-шлюзы (при необходимости), а также Брандмауэр Azure или партнерский сетевой виртуальный модуль (при необходимости) в виртуальной сети центрального концентратора. При необходимости также разверните контроллеры домена Active Directory и DNS-серверы.

Разверните один стандартный план защиты от атак DDoS в подписке на подключение. Используйте этот план для всех целевых зон и виртуальных сетей платформы.

Используйте существующую сеть, переключение меток с несколькими протоколами (MPLS) и SD-WAN для подключения филиалов к корпоративным штаб-квартире. Если вы не используете сервер маршрутизации, то у вас нет поддержки транзита в Azure между подключениями ExpressRoute и VPN-шлюзами.

Разверните Брандмауэр Azure или партнерский сетевой виртуальный модуль для защиты и фильтрации трафика в пределах виртуальной сети центрального концентратора, а также входящего и исходящего из него трафика.

При развертывании сетевых технологий партнеров или NVA следуйте инструкциям поставщика партнеров, чтобы убедиться, что:

Поставщик поддерживает развертывание.

Руководство поддерживает высокий уровень доступности и максимальную производительность.

Конфигураций, конфликтующих с сетью Azure, нет.

Не развертывайте входящие сетевые виртуальные модули уровня 7, например Шлюз приложений Azure, как общую службу в виртуальной сети центрального концентратора. Вместо этого разверните их вместе с приложением в соответствующих целевых зонах.

Разверните один стандартный план защиты от атак DDoS в подписке на подключение.

- Этот план должен использоваться всеми виртуальными сетями целевой зоны и платформы.

Используйте существующую сеть, многопротокольную коммутацию по меткам (MPLS) и SD-WAN для подключения расположений филиалов с главным офисом. Если вы не используете сервер маршрутизации, то нет поддержки транзита в Azure между ExpressRoute и VPN-шлюзами.

Если требуется транзитивность между ExpressRoute и VPN-шлюзами в сценарии с концентраторами и периферийными устройствами, используйте сервер маршрутизации. Дополнительные сведения см. в статье "Поддержка сервера маршрутизации" для ExpressRoute и VPN Azure.

При наличии центральных и периферийных сетей в нескольких регионах Azure и необходимо подключить несколько целевых зон между регионами, используйте глобальный пиринг виртуальных сетей. Вы можете напрямую подключить виртуальные сети целевой зоны, которые должны маршрутизировать трафик друг к другу. В зависимости от номера SKU виртуальной машины, пиринг глобальной виртуальной сети может обеспечить высокую пропускную способность сети. Трафик, проходящий между виртуальными сетями целевой зоны непосредственно между пиринговой сетью, передает NVAs в виртуальных сетях концентратора. Ограничения на пиринг глобальной виртуальной сети применяются к трафику.

При наличии центральных и периферийных сетей в нескольких регионах Azure и необходимо подключить большинство целевых зон между регионами, используйте сетевые сети концентраторов для подключения виртуальных сетей концентратора в каждом регионе друг к другу и маршрутизации трафика между регионами. Этот подход также можно использовать, если вы не можете использовать прямой пиринг для обхода NVAs концентратора из-за несовместимости с требованиями безопасности. Глобальный пиринг между виртуальными сетями или каналы ExpressRoute позволяют подключать виртуальные сети концентратора следующими способами.

Глобальный пиринг между виртуальными сетями обеспечивает низкую задержку и высокую пропускную способность подключения, но для его использования нужно платить за трафик.

При маршрутизации через ExpressRoute может возникнуть задержка из-за шпинки MSEE. Выбранный номер SKU шлюза ExpressRoute ограничивает пропускную способность.

На следующей схеме показаны параметры подключения к концентратору:

Если необходимо подключить два региона Azure, используйте пиринг глобальной виртуальной сети для подключения виртуальных сетей концентратора в каждом регионе.

Используйте управляемую архитектуру глобальной транзитной сети, основанную на Azure Виртуальная глобальная сеть, если ваша организация:

Требует архитектуры сети с концентраторами и периферийными устройствами в более чем двух регионах Azure.

Требуется глобальное транзитно-транспортное подключение между виртуальными сетями целевых зон в регионах Azure.

Хочет свести к минимуму затраты на управление сетями.

Если необходимо подключить более двух регионов Azure, рекомендуется подключить виртуальные сети концентратора в каждом регионе к одному каналу ExpressRoute. Для пиринга глобальной виртуальной сети требуется управлять большим количеством связей пиринга и сложным набором определяемых пользователем ресурсов в нескольких виртуальных сетях. На следующей схеме показано, как подключить центральные и периферийные сети в трех регионах:

При использовании каналов ExpressRoute для подключения между регионами периферийные устройства в разных регионах взаимодействуют напрямую и обходят брандмауэр, так как они учатся через маршруты BGP к периферийным узлам удаленного концентратора. Если вам нужны сетевые сети брандмауэра в центральных виртуальных сетях для проверки трафика между периферийными устройствами, необходимо реализовать один из следующих вариантов:

Создайте более конкретные записи маршрутов в определяемых пользователем маршрутах периферийных узлов для брандмауэра в виртуальной сети локального концентратора, чтобы перенаправить трафик между концентраторами.

Чтобы упростить настройку маршрутов, отключите распространение BGP в таблицах маршрутизации периферийных узлов.

Если в организации требуются сетевые архитектуры с концентраторами и периферийными сетями в более чем двух регионах Azure и глобальных транзитных подключений между виртуальными сетями целевых зон в регионах Azure, и вы хотите свести к минимуму затраты на управление сетями, мы рекомендуем управляемую архитектуру глобальной транзитной сети, основанную на Виртуальная глобальная сеть.

Разверните все сетевые ресурсы концентратора каждого региона в отдельных группах ресурсов и отсортируйте их в каждом развернутом регионе.

Используйте Диспетчер виртуальная сеть Azure для управления подключением и безопасностью виртуальных сетей глобально в разных подписках.

Используйте аналитику сети Azure Monitor для мониторинга комплексного состояния сетей в Azure.

При подключении периферийных виртуальных сетей к центральной виртуальной сети необходимо учитывать следующие два ограничения :

Максимальное количество подключений пиринга между виртуальными сетями для каждой виртуальной сети.

Максимальное количество префиксов, которые ExpressRoute с частным пирингом объявляют из Azure в локальную среду.

Убедитесь, что число виртуальных сетей периферийных узлов, подключенных к виртуальной сети концентратора, не превышает этих ограничений.