Конфиденциальные контейнеры в Экземпляры контейнеров Azure

В этой статье описывается, как конфиденциальные контейнеры в Экземпляры контейнеров Azure (ACI) позволяют защитить рабочие нагрузки, работающие в облаке. Эта статья содержит общие сведения о наборе функций, сценариях, ограничениях и ресурсах.

Конфиденциальные контейнеры в Экземпляры контейнеров Azure позволяют клиентам запускать контейнеры Linux в аппаратной и проверенной доверенной среде выполнения (TEE). Клиенты могут поднять и переместить контейнерные приложения Linux или создавать новые конфиденциальные вычислительные приложения без необходимости внедрять специализированные модели программирования для достижения преимуществ конфиденциальности в TEE. Конфиденциальные контейнеры в Экземпляры контейнеров Azure защищают используемые данные и шифруют данные, используемые в памяти. Экземпляры контейнеров Azure расширяет эту возможность с помощью проверяемых политик выполнения и проверяемого корня аппаратного обеспечения доверия через аттестацию гостей.

Функции конфиденциальных контейнеров в Экземпляры контейнеров Azure

Приложения для лифта и смены

Клиенты могут поднять и переместить контейнерные приложения Linux или создавать новые конфиденциальные вычислительные приложения без необходимости внедрять специализированные модели программирования для достижения преимуществ конфиденциальности в TEE.

Среда доверенного выполнения на основе оборудования

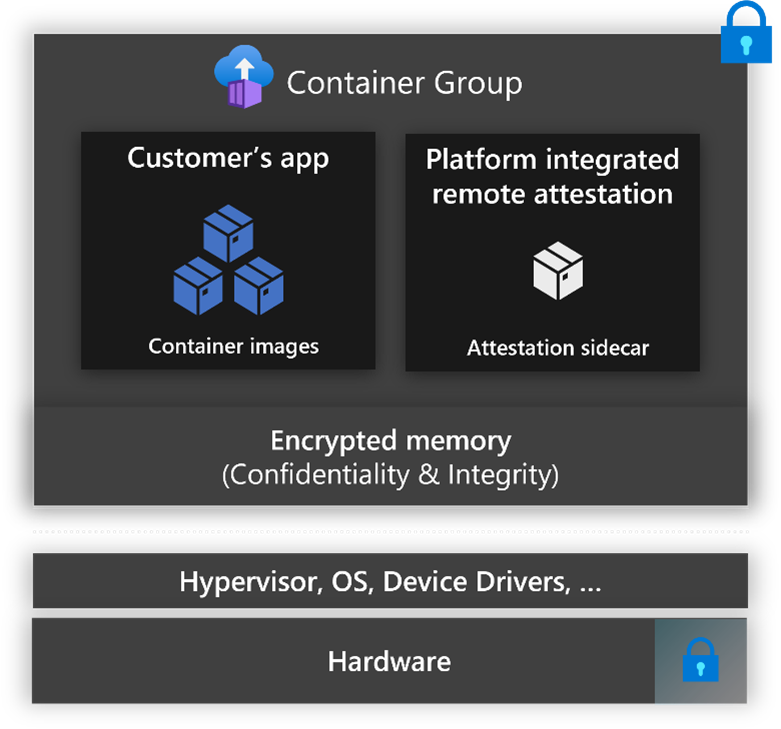

Конфиденциальные контейнеры на Экземпляры контейнеров Azure развертываются в группе контейнеров с изолированным TEE Hyper-V, который включает ключ шифрования памяти, созданный и управляемый процессором AMD SEV-SNP. Данные, используемые в памяти, шифруются с помощью этого ключа, чтобы обеспечить защиту от воспроизведения данных, повреждения, перемежания и атак на основе псевдонимов.

Проверяемые политики выполнения

Конфиденциальные контейнеры на Экземпляры контейнеров Azure могут выполняться с проверяемыми политиками выполнения, которые позволяют клиентам контролировать, какие программы и действия разрешены выполнять в TEE. Эти политики выполнения помогают защитить от плохих субъектов создание непредвиденных изменений приложений, которые могут потенциально утечки конфиденциальных данных. Клиенты выполняют политики выполнения с помощью предоставленных инструментов и криптографических доказательств проверки политик.

Удаленная аттестация гостей

Конфиденциальные контейнеры в ACI обеспечивают поддержку удаленной аттестации гостевых гостей, которая используется для проверки надежности группы контейнеров перед созданием безопасного канала с проверяющей стороной. Группы контейнеров могут создавать отчет об аттестации оборудования SNP, который подписывает оборудование и содержит сведения об оборудовании и программном обеспечении. Затем служба Microsoft Аттестация Azure может проверить эту созданную аттестацию оборудования с помощью приложения на стороне с открытым исходным кодом или другой службы аттестации перед выпуском конфиденциальных данных в TEE.

Политики применения конфиденциальных вычислений

Конфиденциальные контейнеры поддерживают целостность и аттестацию на уровне контейнера с помощью политик применения конфиденциальных вычислений (CCE). Политики принудительного применения конфиденциальных вычислений назначают компоненты, которые разрешены выполнять в группе контейнеров, которая применяет среду выполнения контейнера.

Расширение конференц-связи Azure CLI

Расширение конференц-связи Azure CLI позволяет клиентам создавать политики применения конфиденциальных вычислений с помощью шаблона ARM в качестве входных данных и предоставления базовой 64 строковой политики в качестве выходных данных. Эти выходные данные включены в определение группы контейнеров для принудительного применения компонентов, которые разрешено запускать. Дополнительные сведения о создании политик выполнения конфиденциальных вычислений см . в расширении конференц-связи Azure CLI.

Безопасный выпуск ключа и зашифрованные боковики файловой системы

Конфиденциальные контейнеры на Экземпляры контейнеров Azure интегрируются с двумя открытый код боковиками для поддержки конфиденциальных функций в группе контейнеров. Эти боковики и дополнительные сведения можно найти в конфиденциальном репозитории бокового автомобиля.

Защищенная боковая панель выпуска ключа

Конфиденциальные контейнеры на Экземпляры контейнеров Azure предоставляют контейнер открытый код боковой открытый код для аттестации и выпуска безопасного ключа. Этот боковой контейнер создает экземпляр веб-сервера, который предоставляет REST API, чтобы другие контейнеры могли получить отчет об аттестации оборудования или маркер Microsoft Аттестация Azure с помощью метода POST. Боковая машина интегрируется с Хранилищем ключей Azure для освобождения ключа в группу контейнеров после завершения проверки.

Зашифрованный боковая машина файловой системы

Конфиденциальные контейнеры на Экземпляры контейнеров Azure предоставляют контейнер бокового контейнера для подключения удаленной зашифрованной файловой системы, ранее переданной в Хранилище BLOB-объектов Azure. Контейнер бокового автомобиля прозрачно извлекает аппаратное аттестацию и цепочку сертификатов, поддерживающую ключ подписи аттестации. Затем она запрашивает microsoft Аттестация Azure авторизовать маркер аттестации, который требуется для безопасного освобождения ключа шифрования файловой системы из управляемого HSM. Ключ освобождается в контейнере на стороне, только если ожидаемый центр подписал маркер аттестации и утверждения аттестации соответствуют политике выпуска ключа. Контейнер бокового контейнера прозрачно использует ключ для подключения удаленной зашифрованной файловой системы; этот процесс сохраняет конфиденциальность и целостность файловой системы при любой операции из контейнера, работающего в группе контейнеров.

Сценарии

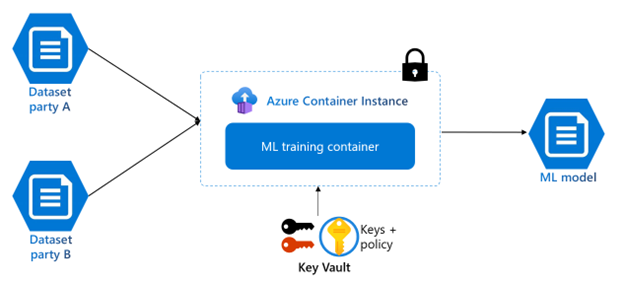

Комнаты очистки данных для многопользовательской аналитики данных и обучения машинного обучения

Бизнес-транзакции и совместная работа над проектами часто требуют совместного использования конфиденциальных данных между несколькими сторонами. Эти данные могут включать личную информацию, финансовую информацию и медицинские записи, которые должны быть защищены от несанкционированного доступа. Конфиденциальные контейнеры на Экземпляры контейнеров Azure предоставляют необходимые функции (аппаратные teEs, удаленная аттестация) для клиентов для обработки обучающих данных из нескольких источников без предоставления входных данных другим сторонам. Эти функции позволяют организациям получать больше ценности от наборов данных своих партнеров, сохраняя контроль доступа к конфиденциальной информации. Это предложение делает конфиденциальные контейнеры Экземпляры контейнеров Azure идеально подходят для сценариев аналитики данных нескольких сторон, таких как конфиденциальное машинное обучение.

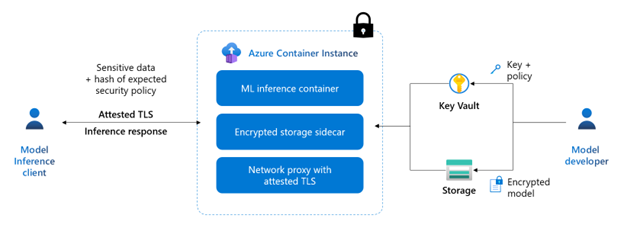

Конфиденциальное вывод

ACI обеспечивает быстрое и простое развертывание, гибкое выделение ресурсов и оплату за использование, которая позиционирует ее как отличную платформу для конфиденциальных рабочих нагрузок вывода. С конфиденциальными контейнерами на Экземпляры контейнеров Azure разработчики моделей и владельцы данных могут сотрудничать при защите интеллектуальной собственности разработчика модели и поддержании данных, используемых для вывода безопасных и частных. Ознакомьтесь с примером развертывания конфиденциального вывода с помощью конфиденциальных контейнеров на Экземпляры контейнеров Azure.

Неподдерживаемые сценарии

- Расширение конференц-связи Azure CLI должно создавать политики принудительного применения конфиденциальных вычислений.

- Политики принудительного применения конфиденциальных вычислений не могут быть созданы вручную.

Ресурсы

- Расширение конференц-связи Azure CLI

- Конфиденциальные контейнеры боковинка

- Конфиденциальное приложение hello world

- Демонстрация вывода машинного обучения

Next Steps

- Пример развертывания см. в статье "Развертывание конфиденциальной группы контейнеров с помощью Azure Resource Manager"