Руководство. Просмотр и настройка телеметрии защиты от атак DDoS Azure

Из этого руководства вы узнаете, как выполнять следующие задачи:

- Просмотр телеметрии Защиты от атак DDoS Azure

- Просмотр политик защиты от атак DDoS Azure

- Проверка и проверка телеметрии Защиты от атак DDoS Azure

Защита от атак DDoS Azure предоставляет подробные аналитические сведения и визуализации шаблонов атак с помощью аналитики атак DDoS. Он предоставляет клиентам исчерпывающую информацию о действиях по устранению атак и устранению рисков с помощью отчетов и журналов потоков. Во время атаки DDoS подробные метрики доступны через Azure Monitor, что также позволяет настраивать оповещения на основе этих метрик.

Необходимые компоненты

- Если у вас нет подписки Azure, создайте бесплатную учетную запись, прежде чем приступить к работе.

- Прежде чем выполнить действия, описанные в этом руководстве, необходимо сначала создать атаку моделирования DDoS для создания телеметрии. Данные телеметрии записываются во время атаки. Дополнительные сведения см. в разделе "Тестирование защиты от атак DDoS" с помощью имитации.

Просмотр телеметрии Защиты от атак DDoS Azure

Данные телеметрии для атаки предоставляются Azure Monitor в режиме реального времени. Условия для устранения рисков для TCP SYN, TCP и UDP предоставляются во время отсутствия атак, но другие данные телеметрии доступны только во время устранения рисков общедоступного IP-адреса.

Вы можете просмотреть данные телеметрии DDoS для защищенного общедоступного IP-адреса через три разных типа ресурсов: план защиты от атак DDoS, виртуальная сеть и общедоступный IP-адрес.

Ведение журналов можно интегрировать с Microsoft Sentinel, Splunk (Центрами событий Azure), OMS Log Analytics и службой хранилища Azure для расширенного анализа через интерфейс диагностики Azure Monitor.

Дополнительные сведения о метриках см. в статье "Мониторинг защиты от атак DDoS Azure" для получения подробных сведений о журналах мониторинга защиты от атак DDoS .

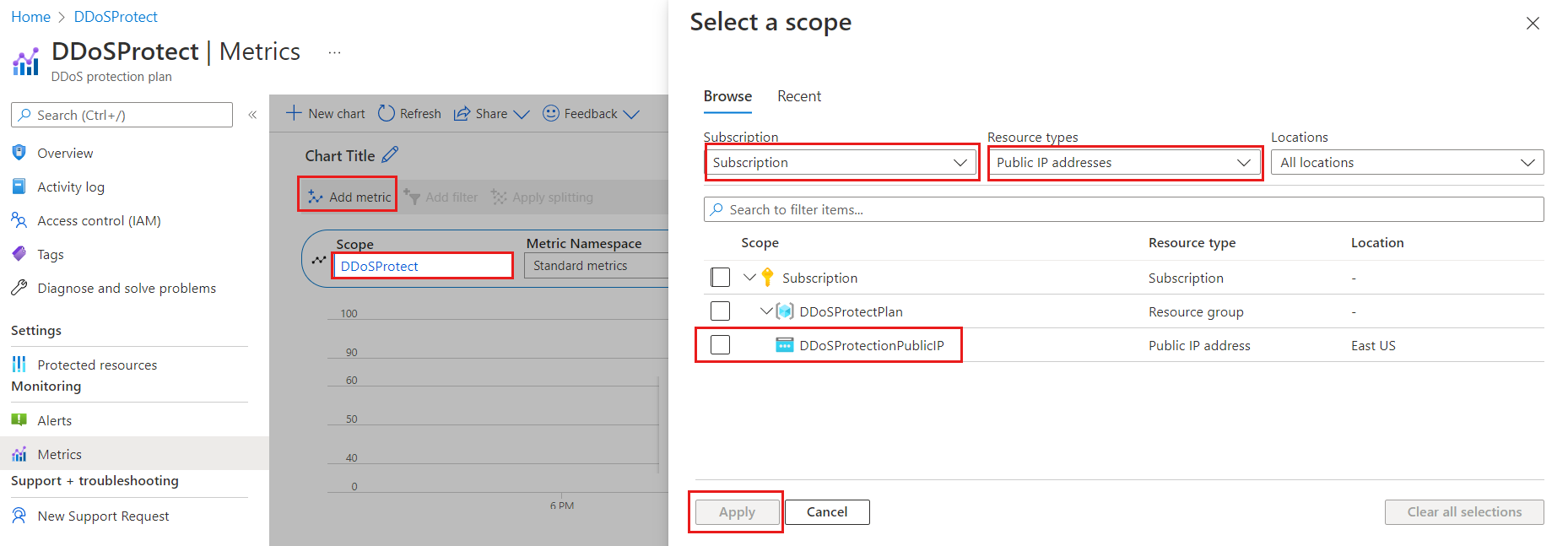

Просмотр метрик из плана защиты от DDoS-атак

Войдите на портал Azure и выберите план защиты от атак DDoS.

В меню портал Azure выберите или найдите и выберите планы защиты от атак DDoS, а затем выберите план защиты от атак DDoS.

В разделе Мониторинг выберите Метрики.

Выберите " Добавить метрику ", а затем выберите "Область".

В меню "Выбор области" выберите подписку , содержащую общедоступный IP-адрес, который требуется записать.

Для параметра Тип ресурса выберите значение Общедоступный IP-адрес, затем выберите общедоступный IP-адрес, для метрик которого требуется вести журнал, и нажмите кнопку Применить.

Для параметра Метрика выберите Под атакой DDoS или нет.

Выберите тип агрегирования Максимум.

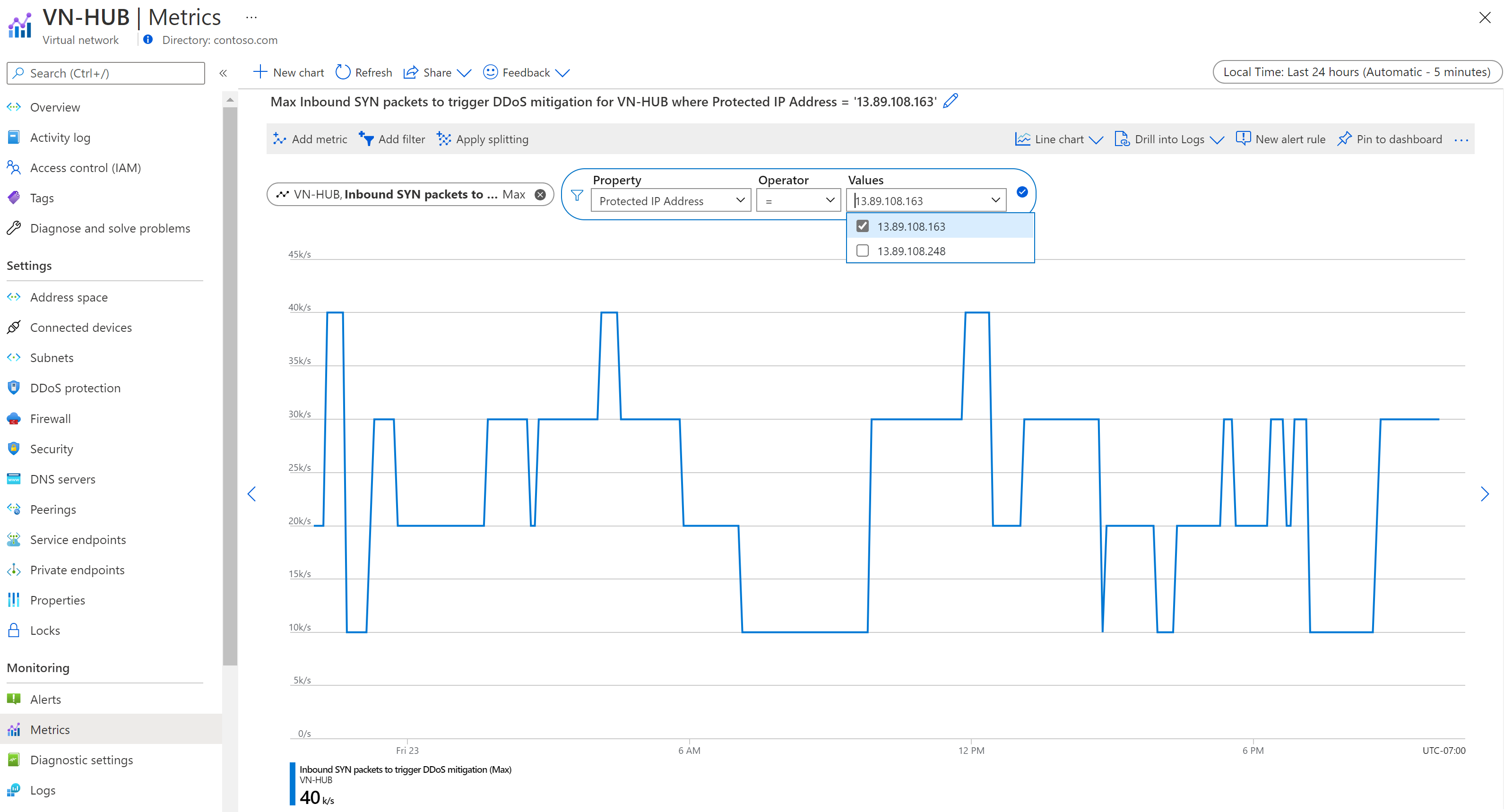

Просмотр метрик из виртуальной сети

Войдите на портал Azure и перейдите к той виртуальной сети, для которой включена защита от атак DDoS.

В разделе Мониторинг выберите Метрики.

Выберите " Добавить метрику ", а затем выберите "Область".

В меню "Выбор области" выберите подписку , содержащую общедоступный IP-адрес, который требуется записать.

Для параметра Тип ресурса выберите значение Общедоступный IP-адрес, затем выберите общедоступный IP-адрес, для метрик которого требуется вести журнал, и нажмите кнопку Применить.

В разделе Метрика выберите необходимую метрику, а затем в разделе Агрегат выберите тип Max.

Примечание.

Чтобы отфильтровать IP-адреса, нажмите кнопку Добавить фильтр. В разделе Свойство выберите Защищенный IP-адрес и задайте оператор =. В разделе "Значения" вы увидите раскрывающийся список общедоступных IP-адресов, связанных с виртуальной сетью, которые защищены защитой от атак DDoS Azure.

Просмотр метрик из общедоступного IP-адреса

- Войдите на портал Azure и перейдите к нужному общедоступному IP-адресу.

- В меню портала Azure выберите или найдите и выберите Общедоступные IP-адреса, а затем выберите общедоступный IP-адрес.

- В разделе Мониторинг выберите Метрики.

- Выберите " Добавить метрику ", а затем выберите "Область".

- В меню "Выбор области" выберите подписку , содержащую общедоступный IP-адрес, который требуется записать.

- Для параметра Тип ресурса выберите значение Общедоступный IP-адрес, затем выберите общедоступный IP-адрес, для метрик которого требуется вести журнал, и нажмите кнопку Применить.

- В разделе Метрика выберите необходимую метрику, а затем в разделе Агрегат выберите тип Max.

Примечание.

При изменении защиты IP-адресов DDoS отключено на отключенное, данные телеметрии для ресурса общедоступного IP-адреса не будут доступны.

Просмотр политики устранения атак DDoS

Защита от атак DDoS Azure использует три автоматически настроенных политики устранения рисков (TCP SYN, TCP и UDP) для каждого общедоступного IP-адреса защищаемого ресурса. Это относится к любой виртуальной сети с включенной защитой от атак DDoS.

Вы можете увидеть ограничения политики в метриках общедоступных IP-адресов, выбрав пакеты Inbound SYN для активации устранения рисков DDoS, входящих TCP-пакетов для активации устранения рисков DDoS и входящих пакетов UDP для активации метрик устранения рисков DDoS. Убедитесь, что для типа агрегирования задано значение Max.

Просмотр телеметрии трафика в мирное время

Важно следить за метриками для триггеров обнаружения TCP SYN, UDP и TCP. Эти метрики помогут вам узнать, когда начинается защита от атак DDoS. Убедитесь, что эти триггеры отражают обычные уровни трафика при отсутствии атаки.

Вы можете сделать диаграмму для ресурса общедоступного IP-адреса. На этой диаграмме включите метрики счетчика пакетов и счетчика SYN. Число пакетов включает как TCP, так и пакеты UDP. В этом примере показана сумма трафика.

Примечание.

Чтобы сделать справедливое сравнение, необходимо преобразовать данные в пакеты в секунду. Это можно сделать, разделив число, которое отображается на 60, так как данные представляют количество пакетов, байтов или пакетов SYN, собранных более 60 секунд. Например, если у вас есть 91 000 пакетов, собранных более 60 секунд, разделите 91 000 на 60, чтобы получить примерно 1500 пакетов в секунду (pps).

Проверка и тестирование

Чтобы имитировать атаки DDoS для проверки телеметрии защиты от них, ознакомьтесь со статьей Проверка обнаружения атак DDoS.

Следующие шаги

Из этого руководства вы узнали, как:

- Настройка оповещений о метриках защиты от атак DDoS

- просмотр данных телеметрии защиты от атак DDoS;

- Просмотр политики устранения атак DDoS

- проверка и тестирование телеметрии защиты от атак DDoS.

Чтобы узнать, как настраивать отчеты об устранении рисков и журналы потоков, переходите к следующему руководству серии.