Изучение рисков для конфиденциальных данных

После обнаружения ресурсов с конфиденциальными данными Microsoft Defender для облака позволяет изучить риск конфиденциальных данных для этих ресурсов с помощью следующих функций:

- Путь к атакам. Если обнаружение конфиденциальных данных включено в плане управления posture Management (CSPM) Defender Cloud Security, можно использовать пути атаки для обнаружения риска нарушений данных. Дополнительные сведения см. в разделе "Управление безопасностью данных" в CSPM Defender.

- Обозреватель безопасности. Если обнаружение конфиденциальных данных включено в плане CSPM Defender, вы можете использовать Cloud Security Explorer для поиска аналитических сведений о конфиденциальных данных. Дополнительные сведения см. в разделе "Управление безопасностью данных" в CSPM Defender.

- Оповещения системы безопасности. Если обнаружение конфиденциальных данных включено в плане "Защитник для хранилища", вы можете определить приоритеты и изучить текущие угрозы для хранилищ конфиденциальных данных, применяя параметры параметров оповещений системы безопасности.

Изучение рисков с помощью путей атаки

Просмотрите предопределенные пути атаки, чтобы обнаружить риски нарушения безопасности данных и получить рекомендации по исправлению, как показано ниже.

В Defender для облака откройте анализ пути атаки.

В разделе "Факторы риска" выберите конфиденциальные данные для фильтрации путей атак, связанных с данными.

Просмотрите пути атаки данных.

Чтобы просмотреть конфиденциальную информацию, обнаруженную в ресурсах данных, выберите аналитику имен >ресурсов. Затем разверните аналитические сведения о конфиденциальности конфиденциальных данных .

Для действий по устранению рисков откройте активные рекомендации.

Другие примеры путей атаки для конфиденциальных данных:

- "Доступ к Интернету служба хранилища Azure контейнера с конфиденциальными данными является общедоступным".

- "Управляемая база данных с чрезмерной уязвимостью в Интернете и конфиденциальными данными позволяет выполнять обычную проверку подлинности (локальный пользователь или пароль) "

- "Виртуальная машина имеет высокий уровень уязвимостей и разрешение на чтение хранилища данных с конфиденциальными данными"

- "Интернет-контейнер AWS S3 с конфиденциальными данными является общедоступным"

- "Частный контейнер AWS S3, который реплицирует данные в Интернет, предоставляется и общедоступен"

- "Моментальный снимок RDS доступен для всех учетных записей AWS"

Изучение рисков с помощью Cloud Security Explorer

Ознакомьтесь с рисками и воздействием данных в аналитике графов облачной безопасности с помощью шаблона запроса или путем определения ручного запроса.

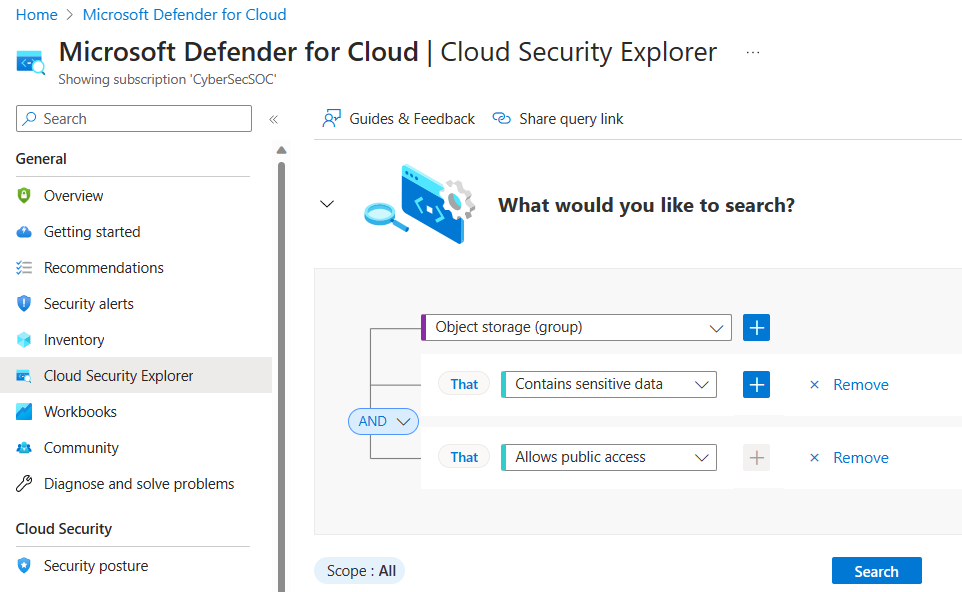

В Defender для облака откройте Cloud Security Explorer.

Вы можете создать собственный запрос или выбрать один из шаблонов >запросов конфиденциальных данных, открыть запрос и изменить его по мере необходимости. Приведем пример:

Использование шаблонов запросов

В качестве альтернативы созданию собственного запроса можно использовать стандартные шаблоны запросов. Доступны несколько шаблонов запросов конфиденциальных данных. Например:

- Контейнеры хранилища, предоставляемые в Интернете, с конфиденциальными данными, разрешающими общедоступный доступ.

- Интернет предоставляет контейнеры S3 с конфиденциальными данными, которые позволяют общедоступному доступу

При открытии предопределенного запроса он заполняется автоматически и при необходимости может быть задан. Например, ниже приведены предварительно заполненные поля для контейнеров хранилища, предоставляемых в Интернете, с конфиденциальными данными, которые разрешают общедоступный доступ.

Изучение оповещений системы безопасности конфиденциальных данных

Если обнаружение конфиденциальных данных включено в плане защитника для хранения, вы можете определить приоритеты и сосредоточиться на оповещениях, влияющих на ресурсы с конфиденциальными данными. Дополнительные сведения о мониторинге оповещений системы безопасности данных в Defender для хранилища.

Для баз данных PaaS и контейнеров S3 результаты передаются в Azure Resource Graph (ARG), позволяя фильтровать и сортировать по меткам конфиденциальности и типам конфиденциальной информации в колонках инвентаризации, оповещения и рекомендации Defender для облака.

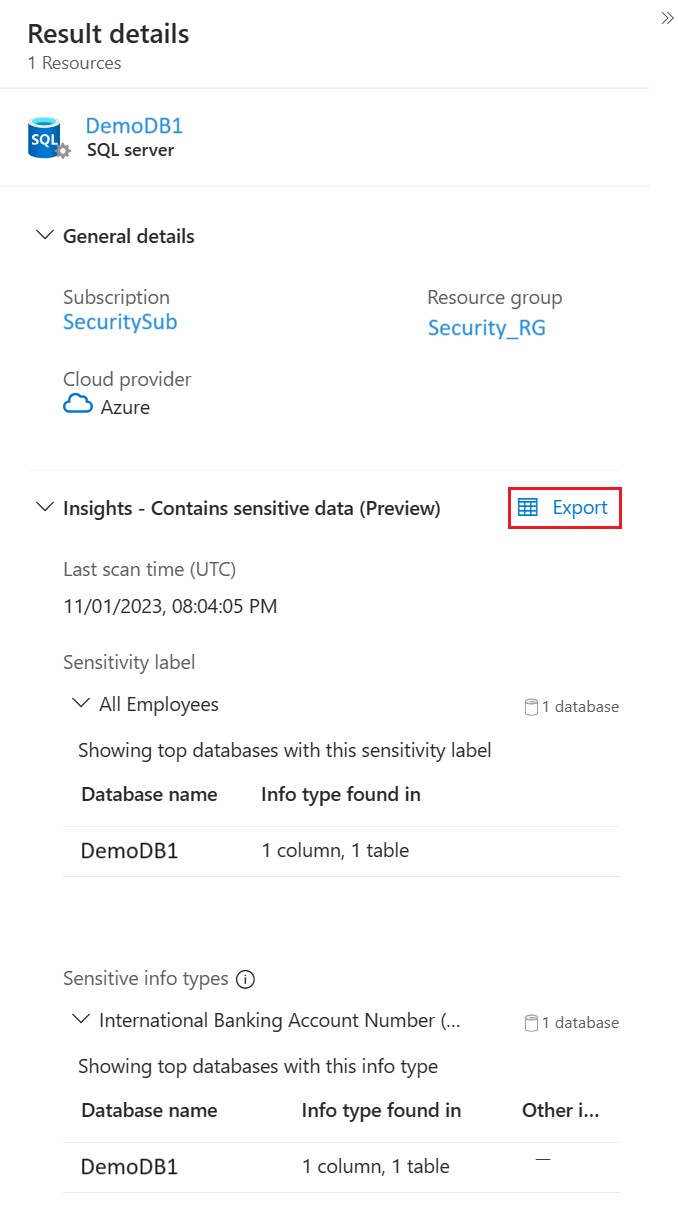

Экспорт результатов

Это обычно для администратора безопасности, который проверяет результаты конфиденциальных данных в путях атаки или обозревателе безопасности, чтобы не получить прямой доступ к хранилищам данных. Поэтому им необходимо поделиться результатами с владельцами данных, которые затем могут провести дальнейшее расследование.

Для этого используйте экспорт в аналитических сведениях о конфиденциальных данных .

Созданный CSV-файл включает:

- Пример имени — в зависимости от типа ресурса это может быть столбец базы данных, имя файла или имя контейнера.

- Метка конфиденциальности — метка самого высокого рейтинга, найденная на этом ресурсе (одинаковое значение для всех строк).

- Содержится в примере полного пути (путь к файлу или полное имя столбца).

- Типы конфиденциальной информации — обнаруженные типы сведений на выборку. Если обнаружено несколько типов сведений, для каждого типа информации добавляется новая строка. Это позволяет упростить фильтрацию.

Примечание.

Скачайте CSV-отчет на странице Cloud Security Explorer, чтобы экспортировать все аналитические сведения, полученные запросом в необработанном формате (json).

Следующие шаги

- Дополнительные сведения о путях атаки.

- Дополнительные сведения об Cloud Security Explorer.