Включение Microsoft Defender для серверов SQL на компьютерах

Defender для SQL защищает серверы SQL IaaS путем выявления и устранения потенциальных уязвимостей базы данных и обнаружения аномальных действий, которые могут указывать на угрозы для баз данных.

Defender для облака заполняется оповещениями при обнаружении подозрительных действий базы данных, потенциально опасных попыток доступа к компьютерам SQL, атакам внедрения SQL, аномальному доступу к базе данных и шаблонам запросов. Оповещения, созданные этими типами событий, отображаются на справочной странице оповещений.

Defender для облака использует оценку уязвимостей для обнаружения, отслеживания и устранения потенциальных уязвимостей базы данных. Проверки оценки предоставляют общие сведения о состоянии безопасности компьютеров SQL и содержат подробные сведения о любых результатах безопасности.

Дополнительные сведения об оценке уязвимостей для серверов SQL Azure на компьютерах.

Defender для серверов SQL на компьютерах защищает серверы SQL, размещенные в Azure, multicloud и даже локальных компьютерах.

Дополнительные сведения о SQL Server см. в Виртуальные машины.

Для локальных серверов SQL вы можете узнать больше о SQL Server, включенном Azure Arc, и о том, как установить агент Log Analytics на компьютерах Windows без Azure Arc.

Для серверов SQL с несколькими облаками:

Подключение учетных записей AWS к Microsoft Defender для облака

Подключение проекта GCP к Microsoft Defender для облака

Примечание.

Необходимо включить защиту базы данных для серверов SQL с несколькими облаками через соединитель AWS или соединитель GCP.

Availability

| Аспект | Сведения |

|---|---|

| Состояние выпуска: | Общедоступная версия |

| Цены. | Плата за использование Microsoft Defender для серверов SQL на компьютерах начисляется по тарифам, приведенным на странице цен. |

| Защищаемые версии SQL | ВЕРСИЯ SQL Server: 2012, 2014, 2016, 2017, 2019, 2022 - SQL на виртуальных машинах Azure - SQL Server на серверах с поддержкой Azure Arc |

| Облако. |

Включение Defender для SQL на компьютерах, отличных от Azure, с помощью агента AMA

Предварительные требования для включения Defender для SQL на компьютерах, отличных от Azure

Активная подписка Azure.

Разрешения владельца подписки на подписку, в которой вы хотите назначить политику.

Необходимые компоненты SQL Server на компьютерах:

- Разрешения: пользователь Windows, работающий на сервере SQL Server, должен иметь роль Sysadmin в базе данных.

- Расширения: в список разрешений следует добавить следующие расширения:

- Defender для SQL (IaaS и Arc):

- Издатель: Microsoft.Azure.AzureDefenderForSQL

- Тип: AdvancedThreatProtection.Windows

- Расширение IaaS SQL (IaaS):

- Издатель: Microsoft.SqlServer.Management

- Тип: SqlIaaSAgent

- Расширение IaaS SQL (Arc):

- Издатель: Microsoft.AzureData

- Тип: WindowsAgent.SqlServer

- Расширение AMA (IaaS и Arc):

- Издатель: Microsoft.Azure.Monitor

- Тип: AzureMonitorWindowsAgent

- Defender для SQL (IaaS и Arc):

Соглашения об именовании в списке разрешений политики запрета

Defender для SQL использует следующее соглашение об именовании при создании наших ресурсов:

- DCR:

MicrosoftDefenderForSQL--dcr - DCRA:

/Microsoft.Insights/MicrosoftDefenderForSQL-RulesAssociation - группу ресурсов

DefaultResourceGroup-; - Рабочая область Log Analytics:

D4SQL--

- DCR:

Defender для SQL использует MicrosoftDefenderForSQL в качестве тега базы данных createdBy .

Действия по включению Defender для SQL на компьютерах, отличных от Azure

Подключите SQL Server к Azure Arc. Дополнительные сведения о поддерживаемых операционных системах, конфигурации подключения и необходимых разрешениях см. в следующей документации:

После установки Azure Arc расширение Azure для SQL Server устанавливается автоматически на сервере базы данных. Дополнительные сведения см. в разделе Управление автоматическим подключением для SQL Server с поддержкой Azure Arc.

Включение Defender для SQL

Войдите на портал Azure.

Найдите и выберите Microsoft Defender для облака.

В меню Defender для облака выберите параметры среды.

Выберите соответствующую подписку.

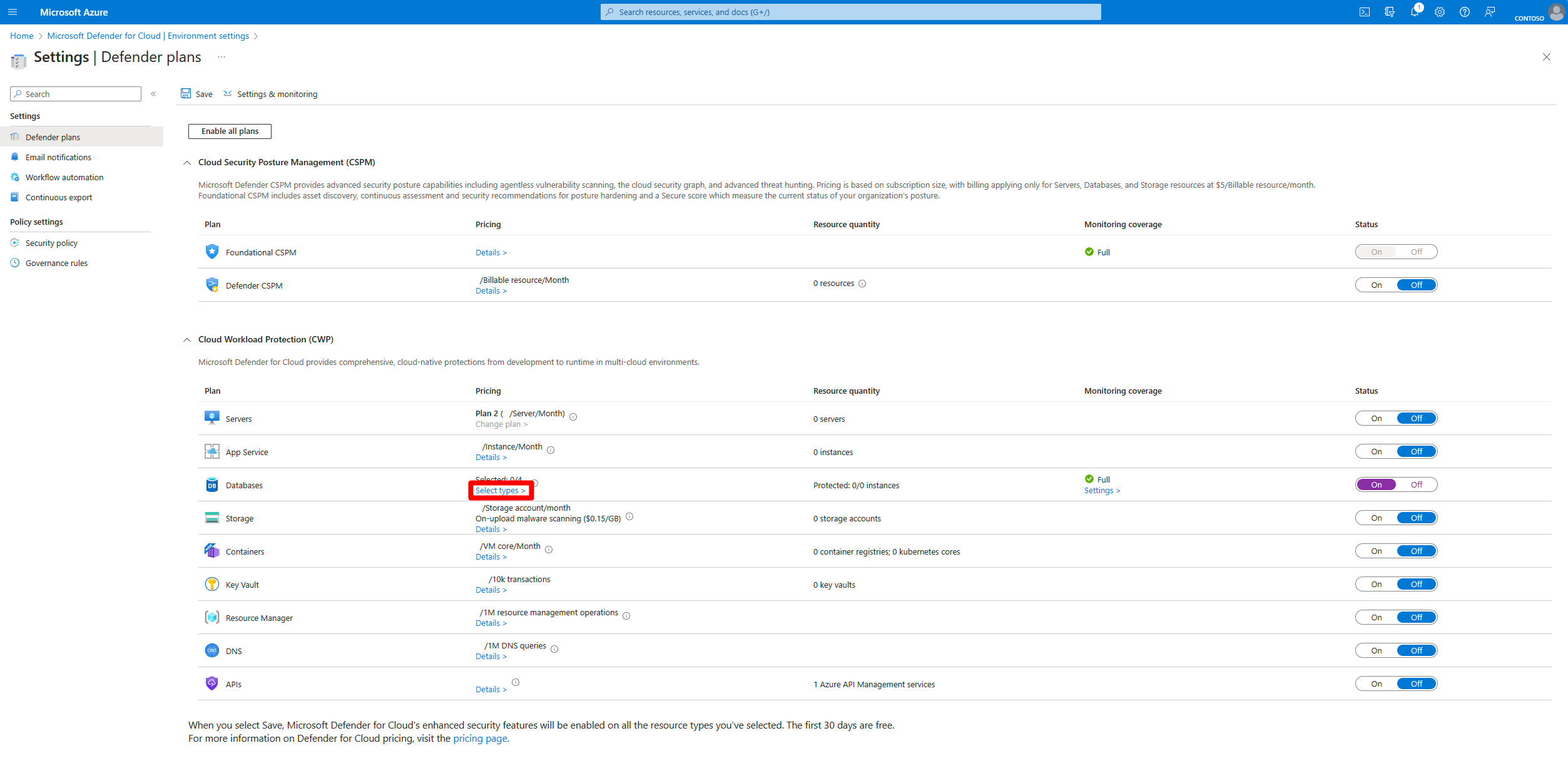

На странице планов Defender найдите план "Базы данных" и выберите "Выбрать типы".

В окне выбора типов ресурсов переключите серверы SQL на компьютерах, которые планируют включить.

Выберите Продолжить.

Выберите Сохранить.

После включения мы используем одну из следующих инициатив политики:

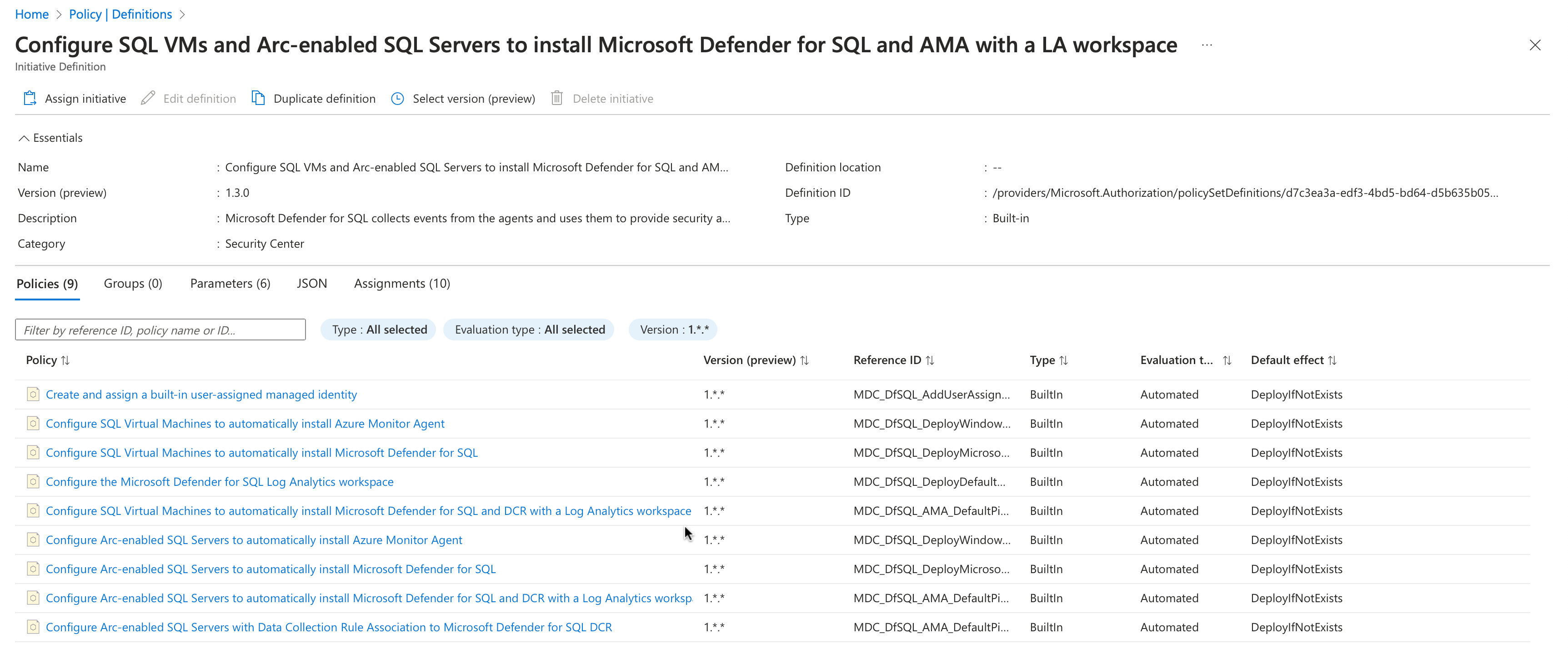

- Настройте виртуальные машины SQL и серверы SQL с поддержкой Arc, чтобы установить Microsoft Defender для SQL и AMA с рабочей областью Log Analytics (LAW) для закона по умолчанию. Это создает группы ресурсов с правилами сбора данных и рабочей областью Log Analytics по умолчанию. Дополнительные сведения о рабочей области Log Analytics см. в обзоре рабочей области Log Analytics.

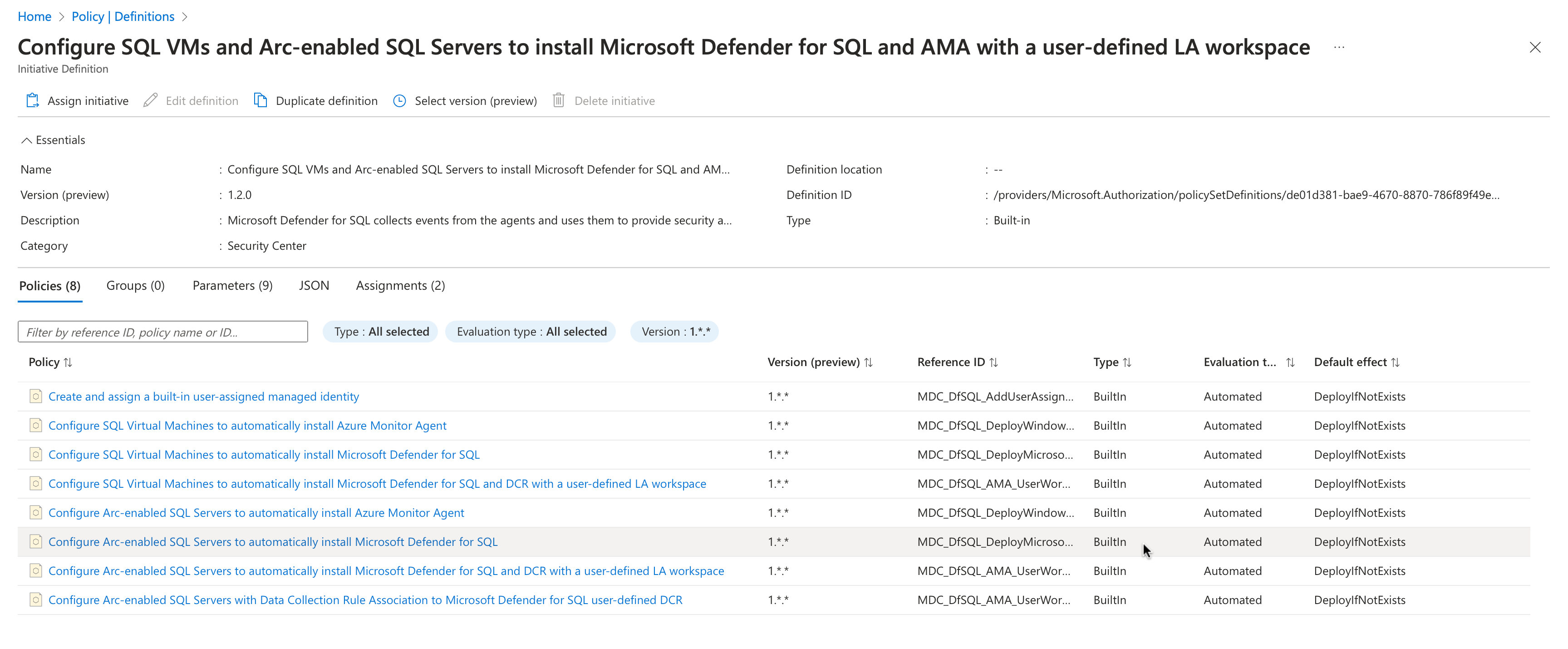

- Настройте виртуальные машины SQL и серверы SQL с поддержкой Arc, чтобы установить Microsoft Defender для SQL и AMA с определяемым пользователем ЗАКОНОМ. При этом создается группа ресурсов с правилами сбора данных и настраиваемой рабочей областью Log Analytics в предопределенном регионе. В ходе этого процесса мы устанавливаем агент мониторинга Azure. Дополнительные сведения о параметрах установки агента AMA см. в предварительных требованиях агента Azure Monitor.

Для завершения процесса установки необходимо перезапустить SQL Server (экземпляр) для версий 2017 и более ранних версий.

Включение Defender для SQL на виртуальных машинах Azure с помощью агента AMA

Предварительные требования для включения Defender для SQL на виртуальных машинах Azure

- Активная подписка Azure.

- Разрешения владельца подписки на подписку, в которой вы хотите назначить политику.

- Необходимые компоненты SQL Server на компьютерах:

- Разрешения: пользователь Windows, работающий на сервере SQL Server, должен иметь роль Sysadmin в базе данных.

- Расширения: в список разрешений следует добавить следующие расширения:

- Defender для SQL (IaaS и Arc):

- Издатель: Microsoft.Azure.AzureDefenderForSQL

- Тип: AdvancedThreatProtection.Windows

- Расширение IaaS SQL (IaaS):

- Издатель: Microsoft.SqlServer.Management

- Тип: SqlIaaSAgent

- Расширение IaaS SQL (Arc):

- Издатель: Microsoft.AzureData

- Тип: WindowsAgent.SqlServer

- Расширение AMA (IaaS и Arc):

- Издатель: Microsoft.Azure.Monitor

- Тип: AzureMonitorWindowsAgent

- Defender для SQL (IaaS и Arc):

- Так как мы создадим группу ресурсов в Восточной части США в рамках процесса включения автоматической подготовки, этот регион должен быть разрешен или Защитник sql не может успешно завершить процесс установки.

Действия по включению Defender для SQL на виртуальных машинах Azure

Войдите на портал Azure.

Найдите и выберите Microsoft Defender для облака.

В меню Defender для облака выберите параметры среды.

Выберите соответствующую подписку.

На странице планов Defender найдите план "Базы данных" и выберите "Выбрать типы".

В окне выбора типов ресурсов переключите серверы SQL на компьютерах, которые планируют включить.

Выберите Продолжить.

Выберите Сохранить.

После включения мы используем одну из следующих инициатив политики:

- Настройте виртуальные машины SQL и серверы SQL с поддержкой Arc, чтобы установить Microsoft Defender для SQL и AMA с рабочей областью Log Analytics (LAW) для закона по умолчанию. При этом создается группа ресурсов в восточной части США и управляемое удостоверение. Дополнительные сведения об использовании управляемого удостоверения см . в примерах шаблонов Resource Manager для агентов в Azure Monitor. Она также создает группу ресурсов, которая включает правила сбора данных (DCR) и закон по умолчанию. Все ресурсы объединяются в этой одной группе ресурсов. DCR и LAW создаются для выравнивания области виртуальной машины( виртуальной машины).

- Настройте виртуальные машины SQL и серверы SQL с поддержкой Arc, чтобы установить Microsoft Defender для SQL и AMA с определяемым пользователем ЗАКОНОМ. При этом создается группа ресурсов в восточной части США и управляемое удостоверение. Дополнительные сведения об использовании управляемого удостоверения см . в примерах шаблонов Resource Manager для агентов в Azure Monitor. Она также создает группу ресурсов с DCR и пользовательским ЗАКОНОМ в предопределенном регионе.

Для завершения процесса установки необходимо перезапустить SQL Server (экземпляр) для версий 2017 и более ранних версий.

Часто задаваемые вопросы

Когда развертывание будет выполнено, сколько времени нам нужно ждать, чтобы увидеть успешное развертывание?

Для обновления состояния защиты с помощью расширения IaaS SQL требуется около 30 минут, при условии, что выполнены все необходимые условия.

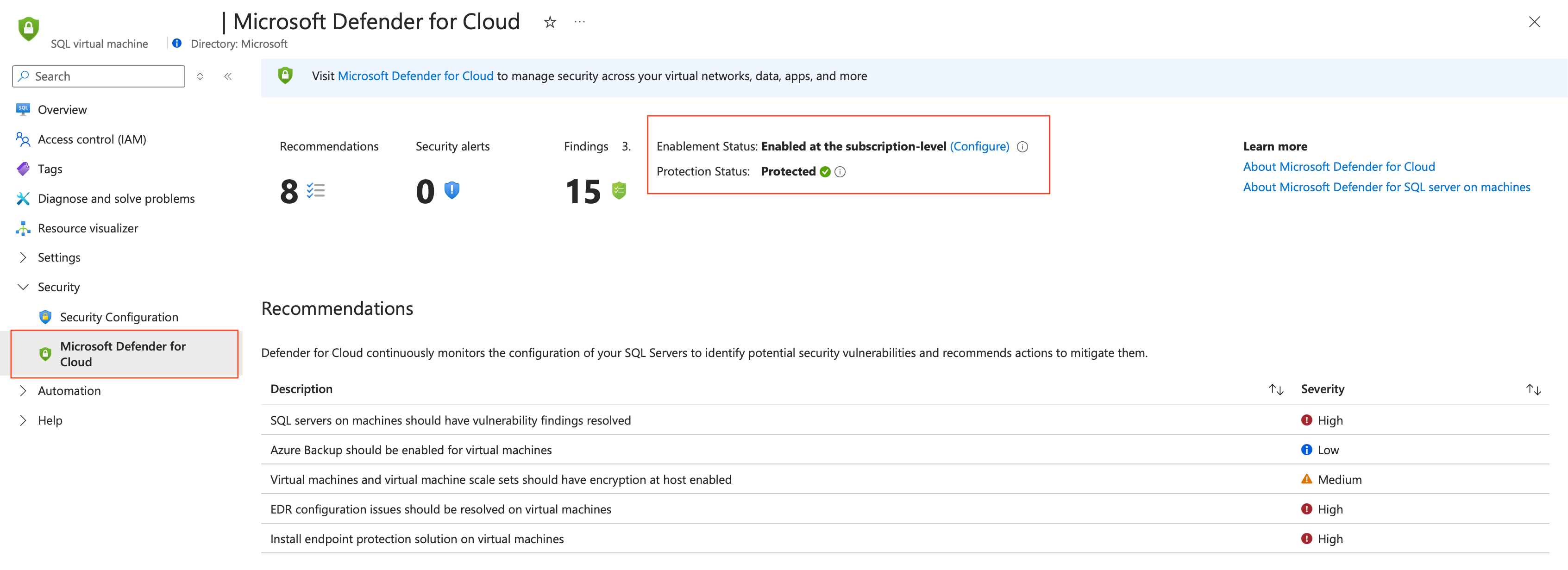

Разделы справки убедитесь, что развертывание завершилось успешно и что моя база данных теперь защищена?

- Найдите базу данных на верхней панели поиска в портал Azure.

- На вкладке "Безопасность" выберите Defender для облака.

- Проверьте состояние защиты. Если состояние " Защищено", развертывание выполнено успешно.

Какова цель управляемого удостоверения, созданного во время установки на виртуальных машинах SQL Azure?

Управляемое удостоверение является частью Политика Azure, которая отправляет AMA. Он используется AMA для доступа к базе данных для сбора данных и отправки его через рабочую область Log Analytics (LAW) в Defender для облака. Дополнительные сведения об использовании управляемого удостоверения см . в примерах шаблонов Resource Manager для агентов в Azure Monitor.

Можно ли использовать собственный DCR или управляемое удостоверение вместо Defender для облака создания нового?

Да, мы разрешаем использовать собственное удостоверение или DCR только с помощью следующего скрипта. Дополнительные сведения см. в статье "Включение Microsoft Defender для серверов SQL" на компьютерах в большом масштабе.

Как включить SQL-серверы на компьютерах с AMA в масштабе?

Сведения о том, как включить автоматическую подготовку Microsoft Defender для SQL на нескольких компьютерах в большом масштабе, см. в статье "Включение автоматической подготовки Microsoft Defender для SQL" для нескольких подписок одновременно. Это применимо к серверам SQL, размещенным на Виртуальные машины Azure, локальных средах и серверах SQL с поддержкой Azure Arc.

Какие таблицы используются в LAW с AMA?

Defender для SQL на виртуальных машинах SQL и серверах SQL с поддержкой Arc использует рабочую область Log Analytics (LAW) для передачи данных из базы данных на портал Defender для облака. Это означает, что данные не сохраняются локально в законе. Таблицы в законе с именем SQLAtpStatus и SqlVulnerabilityAssessmentScanStatus будут прекращены, если MMA не рекомендуется. Состояние ATP и VA можно просмотреть на портале Defender для облака.

Как Defender для SQL собирает журналы с СЕРВЕРА SQL?

Defender для SQL использует Xevent, начиная с SQL Server 2017. В предыдущих версиях SQL Server Defender для SQL собирает журналы с помощью журналов аудита SQL Server.

В инициативе политики отображается параметр с именем enableCollectionOfSqlQueriesForSecurityResearch. Это означает, что мои данные собираются для анализа?

Этот параметр сейчас не используется. Значение по умолчанию равно false, что означает, что если вы заранее не измените значение, оно остается ложным. Этот параметр не влияет.

Связанный контент

Для получения соответствующих сведений см. следующие ресурсы:

- Как Microsoft Defender для Azure SQL может защищать серверы SQL в любом месте.

- Оповещения безопасности для Базы данных SQL Azure и Azure Synapse Analytics

- Ознакомьтесь с общими вопросами о Defender для баз данных.