Подготовка к прекращению поддержки агента Log Analytics

Агент Log Analytics, также известный как Microsoft Monitoring Agent (MMA), уходит в отставку в ноябре 2024 года. В результате планы Defender для серверов и Defender для SQL на компьютерах в Microsoft Defender для облака будут обновлены, а функции, использующие агент Log Analytics, будут изменены.

В этой статье приведены планы выхода агента на пенсию.

Подготовка Defender для серверов

План Defender для серверов использует агент Log Analytics в общедоступной версии и в AMA для некоторых функций (в предварительной версии). Вот что происходит с этими функциями:

Чтобы упростить подключение, все функции безопасности и возможности Defender для серверов будут предоставлены одним агентом (Microsoft Defender для конечной точки), дополнены сканированием без агента без каких-либо зависимостей от агента Log Analytics или AMA.

- Функции Defender для серверов, основанные на AMA, в настоящее время находятся в предварительной версии и не будут выпущены в общедоступной версии.

- Функции в предварительной версии, основанные на AMA, остаются поддерживаемыми до тех пор, пока не будет предоставлена альтернативная версия функции, которая будет полагаться на интеграцию Defender для конечной точки или функцию сканирования без агента.

- Включив функцию интеграции Defender для конечной точки и функции сканирования без агента перед прекращением использования, развертывание Defender для серверов будет обновлено и поддерживается.

Функциональные возможности функций

В следующей таблице приведены сведения о том, как будут предоставляться функции Defender для серверов. Большинство функций уже общедоступны с помощью интеграции Defender для конечной точки или сканирования без агента. Остальные функции будут доступны в общедоступной версии до истечения срока действия MMA или будут устаревшими.

| Функция | Текущая поддержка | Новая поддержка | Состояние нового интерфейса |

|---|---|---|---|

| Интеграция Defender для конечной точки для компьютеров с Windows нижнего уровня (Windows Server 2016/2012 R2) | Устаревший датчик Defender для конечной точки на основе агента Log Analytics | Интеграция единого агента | — функциональные возможности единого агента MDE — это общедоступная версия. — Функции с устаревшим датчиком Defender для конечной точки с помощью агента Log Analytics будут устарели в августе 2024 года. |

| Обнаружение угроз на уровне ОС | Агент Log Analytics | Интеграция агента Defender для конечной точки | Функциональные возможности агента Defender для конечной точки — это общедоступная версия. |

| Адаптивные элементы управления приложениями | Агент Log Analytics (GA), AMA (предварительная версия) | --- | Функция адаптивного управления приложениями не рекомендуется использовать в августе 2024 года. |

| Рекомендации по обнаружению endpoint protection | Рекомендации, доступные в плане Foundational Cloud Security Posture Management (CSPM) и Defender для серверов с помощью агента Log Analytics (GA), AMA (предварительная версия) | Безагентное сканирование компьютеров | — Функция с сканированием без агента была выпущена в предварительной версии в начале 2024 года в рамках плана Defender для серверов 2 и плана CSPM Defender. — Поддерживаются виртуальные машины Azure, экземпляры Google Cloud Platform (GCP) и экземпляры Amazon Web Services (AWS). Локальные компьютеры не поддерживаются. |

| Отсутствует рекомендация по обновлению ОС | Рекомендации, доступные в планах Foundational CSPM и Defender для серверов с помощью агента Log Analytics. | Интеграция с Update Manager, Майкрософт | Новые рекомендации, основанные на интеграции с Azure Update Manager, являются общедоступной версией без зависимостей агента. |

| Неправильно настроенные ос (Microsoft Cloud Security Benchmark) | Рекомендации, доступные в планах Foundational CSPM и Defender для серверов с помощью агента Log Analytics, расширения гостевой конфигурации (предварительная версия). | Расширение гостевой конфигурации в составе плана 2 Defender для серверов. | — Функции на основе расширения гостевой конфигурации будут выпущены в общедоступной версии в сентябре 2024 г. — Только для Defender для облака клиентов: функции с агентом Log Analytics будут устарели в ноябре 2024 года. — Поддержка этой функции для Docker-hub и Azure Масштабируемые наборы виртуальных машин будет прекращена в августе 2024 года. |

| Мониторинг целостности файлов | Агент Log Analytics, AMA (предварительная версия) | Интеграция агента Defender для конечной точки | Функции с агентом Defender для конечной точки будут доступны в августе 2024 года. — Только для Defender для облака клиентов: функции с агентом Log Analytics будут устарели в ноябре 2024 года. — функции с AMA нерекомендуются при выпуске интеграции Defender для конечной точки. |

Интерфейс автоматической подготовки агента Log Analytics — план нерекомендуемого использования

В рамках выхода агента MMA функция автоматической подготовки, которая обеспечивает установку и настройку агента для клиентов MDC, будет устарела, а также на 2 этапах:

К концу сентября 2024 г. автоматическая подготовка MMA будет отключена для клиентов, которые больше не используют возможности, а также для новых созданных подписок:

- Существующие подписки , которые отключают автоматическую подготовку MMA после окончания сентября, больше не смогут включить возможность после этого.

- При автоматической подготовке только что созданных подписок нельзя включить и автоматически отключить.

- Конец ноября 2024 г. — возможность будет отключена в подписках, которые еще не отключили его. С этого момента невозможно включить возможность существующих подписок.

Преимущество приема данных в 500 МБ

Чтобы сохранить 500 МБ бесплатного приема данных для поддерживаемых типов данных, необходимо выполнить миграцию из MMA в AMA.

Примечание.

Преимущество предоставляется каждому компьютеру AMA, который входит в подписку с включенным планом Defender для серверов 2.

Преимущество предоставляется рабочей области, на котором компьютер сообщает.

Решение для обеспечения безопасности должно быть установлено в связанной рабочей области. Узнайте больше о том, как это сделать здесь.

Если компьютер сообщает о нескольких рабочих областях, преимущество будет предоставлено только одному из них.

Узнайте больше о том, как развернуть AMA.

Для серверов SQL на компьютерах рекомендуется выполнить миграцию в процесс автоматической подготовки агента мониторинга Azure (AMA) с целевым сервером SQL Server.

Изменения в устаревшей версии Defender для серверов плана 2 подключения с помощью агента Log Analytics

Устаревший подход к подключению серверов к Defender for Server Plan 2 на основе агента Log Analytics и использования рабочих областей Log Analytics также устанавливается для выхода на пенсию:

Возможность подключения новых компьютеров, отличных от Azure, в Defender для серверов с помощью агентов Log Analytics и рабочих областей удаляется из колонки "Инвентаризация" и "Начало работы" на портале Defender для облака.

Чтобы избежать потери покрытия безопасности на затронутых компьютерах, подключенных к рабочей области Log Analytics, с выходом на пенсию агента:

Если вы подключили серверы, отличные от Azure (как локальные, так и многооблачные) с помощью устаревшего подхода, теперь необходимо подключить эти компьютеры с помощью серверов с поддержкой Azure Arc к Defender for Server Plan 2 подписок и соединителей Azure. Дополнительные сведения о развертывании компьютеров Arc в большом масштабе.

- Если вы использовали устаревший подход для включения Defender для серверов плана 2 на выбранных виртуальных машинах Azure, рекомендуется включить Defender для серверов плана 2 в подписках Azure для этих компьютеров. Затем можно исключить отдельные компьютеры из покрытия Defender для серверов с помощью конфигурации Defender для серверов для каждого ресурса.

Это сводка необходимых действий для каждого сервера, подключенного к Плану 2 Defender для серверов, с помощью устаревшего подхода:

| Тип компьютера | Действия, необходимые для сохранения покрытия безопасности |

|---|---|

| Локальные серверы | Подключение к Arc и подключение к подписке с помощью Defender для серверов плана 2 |

| Виртуальные машины Azure | Подключение к подписке с помощью Плана 2 Defender для серверов |

| Многооблачные серверы | Подключение к соединителю multicloud с помощью подготовки Azure Arc и Defender для серверов плана 2 |

Рекомендации по обновлению системы и исправлениям — рекомендации по изменениям и миграции

Обновления системы и исправления важны для обеспечения безопасности и работоспособности компьютеров. Обновления часто содержат исправления безопасности для уязвимостей, которые, если они остаются без исправления, являются эксплуатируемыми злоумышленниками.

Ранее рекомендации по обновлениям системы были предоставлены Defender для облака Foundational CSPM и планами Defender для серверов с помощью агента Log Analytics. Эта возможность заменена рекомендациями по безопасности, собранными с помощью Диспетчера обновлений Azure и созданными из 2 новых рекомендаций:

Компьютеры должны быть настроены для периодической проверки отсутствия обновлений системы

На компьютерах должны быть установлены обновления системы (на базе Azure Update Manager)

Узнайте, как исправлять обновления системы и рекомендации по исправлению на компьютерах.

Какие рекомендации заменяются?

В следующей таблице приводится сводка расписания устаревших рекомендаций и их замены.

| Рекомендация | Агент | Поддерживаемые ресурсы | Дата устаревания | Рекомендация по замене |

|---|---|---|---|---|

| На компьютерах должны быть установлены обновления системы | MMA | Azure и не Azure (Windows и Linux) | Август 2024 г. | Новая рекомендация с помощью Azure Update Manager |

| В масштабируемых наборах виртуальных машин должны быть установлены обновления системы | MMA | Масштабируемые наборы виртуальных машин Azure | Август 2024 г. | Замена не выполнена |

Разделы справки подготовиться к новым рекомендациям?

Подключение компьютеров, отличных от Azure, к Arc

Убедитесь, что на компьютерах включен параметр периодического обновления оценки . Это можно сделать 2 способами:

- Исправлена рекомендация. Компьютеры должны быть настроены для периодической проверки отсутствия обновлений системы (на базе Диспетчера обновлений Azure).

- Включение периодической оценки в масштабе с помощью Политика Azure.

- После купола диспетчер обновлений может получить последние обновления на компьютерах и просмотреть последнее состояние соответствия компьютера.

Примечание.

Включение периодических оценок для компьютеров с поддержкой Arc, которые Defender для серверов плана 2 не включена в связанной подписке или соединителе, распространяется на цены Azure Update Manager. Компьютеры с поддержкой Arc, которые defender for Server Plan 2 включены в связанной подписке или соединителях или любой виртуальной машине Azure, могут быть доступны без дополнительных затрат.

Рекомендации по защите конечных точек — рекомендации по изменениям и миграции

Обнаружение конечных точек и рекомендации ранее были предоставлены Defender для облака Foundational CSPM и планы Defender для серверов с помощью агента Log Analytics в общедоступной версии или в предварительной версии через AMA. Эти возможности были заменены рекомендациями по безопасности, собранными с помощью сканирования без агента.

Рекомендации по защите конечных точек создаются на двух этапах. Первым этапом является обнаружение решения обнаружение и нейтрализация атак на конечные точки. Второй — оценка конфигурации решения. В следующих таблицах приведены сведения о текущих и новых возможностях для каждого этапа.

Узнайте, как управлять новыми рекомендациями обнаружение и нейтрализация атак на конечные точки (без агента).

Решение обнаружения и реагирования конечных точек — обнаружение

| Площадь | Текущий опыт (на основе AMA/MMA) | Новый интерфейс (на основе сканирования без агента) |

|---|---|---|

| Что необходимо для классификации ресурса как работоспособного? | На месте находится антивирусная программа. | Решение обнаружение и нейтрализация атак на конечные точки выполняется. |

| Что необходимо для получения рекомендации? | Агент Log Analytics | Безагентное сканирование компьютеров |

| Какие планы поддерживаются? | - Базовый CSPM (бесплатный) — Defender для серверов плана 1 и плана 2 |

— CSPM в Защитнике — Defender для серверов плана 2 |

| Какое исправление доступно? | Установите антивредоносную программу Майкрософт. | Установите Defender для конечной точки на выбранных компьютерах или подписках. |

Решение для обнаружения и реагирования конечных точек — оценка конфигурации

| Площадь | Текущий опыт (на основе AMA/MMA) | Новый интерфейс (на основе сканирования без агента) |

|---|---|---|

| Ресурсы классифицируются как неработоспособные, если одна или несколько проверок безопасности не работоспособны. | Три проверки безопасности: — защита в режиме реального времени отключена — Подписи устарели. — Быстрая проверка и полная проверка не выполняются в течение семи дней. |

Три проверки безопасности: — антивирусная программа отключена или частично настроена — Подписи устарели — Быстрая проверка и полная проверка не выполняются в течение семи дней. |

| Предварительные требования для получения рекомендации | Решение для защиты от вредоносных программ | Решение обнаружение и нейтрализация атак на конечные точки на месте. |

Какие рекомендации устарели?

В следующей таблице приводится сводка расписания устаревших рекомендаций и их замены.

Новые рекомендации , основанные на сканировании без агента, поддерживают ос Windows и Linux на нескольких компьютерах.

Как будет работать замена?

- Текущие рекомендации, предоставляемые агентом Log Analytics или AMA, будут устарели с течением времени.

- Некоторые из этих существующих рекомендаций будут заменены новыми рекомендациями на основе сканирования без агента.

- Рекомендации в настоящее время в общедоступной версии остаются на месте до тех пор, пока агент Log Analytics не будет удален.

- Рекомендации, которые в настоящее время находятся в предварительной версии, будут заменены, когда новая рекомендация доступна в предварительной версии.

Что происходит с оценкой безопасности?

- Рекомендации, которые в настоящее время находятся в общедоступной версии, будут по-прежнему влиять на оценку безопасности.

- Текущие и предстоящие новые рекомендации находятся под тем же элементом управления Microsoft Cloud Security Benchmark, что гарантирует отсутствие дубликата влияния на оценку безопасности.

Разделы справки подготовиться к новым рекомендациям?

- Убедитесь, что сканирование компьютеров без агента включено в составе плана 2 или CSPM Defender для серверов.

- Если это подходит для вашей среды, рекомендуется удалить устаревшие рекомендации, когда будет доступна рекомендация по замене общедоступной версии. Для этого отключите рекомендацию в встроенной Defender для облака инициативы в Политика Azure.

Мониторинг целостности файлов — рекомендации по изменению и миграции

План 2 плана 2 в Microsoft Defender для серверов теперь предлагает новое решение для мониторинга целостности файлов (FIM), созданное с помощью интеграции Microsoft Defender для конечной точки (MDE). После того как FIM на базе MDE является общедоступным, интерфейс FIM, управляемый AMA на портале Defender для облака, будет удален. В ноябре FIM, на базе MMA, не рекомендуется.

Миграция из FIM через AMA

Если вы используете FIM в настоящее время через AMA:

Подключение новых подписок или серверов к FIM на основе AMA и расширения отслеживания изменений, а также просмотр изменений больше не будет доступно через портал Defender для облака начиная с 30 мая.

Если вы хотите продолжить использование событий FIM, собранных AMA, можно вручную подключиться к соответствующей рабочей области и просмотреть изменения в таблице Отслеживание изменений со следующим запросом:

ConfigurationChange | where TimeGenerated > ago(14d) | where ConfigChangeType in ('Registry', 'Files') | summarize count() by Computer, ConfigChangeTypeЕсли вы хотите продолжить подключение новых областей или настроить правила мониторинга, вы можете вручную использовать правила подключения к данным для настройки или настройки различных аспектов сбора данных.

Microsoft Defender для облака рекомендует отключить FIM через AMA и подключить среду к новой версии FIM на основе Defender для конечной точки после выпуска.

Отключение FIM через AMA

Чтобы отключить FIM через AMA, удалите решение Azure Отслеживание изменений. Дополнительные сведения см. в разделе "Удаление решения ChangeTracking".

Кроме того, можно удалить связанные правила отслеживания изменений файлов (DCR). Дополнительные сведения см. в разделе Remove-AzDataCollectionRuleAssociation или Remove-AzDataCollectionRule.

После отключения коллекции событий файлов с помощью одного из описанных выше методов:

- Новые события перестают собираться в выбранной области.

- Исторические события, которые уже были собраны, сохраняются в соответствующей рабочей области в таблице ConfigurationChange в разделе Отслеживание изменений. Эти события останутся доступными в соответствующей рабочей области в соответствии с периодом хранения, определенным в этой рабочей области. Дополнительные сведения см. в статье о работе хранения и архивации.

Миграция из FIM через агент Log Analytics (MMA)

Если вы используете FIM в агенте Log Analytics (MMA):

Мониторинг целостности файлов на основе агента Log Analytics (MMA) будет устарел в конце ноября 2024 года.

Microsoft Defender для облака рекомендует отключить FIM через MMA и подключить среду к новой версии FIM на основе Defender для конечной точки после выпуска.

Отключение FIM через MMA

Чтобы отключить FIM через MMA, удалите решение Azure Отслеживание изменений. Дополнительные сведения см. в разделе "Удаление решения ChangeTracking".

После отключения коллекции событий файлов:

- Новые события перестают собираться в выбранной области.

- Исторические события, которые уже были собраны, сохраняются в соответствующей рабочей области в таблице ConfigurationChange в разделе Отслеживание изменений. Эти события останутся доступными в соответствующей рабочей области в соответствии с периодом хранения, определенным в этой рабочей области. Дополнительные сведения см. в статье о работе хранения и архивации.

Базовый интерфейс

Базовая функция неправильной настройки на виртуальных машинах предназначена для обеспечения соответствия виртуальных машин рекомендациям по безопасности и политикам организации. Базовые показатели неправильной настройки вычисляют конфигурацию виртуальных машин в отношении предопределенных базовых показателей безопасности и определяют любые отклонения или неправильно настроенные конфигурации, которые могут представлять риск для вашей среды.

Сведения о компьютере собираются для оценки с помощью агента Log Analytics (также известного как агент Microsoft Monitoring Agent (MMA)). MMA будет устарела в ноябре 2024 года, и будут возникать следующие изменения:

Сведения о компьютере собираются с помощью Политика Azure гостевой конфигурации.

Следующие политики Azure включены с Политика Azure гостевой конфигурацией:

"Компьютеры Windows должны соответствовать требованиям базовых показателей безопасности вычислений Azure"

"Компьютеры Linux должны соответствовать требованиям к базовой системе безопасности вычислений Azure"

Примечание.

Если удалить эти политики, вы не сможете получить доступ к преимуществам расширения гостевой конфигурации Политика Azure.

Рекомендации по ОС на основе базовых показателей безопасности вычислений больше не будут включены в Defender для облака базовый CSPM. Эти рекомендации будут доступны при включении плана 2 Defender для серверов.

Просмотрите страницу цен на Defender для облака, чтобы узнать о ценах на серверы Defender 2.

Внимание

Помните, что дополнительные функции, предоставляемые Политика Azure гостевой конфигурацией, которые существуют за пределами портала Defender для облака, не включены в Defender для облака, и подлежат Политика Azure политикам ценообразования гостевых конфигураций. Например , исправление и пользовательские политики. Дополнительные сведения см. на странице цен на Политика Azure гостевой конфигурации.

Рекомендации, предоставляемые MCSB, которые не являются частью базовых показателей безопасности вычислений Windows и Linux, будут по-прежнему частью бесплатного базового CSPM.

Установка гостевой конфигурации Политика Azure

Чтобы продолжить получение базового интерфейса, необходимо включить План 2 Defender для серверов и установить Политика Azure гостевую конфигурацию. Это позволит вам по-прежнему получать те же рекомендации и рекомендации по обеспечению защиты, которые вы получили через базовый опыт.

В зависимости от среды может потребоваться выполнить следующие действия.

Просмотрите матрицу поддержки для Политика Azure гостевой конфигурации.

Установите Политика Azure гостевую конфигурацию на компьютерах.

Компьютеры Azure: на портале Defender для облака на странице рекомендаций найдите и выберите расширение гостевой конфигурации должны быть установлены на компьютерах и исправлять рекомендацию.

(Только виртуальные машины Azure) Необходимо назначить управляемое удостоверение.

- На портале Defender для облака на странице рекомендаций найдите и выберите расширение гостевой конфигурации виртуальных машин должно быть развернуто с помощью управляемого удостоверения, назначаемого системой, и исправьте рекомендацию.

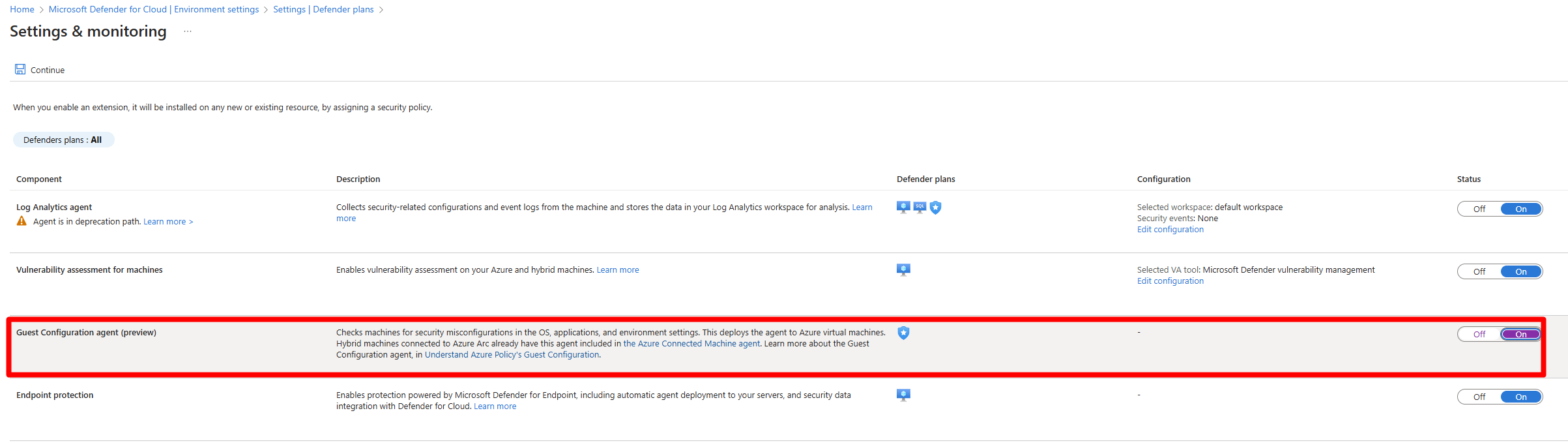

(Только для виртуальных машин Azure) Необязательно. Для автоматической подготовки Политика Azure гостевой конфигурации во всей подписке можно включить агент гостевой конфигурации (предварительная версия).

- Чтобы включить агент гостевой конфигурации, выполните следующие действия.

- Войдите на портал Azure.

- Перейдите в раздел "Параметры>вашей подписки>" и "Мониторинг".

- Выберите гостевую конфигурацию.

- Переключите агент гостевой конфигурации (предварительная версия) на Вкл.

- Выберите Продолжить.

- Чтобы включить агент гостевой конфигурации, выполните следующие действия.

GCP и AWS: Политика Azure гостевая конфигурация устанавливается автоматически при подключении проекта GCP или подключении учетных записей AWS с включенной автоматической подготовкой Azure Arc к Defender для облака.

Локальные компьютеры: Политика Azure гостевая конфигурация включена по умолчанию при подключении локальных компьютеров как компьютера с поддержкой Azure Arc или виртуальных машин.

После выполнения необходимых действий по установке гостевой конфигурации Политика Azure вы автоматически получите доступ к базовым функциям на основе конфигурации гостя Политика Azure. Это позволит вам по-прежнему получать те же рекомендации и рекомендации по обеспечению защиты, которые вы получили через базовый опыт.

Изменения рекомендаций

При отключении MMA следующие рекомендации на основе MMA будут нерекомендуемыми:

- Компьютеры должны быть настроены в безопасном режиме

- В подписке должна быть включена автоматическая подготовка агента Log Analytics

Устаревшие рекомендации будут заменены следующими рекомендациями Политика Azure базовой конфигурации гостевой конфигурации:

- Уязвимости в конфигурации безопасности на компьютерах Windows должны быть устранены (на основе гостевой конфигурации)

- Уязвимости в конфигурации безопасности на компьютерах Linux должны быть устранены (на основе гостевой конфигурации)

- На компьютерах должно быть установлено расширение "Гостевая конфигурация"

Повторяющиеся рекомендации

При включении Defender для облака в подписке Azure в качестве стандарта соответствия требованиям по умолчанию включен тест безопасности облака Майкрософт (MCSB), включая базовые показатели безопасности вычислений, которые оценивают соответствие ОС компьютера. Бесплатное управление безопасностью в облаке (CSPM) в Defender для облака предоставляет рекомендации по безопасности на основе MCSB.

Если компьютер работает как mmA, так и Политика Azure гостевой конфигурации, вы увидите повторяющиеся рекомендации. Дублирование рекомендаций происходит из-за того, что оба метода выполняются одновременно и создают одни и те же рекомендации. Эти повторяющиеся данные повлияют на соответствие требованиям и оценку безопасности.

В качестве обхода можно отключить рекомендации MMA, "Компьютеры должны быть безопасно настроены" и "Автоматическая подготовка агента Log Analytics должна быть включена в подписках", перейдя на страницу соответствия нормативным требованиям в Defender для облака.

После того как вы нашли рекомендацию, следует выбрать соответствующие компьютеры и исключить их.

Некоторые правила базовой конфигурации, предоставляемые средством настройки Политика Azure гостя, являются более актуальными и предлагают более широкий охват. В результате переход к функциям базовых показателей с помощью Политика Azure гостевой конфигурации может повлиять на состояние соответствия, так как они включают проверки, которые ранее не были выполнены.

Рекомендации по запросам

После выхода на пенсию MMA Defender для облака больше не запрашивать рекомендации с помощью сведений о рабочей области Log Analytic. Вместо этого Defender для облака теперь использует Azure Resource Graph для API и запросов портала для запроса сведений о рекомендациях.

Ниже приведены 2 примера запросов, которые можно использовать:

Запрос всех неработоспособных правил для определенного ресурса

Securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with machineId:string '/providers/Microsoft.Security/' * | where machineId == '{machineId}'Все неработоспособные правила и количество, если неработоспособные компьютеры для каждого из них

securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with * '/subassessments/' subAssessmentId:string | parse-where id with machineId:string '/providers/Microsoft.Security/' * | extend status = tostring(properties.status.code) | summarize count() by subAssessmentId, status

Подготовка Defender для SQL на компьютерах

Дополнительные сведения о нерекомендуемом плане агента Log Analytics в Defender для SQL Server можно узнать.

Если вы используете текущий агент Log Analytics или процесс автоматической подготовки агента Azure Monitor, необходимо перейти к новому агенту мониторинга Azure для SQL Server на компьютерах, выполняющих автоматическую подготовку. Процесс миграции является простым и обеспечивает непрерывную защиту для всех компьютеров.

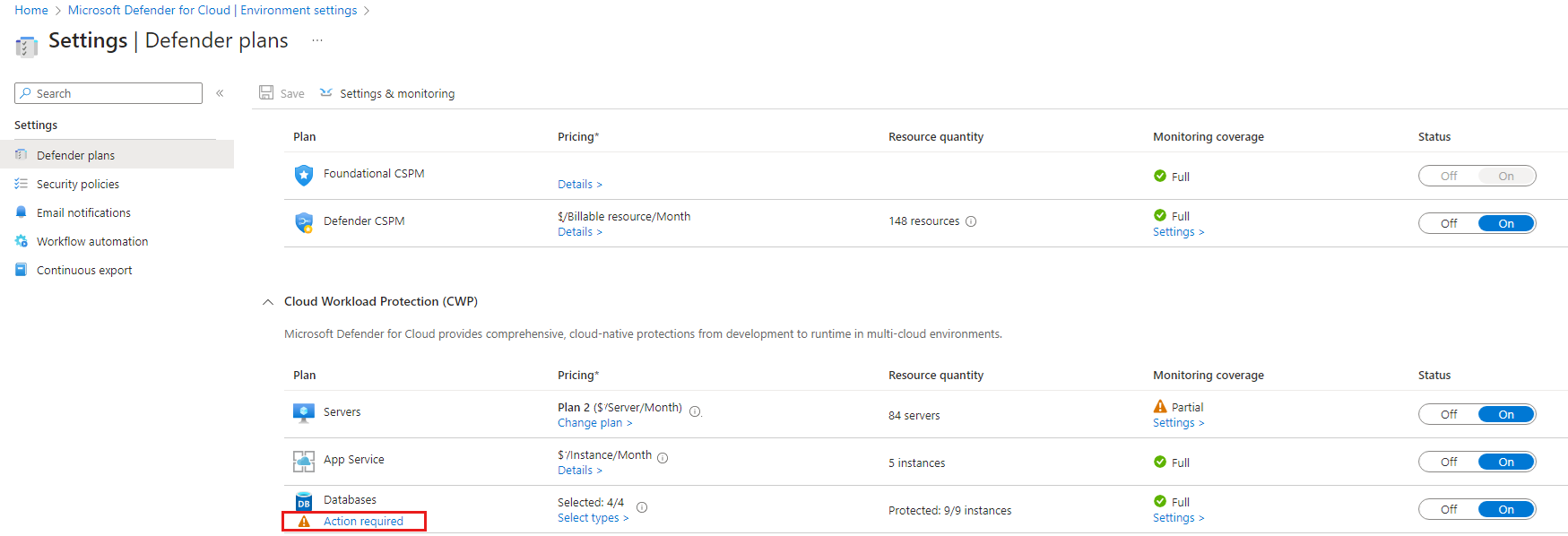

Миграция на процесс автоматической подготовки AMA с целевым сервером SQL Server

Войдите на портал Azure.

Найдите и выберите Microsoft Defender для облака.

В меню Defender для облака выберите параметры среды.

Выберите соответствующую подписку.

В разделе "Базы данных" выберите "Действие", необходимое.

Во всплывающем окне нажмите кнопку "Включить".

Выберите Сохранить.

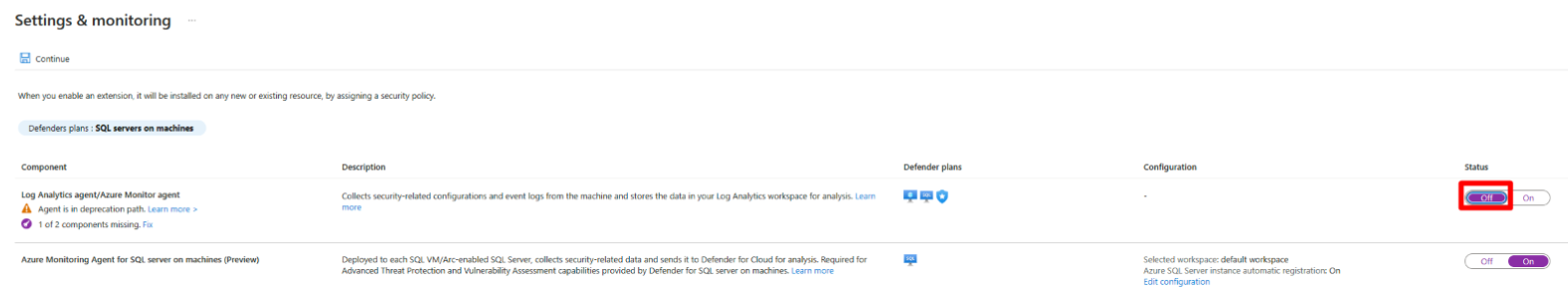

После включения автоматической подготовки AMA для SQL Server необходимо отключить процесс автоматической подготовки агента Log Analytics или агента Azure Monitor и удалить MMA на всех серверах SQL:

Чтобы отключить агент Log Analytics, выполните следующие действия.

Войдите на портал Azure.

Найдите и выберите Microsoft Defender для облака.

В меню Defender для облака выберите параметры среды.

Выберите соответствующую подписку.

В разделе плана базы данных выберите "Параметры".

Переключите агент Log Analytics на off.

Выберите Продолжить.

Выберите Сохранить.

Планирование миграции

Рекомендуется планировать миграцию агента в соответствии с вашими бизнес-требованиями. В таблице приведены наши рекомендации.

| Вы используете Defender для серверов? | Требуются ли эти функции Defender для серверов в общедоступной версии: мониторинг целостности файлов, рекомендации по защите конечных точек, базовые рекомендации по безопасности? | Вы используете Defender для серверов SQL на компьютерах или в коллекции журналов AMA? | План миграции |

|---|---|---|---|

| Да | Да | Нет | 1. Включите интеграцию Defender для конечной точки и сканирование без агента. 2. Подождите общедоступную версию всех функций с помощью платформы альтернативы (можно использовать предварительную версию ранее). 3. После того как функции являются общедоступными, отключите агент Log Analytics. |

| No | --- | No | Теперь можно удалить агент Log Analytics. |

| No | --- | Да | 1. Теперь вы можете перейти на автоматическую подготовку SQL для AMA . 2. Отключите Агент Log Analytics/Azure Monitor. |

| Да | Да | Да | 1. Включите интеграцию Defender для конечной точки и сканирование без агента. 2. Агент Log Analytics и AMA можно использовать параллельно для получения всех функций в общедоступной версии. Узнайте больше о выполнении агентов параллельно. 3. Миграция на автоматическую подготовку SQL для AMA в Defender для SQL на компьютерах. Кроме того, запустите миграцию агента Log Analytics в AMA в апреле 2024 года. 4. После завершения миграции отключите агент Log Analytics. |

| Да | No | Да | 1. Включите интеграцию Defender для конечной точки и сканирование без агента. 2. Вы можете перейти на автоматическую подготовку SQL для AMA в Defender для SQL на компьютерах. 3. Отключите агент Log Analytics. |

Интерфейс миграции MMA

Интерфейс миграции MMA — это средство, которое помогает выполнить миграцию из MMA в AMA. В этом руководстве приведены пошаговые инструкции по переносу компьютеров из MMA в AMA.

С помощью этого средства можно:

- Перенос серверов из устаревшей подключения через рабочую область Log Analytic.

- Убедитесь, что подписки соответствуют всем предварительным требованиям для получения всех преимуществ Defender для серверов плана 2.

- Миграция на новую версию FIM через MDE.

Войдите на портал Azure.

Перейдите к параметрам Microsoft Defender для облака> Environment.

Выберите миграцию MMA.

Выберите действие "Принять" для одного из доступных действий:

Разрешите загрузку и выполните действия, чтобы завершить миграцию.