Подключение учетных записей AWS к Microsoft Defender для облака

Рабочие нагрузки обычно охватывают несколько облачных платформ. Облачные службы безопасности должны выполнять то же самое. Microsoft Defender для облака помогает защитить рабочие нагрузки в Amazon Web Services (AWS), но необходимо настроить подключение между ними и Defender для облака.

На следующем снимке экрана показаны учетные записи AWS, отображаемые на панели мониторинга обзора Defender для облака.

Дополнительные сведения можно узнать, просмотрев новый соединитель AWS в Defender для облака видео из Defender для облака в серии видео "Поле".

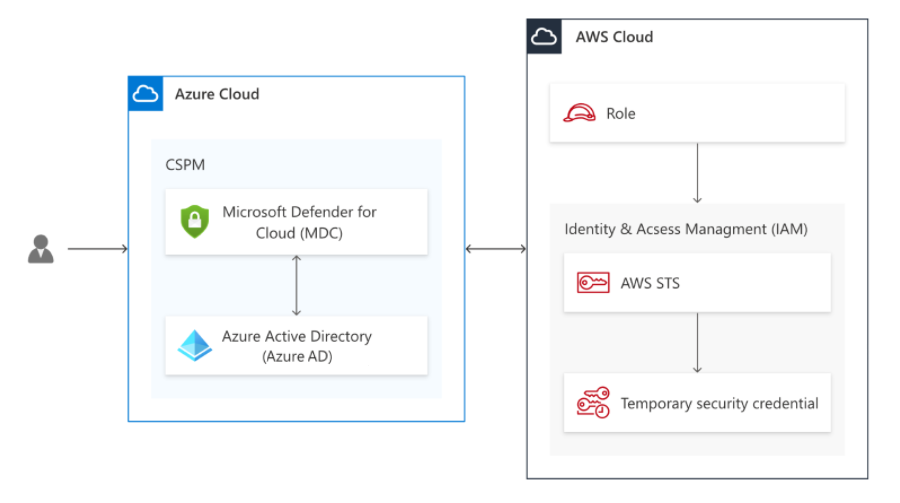

Процесс проверки подлинности AWS

Федеративная проверка подлинности используется между Microsoft Defender для облака и AWS. Все ресурсы, связанные с проверкой подлинности, создаются в рамках развертывания шаблона CloudFormation, в том числе:

Поставщик удостоверений (подключение OpenID)

Роли управления удостоверениями и доступом (IAM) с федеративным субъектом (подключенным к поставщикам удостоверений).

Архитектура процесса проверки подлинности в облаках выглядит следующим образом:

Microsoft Defender для облака служба CSPM получает токен Microsoft Entra с сроком действия 1 часа, подписанным идентификатором Microsoft Entra с помощью алгоритма RS256.

Маркер Microsoft Entra обменивается короткими учетными данными AWS и служба CSPM Defender для облака предполагает роль CSPM IAM (предполагается с веб-удостоверением).

Так как принцип роли является федеративной идентификацией, как определено в политике отношений доверия, поставщик удостоверений AWS проверяет маркер Microsoft Entra на основе идентификатора Microsoft Entra с помощью процесса, который включает в себя:

Проверка аудитории

Проверка цифровой подписи токена

Отпечаток сертификата

Роль CSPM Microsoft Defender для облака предполагается только после выполнения условий проверки, определенных в отношениях доверия. Условия, определенные для уровня роли, используются для проверки в AWS и разрешают доступ только к определенной роли приложения CSPM Microsoft Defender для облака (проверенной аудитории) (а не к другому токену Майкрософт).

После проверки маркера Microsoft Entra поставщиком удостоверений AWS служба STS обменивается маркером с короткими учетными данными AWS, которые служба CSPM использует для проверки учетной записи AWS.

Необходимые компоненты

Для выполнения процедур, описанных в этой статье, вам потребуется:

Подписка Microsoft Azure. Если у вас нет подписки Azure, вы можете зарегистрироваться бесплатно.

Доступ к учетной записи AWS.

Разрешение на уровень участника для соответствующей подписки Azure.

Если CIEM включен как часть Defender для CSPM, пользователю, включающим соединитель, также потребуется роль администратора безопасности и application.ReadWrite.All для вашего клиента.

Примечание.

Соединитель AWS недоступен в облаках национального правительства (Azure для государственных организаций, Microsoft Azure, управляемых 21Vianet).

Требования к плану собственного соединителя

Каждый план имеет собственные требования для собственного соединителя.

Defender для контейнеров

Если выбрать план Microsoft Defender для контейнеров, вам потребуется:

- По крайней мере один кластер Amazon EKS с разрешением на доступ к серверу API EKS Kubernetes. Если вам нужно создать новый кластер EKS, выполните инструкции из статьи о начале работы с Amazon EKS — eksctl.

- Емкость ресурса для создания новой очереди Amazon SQS,

Kinesis Data Firehoseпотока доставки и контейнера Amazon S3 в регионе кластера.

Defender для SQL

Если выбрать план Microsoft Defender для SQL, вам потребуется:

- Служба Microsoft Defender для серверов, включенная в вашей подписке. Узнайте, как защитить базы данных.

- Активная учетная запись AWS с экземплярами EC2 под управлением SQL Server или RDS Custom для SQL Server.

- Azure Arc для серверов, установленных на экземплярах EC2 или RDS Custom для SQL Server.

Рекомендуется использовать процесс автоматической подготовки для установки Azure Arc на все существующие и будущие экземпляры EC2. Чтобы включить автоматическую подготовку Azure Arc, вам потребуется разрешение владельца соответствующей подписки Azure.

AWS Systems Manager (SSM) использует агент SSM для обработки автоматической подготовки. Некоторые образы компьютеров Amazon уже предустановлены агентом SSM. Если у экземпляров EC2 нет агента SSM, установите его с помощью следующих инструкций из Amazon: установите агент SSM для гибридной и многооблачной среды (Windows).

Убедитесь, что агент SSM имеет управляемую политику AmazonSSMManagedInstanceCore. Она обеспечивает основные функциональные возможности службы AWS Systems Manager.

Включите эти другие расширения на компьютерах, подключенных к Azure Arc:

- Microsoft Defender для конечной точки;

- Решение для оценки уязвимостей (TVM или Qualys)

- Агент Log Analytics на компьютерах, подключенных к Azure Arc, или агент Azure Monitor

Убедитесь, что выбранная рабочая область Log Analytics установлена. Агент Log Analytics и агент Azure Monitor в настоящее время настраиваются на уровне подписки . Все ваши учетные записи AWS и проекты Google Cloud Platform (GCP) в одной подписке наследуют параметры подписки для агента Log Analytics и агента Azure Monitor.

Дополнительные сведения о компонентах мониторинга для Defender для облака.

Defender для баз данных с открытым кодом (предварительная версия)

Если выбрать план реляционных баз данных с открытым исходным кодом Defender, вам потребуется:

Вам потребуется подписка Microsoft Azure . Если у вас нет подписки Azure, вы можете зарегистрироваться для бесплатной подписки.

Необходимо включить Microsoft Defender для облака в подписке Azure.

Доступность региона: все общедоступные регионы AWS (за исключением Тель-Авива, Милана, Джакарты, Испании и Бахрейна).

Defender для серверов

Если выбрать план Microsoft Defender для серверов, вам потребуется:

- Служба "Microsoft Defender для серверов", включенная в вашей подписке. Узнайте, как включить планы, в руководстве Включение функций усиленной безопасности.

- Активная учетная запись AWS с экземплярами EC2.

- Azure Arc для серверов, установленный в экземплярах EC2.

Рекомендуется использовать процесс автоматической подготовки для установки Azure Arc на все существующие и будущие экземпляры EC2. Чтобы включить автоматическую подготовку Azure Arc, вам потребуется разрешение владельца соответствующей подписки Azure.

AWS Systems Manager автоматически подготавливает агент SSM. Некоторые образы компьютеров Amazon уже предустановлены агентом SSM. Если у экземпляров EC2 нет агента SSM, установите его с помощью любой из следующих инструкций из Amazon:

- Установка агента SSM для гибридной и многооблачной среды (Windows)

- Установка агента SSM для гибридной и многооблачной среды (Linux)

Убедитесь, что агент SSM имеет управляемую политику AmazonSSMManagedInstanceCore, которая обеспечивает основные функциональные возможности службы AWS Systems Manager.

Необходимо иметь агент SSM для автоматической подготовки агента Arc на компьютерах EC2. Если SSM не существует или удален из EC2, подготовка Arc не сможет продолжить.

Примечание.

В рамках шаблона CloudFormation, который выполняется во время процесса подключения, процесс автоматизации создается и активируется каждые 30 дней в течение всех EC2, которые существовали во время первоначального запуска CloudFormation. Цель этой запланированной проверки заключается в том, чтобы все соответствующие EC2s имели профиль IAM с требуемой политикой IAM, которая позволяет Defender для облака получать доступ, управлять и предоставлять соответствующие функции безопасности (включая подготовку агента Arc). Проверка не применяется к EC2s, созданным после запуска CloudFormation.

Если вы хотите вручную установить Azure Arc на существующие и будущие экземпляры EC2, используйте рекомендацию Экземпляры EC2 должны быть подключены к Azure Arc, чтобы определить экземпляры, на которых служба Azure Arc не установлена.

Включите эти другие расширения на компьютерах, подключенных к Azure Arc:

- Microsoft Defender для конечной точки;

- Решение для оценки уязвимостей (TVM или Qualys)

- Агент Log Analytics на компьютерах, подключенных к Azure Arc, или агент Azure Monitor

Убедитесь, что выбранная рабочая область Log Analytics установлена. Агент Log Analytics и агент Azure Monitor в настоящее время настраиваются на уровне подписки . Все учетные записи AWS и проекты GCP в одной подписке наследуют параметры подписки для агента Log Analytics и агента Azure Monitor.

Дополнительные сведения о компонентах мониторинга для Defender для облака.

Примечание.

Так как агент Log Analytics (также известный как MMA) установлен на пенсию в августе 2024 года, все функции Defender для серверов и возможности безопасности, которые в настоящее время зависят от него, в том числе описанные на этой странице, будут доступны через Microsoft Defender для конечной точки интеграцию или проверку без агента до даты выхода на пенсию. Дополнительные сведения о схеме развития для каждой из функций, которые в настоящее время зависят от агента Log Analytics, см . в этом объявлении.

Defender для серверов назначает теги ресурсам Azure ARC на вершине экземпляров EC2 для управления процессом автоматической подготовки. Эти теги должны быть должным образом назначены ресурсам, чтобы Defender для облака могли управлять ими: AccountId, , CloudInstanceIdи MDFCSecurityConnector.

Defender CSPM

Если вы выберете план CSPM в Microsoft Defender, вам потребуется:

- подписка Microsoft Azure. Если у вас нет подписки Azure, вы можете зарегистрироваться для бесплатной подписки.

- Необходимо включить Microsoft Defender для облака в подписке Azure.

- Подключите компьютеры, отличные от Azure, учетные записи AWS.

- Чтобы получить доступ ко всем функциям, доступным из плана CSPM, план должен быть включен владельцем подписки.

- Чтобы включить возможности CIEM (управление правами на доступ к облачной инфраструктуре), учетная запись идентификатора записи, используемая для процесса подключения, должна иметь роль каталога "Администратор приложений" или "Администратор облачных приложений" для клиента (или эквивалентные права администратора для создания регистраций приложений). Это требование необходимо только во время процесса подключения.

Узнайте больше о том, как включить CSPM Defender.

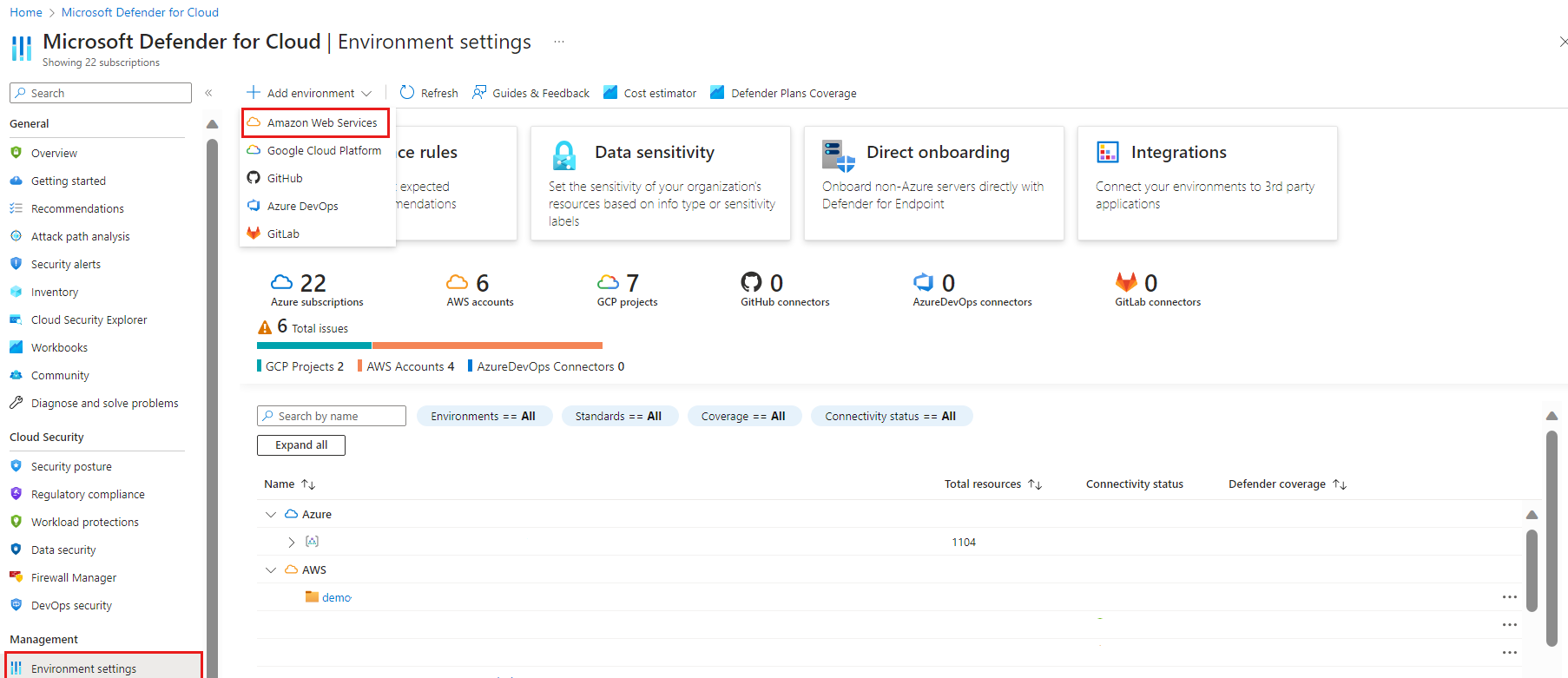

Подключение к учетной записи AWS

Чтобы подключить AWS к Defender для облака с помощью собственного соединителя:

Войдите на портал Azure.

Перейдите к параметрам Defender для облака> Environment.

Выберите Добавление среды>Amazon Web Services.

Введите сведения об учетной записи AWS, включая расположение, в котором хранится ресурс соединителя.

Раскрывающийся список регионов AWS позволяет выбрать регионы, к которым Defender для облака вызывать API. Каждый регион, который не выбирается из раскрывающегося списка, подразумевает, что Defender для облака не будет вызывать API в эти регионы.

Выберите интервал для сканирования среды AWS каждые 4, 6, 12 или 24 часа.

Некоторые сборщики данных выполняются с фиксированными интервалами сканирования и не влияют на пользовательские конфигурации интервалов. В следующей таблице показаны фиксированные интервалы сканирования для каждого исключенного сборщика данных:

Имя сборщика данных Интервал сканирования EC2Instance

ECRImage

ECRRepository

RDSDBInstance

S3Bucket

S3BucketTags

S3Region

EKSCluster

EKSClusterName

Группа EKSNode

EKSNodegroupName

AutoScalingAutoScalingGroup1 ч EcsClusterArn

EcsService

EcsServiceArn

EcsTaskDefinition

EcsTaskDefinitionArn

EcsTaskDefinitionTags

AwsPolicyVersion

LocalPolicyVersion

AwsEntitiesForPolicy

LocalEntitiesForPolicy

BucketEncryption

BucketPolicy

S3PublicAccessBlockConfiguration

BucketVersioning

S3LifecycleConfiguration

BucketPolicyStatus

S3ReplicationConfiguration

S3AccessControlList

S3BucketLoggingConfig

PublicAccessBlockConfiguration12 часов

Примечание.

(Необязательно) Выберите Учетная запись управления, чтобы создать соединитель для учетной записи управления. Затем соединители создаются для каждой учетной записи участника, обнаруженной под предоставленной учетной записью управления. Автоматическая подготовка также включена для всех вновь подключенных учетных записей.

(Необязательно) Используйте раскрывающееся меню регионов AWS, чтобы выбрать определенные регионы AWS для сканирования. Все регионы выбраны по умолчанию.

Выбор планов Defender

В этом разделе мастера выберите планы Defender для облака, которые требуется включить.

Выберите элемент Next: Select plans (Далее: выбор планов).

Вкладка "Выбор планов" — выберите, какие Defender для облака возможности для этой учетной записи AWS. Каждый план имеет собственные требования к разрешениям и может взимать плату.

Внимание

Чтобы представить текущее состояние рекомендаций, Управление состоянием безопасности облака Microsoft Defender план запрашивает API ресурсов AWS несколько раз в день. Плата за эти вызовы API только для чтения не взимается, но они регистрируются в CloudTrail, если вы включили ведение журнала для событий чтения.

Как описано в документации по AWS, дополнительная плата за хранение одного журнала не взимается. Если вы экспортируете данные из AWS (например, во внешнюю систему SIEM), это увеличение объема вызовов также может увеличить затраты на прием. В таких случаях рекомендуется отфильтровать вызовы, доступные только для чтения, из роли Defender для облака пользователя или роли ARN:

arn:aws:iam::[accountId]:role/CspmMonitorAws(Это имя роли по умолчанию. Подтвердите имя роли, настроенного в вашей учетной записи.)По умолчанию план "Серверы" имеет значение "Вкл.". Этот параметр необходим для расширения охвата Defender для серверов до AWS EC2. Убедитесь, что выполнены требования к сети для Azure Arc.

При необходимости выберите "Настроить" , чтобы изменить конфигурацию по мере необходимости.

Примечание.

Соответствующие серверы Azure Arc для экземпляров EC2 или виртуальных машин GCP, которые больше не существуют (и соответствующие серверы Azure Arc с состоянием "Отключено" или "Истекло") удаляются через 7 дней. Этот процесс удаляет неуместные сущности Azure Arc, чтобы убедиться, что отображаются только серверы Azure Arc, связанные с существующими экземплярами.

По умолчанию для плана "Контейнеры " задано значение "Вкл.". Этот параметр необходим для защиты кластеров AWS EKS в Defender для контейнеров. Убедитесь, что вы выполнили требования к сети для плана Defender для контейнеров.

Примечание.

Kubernetes с поддержкой Azure Arc, расширения Azure Arc для датчика Defender и Политика Azure для Kubernetes должны быть установлены. Используйте выделенные Defender для облака рекомендации для развертывания расширений (и Azure Arc, при необходимости), как описано в разделе "Защита кластеров служб Amazon Elastic Kubernetes".

При необходимости выберите "Настроить" , чтобы изменить конфигурацию по мере необходимости. Если вы решили отключить эту конфигурацию, функция обнаружения угроз (плоскости управления) также отключена. Дополнительные сведения о доступности компонентов.

По умолчанию план "Базы данных " имеет значение "Вкл.". Этот параметр необходим для расширения охвата Защитника для SQL до AWS EC2 и RDS Custom for SQL Server и реляционных баз данных с открытым кодом в RDS.

(Необязательно) Выберите "Настроить", чтобы изменить конфигурацию по мере необходимости. Рекомендуется оставить конфигурацию по умолчанию.

Выберите "Настроить доступ" и выберите следующее:

a. Выберите тип развертывания:

- Доступ по умолчанию: позволяет Defender для облака сканировать ресурсы и автоматически включать будущие возможности.

- Минимальный привилегированный доступ: предоставляет Defender для облака доступ только к текущим разрешениям, необходимым для выбранных планов. Если выбрать наименее привилегированные разрешения, вы получите уведомления о новых ролях и разрешениях, необходимых для получения полной функциональности для работоспособности соединителя.

b. Выберите метод развертывания: AWS CloudFormation или Terraform.

Примечание.

Если выбрать учетную запись управления, чтобы создать соединитель к учетной записи управления, вкладка для подключения к Terraform не отображается в пользовательском интерфейсе, но вы по-прежнему можете подключиться с помощью Terraform, аналогично тому, что описано при подключении среды AWS/GCP к Microsoft Defender для облака с помощью Terraform — Microsoft Community Hub.

Следуйте инструкциям на экране для выбранного метода развертывания, чтобы завершить необходимые зависимости в AWS. Если вы подключены к учетной записи управления, необходимо запустить шаблон CloudFormation как Stack, так и stackSet. Соединители создаются для учетных записей участников до 24 часов после подключения.

Нажмите кнопку Next: Review and generate (Далее: проверка и создание).

Нажмите кнопку создания.

Defender для облака немедленно начинает сканирование ресурсов AWS. Рекомендации по безопасности отображаются в течение нескольких часов.

Развертывание шаблона CloudFormation в учетной записи AWS

При подключении учетной записи AWS к Microsoft Defender для облака вы развернете шаблон CloudFormation в учетной записи AWS. Этот шаблон создает все необходимые ресурсы для подключения.

Разверните шаблон CloudFormation с помощью Stack (или StackSet, если у вас есть учетная запись управления). При развертывании шаблона мастер создания стека предлагает следующие параметры.

URL-адрес Amazon S3: отправьте скачанный шаблон CloudFormation в собственный контейнер S3 с собственными конфигурациями безопасности. Введите URL-адрес контейнера S3 в мастере развертывания AWS.

Отправка файла шаблона: AWS автоматически создает контейнер S3, в который сохраняется шаблон CloudFormation. Автоматизация для контейнера S3 имеет неправильное изменение конфигурации безопасности, что приводит

S3 buckets should require requests to use Secure Socket Layerк отображению рекомендации. Эту рекомендацию можно исправить, применяя следующую политику:{ "Id": "ExamplePolicy", "Version": "2012-10-17", "Statement": [ { "Sid": "AllowSSLRequestsOnly", "Action": "s3:*", "Effect": "Deny", "Resource": [ "<S3_Bucket ARN>", "<S3_Bucket ARN>/*" ], "Condition": { "Bool": { "aws:SecureTransport": "false" } }, "Principal": "*" } ] }Примечание.

При подключении учетной записи управления AWS при подключении учетной записи управления AWS может возникнуть следующее сообщение об ошибке:

You must enable organizations access to operate a service managed stack setЭта ошибка означает, что у вас нет надежного доступа для организаций AWS.

Чтобы устранить это сообщение об ошибке, страница CloudFormation StackSets содержит запрос с кнопкой, которую можно выбрать, чтобы включить доверенный доступ. После включения доверенного доступа необходимо снова запустить CloudFormation Stack.

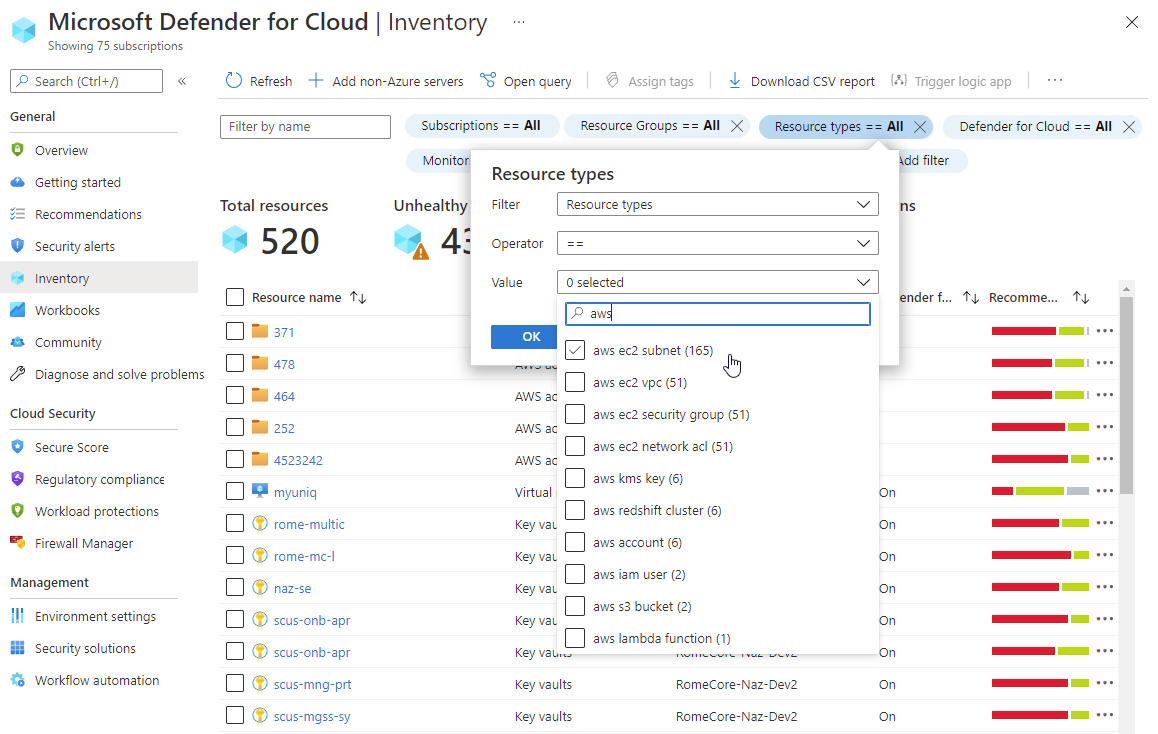

Мониторинг ресурсов AWS

На странице рекомендаций по безопасности в Defender для облака отображаются ресурсы AWS. Вы можете использовать фильтр сред для использования многооблачных возможностей в Defender для облака.

Чтобы просмотреть все активные рекомендации для ресурсов по типу ресурса, используйте страницу инвентаризации активов в Defender для облака и отфильтруйте нужный тип ресурсов AWS.

Интеграция с XDR в Microsoft Defender

При включении Defender для облака его оповещения системы безопасности автоматически интегрируются на портал Microsoft Defender.

Интеграция между Microsoft Defender для облака и XDR в Microsoft Defender позволяет перенести облачные среды в XDR в Microsoft Defender. Благодаря оповещениям Defender для облака и облачным корреляциям, интегрированным в XDR в Microsoft Defender, команды SOC теперь могут получить доступ ко всем сведениям о безопасности из одного интерфейса.

Дополнительные сведения о оповещениях Defender для облака см. в XDR в Microsoft Defender.

Подробнее

Ознакомьтесь со следующими блогами:

- Ignite 2021: Microsoft Defender для облака новости

- Управление состоянием безопасности и защита серверов для AWS и GCP

Очистка ресурсов

Для этой статьи нет необходимости очищать ресурсы.

Следующие шаги

Подключение учетной записи AWS является частью многооблачного интерфейса, доступного в Microsoft Defender для облака:

- Назначьте доступ владельцам рабочих нагрузок.

- Защита всех ресурсов с помощью Defender для облака.

- Настройте локальные компьютеры и проекты GCP.

- Получите ответы на распространенные вопросы о подключении учетной записи AWS.

- Устранение неполадок соединителей с несколькими облаками.