Настройка транспортного режима IPsec для частного пиринга ExpressRoute

Приведенные в этой статье сведения помогут вам создать туннели IPsec в режиме транспортировки через частный пиринг ExpressRoute. Туннель создается между виртуальными машинами Azure под управлением Windows и локальными узлами Windows. Для выполняемой в этой статье конфигурации используются объекты групповой политики. Хотя эту конфигурацию можно создать без использования подразделений (OU) и объектов групповой политики (GPO), Сочетание подразделений и объектов групповой политики упрощает управление политиками безопасности и позволяет быстро увеличивать масштаб. В шагах в этой статье предполагается, что у вас уже есть конфигурация Active Directory и что вы знакомы с использованием подразделений и объектов групповой политики.

Об этой конфигурации.

При действиях конфигурации в следующих шагах используется одна виртуальную сеть Azure с частным пирингом ExpressRoute. Однако эта конфигурация может охватывать другие виртуальные сети Azure и локальные сети. Эта статья поможет вам определить политику шифрования IPsec, которую можно применить к группе виртуальных машин Azure или локальным узлам. Эти виртуальные машины Azure или локальные узлы являются частью одного подразделения. Настройте шифрование между виртуальными машинами Azure (vm1 и vm2) и локальным узлом host1 только для трафика HTTP для конечного порта 8080. Различные типы политики IPsec можно создать на основе ваших требований.

Работа с подразделениями

Политика безопасности, связанная с подразделением, отправляется на компьютеры через объект групповой политики. Далее представлены несколько преимуществ использования подразделений по сравнению с применением политик к одному узлу:

- Связывание политики с подразделениями гарантирует, что компьютеры, принадлежащие к одному подразделению, получают одинаковые политики.

- Изменение политики безопасности, связанной с подразделением, применяет изменения ко всем узлам в подразделении.

Схемы

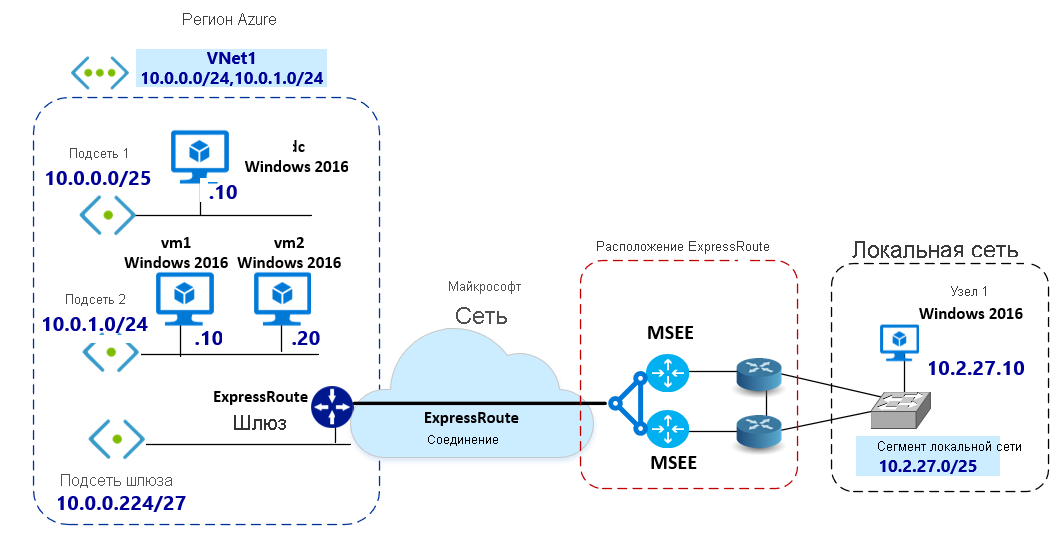

На следующей диаграмме показано взаимодействие и назначенное пространство IP-адресов. Виртуальные машины Azure и локальный узел работают под управлением Windows 2016. Виртуальные машины Azure и локальный узел host1 являются частью одного домена. Виртуальные машины Azure и локальные узлы могут надлежащим образом разрешать имена с использованием DNS.

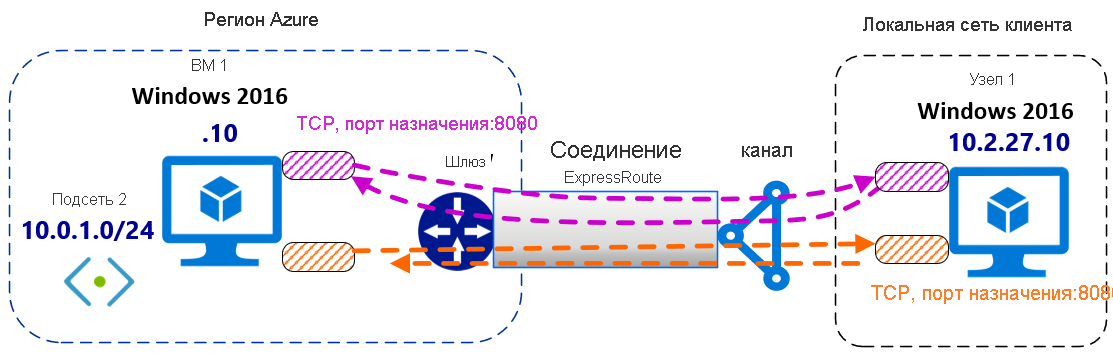

На этой диаграмме показаны туннели IPsec во время передачи в частном пиринге ExpressRoute.

Работа с политикой IPsec

В Windows шифрование связано с политикой IPsec. Политика IPsec определяет защищенный трафик IP, а также механизм безопасности, применяемый к IP-пакетам. Политики IPSec состоят из следующих элементов: списки фильтров, действия фильтра и правила безопасности.

При настройке политики IPsec важно понимать следующую терминологию политики:

Политика IPsec. Коллекция правил. Только одна политика может быть активна ("назначена") в любой момент времени. Каждая политика может иметь одно или несколько правил. Все они могут быть активны одновременно. В заданный момент компьютеру может быть назначена только одна активная политика IPsec. Однако в рамках политики IPsec вы можете определить несколько действий, которые могут быть предприняты в разных ситуациях. Каждый набор правил IPsec связан со списком фильтров, который влияет на тип сетевого трафика, к которому применяется правило.

Списки фильтров. Списки фильтров являются набором из одного или нескольких фильтров. Один список может содержать несколько фильтров. Фильтр определяет, будет ли связь заблокирована, разрешена или защищена на основе диапазонов IP-адресов, протоколов или даже определенных портов. Каждый фильтр соответствует определенному набору условий; например, пакеты, отправленные из определенной подсети на конкретный компьютер в конкретном порту назначения. Когда сетевые условия соответствуют одному или нескольким из этих фильтров, список фильтров активируется. Каждый фильтр определяется внутри конкретного списка фильтров. Фильтры не могут совместно использоваться в списках фильтров. Однако определенный список фильтров может быть включен в несколько политик IPsec.

Действия фильтра. Метод безопасности определяет набор алгоритмов безопасности, протоколов и ключей, которые предлагает компьютер во время согласования протокола IKE. Действия фильтра — это списки методов безопасности, ранжированные в порядке предпочтения. Когда компьютер согласовывает сеанс IPsec, он принимает или отправляет предложения на основе параметров безопасности, сохраненных в списке действий фильтра.

Правила безопасности. Правила определяют способ и время обеспечения защиты во время обмена данными со стороны политики IPsec. Она использует список фильтров и действия фильтров, чтобы создать правило IPsec для подключения IPsec. Каждая политика может иметь одно или несколько правил. Все они могут быть активны одновременно. Каждое правило содержит список IP-фильтров и коллекцию действий безопасности, которые выполняются после сопоставления с этим списком фильтров:

- Действия IP-фильтра

- методы проверки подлинности;

- Параметры IP-туннеля

- Типы подключений

Перед началом

Необходимо выполнить следующие условия.

У вас должна быть работоспособная конфигурация Active Directory, которую вы сможете использовать для реализации параметров групповой политики. Дополнительные сведения об объектах групповой политики см. в этой статье.

Вам потребуется активный канал ExpressRoute.

- Дополнительные сведения о настройке каналов ExpressRoute см. в статье о создании канала ExpressRoute.

- Убедитесь, что канал включен поставщиком услуг подключения.

- Убедитесь, что для вашего канала настроен частный пиринг Azure. Инструкции по маршрутизации см. в статье Настройка маршрутизации.

- Вам необходимо создать и полностью подготовить виртуальную сеть и шлюз виртуальной сети. Следуйте инструкциям по созданию шлюза виртуальной сети для ExpressRoute. Шлюз виртуальной сети для ExpressRoute использует тип шлюза ExpressRoute, а не VPN.

Шлюз виртуальной сети ExpressRoute должен быть подключен к каналу ExpressRoute. Дополнительные сведения см. в статье Подключение виртуальной сети к каналу ExpressRoute.

Убедитесь, что виртуальные машины Windows Azure развертываются в виртуальной сети.

Убедитесь, что между локальными узлами и виртуальными машинами Azure установлено подключение.

Убедитесь, что виртуальные машины Windows Azure и локальные узлы могут использовать DNS для разрешения имен надлежащим образом.

Рабочий процесс

- Создайте объект групповой политики и свяжите его с подразделением.

- Определите действие фильтра IPsec.

- Определите список фильтров IPsec.

- Создайте политику IPsec с правилами безопасности.

- Назначьте объект групповой политики IPsec подразделению.

Примеры значений

Имя домена: ipsectest.com

Подразделение: IPSecOU

Локальный компьютер Windows: host1

Виртуальные машины Windows Azure: vm1, vm2

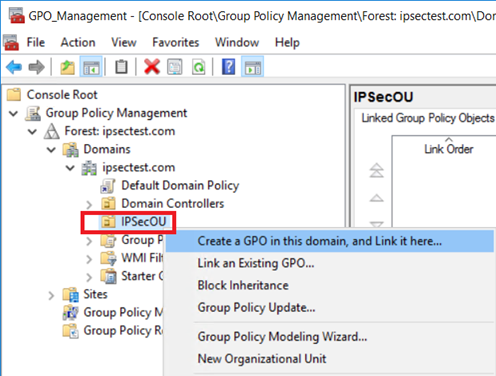

1. Создание объекта групповой политики

Создайте объект групповой политики, связанный с подразделением, открыв оснастку "Управления групповой политикой". Затем найдите подразделение, с которым связан объект групповой политики. В примере подразделение называется IPSecOU.

В оснастке "Управление групповыми политиками" выберите подразделение и щелкните правой кнопкой мыши. В раскрывающемся списке выберите Create a GPO in this domain, and Link it here… (Создать объект групповой политики в этом домене и связать его...).

Имя объекта групповой политики должно быть интуитивно понятным, чтобы можно было легко найти его позже. Нажмите кнопку ОК для создания и связывания объекта групповой политики.

2. Включение связи объекта групповой политики

Чтобы применить объект групповой политики к подразделению, он должен быть не только связан с подразделением, но также должна быть включена связь.

Найдите созданный объект групповой политики, щелкните его правой кнопкой мыши и выберите Изменить из раскрывающегося списка.

Чтобы применить объект групповой политики к подразделению, выберите Link Enabled (Связь включена).

3. Определение действия фильтрации IP

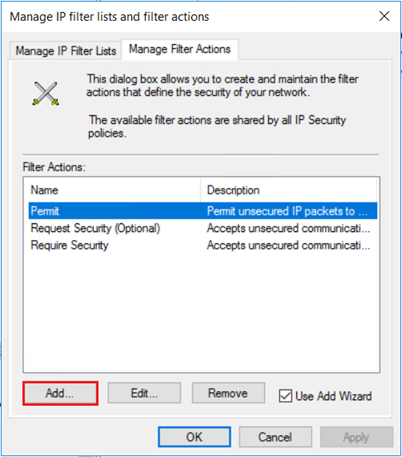

Из раскрывающегося списка щелкните правой кнопкой мыши IP Security Policy on Active Directory (Политики безопасности IP-адресов в Active Directory), а затем выберите Manage IP filter lists and filter actions... (Управление списками IP-фильтра и действиями фильтра...).

На вкладке Manage filter Actions (Управление действиями фильтра) выберите Добавить.

В мастере настройки действий фильтра безопасности IP выберите Далее.

Назовите действие фильтра интуитивно понятным именем, чтобы его можно было найти позже. В этом примере действие называется myEncryption. Вы также можете добавить описание. Затем нажмите кнопку Далее.

Согласование безопасности позволяет определить поведение в случае, если связь IPsec невозможно установить с другим компьютером. Выберите Negotiate security (Согласовать безопасность), затем выберите Далее.

На странице взаимодействия с компьютерами, которые не поддерживают IPsec, выберите Do not allow unsecured communication (Не разрешать небезопасную связь), а затем нажмите Далее.

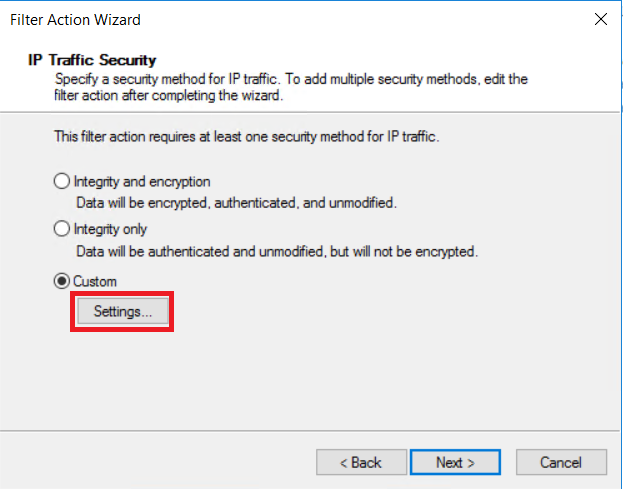

На странице IP Traffic and Security (Трафик и безопасность IP-адресов) выберите Custom (Настраиваемые), затем нажмите Параметры...

На странице Параметры особого метода безопасности выберите Data integrity and encryption (ESP): SHA1, 3DES (Целостность данных и шифрование (ESP): SHA1, 3DES). Нажмите кнопку ОК.

На странице Управление действиями фильтра вы увидите, что myEncryption был успешно добавлен. Выберите Закрыть.

4. Определение списка фильтров IP

Создайте список фильтров, который указывает зашифрованный трафик HTTP для конечного порта 8080.

Чтобы определить, какие типы трафика должны быть зашифрованы, используйте список IP-фильтров. На вкладке Управление списками фильтров IP нажмите Добавить, чтобы добавить новый список IP-фильтров.

В поле Имя введите имя своего списка IP-фильтров. Например, azure-onpremises-HTTP8080. а затем щелкните Добавить.

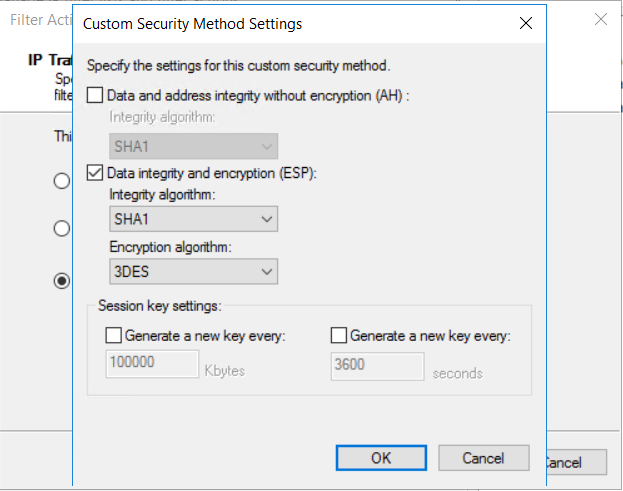

На странице Описание IP-фильтра и свойство "Отраженный" выберите Отраженный. Параметр "Отраженный" соответствует пакетам, идущим в обоих направлениях, что позволяет осуществлять двустороннюю связь. Выберите Далее.

На странице Источник IP-трафика в раскрывающемся списке Адрес источника пакетов: выберите Определенный IP-адрес или подсеть.

Укажите адрес источника IP-трафика (IP-адрес или подсеть), а затем нажмите Далее.

Укажите адрес назначения для IP-адреса или подсети. Затем нажмите кнопку Далее.

На страницеТип протокола IP выберите TCP. Затем нажмите кнопку Далее.

На странице Порт протокола IP выберите Пакеты из любого порта и Пакеты на этот порт:. Введите 8080 в текстовое поле. Эти параметры указывают, что шифруется только HTTP-трафик на порту назначения 8080. Затем нажмите кнопку Далее.

Просмотрите список IP-фильтров. Конфигурация списка IP-фильтров azure-onpremises-HTTP8080 активирует шифрование всего трафика, который соответствует следующим условиям:

- Любой исходный адрес в 10.0.1.0/24 (в подсети 2 Azure).

- Любой адрес назначения в 10.2.27.0/25 (в локальной подсети).

- Протокол TCP.

- Конечный порт 8080.

5. Изменение списка фильтров IP

Чтобы шифровать один и тот же тип трафика из локального узла к виртуальной машине Azure, нужен второй фильтр IP. Выполните те же действия, которые использовались для настройки первого фильтра IP, чтобы создать второй. Единственными отличиями являются подсеть источника и целевая подсеть.

Чтобы добавить новый IP-фильтр в список IP-фильтров, выберите Изменить.

На страницеСписок фильтров IP нажмите Добавить.

Создайте второй IP-фильтр, используя настройки в следующем примере:

После создания второго IP-фильтра список IP-фильтров будет выглядеть следующим образом:

Если требуется шифрование между локальным расположением и подсетью Azure для защиты приложения, тогда вместо изменения существующего списка фильтров IP, вы можете добавить новый список фильтров IP. Связывание двух или более списков IP-фильтров с одной и той же политикой IPsec обеспечивает большую гибкость. Можно изменить или удалить список фильтров IP,что никак не повлияет на другие списки фильтров IP.

6. Создание политики безопасности IPsec

Создайте политику IPsec с правилами безопасности.

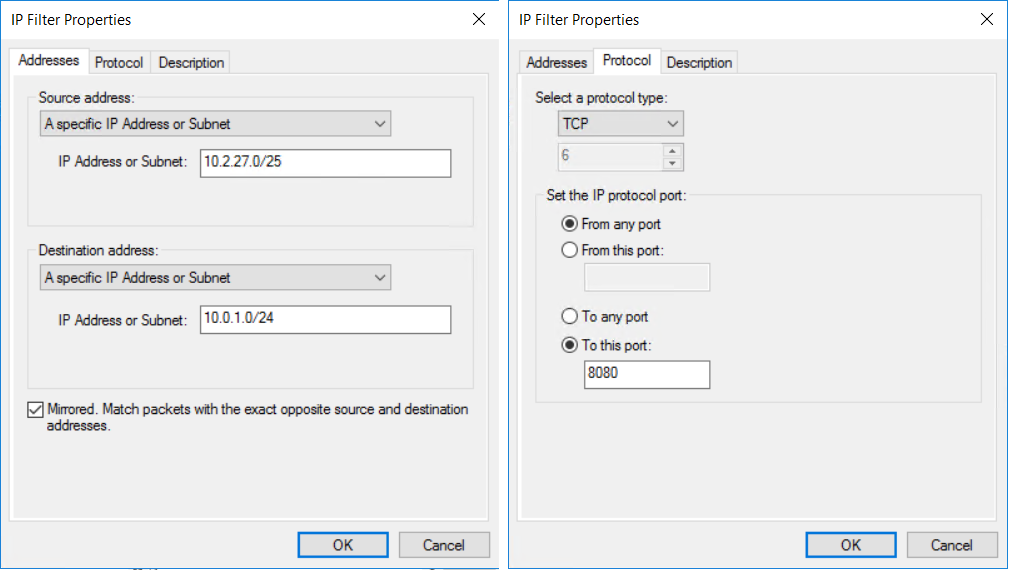

Выберите политики IPSecurity в Active Directory, связанные с подразделением. Щелкните правой кнопкой мыши и выберите Create IP Security Policy (Создать политику IP-безопасности).

Назовите политику безопасности. Например, policy-azure-onpremises. Затем нажмите кнопку Далее.

Выберите Далее, не устанавливая флажок.

Убедитесь, что установлен флажок Изменить свойства, а затем нажмите Готово.

7. Изменение политики безопасности IPsec

Добавьте в политику IPsec список IP-фильтров и действие фильтра, настроенное ранее.

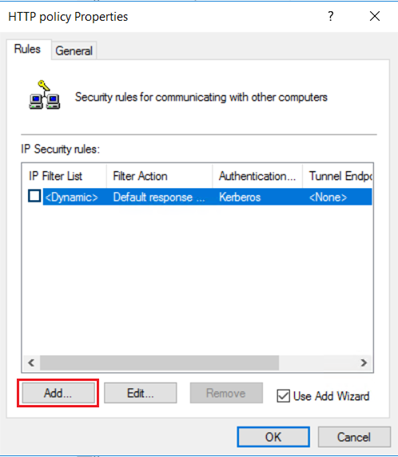

В свойствах политики HTTP на вкладке Правила нажмите Добавить.

На странице приветствия нажмите кнопку Далее.

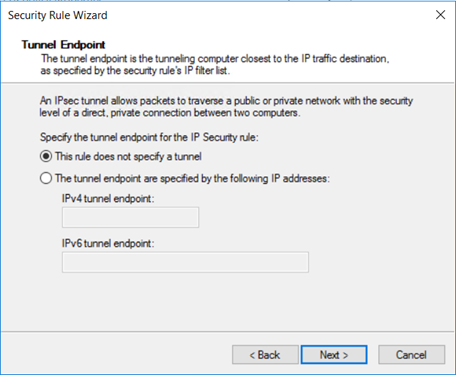

Правило предоставляет параметр для определения режима IPsec: туннельный режим или режим транспортировки.

В режиме туннеля исходный пакет инкапсулируется с набором IP-заголовков. В этом режиме обеспечивается защита внутренней информации маршрутизации путем шифрования IP-заголовка исходного пакета. Режим туннеля широко реализуется между шлюзами в сценариях VPN типа "сеть — сеть". Режим туннеля в большинстве случаев используется для сквозного шифрования между узлами.

В режиме транспортировки шифруется только полезная нагрузка и окончание ESP. IP-заголовок исходного пакета не шифруется. В транспортном режиме источник и назначение IP-адреса пакетов не изменяются.

Выберите This rule does not specify a tunnel(Это правило не определяет туннель), а затем нажмите кнопку Далее.

Тип сети определяет, какие сетевые подключения связаны с политикой безопасности. Выберите Все сетевые подключения, а затем нажмите Далее.

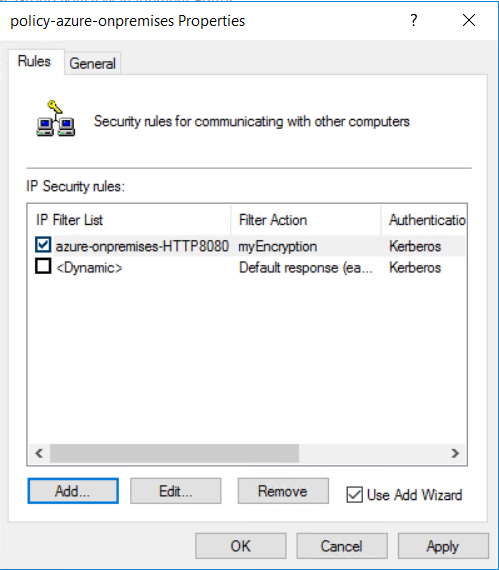

Выберите список фильтров IP, созданный ранее, azure-onpremises-HTTP8080, а затем нажмите Далее.

Выберите имеющееся действие фильтра myEncryption, созданное ранее.

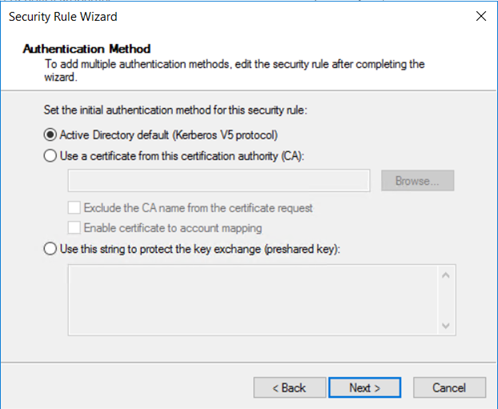

Windows поддерживает четыре различных типа проверки подлинности: Kerberos, сертификаты, NTLMv2 и общий ключ. Так как мы работаем с узлами, присоединенными к домену, выберите Active Directory default (Kerberos V5 protocol) (Стандарт службы каталогов (протокол Kerberos V5)), а затем нажмите кнопку Далее.

Новая политика создает правило безопасности: azure-onpremises-HTTP8080. Щелкните ОК.

Для политики IPsec требуется, чтобы все HTTP-соединения на целевом порту 8080 использовали режим транспортировки IPsec. Так как HTTP является прозрачным текстовым протоколом, включенная политика безопасности обеспечивает шифрование данных при передаче через частный пиринг ExpressRoute. Политика IPsec для Active Directory более сложная, чем настройка брандмауэра Windows с повышенной безопасностью. Тем не менее, он позволяет более точно настраивать подключение IPsec.

8. Назначение объекта групповой политики IPsec подразделению

Просмотрите политику. Групповая политика безопасности определена, но еще не назначена.

Чтобы назначить групповую политику безопасности подразделению IPSecOU, щелкните правой кнопкой мыши политику безопасности и выберите Назначить. Каждому компьютеру, который принадлежит подразделению, назначена групповая политика безопасности.

Проверка шифрования трафика

Чтобы проверить объект групповой политики, применяемый в подразделении, установите IIS на всех виртуальных машинах Azure и на узле host1. Каждая служба IIS настроена для ответа на HTTP-запросы на порт 8080. Чтобы проверить шифрование, можно установить средство прослушивания сети (например, Wireshark) на всех компьютерах в подразделении. Сценарий PowerShell работает как клиент HTTP для создания HTTP-запросов через порт 8080:

$url = "http://10.0.1.20:8080"

while ($true) {

try {

[net.httpWebRequest]

$req = [net.webRequest]::create($url)

$req.method = "GET"

$req.ContentType = "application/x-www-form-urlencoded"

$req.TimeOut = 60000

$start = get-date

[net.httpWebResponse] $res = $req.getResponse()

$timetaken = ((get-date) - $start).TotalMilliseconds

Write-Output $res.Content

Write-Output ("{0} {1} {2}" -f (get-date), $res.StatusCode.value__, $timetaken)

$req = $null

$res.Close()

$res = $null

} catch [Exception] {

Write-Output ("{0} {1}" -f (get-date), $_.ToString())

}

$req = $null

# uncomment the line below and change the wait time to add a pause between requests

#Start-Sleep -Seconds 1

}

Следующая запись сетевых данных отображает результаты для локального узла host1 с фильтром отображения ESP для соответствия только зашифрованному трафику:

Если вы выполняете сценарий PowerShell в локальной среде (HTTP-клиент), запись сетевых данных на виртуальной машине Azure отображает аналогичную трассировку.

Дальнейшие действия

Дополнительные сведения об ExpressRoute см. в статье Вопросы и ответы по ExpressRoute.

политика,

политика,