Настройка протокола HTTPS на личном домене Front Door (классическая версия)

Внимание

Azure Front Door (классическая версия) будет прекращена 31 марта 2027 г. Чтобы избежать нарушений работы служб, важно перенести профили Azure Front Door (классический) на уровень Azure Front Door standard или Premium к марту 2027 года. Дополнительные сведения см. в статье azure Front Door (классическая версия) для выхода на пенсию.

В этой статье показано, как включить протокол HTTPS для личного домена, связанного с Front Door (классической) в разделе внешних узлов. Используя протокол HTTPS в вашем пользовательском домене (например, https://www.contoso.comвы гарантируете, что конфиденциальные данные передаются безопасно через TLS/SSL-шифрование при отправке через Интернет. Когда веб-браузер подключен к веб-сайту с помощью HTTPS, он проверяет сертификат безопасности веб-сайта и проверяет, выдан ли законный центр сертификации. Этот процесс обеспечивает безопасность и защищает веб-приложения от вредоносных атак.

По умолчанию Azure Front Door поддерживает HTTPS в стандартном имени узла Front Door. Например, при создании службы Front Door (скажем, https://contoso.azurefd.net) протокол HTTPS включен по умолчанию для запросов к https://contoso.azurefd.net. Однако после подключения личного домена "www.contoso.com" необходимо дополнительно включить HTTPS для этого внешнего узла.

Ниже приведены некоторые ключевые характеристики настраиваемой функции HTTPS:

Отсутствие дополнительных затрат. Вам не нужно оплачивать приобретение или продление сертификата либо передачу трафика по HTTPS.

Простое включение: на портале Azure доступна подготовка одним щелчком. Для включения этого компонента можно также использовать REST API или другие средства разработки.

Доступно полноценное управление сертификатами: закупка всех сертификатов и управление ими осуществляется без вашего участия. Сертификаты автоматически подготавливаются и продлеваются до истечения их срока действия, что устраняет риски прерывания работы службы в связи с истечением срока действия сертификата.

В этом руководстве описано следующее:

- включение протокола HTTPS в личном домене;

- использование управляемого AFD сертификата;

- использование собственного сертификата, то есть пользовательского TLS/SSL-сертификата;

- проверка домена;

- отключение протокола HTTPS в личном домене.

Примечание.

Мы рекомендуем использовать модуль Azure Az PowerShell для взаимодействия с Azure. Сведения о начале работы см. в статье "Установка Azure PowerShell". Дополнительные сведения см. в статье Перенос Azure PowerShell с AzureRM на Az.

Необходимые компоненты

Прежде чем перейти к выполнению шагов в этом руководстве, создайте службу Front Door и разверните в ней как минимум один личный домен. Дополнительные сведения см. в статье Учебник. Добавление личного домена в службу Front Door.

TLS/SSL-сертификаты

Чтобы включить протокол HTTPS для безопасной доставки содержимого в пользовательском домене Front Door (классического), необходимо использовать TLS/SSL-сертификат. Вы можете использовать сертификат, управляемый Azure Front Door, или использовать собственный сертификат.

Вариант 1 (по умолчанию). Использование сертификата под управлением Front Door

При использовании сертификата, управляемого Azure Front Door, функция HTTPS может быть включена с несколькими изменениями параметров. Azure Front Door полностью управляет задачами управления сертификатами, такими как приобретение и продление. Как только функция будет включена, процесс сразу же запустится. Если личный домен уже сопоставлен с интерфейсным узлом Front Door по умолчанию ({hostname}.azurefd.net), дальнейших действий не требуется. Front Door обрабатывает шаги и автоматически завершает запрос. Тем не менее, если личный домен сопоставлен в другом месте, используйте электронную почту, чтобы проверить принадлежность домена.

Ниже описана процедура включения протокола HTTPS для личного домена.

На портале Azureперейдите к профилю Front Door.

Из списка интерфейсных узлов выберите личный домен, для которого необходимо включить протокол HTTPS.

В разделе HTTPS для личного домена щелкните Включено и выберите Управляемая служба Front Door, чтобы настроить источник сертификата.

Выберите Сохранить.

Выберите Подтвердить домен.

Примечание.

- Для сертификатов, управляемых Azure Front Door, применяется ограничение на 64 символов DigiCert. При превышении такого ограничения проверка завершится сбоем.

- Включение HTTPS через управляемый службой Front Door сертификат не поддерживается для корневых или вершинных доменов (например, contoso.com). Для этого сценария вы можете использовать собственный сертификат. Дополнительные сведения см. в описании варианта 2.

Вариант 2. Использование собственного сертификата

Для включения функции HTTPS можно использовать собственный сертификат. Этот процесс выполняется путем интеграции с Azure Key Vault, что позволяет безопасно хранить сертификаты. Azure Front Door использует этот механизм безопасности, чтобы получить сертификат. При этом вам потребуется выполнить ряд дополнительных действий. При создании сертификата TLS/SSL необходимо создать всю цепочку сертификатов с разрешенным центром сертификации (ЦС), который входит в список доверенных ЦС Майкрософт. Если вы используете неуклюжий ЦС, запрос отклоняется. Если сертификат не включает всю цепочку, запросы, связанные с этим сертификатом, не будут работать должным образом.

Подготовка хранилища ключей и сертификата

У вас должна быть учетная запись хранилища ключей в той же подписке Azure, что и Front Door. Если у вас ее еще нет, создайте учетную запись хранилища ключей.

Предупреждение

Сейчас Azure Front Door поддерживает только учетные записи Key Vault, размещенные в той же подписке, что и конфигурация Front Door. Если выбрать Key Vault в другой подписке, произойдет сбой.

Если в хранилище ключей включены ограничения доступа к сети, необходимо настроить хранилище ключей таким образом, чтобы разрешить доверенным службам Майкрософт обходить брандмауэр.

Хранилище ключей должно быть настроено для использования модели разрешений политики доступа к Key Vault.

Если сертификат уже имеется, его можно отправить непосредственно в хранилище ключей. Если нет, создайте новый сертификат напрямую через Azure Key Vault, из одного из центров сертификации партнеров, который интегрирован с Azure Key Vault. Отправьте сертификат как объект типа сертификат, а не секрет.

Примечание.

Front Door не поддерживает сертификаты с алгоритмами шифрования эллиптических кривых (ЭК). Сертификат должен включать всю цепочку сертификатов, включая конечные и промежуточные, а корневой ЦС должен входить в список доверенных ЦС Майкрософт.

Регистрация Azure Front Door

Зарегистрируйте субъект-службу для Azure Front Door в качестве приложения в идентификаторе Microsoft Entra с помощью Azure PowerShell или Azure CLI.

Примечание.

- Для этого действия требуются по крайней мере разрешения роли администратора приложений в идентификаторе Microsoft Entra. Регистрация должна выполняться только один раз для каждого клиента Microsoft Entra.

- Идентификатор приложения назначается Azure специально для Azure Front Door (классической).

- Azure Front Door (классическая модель) имеет другой идентификатор приложения, отличный от уровня Azure Front Door уровня "Стандартный" или "Премиум".

- Роль назначена только для выбранной подписки, если вы не определите другую область.

Azure PowerShell

При необходимости установите Azure PowerShell в PowerShell на локальном компьютере.

Выполните следующую команду в PowerShell:

New-AzADServicePrincipal -ApplicationId "ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037"

Azure CLI

При необходимости установите Azure CLI на локальном компьютере.

В CLI выполните следующую команду:

az ad sp create --id ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037

Предоставление Azure Front Door доступа к хранилищу ключей

Предоставьте Azure Front Door разрешение на доступ к сертификатам в учетной записи Azure Key Vault.

В учетной записи хранилища ключей выберите Политики доступа.

Нажмите кнопку Создать, чтобы создать новую политику доступа.

Выберите Разрешения секрета и Получить, чтобы разрешить Front Door получить сертификат.

Выберите Разрешения сертификата и Получить, чтобы разрешить Front Door получить сертификат.

В разделе Выбор субъекта найдите ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037 и выберите Microsoft.Azure.Frontdoor. Выберите Далее.

В разделе Приложение нажмите кнопку Далее.

В разделе Просмотр и создание щелкните Создать.

Примечание.

Если хранилище ключей защищено с помощью ограничений доступа к сети, обязательно разрешите доверенным службам Майкрософт доступ к хранилищу ключей.

Теперь у Azure Front Door есть доступ к этому хранилищу и сертификатам, которые хранятся в нем.

Выбор сертификата для развертывания Azure Front Door

Вернитесь к службе Front Door на портале.

В списке личных доменов выберите домен, для которого нужно включить протокол HTTPS.

Откроется страница Личный домен.

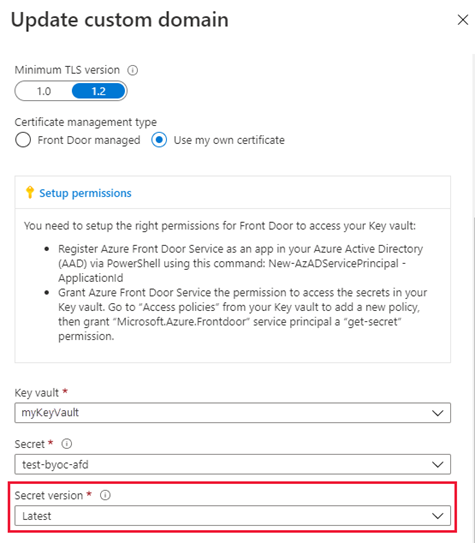

В разделе с типом управления сертификатом выберите Использовать собственный сертификат.

Для работы Azure Front Door требуется, чтобы подписка учетной записи Key Vault совпадала с подпиской службы Front Door. Выберите хранилище ключей, секрет и версию секрета.

Azure Front Door выводит следующие сведения:

- учетные записи хранилища ключей для идентификатора подписки;

- секреты в выбранном хранилище ключей;

- версии доступных секретов.

Примечание.

Чтобы автоматически обновлять сертификат до новой версии при ее наличии в Key Vault, задайте для версии секрета значение "Последняя". Если выбрана определенная версия, вам придется повторно вручную выбрать последнюю версию для смены сертификата. На развертывание новой версии сертификата (секрета) требуется 72–96 часов.

Предупреждение

Это только предупреждение портал Azure. Необходимо настроить субъект-службу для получения разрешения GET в Key Vault. Чтобы пользователь видел сертификат в раскрывающемся списке портала, учетная запись пользователя должна иметь разрешения LIST и GET в Key Vault. Если у пользователя нет этих разрешений, на портале появится недоступное сообщение об ошибке. Недоступное сообщение об ошибке не влияет на автоматическое поворот сертификата или любую функцию HTTPS. Никаких действий для этого сообщения об ошибке не требуется, если вы не планируете вносить изменения в сертификат или версию. Если вы хотите изменить сведения на этой странице, ознакомьтесь с разрешением key Vault на добавление учетной записи в СПИСОК и ПОЛУЧЕНИЕ разрешений Key Vault.

Если вы используете собственный сертификат, подтверждение домена необязательно. Перейдите к разделу Ожидание распространения.

проверка домена;

Если вы уже используете личный домен, сопоставленный с пользовательской конечной точкой с помощью записи CNAME, или используете собственный сертификат, перейдите к разделу Личный домен, сопоставленный со службой Front Door. В противном случае, если запись CNAME для вашего домена больше не существует, или она содержит поддомен afdverify, продолжайте сопоставление личного домена с Front Door.

Личный домен сопоставлен со службой Front Door с помощью записи CNAME

Добавив личный домен для интерфейсных узлов Front Door, вы создали в таблице DNS регистратора доменов запись CNAME, которая сопоставляет этот домен с именем узла по умолчанию Front Door (.azurefd.net). Если эта запись CNAME еще существует и не содержит поддомен afdverify, центр сертификации DigiCert использует ее для автоматического подтверждения прав владения личным доменом.

При использовании собственного сертификата подтверждение домена не является обязательным.

Запись CNAME должна иметь указанный ниже формат, где Name обозначает имя личного домена, а Value —имя узла по умолчанию Front Door (.azurefd.net).

| Имя. | Тип | значение |

|---|---|---|

| <www.contoso.com> | CNAME | contoso.azurefd.net |

Дополнительные сведения о записи CNAME см. в разделе о создании записи CNAME в DNS.

Если запись CNAME имеет правильный формат, DigiCert автоматически подтверждает имя личного домена и добавляет его к сертификату SAN. DigitCert не отправляет вам сообщение электронной почты проверки, и вам не нужно утверждать запрос. Сертификат действителен в течение одного года и autorenews до истечения срока его действия. Перейдите к разделу Ожидание распространения.

Автоматическая проверка обычно занимает несколько минут. Если после проверки домен не отображается в течение часа, отправьте запрос в службу поддержки.

Примечание.

Если у поставщика DNS имеется запись авторизации центра сертификации, то она должна включать DigiCert как допустимый ЦС. Запись авторизации ЦС позволяет владельцам доменов указывать своим поставщикам DNS, какие ЦС уполномочены выдавать сертификаты безопасности для их домена. Если ЦС получает заказ на сертификат для домена, который имеет запись авторизации ЦС, и этот ЦС не указан как уполномоченный издатель, тогда этому домену или поддомену запрещается выдавать сертификат безопасности. Сведения об управлении записями авторизации ЦС см. в этой статье. Средство для работы с записями авторизации ЦС доступно здесь.

Личный домен не сопоставлен с Front Door

Если запись CNAME для конечной точки не существует или содержит поддомен afdverify, следуйте инструкциям в этом шаге.

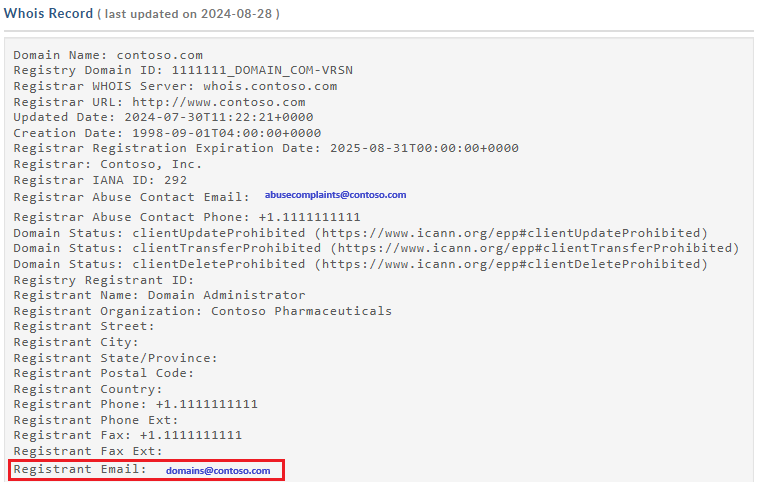

При включении HTTPS для личного домена центр сертификации DigiCert (ЦС) проверяет право собственности на ваш домен, связавшись с пользователем, выполнившим регистрацию, в соответствии с информацией в базе данных WHOIS для домена. Контакт осуществляется по электронной почте (по умолчанию) или телефону, указанному в базе данных WHOIS. Перед активной проверкой домена в пользовательском домене необходимо выполнить проверку домена. Для подтверждения домена у вас есть шесть рабочих дней. Запросы, которые не утверждены в течение шести рабочих дней, будут автоматически отменены. Проверка домена DigiCert работает на уровне поддомена. Необходимо доказать владение каждым поддоменом отдельно.

DigiCert также отправляет письмо для подтверждения на дополнительные адреса электронной почты. Если сведения о регистрируемом пользователе в базе данных WHOIS являются частными, убедитесь, что возможно утверждение непосредственно с одного из этих адресов:

admin@<your-domain-name.com> administrator@<your-domain-name.com> webmaster@<your-domain-name.com> hostmaster@<your-domain-name.com> postmaster@<your-domain-name.com>

Через несколько минут должно появиться электронное сообщение, как показано в следующем примере, с просьбой подтвердить запрос. Если вы используете фильтр нежелательной почты, добавьте no-reply@digitalcertvalidation.com его в список разрешений. В определенных ситуациях DigiCert может не получить контакты домена из информации о регистрируемом пользователе WHOIS, чтобы отправить вам электронное письмо. Если вы не получите электронное сообщение в течение 24 часов, обратитесь в службу поддержки Майкрософт.

При щелчке ссылки для подтверждения откроется соответствующая онлайн-форма. Следуйте инструкциям в форме. Есть два варианта проверки:

Можно утвердить все будущие заказы, оформленные с использованием одной и той же учетной записи для одного корневого домена, например contoso.com. Этот подход рекомендуется, если вы планируете добавлять дополнительные личные домены для одного корневого домена.

Можно просто утвердить конкретное имя узла, которое используется в данном запросе. Для последующих запросов требуются дополнительные утверждения.

После утверждения DigiCert завершает создание сертификата для имени личного домена. Срок действия сертификата — один год. Если запись CNAME для личного домена добавляется или обновляется для сопоставления с именем узла Azure Front Door по умолчанию после проверки, он будет автоматически обновлен до истечения срока действия.

Примечание.

Для автоматического автоматического обновления управляемого сертификата требуется, чтобы личный домен напрямую сопоставляется с именем узла по умолчанию Front Door azurefd.net именем узла записью CNAME.

Ожидание распространения

Активация компонента HTTPS для личного домена после проверки доменного имени может занять до 6–8 часов. Когда процесс будет завершен, состояние пользовательского HTTPS на портале Azure будет иметь значение Вкл., а четыре шага в диалоговом окне пользовательского домена будут отмечены как завершенные. Личный домен готов для использования протокола HTTPS.

Ход выполнения операции

В следующей таблице показан ход операции, возникающей при включении HTTPS. После включения HTTPS в диалоговом окне личного домена отобразятся четыре шага операции. По мере активации этих шагов в них появляются другие вложенные шаги со сведениями о ходе выполнения. Не все эти промежуточные этапы происходят. После успешного завершения шага рядом с ним появится зеленый флажок.

| Шаг операции | Сведения о вложенном шаге операции |

|---|---|

| 1. Отправка запроса | Отправка запроса |

| Отправляется HTTP-запрос. | |

| HTTPS-запрос успешно отправлен. | |

| 2. Проверка домена | Домен автоматически считается подтвержденным, если его запись CNAME сопоставлена с интерфейсным узлом службы Front Door по умолчанию (.azurefd.net). В противном случае запрос на проверку отправляется в адрес электронной почты, указанной в записи регистрации домена (реестрант WHOIS). Как можно скорее проверьте домен. |

| Владение доменом успешно подтверждено. | |

| Истек срок действия запроса на подтверждение прав владения доменом (клиент, скорее всего, не ответил в течение 6 дней). HTTPS не будет включен в вашем домене. * | |

| Запрос на проверку владения доменом, отклоненный клиентом. HTTPS не будет включен в вашем домене. * | |

| 3. Подготовка сертификатов | В настоящее время центр сертификации выдает сертификат, необходимый для включения HTTPS в вашем домене. |

| Сертификат был выдан и в настоящее время развертывается для службы Front Door. Выполнение этого процесса может занимать от нескольких минут до часа. | |

| Сертификат успешно развернут для службы Front Door. | |

| 4. Завершено | HTTPS успешно включен для вашего домена. |

* Это сообщение отображается, только если произошла ошибка.

Если перед отправкой запроса возникает ошибка, появится следующее сообщение об ошибке:

We encountered an unexpected error while processing your HTTPS request. Please try again and contact support if the issue persists.

Часто задаваемые вопросы

Кто является поставщиком сертификата и какой тип сертификата используется?

Для личного домена используется выделенный (отдельный) сертификат, предоставленный Digicert.

Какое подключение TLS/SSL используется: на основе IP-адреса или SNI?

Azure Front Door использует протокол TLS/SSL на основе SNI.

Что делать, если я не получу сообщение электронной почты для проверки домена от DigiCert?

Если для личного домена существует запись CNAME, которая указывает на имя узла конечной точки (и в домене не существует поддомен afdverify), вы не получите письмо с запросом на подтверждение домена. Проверка в этом случае проходит автоматически. Если запись CNAME отсутствует и вы не получили сообщение электронной почты в течение 24 часов, обратитесь в службу поддержки Майкрософт.

Не окажется ли сертификат SAN менее безопасным, чем выделенный сертификат?

Для сертификата SAN используются те же стандарты безопасности и шифрования, что и для выделенного сертификата. Чтобы дополнительно обезопасить сервер, для всех выданных TLS/SSL-сертификатов используется алгоритм SHA-256.

Нужно ли иметь запись авторизации центра сертификации у моего поставщика DNS?

Нет, в настоящее время запись авторизации центра сертификации не требуется. Однако если у вас она есть, она должна включать DigiCert в качестве действительного центра сертификации.

Очистка ресурсов

Выше объяснялось, как включить протокол HTTPS для личного домена. Если вам больше не нужно использовать личный домен с протоколом HTTPS, его можно отключить, сделав следующее:

Отключение компонента HTTPS

На портале Azure перейдите к конфигурации Azure Front Door.

В списке интерфейсных узлов выберите личный домен, для которого требуется отключить протокол HTTPS.

Выберите "Отключено" , чтобы отключить HTTPS, а затем нажмите кнопку "Сохранить".

Ожидание распространения

После отключения компонента HTTPS личного домена для вступления изменений в силу может потребоваться до 6–8 часов. Когда процесс будет завершен, состояние HTTPS личного домена на портале Azure будет иметь значение Выкл., а три шага в диалоговом окне личного домена будут отмечены как завершенные. Личный домен больше не сможет использовать HTTPS.

Ход выполнения операции

В следующей таблице показан ход операции, возникающей при отключении HTTPS. После отключения HTTPS в диалоговом окне личного домена отобразятся три шага. По мере активации каждого шага под ним появляются дополнительные сведения. После успешного завершения шага рядом с ним появится зеленый флажок.

| Ход выполнения операции | Сведения об операции |

|---|---|

| 1. Отправка запроса | Отправка запроса |

| 2. Отмена подготовки сертификата | Удаление сертификата |

| 3. Завершение | Сертификат удален |

Следующие шаги

Чтобы узнать , как настроить политику геофильтрации для Front Door, перейдите к следующему руководству.