Использование управляемых клиентом ключей шифрования для Azure HPC Cache

Вы можете использовать Azure Key Vault, чтобы контролировать владение ключами, используемыми для шифрования данных в Azure HPC Cache. В этой статье объясняется, как использовать управляемые клиентом ключи для шифрования данных в кэше.

Примечание.

Все хранимые данные в Azure, в том числе на дисках кэша, шифруются по умолчанию с помощью ключей, управляемых корпорацией Майкрософт. Чтобы управлять ключами, используемыми для шифрования данных, необходимо выполнить действия, описанные в этой статье.

Azure HPC Cache также защищен шифрованием узлов виртуальных машин на управляемых дисках, содержащих кэшированные данные, даже если вы добавили ключ клиента для дисков кэша. Добавление ключа, управляемого клиентом, для двойного шифрования обеспечивает дополнительный уровень безопасности для клиентов с высокими требованиями к безопасности. Дополнительные сведения см. в статье Шифрование Хранилища дисков Azure на стороне сервера.

Существует три шага по включению шифрования ключей, управляемых клиентом, для Azure HPC Cache.

Настройте Azure Key Vault для хранения ключей.

При создании Azure HPC Cache выберите шифрование ключа, управляемого клиентом, укажите хранилище ключей и ключ для использования. При необходимости укажите управляемое удостоверение для кэша, которое будет использоваться для доступа к хранилищу ключей.

В зависимости от выбора, сделанного на этом шаге, можно пропустить шаг 3. Дополнительные сведения см. в разделе Выбор варианта управляемого удостоверения для кэша.

Если используется управляемое удостоверение, назначаемое системой, или пользовательское удостоверение, для которого не настроен доступ к хранилищу ключей, перейдите к только что созданному кэшу и разрешите ему доступ к хранилищу ключей.

Если управляемое удостоверение еще не имеет доступа к Azure Key Vault, шифрование не будет настроено полностью до тех пор, пока вы не разрешите его из только что созданного кэша (шаг 3).

При использовании удостоверения, управляемого системой, оно создается при создании кэша. После создания кэша необходимо передать удостоверение кэша в хранилище ключей, чтобы сделать его полномочным пользователем.

Этот шаг можно пропустить, если назначено управляемое пользователем удостоверение, которое уже имеет доступ к хранилищу ключей.

После создания кэша нельзя изменить ключи, управляемые клиентом, и ключи, управляемые корпорацией Майкрософт. Однако если в кэше используются ключи, управляемые клиентом, можно изменить ключ шифрования, версию ключа и хранилище ключей по мере необходимости.

Основные сведения о хранилище ключей и требованиях к ключам

Хранилище ключей и ключ должны соответствовать этим требованиям для работы с Azure HPC Cache.

Свойства хранилища ключей:

- Подписка — используйте ту же подписку, которая используется для кэша.

- Регион — хранилище ключей должно находиться в том же регионе, что и Azure HPC Cache.

- Ценовая категория — уровня "Стандартный" достаточно для использования с Azure HPC Cache.

- Обратимое удаление — Azure HPC Cache включит обратимое удаление, если оно еще не настроено в хранилище ключей.

- Защита от очистки — необходимо включить защиту от очистки.

- Политика доступа — достаточно параметров по умолчанию.

- Сетевое подключение — Azure HPC Cache должен иметь доступ к хранилищу ключей независимо от выбранных параметров конечной точки.

Основные свойства:

- Тип ключа: RSA

- Размер ключа RSA: 2048

- Включено — да.

Разрешения на доступ к хранилищу ключей:

Пользователь, который создает Azure HPC Cache, должен иметь разрешения, эквивалентные роли участника Key Vault. Для настройки Azure Key Vault и управления им необходимы те же разрешения.

Дополнительные сведения см. в статье Безопасный доступ к хранилищу ключей.

Выбор варианта управляемого удостоверения для кэша

HPC Cache использует собственные учетные данные управляемого удостоверения для подключения к хранилищу ключей.

Azure HPC Cache может использовать два вида управляемых удостоверений.

Управляемое удостоверение, назначаемое системой, — автоматически создаваемое уникальное удостоверение для кэша. Это управляемое удостоверение существует только в том случае, если существует HPC Cache, и не допускает управления или изменения напрямую.

Управляемое удостоверение, назначаемое пользователем, — изолированные учетные данные, которыми вы управляете отдельно от кэша. Вы можете настроить управляемое удостоверение, назначаемое пользователем, с требуемыми правами доступа и использовать его в нескольких кэшах HPC Cache.

Если не назначить управляемое удостоверение кэшу при его создании, Azure автоматически создаст для кэша управляемое удостоверение, назначаемое системой.

С помощью управляемого удостоверения, назначаемого пользователем, можно предоставить удостоверение, которое уже имеет доступ к хранилищу ключей. (Например, оно может быть добавлено в политику доступа к хранилищу ключей или имеет роль Azure RBAC, разрешающую доступ.) Если вы используете назначаемое системой удостоверение или предоставляете управляемое удостоверение, которое не имеет доступа, необходимо запросить доступ из кэша после его создания. Это выполняемый вручную шаг, описанный далее в шаге 3.

Узнайте больше об управляемых удостоверениях.

Получите основные сведения об Azure Key Vault.

1. Настройка хранилища ключей Azure

Вы можете настроить хранилище ключей и ключ перед созданием кэша или выполнить его в процессе создания кэша. Убедитесь, что эти ресурсы соответствуют требованиям, описанным выше.

Во время создания кэша необходимо указать хранилище, ключ и версию ключа, которые будут использоваться для шифрования кэша.

Дополнительные сведения см. в документации по Azure Key Vault.

Примечание.

Хранилище ключей Azure Key Vault должно использовать одну и ту же подписку и находиться в том же регионе, что и Azure HPC Cache. Убедитесь, что выбранный регион поддерживает оба продукта.

2. Создание кэша с включенными ключами, управляемыми клиентом.

При создании Azure HPC Cache необходимо указать источник ключа шифрования. Следуйте инструкциям в разделе Создание Azure HPC Cache и укажите хранилище ключей и ключ на странице Ключи шифрования диска. Вы можете создать новое хранилище ключей и ключ во время создания кэша.

Совет

Если страница Ключи шифрования диска не отображается, убедитесь, что кэш находится в одном из поддерживаемых регионов.

Пользователь, создающий кэш, должен иметь привилегии, равные роли участника Key Vault или выше.

Нажмите кнопку, чтобы включить закрытые управляемые ключи. После изменения этого параметра отображаются параметры хранилища ключей.

Щелкните Выбрать хранилище ключей, чтобы открыть страницу выбора ключа. Выберите или создайте хранилище ключей и ключ для шифрования данных на дисках этого кэша.

Если Azure Key Vault не отображается в списке, проверьте следующие требования.

- Находится ли кэш в той же подписке, что и хранилище ключей?

- Находится ли кэш в том же регионе, что и хранилище ключей?

- Существует ли сетевое подключение между порталом Azure и хранилищем ключей?

После выбора хранилища выберите отдельный ключ из доступных вариантов или создайте новый ключ. Ключ должен представлять собой 2048-битный ключ RSA.

Укажите версию для выбранного ключа. Дополнительные сведения об управлении версиями см. в документации по Azure Key Vault.

Эти параметры не являются обязательными.

Установите флажок Всегда использовать текущую версию ключа, если требуется автоматическая смена ключей.

Если для этого кэша требуется использовать определенное управляемое удостоверение, выберите параметр Назначаемое пользователем в разделе Управляемые удостоверения, а затем выберите нужное удостоверение. Справочные сведения см. в документации по управляемым удостоверениям.

Совет

Управляемое удостоверение, назначаемое пользователем, может упростить создание кэша, если вы передаете удостоверение, для которого уже настроен доступ к хранилищу ключей. При использовании управляемого удостоверения, назначаемого системой, необходимо выполнить дополнительное действие после создания кэша, чтобы разрешить созданному удостоверению кэша, назначаемому системой, использовать хранилище ключей.

Примечание.

Изменить назначенное удостоверение после создания кэша не удастся.

Продолжайте работу с остальными спецификациями и создавайте кэш, как описано в статье Создание Azure HPC Cache.

3. Авторизация шифрования Azure Key Vault из кэша (при необходимости)

Примечание.

Этот шаг не требуется, если при создании кэша вы указали управляемое удостоверение, назначаемое пользователем, с доступом к хранилищу ключей.

Через несколько минут на портале Azure появится новый Azure HPC Cache. Перейдите на страницу Обзор, чтобы авторизовать его для доступа к Azure Key Vault и включения шифрования ключа, управляемого клиентом.

Совет

Кэш может отображаться в списке ресурсов до очистки сообщений о развертывании. Проверьте список ресурсов через минуту-две вместо ожидания уведомления об успешном выполнении.

Шифрование необходимо авторизовать в течение 90 минут после создания кэша. Если вы не завершите этот шаг, время ожидания кэша истечет и произойдет сбой. Сбойный кэш необходимо повторно пересоздавать, его нельзя исправить.

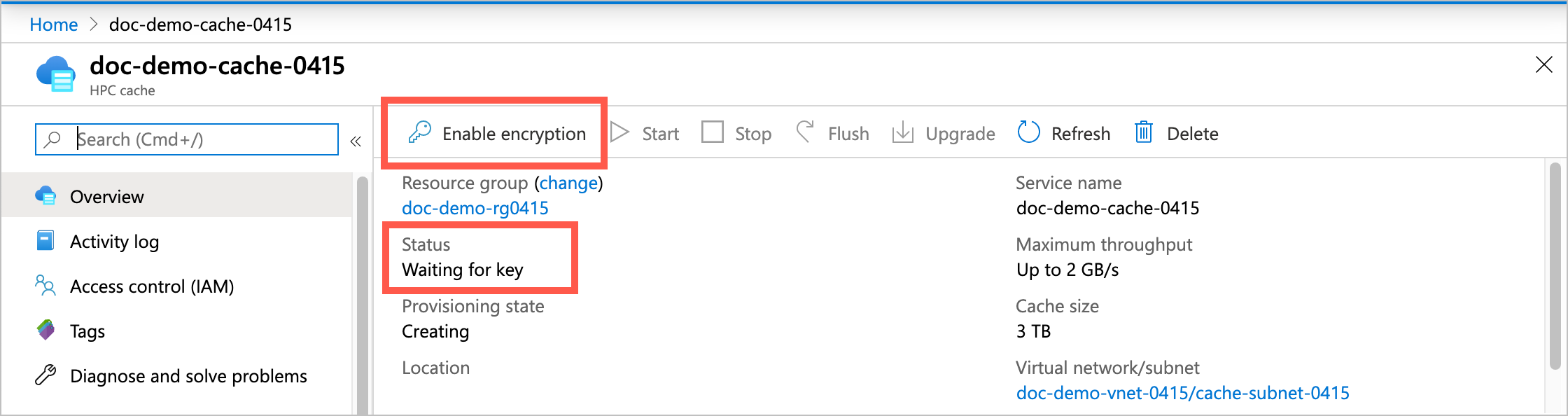

В кэше отображается состояние Ожидание ключа. Нажмите кнопку Включить шифрование в верхней части страницы, чтобы авторизовать кэш для доступа к указанному хранилищу ключей.

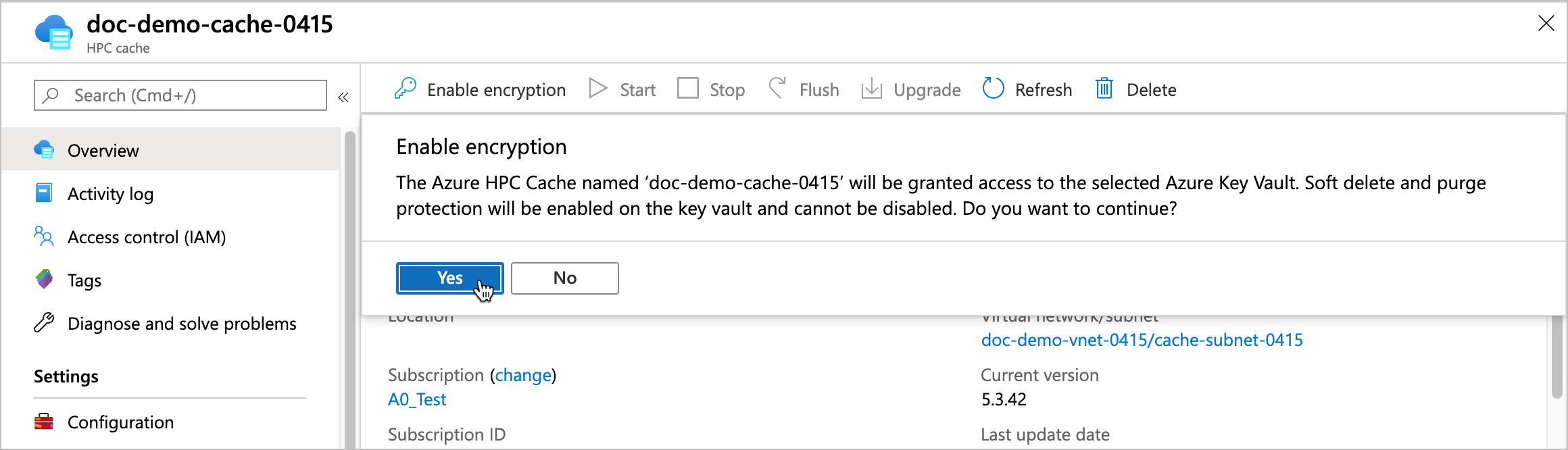

Щелкните Включить шифрование, а затем нажмите кнопку Да, чтобы авторизовать кэш для использования ключа шифрования. Это действие также обеспечивает защиту с обратимым удалением и очисткой (если она еще не включена) в хранилище ключей.

После того как кэш запросит доступ к хранилищу ключей, он может создать и зашифровать диски, хранящие кэшированные данные.

После авторизации шифрования Azure HPC Cache несколько минут длится настройка для создания зашифрованных дисков и связанной с ними инфраструктуры.

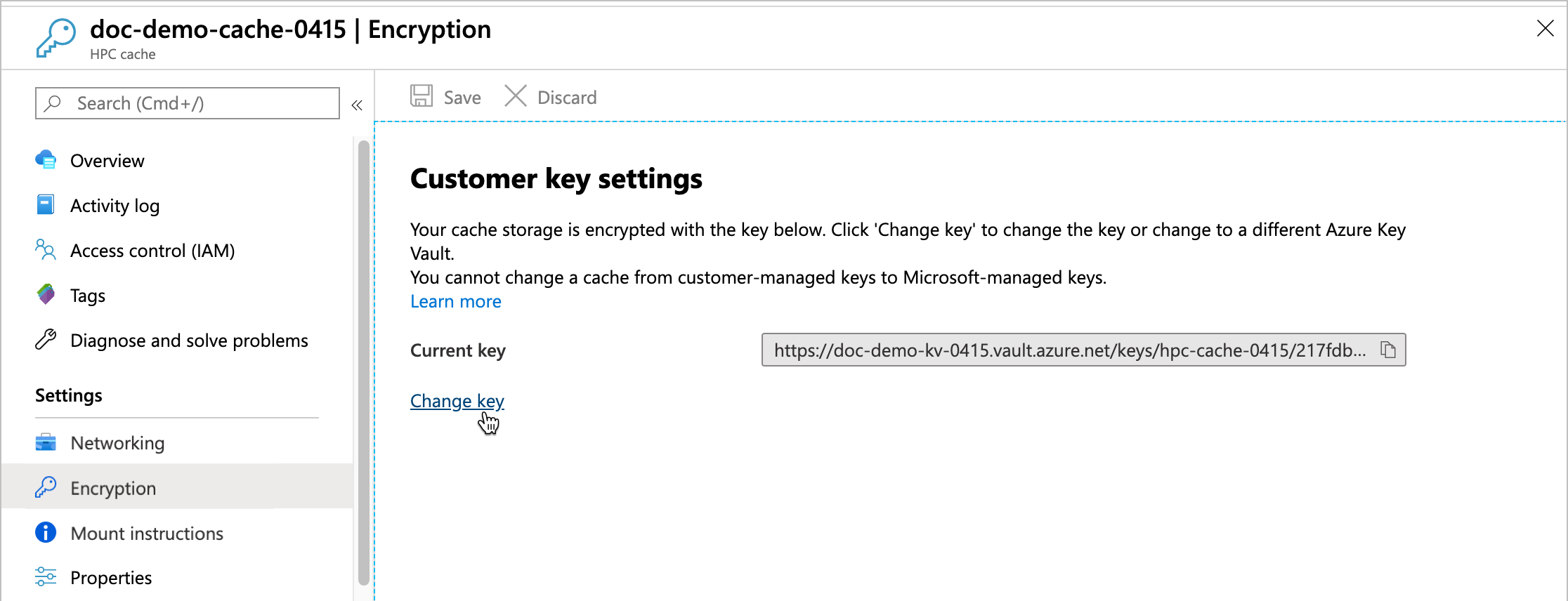

Обновление параметров ключа

Вы можете изменить хранилище ключей, ключ или версию ключа для кэша на портале Azure. Щелкните ссылку параметров кэша Шифрование, чтобы открыть страницу Параметры ключа клиента.

Нельзя изменить кэш между ключами, управляемыми клиентом, и ключами, управляемыми системой.

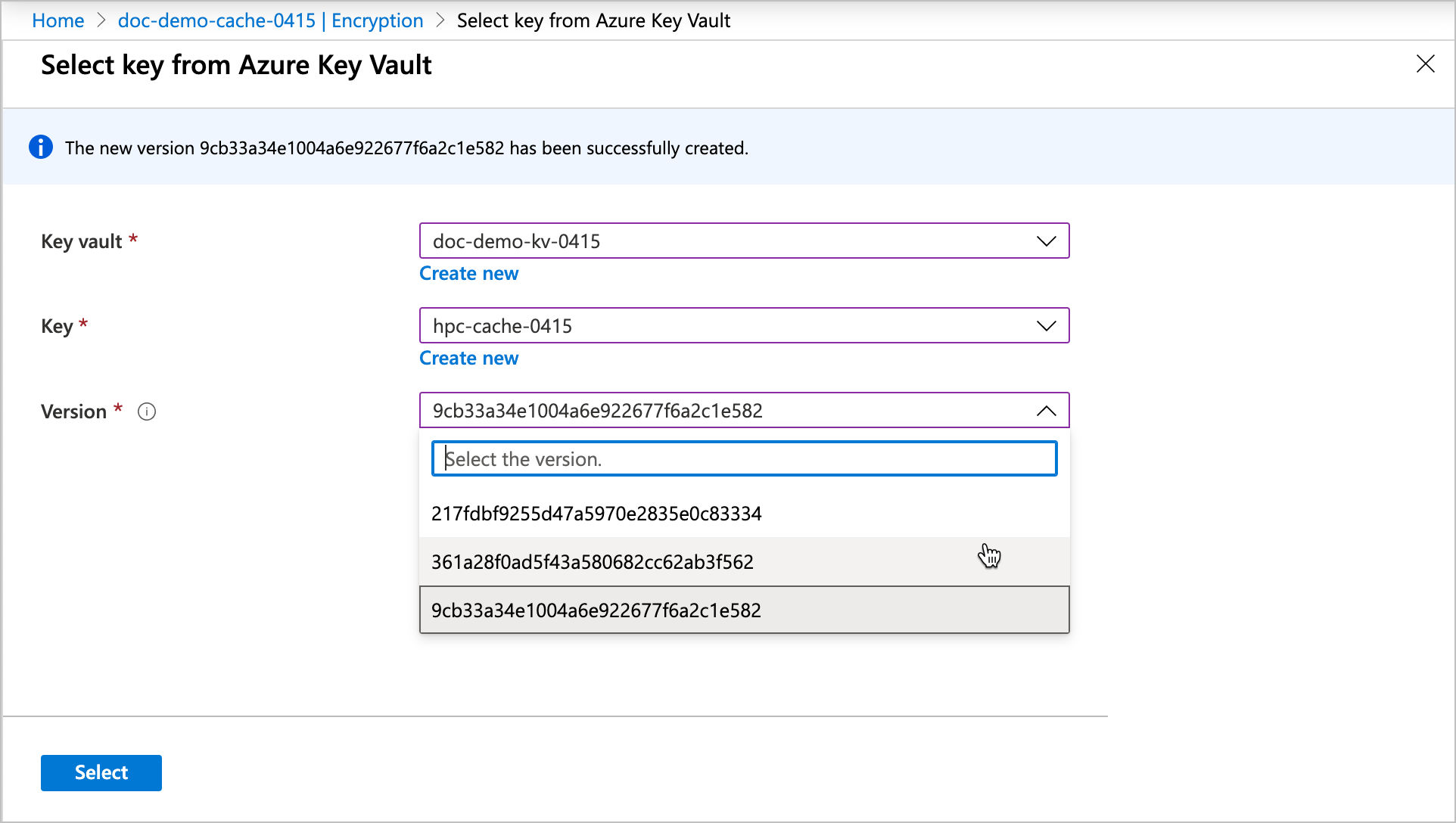

Щелкните ссылку Изменить ключ, а затем выберите Изменить хранилище ключей, ключ или версию, чтобы открыть средство выбора ключа.

Хранилища ключей в той же подписке и том же регионе, что и этот кэш, отображаются в списке.

После выбора новых значений ключа шифрования нажмите кнопку Выбрать. Появится страница подтверждения с новыми значениями. Нажмите кнопку Сохранить, чтобы завершить выбор.

Дополнительные сведения о ключах, управляемых клиентом, в Azure

В этих статьях объясняется, как использовать Azure Key Vault и ключи, управляемые клиентом, для шифрования данных в Azure.

- Общие сведения о шифровании хранилища Azure

- Шифрование дисков с помощью управляемых клиентом ключей. Документация по использованию Azure Key Vault с управляемыми дисками, которые аналогичны сценариям для Azure HPC Cache.

Следующие шаги

После создания Azure HPC Cache и авторизации шифрования на основе Key Vault продолжайте настройку кэша, предоставляя ему доступ к источникам данных.