Внимание

Интеграция назначения ролей Azure с управление привилегированными пользователями сейчас доступна в предварительной версии.

Юридические условия, применимые к функциям Azure, которые находятся в состоянии бета-версии, предварительной версии или иным образом еще не выпущены в общедоступной версии, см. на странице Дополнительные условия использования предварительных версий в Microsoft Azure.

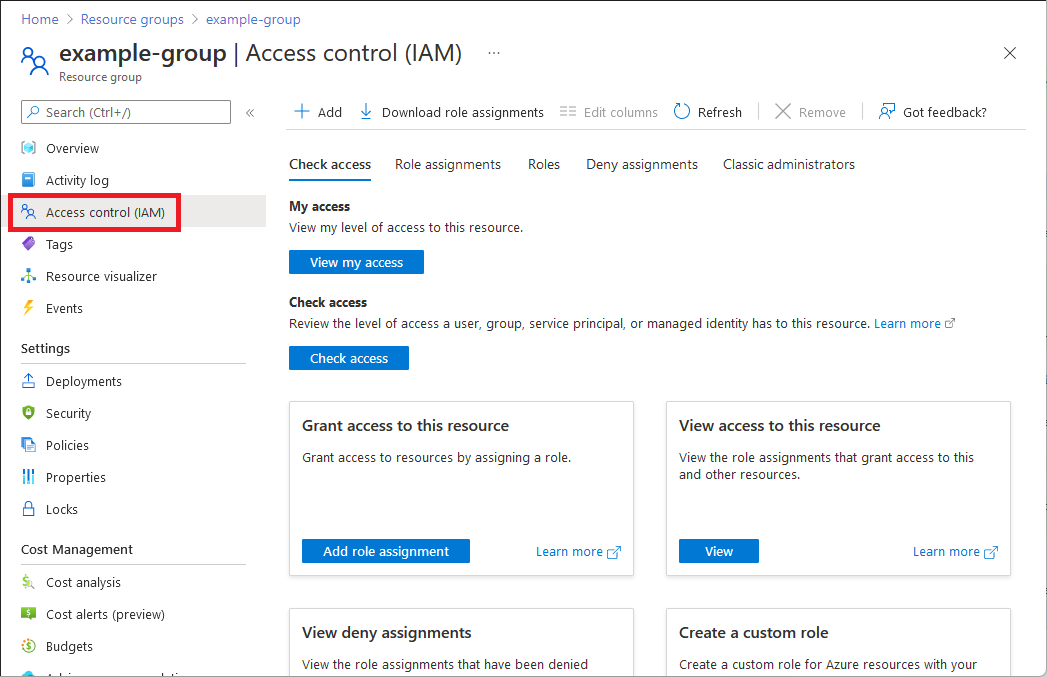

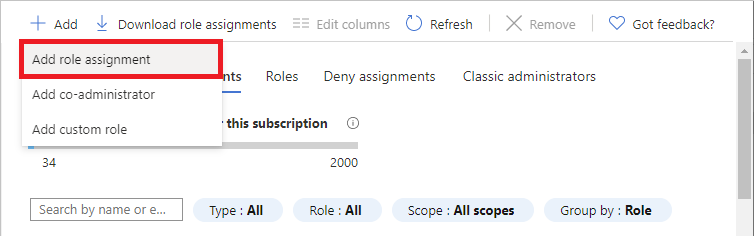

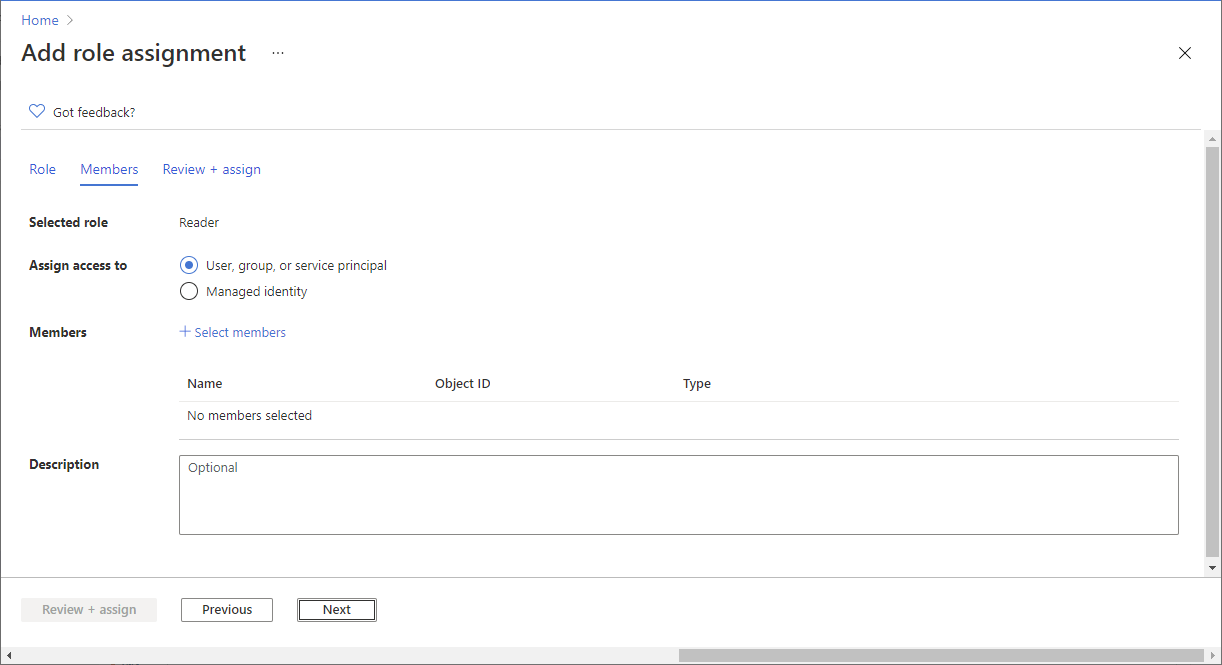

Если у вас есть лицензия Microsoft Entra ID P2 или Управление идентификацией Microsoft Entra, вкладка "Тип назначения" будет отображаться для областей групп управления, подписки и групп ресурсов. Используйте соответствующие назначения, чтобы предоставить JIT-доступ к роли. Эта возможность развертывается на этапах, поэтому она может быть недоступна в клиенте или интерфейсе может выглядеть иначе. Дополнительные сведения см. в разделе "Интеграция с управление привилегированными пользователями (предварительная версия)".

Если вы не хотите использовать функцию PIM, выберите тип активного назначения и параметры длительности постоянного назначения. Эти параметры создают назначение ролей, где субъект всегда имеет разрешения в роли.