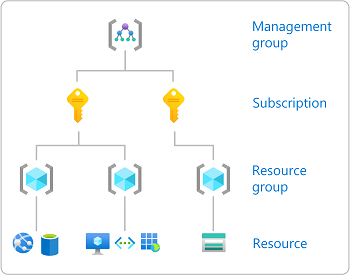

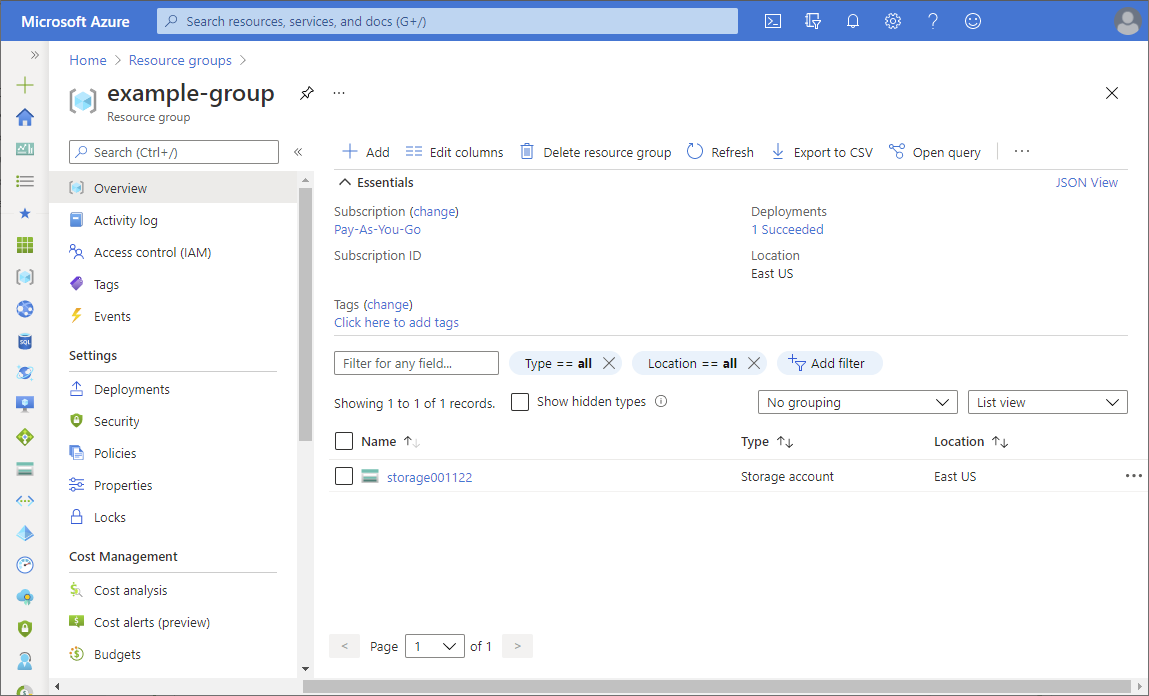

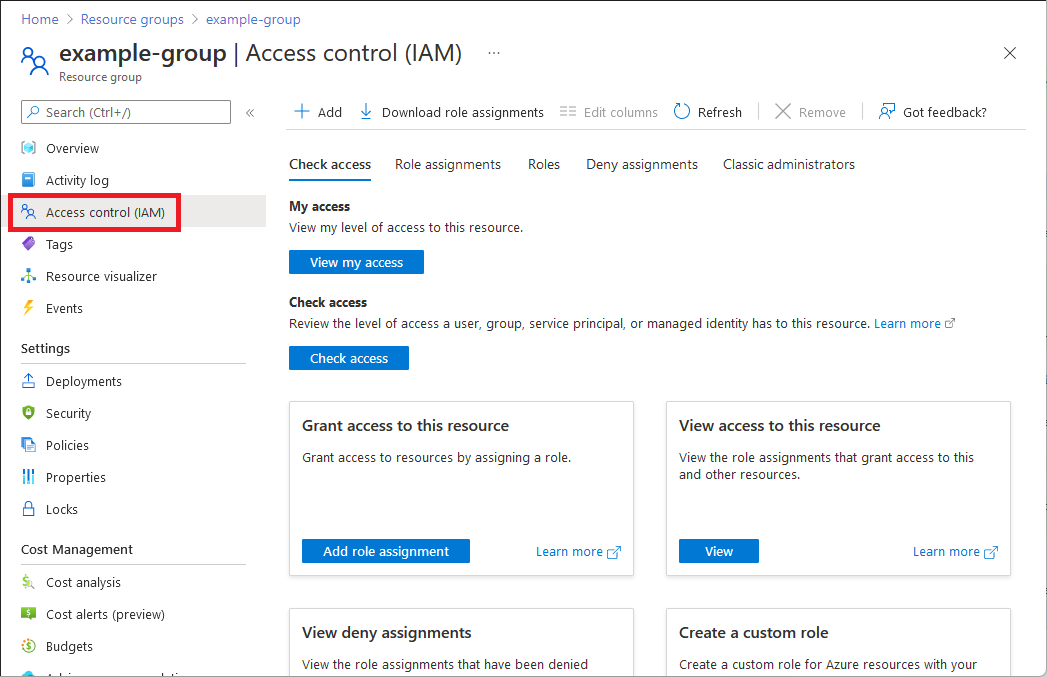

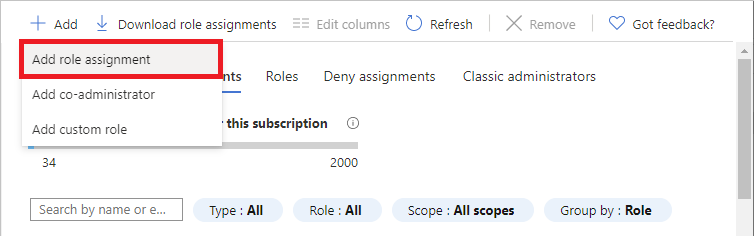

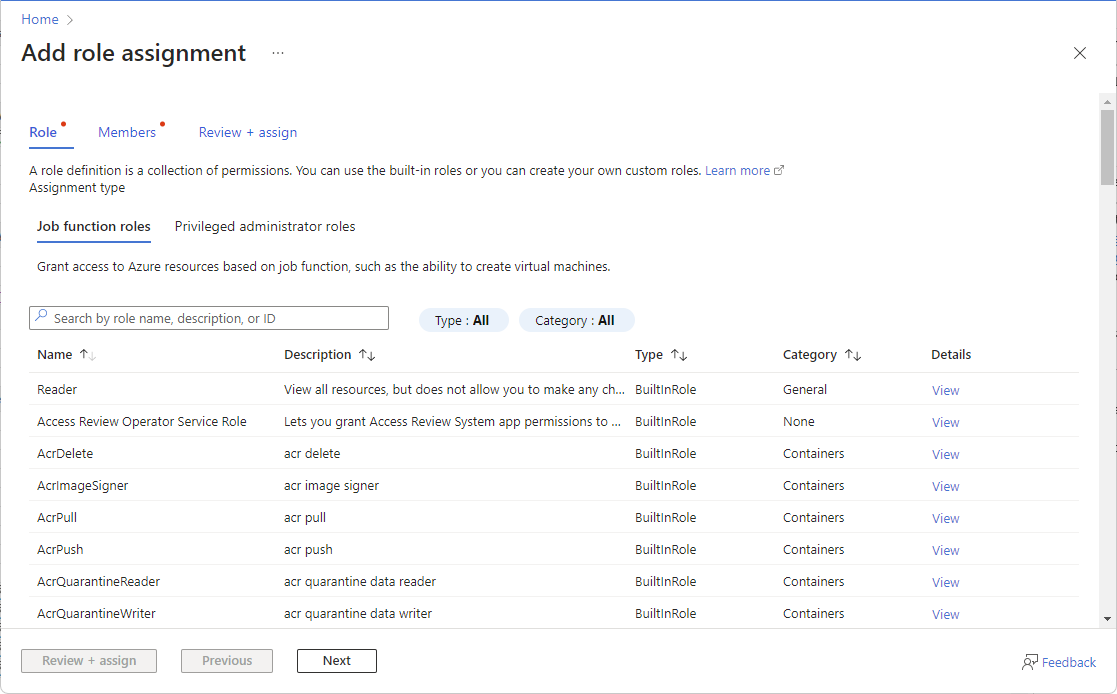

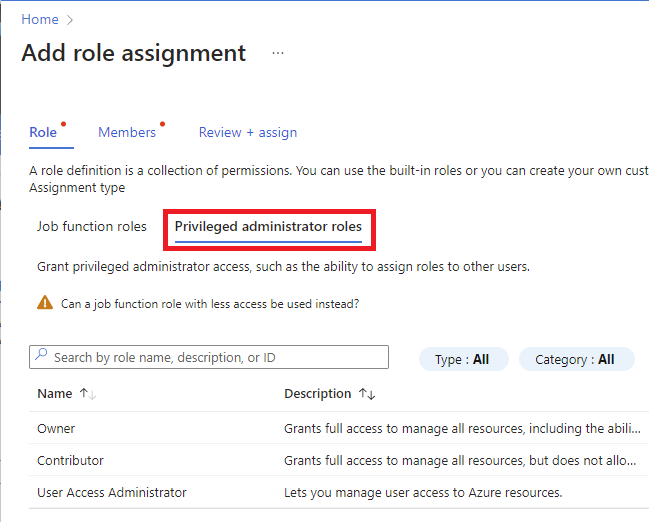

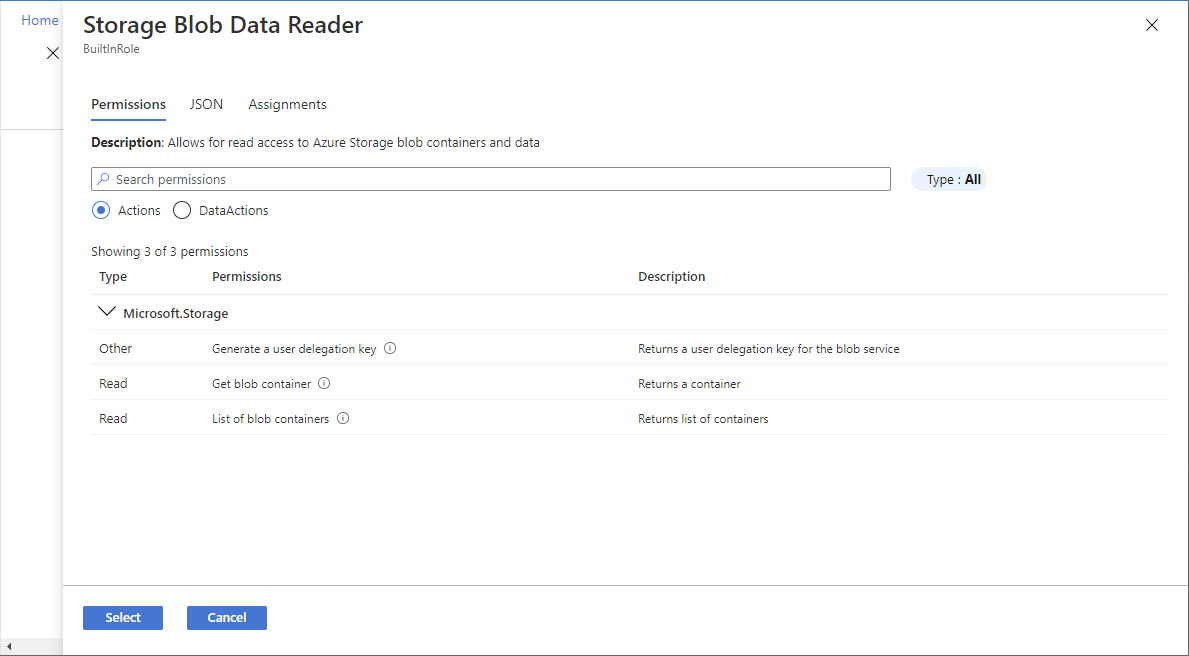

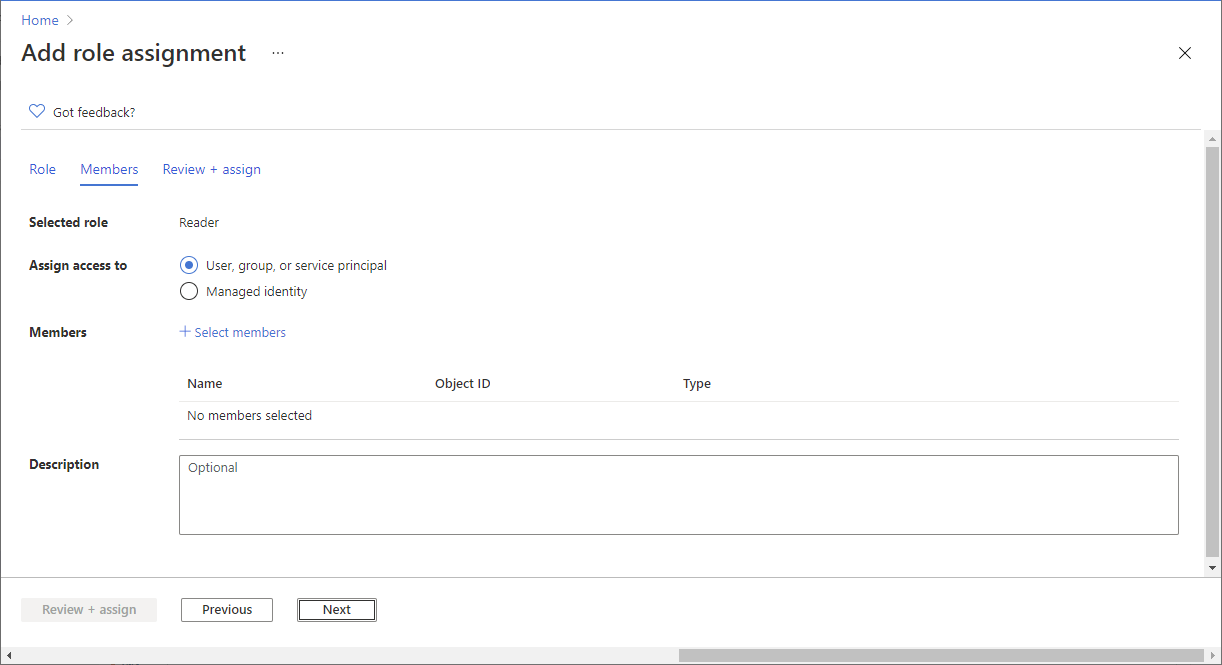

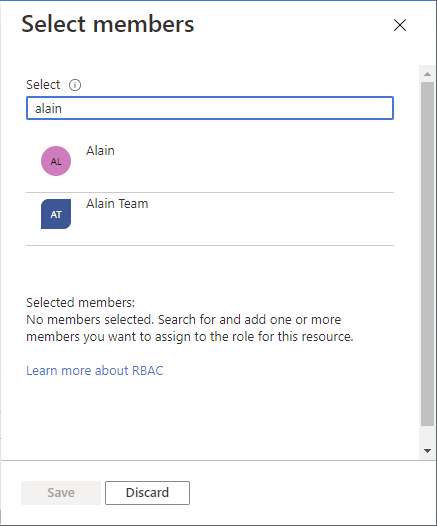

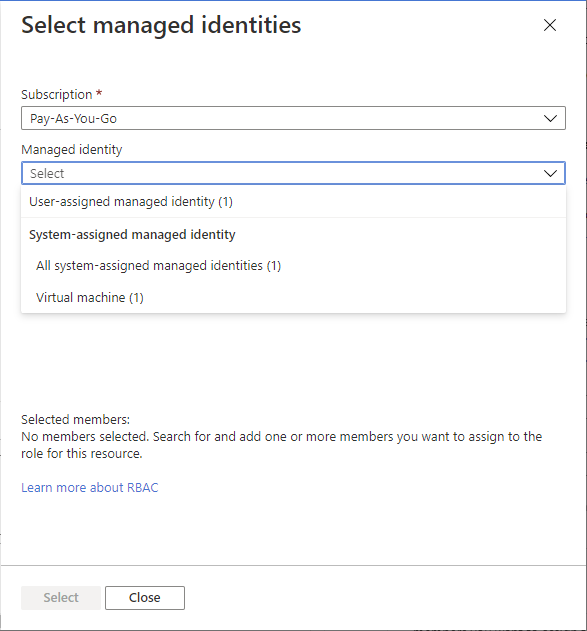

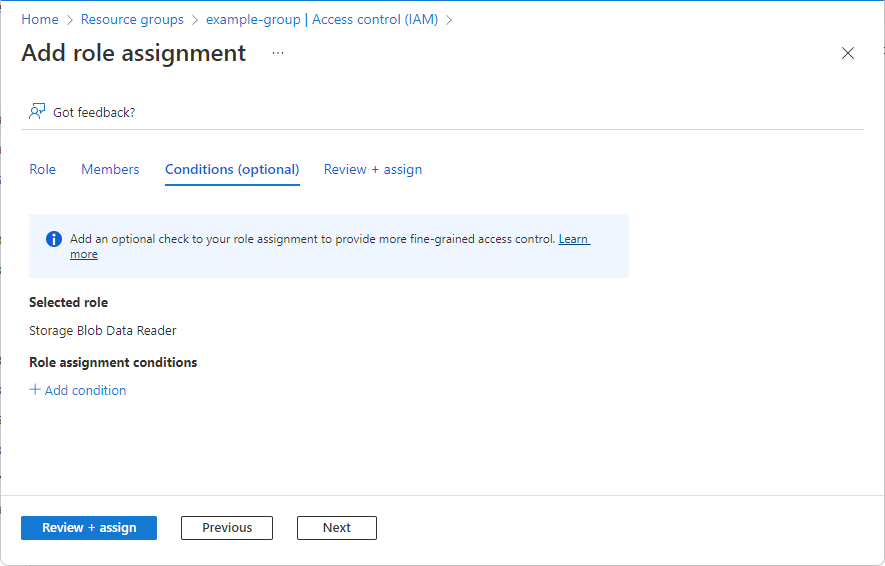

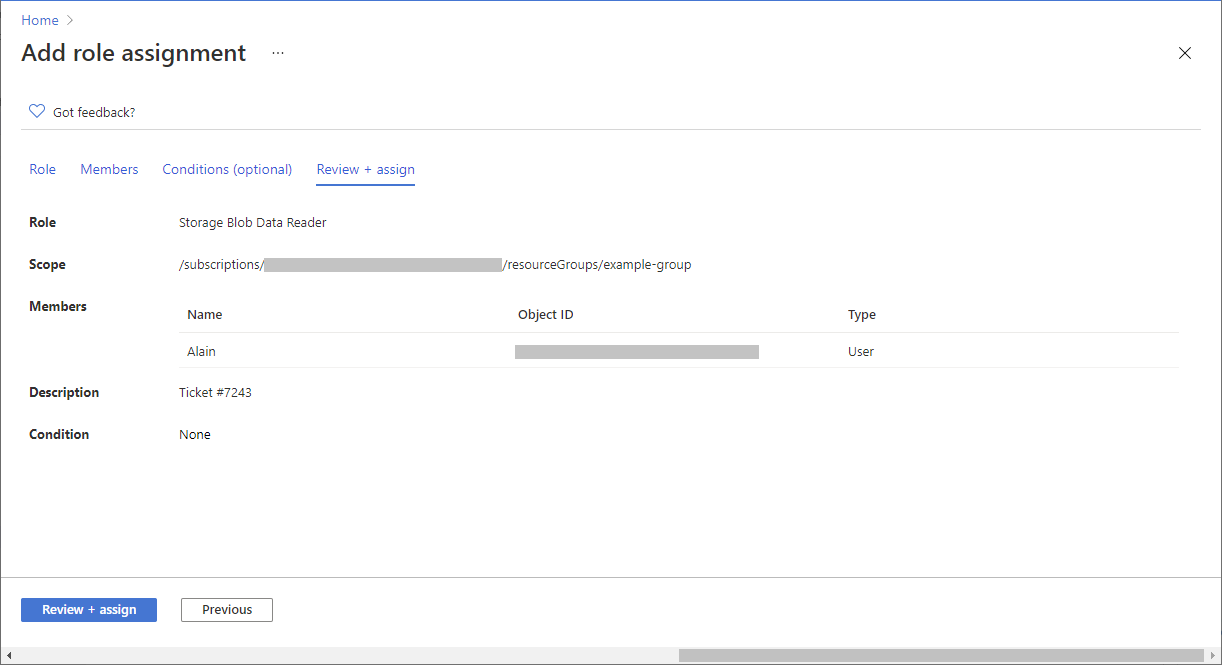

Управление доступом на основе ролей Azure (Azure RBAC) — это система авторизации, используемая для управления доступом к ресурсам в Azure. Чтобы предоставить доступ, необходимо назначить роли пользователям, группам, субъектам-службам или управляемым удостоверениям в определенной области. В этой статье описывается назначение ролей с помощью портал Azure.

Если вам нужно назначить роли администратора в Microsoft Entra ID, см. статью Назначение ролей Microsoft Entra пользователям.