Добавление сущностей в аналитику угроз в Microsoft Sentinel

Во время расследования вы проверяете сущности и их контекст в качестве важной части понимания области и характера инцидента. При обнаружении сущности в качестве вредоносного доменного имени, URL-адреса, файла или IP-адреса в инциденте она должна быть помечена и отслеживается как индикатор компрометации (МОК) в аналитике угроз.

Например, вы можете обнаружить IP-адрес, выполняющий сканирование портов в сети или функциях в качестве узла управления, отправляя и /или получая передачи из большого количества узлов в сети.

С помощью Microsoft Sentinel вы можете пометить эти типы сущностей из расследования инцидентов и добавить их в аналитику угроз. Добавленные индикаторы можно просмотреть в журналах и аналитике угроз и использовать их в рабочей области Microsoft Sentinel.

Добавление сущности в аналитику угроз

Страница сведений об инциденте и граф исследования позволяют добавить сущности в аналитику угроз.

- Страница Сведения об инциденте

- График исследования

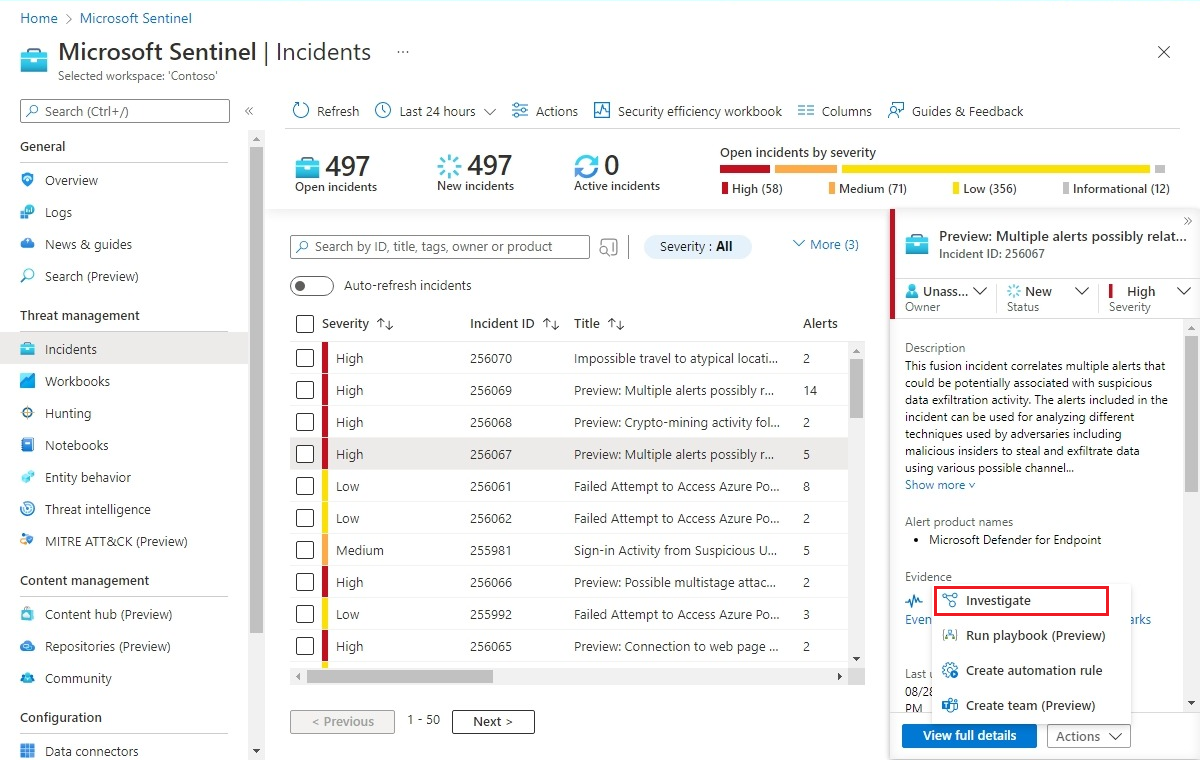

В меню Microsoft Sentinel выберите "Инциденты " в разделе "Управление угрозами ".

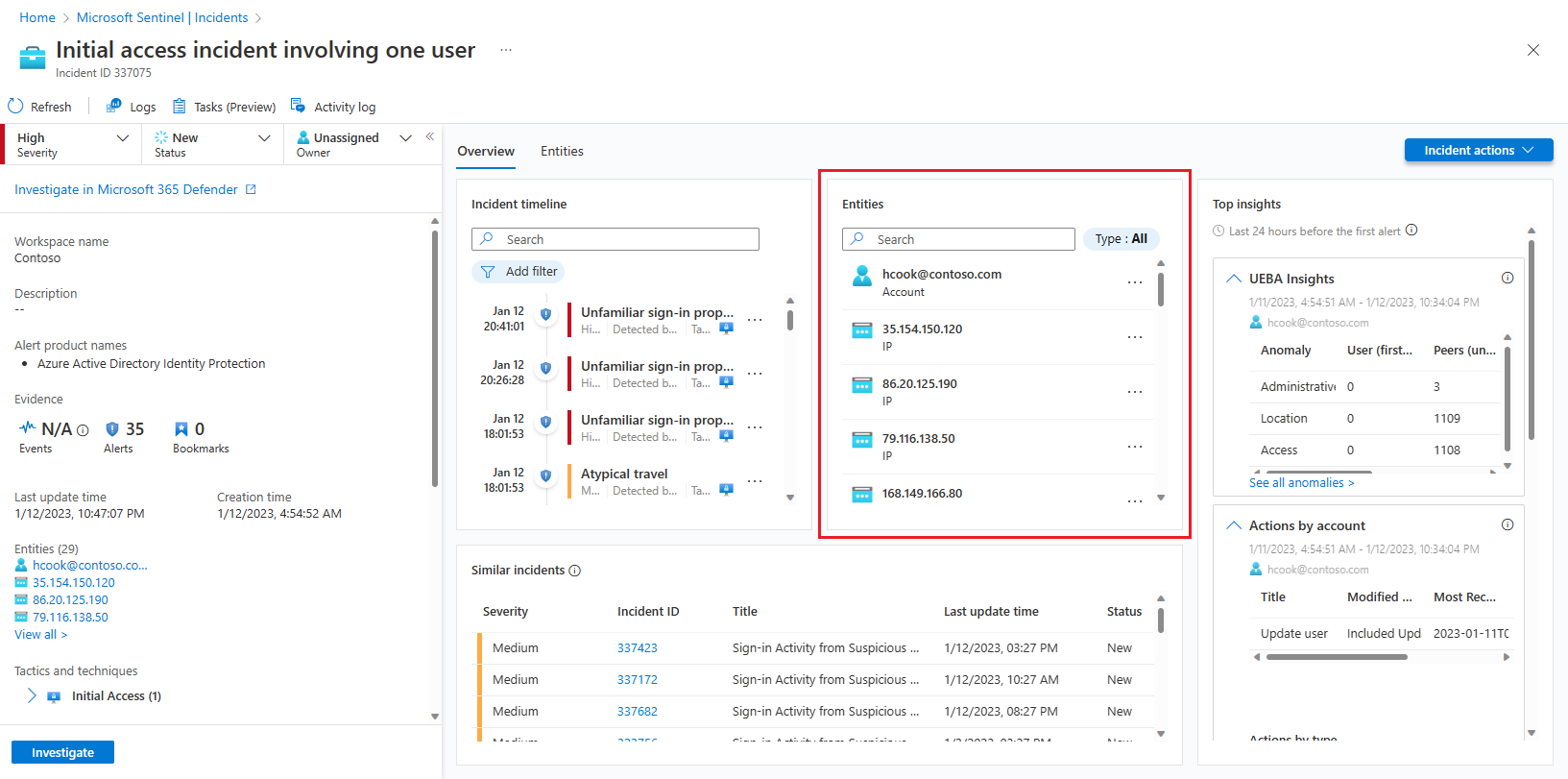

Выберите инцидент для расследования. На панели сведений об инциденте выберите "Просмотреть полные сведения", чтобы открыть страницу сведений об инциденте.

На панели "Сущности" найдите сущность, которую вы хотите добавить в качестве индикатора угроз. (Вы можете отфильтровать список или ввести строку поиска, чтобы помочь вам найти ее.)

Выберите три точки справа от сущности и нажмите кнопку "Добавить в TI " во всплывающем меню.

Добавьте только следующие типы сущностей в качестве индикаторов угроз:

- Доменное имя

- IP-адрес (IPv4 и IPv6)

- URL

- Файл (хэш)

Независимо от того, какие из двух интерфейсов вы выбрали, вы в конечном итоге здесь.

Откроется панель "Создать индикатор ". Следующие поля заполняются автоматически:

Типы

- Тип индикатора, представленного добавляемой сущностью.

- Раскрывающийся список с возможными значениями:

ipv4-addr,ipv6-addr,URL,fileиdomain-name.

- Раскрывающийся список с возможными значениями:

- Обязательный. Автоматически заполняется на основе типа сущности.

- Тип индикатора, представленного добавляемой сущностью.

Value

- Имя этого поля динамически изменяется на выбранный тип индикатора.

- Значение самого индикатора.

- Обязательный. Автоматически заполняется значением сущности.

Теги

- Теги с произвольным текстом, которые можно добавить к индикатору.

- Необязательно. Автоматически заполняется идентификатором инцидента. Вы можете добавить другие.

Имя

- Имя индикатора. Это имя отображается в списке индикаторов.

- Необязательно. Автоматически заполняется именем инцидента.

Создан

- Создатель индикатора.

- Необязательно. Автоматически заполняется пользователем, вошедшего в Microsoft Sentinel.

Заполните оставшиеся поля необходимыми значениями.

Типы угроз

- Тип угрозы, представленный индикатором.

- Необязательно. Произвольный текст.

Description

- Описание индикатора.

- Необязательно. Произвольный текст.

Отозван

- Отозванное состояние индикатора. Установите флажок, чтобы отозвать индикатор. Снимите флажок, чтобы сделать его активным.

- Необязательно. Логическое значение.

Достоверность

- Оценка, которая отражает уверенность в правильности данных на процент.

- Необязательно. Целое число, 1–100.

Убить цепочки

- Этапы Lockheed Martin Cyber Kill Chain, которым соответствует индикатор.

- Необязательно. Произвольный текст.

Дата начала действия

- Время, с которого этот индикатор будет действовать.

- Обязательный. Дата и время.

Дата окончания действия

- Время, когда этот индикатор перестанет действовать.

- Необязательно. Дата и время.

Когда все поля будут заполнены, нажмите кнопку Применить. Сообщение появится в правом верхнем углу, чтобы убедиться, что индикатор был создан.

Сущность добавляется в качестве индикатора угроз в рабочей области. Его можно найти в списке индикаторов на странице аналитики угроз. Его также можно найти в таблице ThreatIntelligenceIndicator в журналах.

Связанный контент

Из этой статьи вы узнали, как добавить сущности в списки индикаторов угроз. Дополнительные сведения см. в следующих статьях: