Выбор способа авторизации доступа к данным BLOB-объектов на портале Azure

При доступе к данным BLOB-объекта с помощью портала Azure портал отправляет запросы к службе хранилища Azure. Для запросов к службе хранилища Azure можно выполнять проверку подлинности с учетной записью Microsoft Entra или с ключом доступа к учетной записи хранения. Портал указывает, какой метод используется, и позволяет выбрать любой из двух методов, если есть соответствующие разрешения.

Можно также указать способ авторизации отдельной операции отправки BLOB-объекта на портале Azure. По умолчанию портал использует любой метод, который вы уже используете для авторизации операции отправки BLOB-объектов, но этот параметр можно изменить при отправке БОЛЬШОго двоичного объекта.

Разрешения, необходимые для доступа к данным BLOB-объекта

В зависимости от способа авторизации доступа к данным BLOB-объектов в портал Azure требуются определенные разрешения. В большинстве случаев эти разрешения предоставляются посредством управления доступом на основе ролей Azure (Azure RBAC). Дополнительные сведения об Azure RBAC см. в статье Что такое управление доступом на основе ролей в Azure (Azure RBAC)?.

Использование ключа доступа учетной записи

Чтобы получить доступ к данным BLOB-объекта с помощью ключа доступа к учетной записи, вам должна быть назначена роль Azure, которая включает действие Azure RBAC Microsoft.Storage/storageAccounts/listkeys/действие. Эта роль Azure может быть встроенной или пользовательской. Ниже перечислены встроенные роли с поддержкой Microsoft.Storage/storageAccounts/listkeys/action (от минимального до максимального уровня разрешений):

- читатель с доступом к данным;

- участник учетной записи хранения;

- участник Azure Resource Manager;

- Владелец Azure Resource Manager.

При попытке получить доступ к данным BLOB-объектов на портале Azure портал сначала проверяет, назначена ли вам роль, используя для этого Microsoft.Storage/storageAccounts/listkeys/action. Если вы назначили роль с этим действием, портал использует ключ учетной записи для доступа к данным BLOB-объекта. Если вы не назначили роль с этим действием, портал пытается получить доступ к данным с помощью учетной записи Microsoft Entra.

Внимание

Если учетная запись хранения заблокирована с использованием блокировки Azure Resource Manager ReadOnly, операция Список ключей не разрешена для этой учетной записи хранения. Список ключей — операция POST, и все операции POST блокируются, если для учетной записи настроена блокировка ReadOnly. По этой причине, когда учетная запись заблокирована с блокировкой ReadOnly , пользователи должны использовать учетные данные Microsoft Entra для доступа к данным BLOB-объектов на портале. Сведения о доступе к данным BLOB-объектов на портале с помощью идентификатора Microsoft Entra см. в статье "Использование учетной записи Microsoft Entra".

Примечание.

Роли администратора классической подписки "администратор службы" и "соадминистратор" включают в себя эквивалент роли владельца Azure Resource Manager. Роль Владелец включает все действия, в том числе Microsoft.Storage/storageAccounts/listkeys/Action, поэтому пользователь с одной из этих административных ролей также может получать доступ к данным BLOB-объекта с помощью ключа учетной записи. Дополнительные сведения см. в статье о ролях Azure, ролях Microsoft Entra и классических ролях администратора подписки.

Использование учетной записи Microsoft Entra

Чтобы получить доступ к данным BLOB-объектов из портал Azure с помощью учетной записи Microsoft Entra, оба из следующих инструкций должны быть верными для вас:

- Вы назначаете встроенную или пользовательскую роль, которая предоставляет доступ к данным BLOB-объектов.

- Роль читателя Azure Resource Manager назначается как минимум на уровне учетной записи хранения или выше. Роль Читатель предоставляет наиболее ограниченные разрешения, однако можно использовать и другую роль Azure Resource Manager, которая предоставляет доступ к ресурсам управления учетными записями хранения.

Роль Читатель Azure Resource Manager позволяет просматривать ресурсы учетной записи хранения, но не изменять их. Он не предоставляет разрешения на чтение данных в служба хранилища Azure, а только для ресурсов управления учетными записями. Роль Читатель требуется, чтобы пользователи могли переходить к контейнерам BLOB-объектов на портале Azure.

Сведения о встроенных ролях, поддерживающих доступ к данным BLOB-объектов, см. в статье "Авторизация доступа к blob-объектам с помощью идентификатора Microsoft Entra".

Пользовательские роли могут поддерживать различные комбинации тех же разрешений, которые предоставляются встроенными ролями. Дополнительные сведения о создании пользовательских ролей Azure см. в разделе Пользовательские роли Azure и Определения ролей для ресурсов Azure.

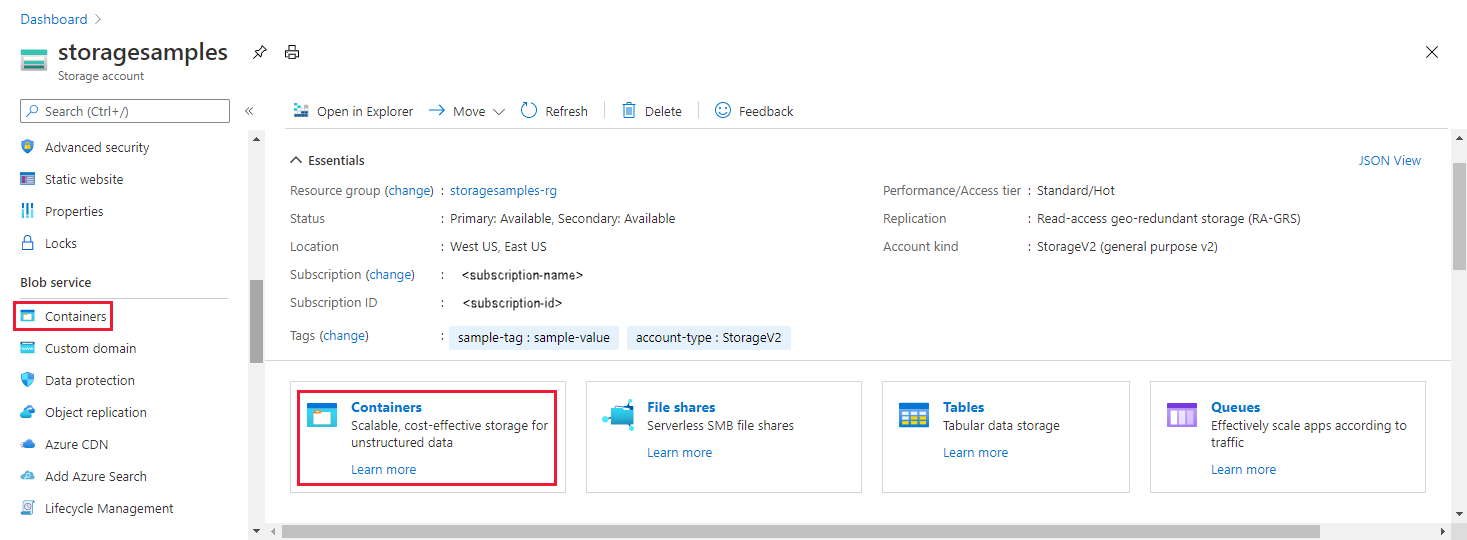

Перейдите к BLOB-объектам на портале Azure

Чтобы просмотреть данные BLOB-объектов на портале, перейдите к обзору учетной записи хранения и выберите ссылки для BLOB-объектов. Кроме того, можно перейти к разделу Контейнеры в меню.

Определение текущего метода проверки подлинности

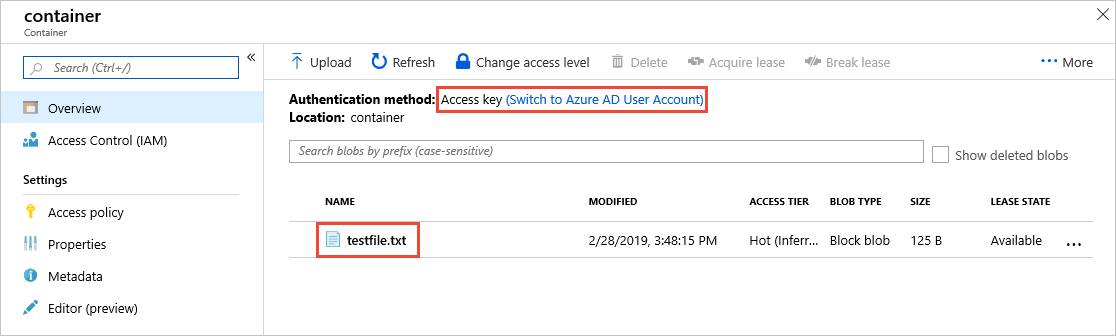

При переходе к контейнеру портал Azure указывает, используется ли ключ доступа к учетной записи или учетная запись Microsoft Entra для проверки подлинности.

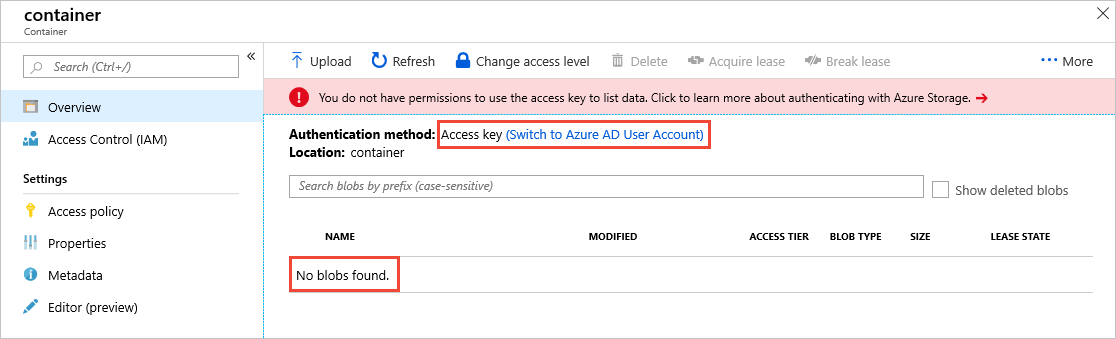

Проверка подлинности с помощью ключа доступа учетной записи

Если вы выполняете проверку подлинности с помощью ключа доступа к учетной записи, вы увидите ключ доступа, указанный в качестве метода проверки подлинности на портале:

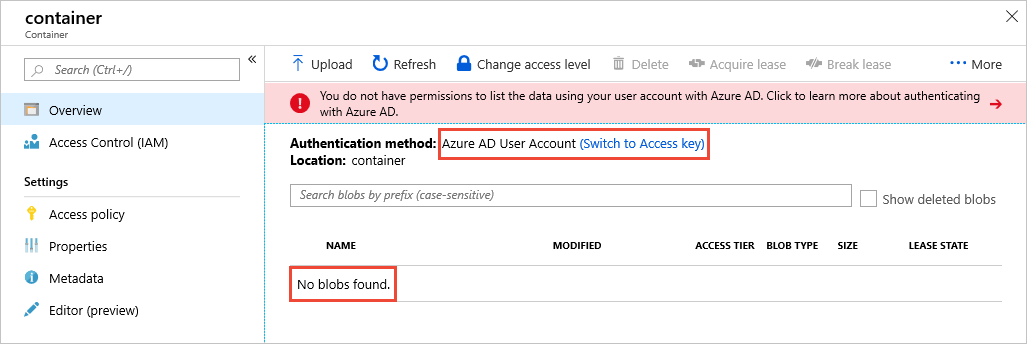

Чтобы перейти на использование учетной записи Microsoft Entra, выберите ссылку, выделенную на изображении. Если у вас есть соответствующие разрешения с помощью ролей Azure, назначенных вам, вы сможете продолжить. Однако если у вас отсутствуют правильные разрешения, появится сообщение об ошибке, например следующее:

Обратите внимание, что большие двоичные объекты не отображаются в списке, если учетная запись Microsoft Entra не имеет разрешений для их просмотра. Выберите ссылку "Переключиться на ключ доступа ", чтобы снова использовать ключ доступа для проверки подлинности.

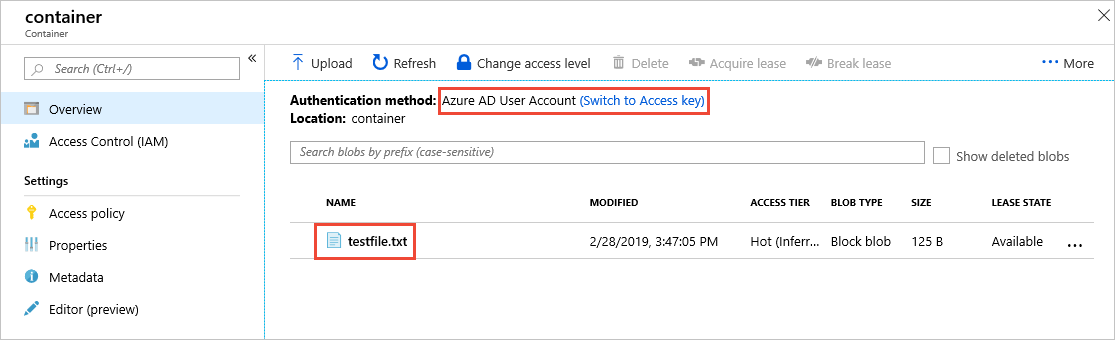

Проверка подлинности с помощью учетной записи Microsoft Entra

Если вы выполняете проверку подлинности с помощью учетной записи Microsoft Entra, вы увидите учетную запись пользователя Microsoft Entra, указанную в качестве метода проверки подлинности на портале:

Чтобы переключиться на использование ключа доступа к учетной записи, выберите ссылку, выделенную на изображении. Если у вас есть доступ к ключу учетной записи, вы сможете продолжить. Однако если у вас нет доступа к ключу учетной записи, появится сообщение об ошибке, например следующее:

Обратите внимание, что большие двоичные объекты не отображаются в списке, если у вас нет доступа к ключам учетной записи. Выберите ссылку "Переключиться на учетную запись пользователя Microsoft Entra", чтобы использовать учетную запись Microsoft Entra для проверки подлинности еще раз.

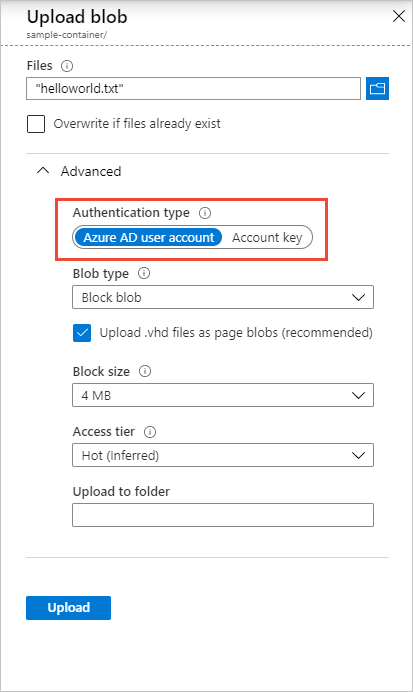

Укажите способ авторизации операции отправки BLOB-объекта

При отправке большого двоичного объекта из портал Azure можно указать, следует ли проходить проверку подлинности и авторизовать эту операцию с помощью ключа доступа к учетной записи или учетными данными Microsoft Entra. По умолчанию на портале используется текущий метод проверки подлинности, указанный в разделе Определение текущего метода проверки подлинности.

Чтобы указать способ авторизации операции отправки BLOB-объекта, выполните следующие действия.

На портале Azure перейдите к контейнеру, куда требуется отправить BLOB-объект.

Нажмите кнопку Отправить.

Разверните раздел Дополнительно, чтобы показать дополнительные свойства BLOB-объекта.

В поле "Тип проверки подлинности" укажите, следует ли авторизовать операцию отправки с помощью учетной записи Microsoft Entra или с ключом доступа к учетной записи, как показано на следующем рисунке:

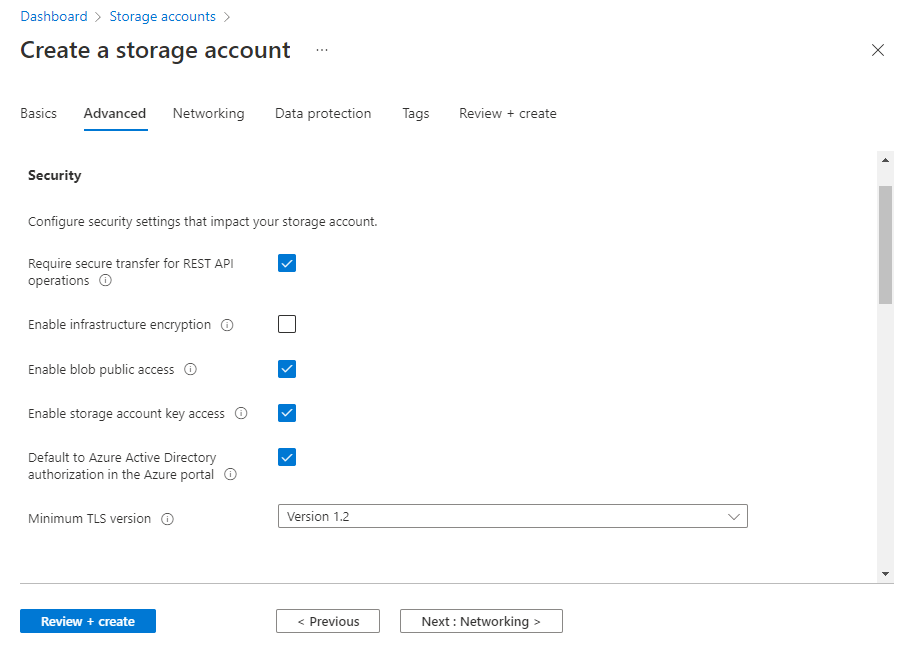

По умолчанию авторизация Microsoft Entra в портал Azure

При создании учетной записи хранения можно указать, что портал Azure по умолчанию для авторизации с помощью идентификатора Microsoft Entra при переходе пользователя к данным BLOB-объектов. Этот параметр также можно настроить для существующей учетной записи хранения. Этот параметр определяет только способ авторизации по умолчанию, поэтому пользователь может переопределить его и включить авторизацию доступа к данным с помощью ключа учетной записи.

Чтобы указать, что портал должен использовать авторизацию Microsoft Entra по умолчанию для доступа к данным при создании учетной записи хранения, выполните следующие действия.

Создайте учетную запись хранения, следуя инструкциям в разделе Создание учетной записи хранения.

На вкладке "Дополнительно" в разделе "Безопасность" установите флажок "По умолчанию" для авторизации Microsoft Entra в портал Azure.

Чтобы запустить проверку и создать учетную запись, нажмите кнопку Просмотреть и создать.

Чтобы изменить этот параметр для существующей учетной записи хранения, выполните следующие действия.

Перейдите в раздел с общими сведениями об учетной записи на портале Azure.

В разделе Параметры выберите пункт Конфигурация.

Установите для параметра "По умолчанию авторизация Microsoft Entra" в портал Azure значение "Включено".

Свойство defaultToOAuthAuthentication учетной записи хранения не задано по умолчанию и не возвращает значение, пока не будет явно задано.