Настройка VPN типа "сеть — сеть" для использования с Файлы Azure

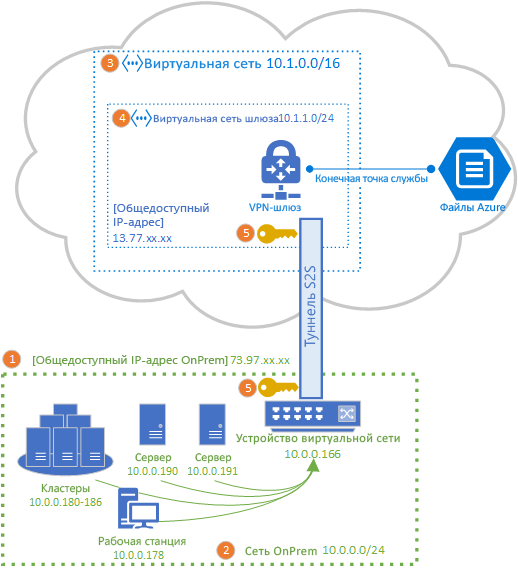

Vpn-подключение типа "сеть — сеть" (S2S) можно использовать для подключения общих папок Azure из локальной сети без отправки данных через открытый Интернет. Вы можете настроить VPN-подключение S2S с помощью Azure VPN-шлюз, который является ресурсом Azure, предлагающим VPN-службы. Вы развертываете VPN-шлюз в группе ресурсов вместе с учетными записями хранения или другими ресурсами Azure.

Мы настоятельно рекомендуем ознакомиться с общими сведениями о сети Файлы Azure перед продолжением работы с этой статьей для полного обсуждения параметров сети, доступных для Файлы Azure.

В статье описаны действия по настройке VPN типа "сеть — сеть" для подключения общих папок Azure непосредственно в локальной среде. Если вы хотите маршрутизировать трафик синхронизации для Синхронизация файлов Azure через VPN S2S, ознакомьтесь с настройкой параметров прокси-сервера и брандмауэра Синхронизация файлов Azure.

Применяется к

| Тип общей папки | SMB | NFS |

|---|---|---|

| Стандартные общие папки (GPv2), LRS/ZRS | ||

| Стандартные общие папки (GPv2), GRS/GZRS | ||

| Общие папки уровня "Премиум" (FileStorage), LRS/ZRS |

Необходимые компоненты

Общая папка Azure, которую вы хотите подключить локально. Общие папки Azure развертываются в учетных записях хранения, которые представляют собой общий пул хранилища, в котором можно развернуть несколько общих папок, а также другие ресурсы хранилища, такие как большие двоичные объекты или очереди. Дополнительные сведения о развертывании общих папок Azure и учетных записей хранения см. в статье Создание общей папки Azure.

Сетевое устройство или сервер в локальном центре обработки данных, совместимом с Azure VPN-шлюз. Файлы Azure не зависит от выбранного локального сетевого устройства, но Azure VPN-шлюз поддерживает список протестированных устройств. Различные сетевые устройства предлагают различные функции, характеристики производительности и возможности управления, поэтому их следует учитывать при выборе сетевого устройства.

Если у вас нет существующего сетевого устройства, Windows Server содержит встроенную роль сервера, маршрутизацию и удаленный доступ (RRAS), которая может использоваться в качестве локального сетевого устройства. Дополнительные сведения о настройке маршрутизации и удаленного доступа в Windows Server см. в статье RAS Gateway (Шлюз RAS-сервера).

Добавление виртуальной сети в учетную запись хранения

Чтобы добавить новую или существующую виртуальную сеть в учетную запись хранения, выполните следующие действия.

Войдите в портал Azure и перейдите к учетной записи хранения, содержащей общую папку Azure, в которой вы хотите подключить локальную папку.

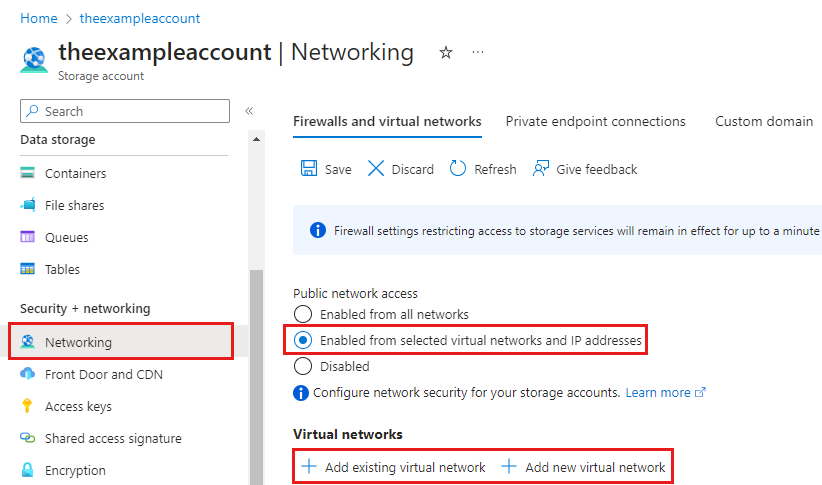

В меню службы в разделе "Безопасность и сеть" выберите "Сеть". Если вы не добавили виртуальную сеть в учетную запись хранения при ее создании, результирующая панель должна иметь переключатель для включения из всех сетей, выбранных в разделе "Доступ к общедоступной сети".

Чтобы добавить виртуальную сеть, выберите включенную из выбранных виртуальных сетей и IP-адресов переключатель. В подзаголовок "Виртуальные сети" выберите "+ Добавить существующую виртуальную сеть" или "Добавить новую виртуальную сеть". Создание виртуальной сети приведет к созданию ресурса Azure. Новый или существующий ресурс виртуальной сети должен находиться в том же регионе, что и учетная запись хранения, но она не должна находиться в той же группе ресурсов или подписке. Однако помните, что группа ресурсов, регион и подписка, в которой развертывается виртуальная сеть, должна соответствовать развертыванию шлюза виртуальной сети на следующем шаге.

При добавлении существующей виртуальной сети необходимо сначала создать подсеть шлюза в виртуальной сети. Вам будет предложено выбрать одну или несколько подсетей этой виртуальной сети. При создании виртуальной сети вы создадите подсеть в рамках процесса создания. Вы можете добавить дополнительные подсети позже с помощью результирующего ресурса Azure для виртуальной сети.

Если вы ранее

Microsoft.Storageне включили доступ к виртуальной сети, конечная точка службы должна быть добавлена в подсеть виртуальной сети. Это может занять до 15 минут, хотя в большинстве случаев он будет выполняться гораздо быстрее. Пока эта операция не завершится, вы не сможете получить доступ к общим папкам Azure в этой учетной записи хранения, включая VPN-подключение. Конечная точка службы направляет трафик из виртуальной сети через оптимальный путь к службе служба хранилища Azure. В каждом запросе также передаются удостоверения подсети и виртуальной сети.Выберите Сохранить в верхней части страницы.

Развертывание шлюза виртуальной сети

Чтобы развернуть шлюз виртуальной сети, выполните следующие действия.

В поле поиска в верхней части портал Azure найдите и выберите шлюзы виртуальной сети. Должна появиться страница шлюзов виртуальной сети. В верхней части страницы нажмите кнопку +Создать.

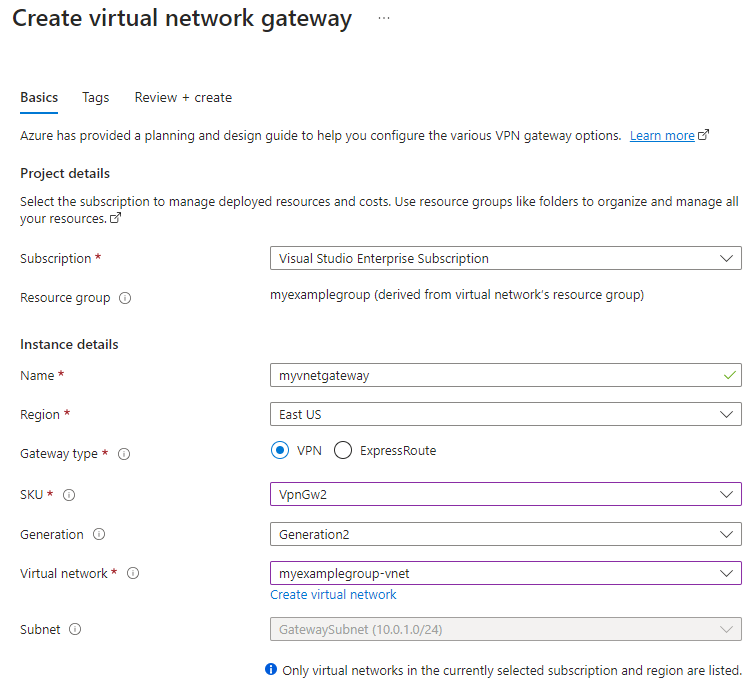

На вкладке Основные введите значения в полях Сведения о проекте и Сведения об экземпляре. Шлюз виртуальной сети должен находиться в той же подписке, регионе Azure и группе ресурсов, что и виртуальная сеть.

- Подписка. В раскрывающемся списке выберите нужную подписку.

- Группа ресурсов. Этот параметр заполняется автоматически при выборе виртуальной сети на этой странице.

- Имя. Назовите шлюз виртуальной сети. Именование шлюза не совпадает с именованием подсети шлюза. Это имя создаваемого объекта шлюза виртуальной сети.

- Регион. Выберите регион, в котором требуется создать ресурс. Регион для шлюза виртуальной сети должен совпадать с виртуальной сетью.

- Тип шлюза. Выберите VPN. VPN-шлюзы используют тип шлюза виртуальной сети VPN.

- SKU. Выберите номер SKU шлюза, поддерживающий функции, которые вы хотите использовать в раскрывающемся списке. Номер SKU определяет количество разрешенных туннелей "сеть — сеть" и требуемую производительность VPN. См . номера SKU шлюза. Не используйте номер SKU уровня "Базовый", если вы хотите использовать проверку подлинности IKEv2 (VPN на основе маршрутов).

- Поколение. Выберите поколение, которое необходимо использовать. Рекомендуется использовать номер SKU поколения 2. Дополнительные сведения см. в разделе о номерах SKU шлюзов.

- Виртуальная сеть: в раскрывающемся списке выберите виртуальную сеть, добавленную в учетную запись хранения на предыдущем шаге.

- Подсеть: это поле должно быть серым и вывести имя созданной подсети шлюза, а также диапазон IP-адресов. Если вместо этого отображается поле диапазона адресов подсети шлюза с текстовым полем, то вы еще не настроили подсеть шлюза в виртуальной сети.

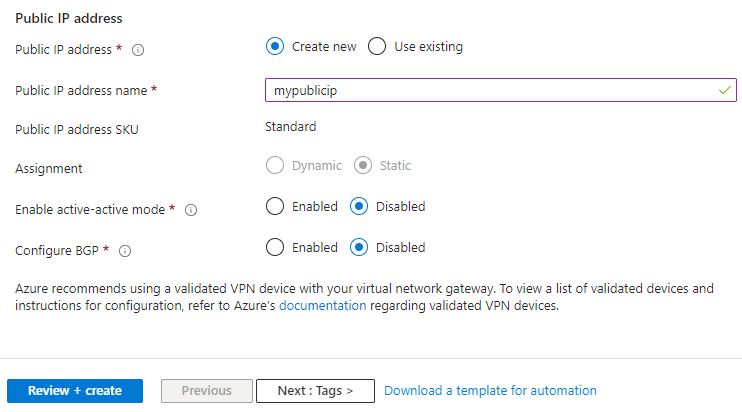

Укажите значения общедоступного IP-адреса , связанного с шлюзом виртуальной сети. Общедоступный IP-адрес назначается этому объекту при создании шлюза виртуальной сети. Единственное время изменения основного общедоступного IP-адреса — при удалении и повторном создании шлюза. Он не изменяется при изменении размера, сбросе или других внутренних обновлениях и обслуживании.

- Общедоступный IP-адрес: IP-адрес шлюза виртуальной сети, который будет предоставляться в Интернете. Скорее всего, вам потребуется создать новый IP-адрес, однако вы также можете использовать существующий неиспользуемый IP-адрес. При выборе "Создать" новый ресурс Azure IP-адреса будет создан в той же группе ресурсов, что и шлюз виртуальной сети, а имя общедоступного IP-адреса будет именем только что созданного IP-адреса. Если выбрать Использовать существующие, необходимо выбрать имеющийся неиспользуемый IP-адрес.

- Имя общедоступного IP-адреса. В текстовом поле укажите имя общедоступного IP-адреса.

- Номер SKU общедоступного IP-адреса: параметр выбирается автоматически.

- Назначение: назначение обычно выбирается автоматически и может быть динамическим или статическим.

- Включение активно-активного режима: выберите "Отключено". Включите этот параметр только в том случае, если вы создаете конфигурацию шлюза active-active. Дополнительные сведения о режиме "активный — активный" см. в статье Highly available cross-premises and VNet-to-VNet connectivity (Настройка высокодоступных подключений: распределенных и между виртуальными сетями).

- Настройка BGP: выберите "Отключено", если для настройки не требуется протокол пограничного шлюза. Если он вам нужен, то по умолчанию для ASN устанавливается значение 65515, но вы можете его изменить. Дополнительные сведения об этом параметре см. в статье About BGP with Azure VPN Gateway (Использования BGP с VPN-шлюзами Azure).

Выберите Просмотр и создание, чтобы выполнить проверку. После прохождения проверки выберите "Создать ", чтобы развернуть шлюз виртуальной сети. Развертывание может занять до 45 минут.

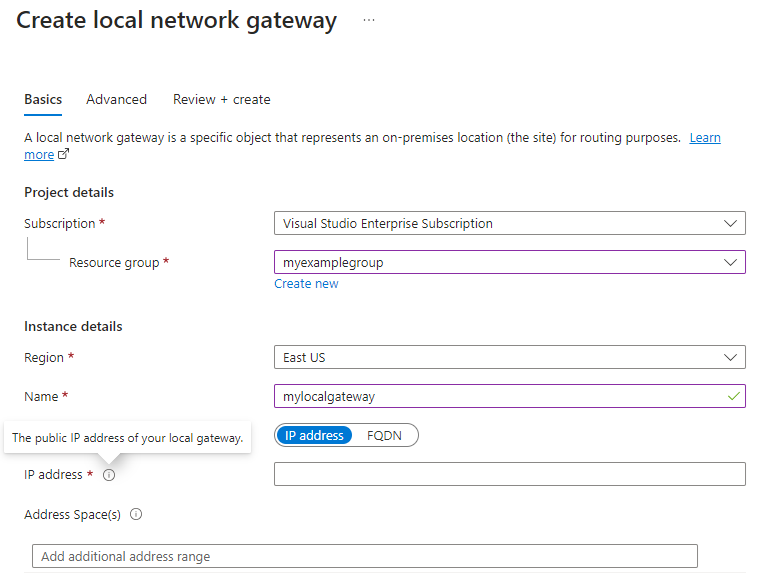

Создание шлюза локальной сети для локального шлюза

Шлюз локальной сети — это ресурс Azure, который представляет локальное сетевое устройство. Он развертывается вместе с учетной записью хранения, виртуальной сетью и шлюзом виртуальной сети, но не требуется находиться в той же группе ресурсов или подписке, что и учетная запись хранения. Чтобы создать шлюз локальной сети, выполните следующие действия.

В поле поиска в верхней части портал Azure найдите и выберите шлюзы локальной сети. Откроется страница шлюзов локальной сети. В верхней части страницы нажмите кнопку +Создать.

На вкладке Основные введите значения в полях Сведения о проекте и Сведения об экземпляре.

- Подписка: требуемая подписка Azure. Это не обязательно соответствует подписке, используемой для шлюза виртуальной сети или учетной записи хранения.

- Группа ресурсов: нужная группа ресурсов. Это не обязательно соответствует группе ресурсов, используемой для шлюза виртуальной сети или учетной записи хранения.

- Регион: регион Azure, в который должен быть создан ресурс шлюза локальной сети. Это должно соответствовать региону, выбранному для шлюза виртуальной сети, и учетной записи хранения.

- Имя: имя ресурса Azure для шлюза локальной сети. Этим именем может быть любое имя, которое можно использовать для управления.

- Конечная точка: оставьте выбранный IP-адрес .

- IP-адрес: общедоступный IP-адрес локального шлюза.

- Адресное пространство: диапазон адресов или диапазоны сети, представленные этим шлюзом локальной сети. Например: 192.168.0.0/16. При добавлении нескольких диапазонов адресного пространства убедитесь, что указанные диапазоны не перекрываются с диапазонами других сетей, к которым требуется подключиться. Если вы планируете использовать этот шлюз локальной сети в подключении с поддержкой BGP, то минимальный префикс, который необходимо объявить, — это адрес узла IP-адреса узла BGP на VPN-устройстве.

Если для организации требуется BGP, перейдите на вкладку "Дополнительно ", чтобы настроить параметры BGP. Дополнительные сведения см. в статье "О BGP" с помощью Azure VPN-шлюз.

Выберите Просмотр и создание, чтобы выполнить проверку. После прохождения проверки нажмите кнопку "Создать ", чтобы создать шлюз локальной сети.

Настройка локального сетевого устройства

Конкретные действия по настройке локального сетевого устройства зависят от выбранного сетевого устройства организации.

При настройке сетевого устройства вам потребуется следующее:

Общий ключ. Это тот же общий ключ, который указывается при создании VPN-подключения "сеть — сеть". В наших примерах мы используем базовый общий ключ, например abc123. Рекомендуется создать более сложный ключ для использования, который соответствует требованиям безопасности вашей организации.

Общедоступный IP-адрес шлюза виртуальной сети. Чтобы найти общедоступный IP-адрес шлюза виртуальной сети с помощью PowerShell, выполните следующую команду. В этом примере

mypublicip— это имя ресурса общедоступного IP-адреса, созданного на предыдущем шаге.Get-AzPublicIpAddress -Name mypublicip -ResourceGroupName <resource-group>

В зависимости от используемого VPN-устройства можно скачать скрипт конфигурации VPN-устройства. Дополнительные сведения см. в статье о скачивании скриптов конфигурации для VPN-устройств.

Ниже приведены дополнительные сведения о конфигурации:

Сведения о совместимых VPN-устройствах см. в разделе "Сведения о VPN-устройствах".

Перед настройкой VPN-устройства проверьте наличие известных проблем совместимости устройств.

Ссылки на параметры конфигурации устройства см. в разделе "Проверенные VPN-устройства". Мы предоставляем ссылки на конфигурацию устройства на основе наилучших усилий, но всегда лучше проверить с производителем устройства последние сведения о конфигурации.

В списке показаны проверенные версии. Если версия ОС для VPN-устройства отсутствует в списке, она по-прежнему может быть совместима. Обратитесь к изготовителю устройства.

Основные сведения о конфигурации VPN-устройства см. в разделе "Общие сведения о конфигурациях VPN-устройств партнера".

См. дополнительные сведения о примерах изменения конфигурации устройств.

См. дополнительные сведения о требованиях к шифрованию и VPN-шлюзах Azure.

Сведения о параметрах, необходимых для завершения настройки, см. в разделе "Параметры IPsec/IKE по умолчанию". Сведения включают версию IKE, группу Diffie-Hellman (DH), метод проверки подлинности, алгоритмы шифрования и хэширования, время существования ассоциации безопасности (SA), идеальную секретность пересылки (PFS) и обнаружение мертвых одноранговых узлов (DPD).

Инструкции по настройке политики IPsec/IKE см. в разделе "Настройка настраиваемых политик подключения IPsec/IKE" для VPN-подключения S2S и виртуальной сети к виртуальной сети.

Сведения о подключении нескольких VPN-устройств на основе политик см. в статье "Подключение VPN-шлюза к нескольким локальным VPN-устройствам на основе политик".

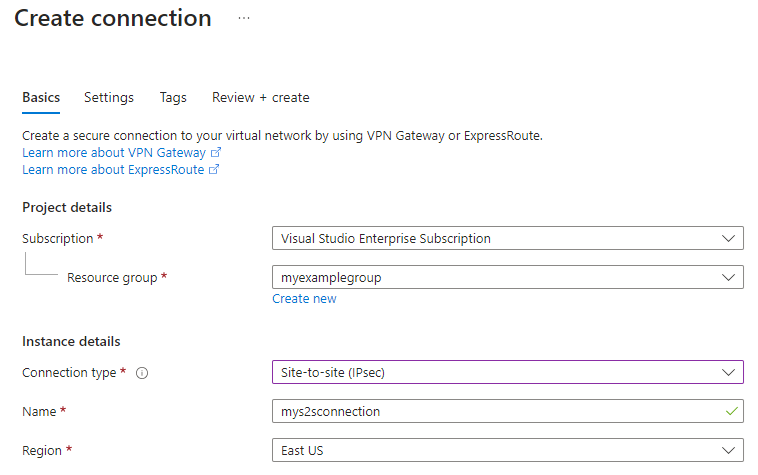

Создание подключения типа "сеть — сеть"

Чтобы завершить развертывание VPN S2S, необходимо создать подключение между локальным сетевым устройством (представленным ресурсом шлюза локальной сети) и шлюзом виртуальной сети Azure. Для этого требуется выполнить следующие шаги.

Перейдите к созданному шлюзу виртуальной сети. В оглавлении шлюза виртуальной сети выберите "Параметры > подключений", а затем нажмите кнопку "+ Добавить".

На вкладке Основные введите значения в полях Сведения о проекте и Сведения об экземпляре.

- Подписка: требуемая подписка Azure.

- Группа ресурсов: нужная группа ресурсов.

- Тип подключения: так как это подключение S2S, выберите "Сеть — сеть" (IPSec) из раскрывающегося списка.

- Имя: имя подключения. Шлюз виртуальной сети может размещать несколько подключений, поэтому выберите имя, полезное для управления и которое будет различать это конкретное подключение.

- Регион: регион, выбранный для шлюза виртуальной сети и учетной записи хранения.

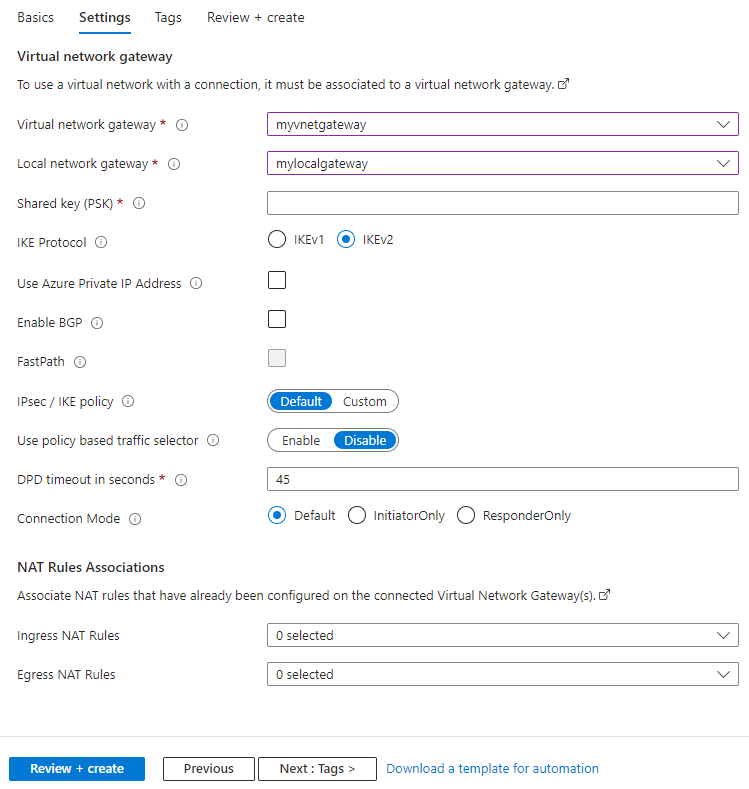

На вкладке "Параметры" укажите следующие сведения.

- Шлюз виртуальной сети: выберите созданный шлюз виртуальной сети.

- Шлюз локальной сети: выберите созданный шлюз локальной сети.

- Общий ключ (PSK): смесь букв и чисел, используемых для установления шифрования для подключения. В шлюзах локальной и виртуальной сети следует использовать один общий ключ. Если устройство шлюза не предоставляет его, вы можете создать и предоставить его для своего устройства здесь.

- Протокол IKE. В зависимости от VPN-устройства выберите IKEv1 для VPN на основе политик или IKEv2 для VPN на основе маршрутов. Дополнительные сведения о двух типах VPN-шлюзов см. в статье "Сведения о VPN-шлюзах на основе политик и маршрутов".

- Использование частного IP-адреса Azure. Проверка этого параметра позволяет использовать частные IP-адреса Azure для установления VPN-подключения IPsec. Для работы этого параметра необходимо настроить поддержку частных IP-адресов на VPN-шлюзе. Она поддерживается только в номерах SKU шлюза AZ.

- Включите BGP: оставьте флажок без проверки, если для вашей организации не требуется этот параметр.

- Включите пользовательские адреса BGP: оставьте флажок без флажка, если для вашей организации не требуется этот параметр.

- FastPath: FastPath предназначен для повышения производительности пути данных между локальной сетью и виртуальной сетью. Подробнее.

- Политика IPsec / IKE: политика IPsec / IKE, которая будет согласована для подключения. Оставьте значение по умолчанию , если для организации не требуется настраиваемая политика. Подробнее.

- Используйте селектор трафика на основе политики: оставьте отключенным, если вам не нужно настроить VPN-шлюз Azure для подключения к локальному vpn-брандмауэру на основе политик. Если вы включите это поле, необходимо убедиться, что vpn-устройство имеет соответствующие селекторы трафика, определенные со всеми сочетаниями префиксов локальной сети (шлюза локальной сети) в префиксы виртуальной сети Azure и из префиксов виртуальной сети Azure, а не любого типа. Например, если префиксы локальной сети — 10.1.0.0/16 и 10.2.0.0.0/16, а префиксы виртуальной сети — 192.168.0.0/16 и 172.16.0.0.0/16, необходимо указать следующие селекторы трафика:

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

- Время ожидания DPD в секундах: время ожидания обнаружения недоставленных одноранговых узлов подключения в секундах. Рекомендуемое и значение по умолчанию для этого свойства составляет 45 секунд.

- Режим подключения: режим подключения используется для выбора того, какой шлюз может инициировать подключение. Если для этого значения задано следующее:

- По умолчанию: Azure и локальный VPN-шлюз могут инициировать подключение.

- ResponderOnly: VPN-шлюз Azure никогда не инициирует подключение. Локальный VPN-шлюз должен инициировать подключение.

- ИнициаторOnly: VPN-шлюз Azure инициирует подключение и отклоняет любые попытки подключения из локального VPN-шлюза.

Выберите Просмотр и создание, чтобы выполнить проверку. После прохождения проверки нажмите кнопку "Создать ", чтобы создать подключение. Вы можете убедиться, что подключение выполнено успешно с помощью страницы подключений шлюза виртуальной сети.

Подключение файлового ресурса Azure

Заключительным шагом в настройке VPN "сеть — сеть" будет проверка работы подключения для Файлов Azure. Для этого можно подключить общую папку Azure в локальной среде. Ниже приведены инструкции по подключению к различным ОС: