Настройка RDP Shortpath для Виртуального рабочего стола Azure

Внимание

- RDP Shortpath для общедоступных сетей через STUN для виртуального рабочего стола Azure доступен в общедоступном облаке Azure и Azure для государственных организаций облаке.

- RDP Shortpath для общедоступных сетей через TURN для виртуального рабочего стола Azure доступен только в общедоступном облаке Azure.

Пользователи могут подключаться к удаленному сеансу из виртуального рабочего стола Azure с помощью протокола удаленного рабочего стола (RDP) с транспортом на основе UDP или TCP. RDP Shortpath устанавливает транспорт на основе UDP между локальным приложением Windows или приложением удаленного рабочего стола на поддерживаемых платформах и узле сеансов.

Транспорт на основе UDP обеспечивает более высокую надежность подключения и более согласованную задержку. Транспорт обратного подключения на основе TCP обеспечивает лучшую совместимость с различными конфигурациями сети и имеет высокую скорость успешного установления подключений RDP. Если не удается установить подключение UDP, транспорт обратного подключения на основе TCP используется в качестве резервного метода подключения.

Существует четыре варианта RDP Shortpath, которые обеспечивают гибкость того, как клиентские устройства будут выполнять удаленный сеанс с помощью UDP:

RDP Shortpath для управляемых сетей: прямое подключение UDP между клиентским устройством и узлом сеансов с помощью частного подключения, например частного пиринга ExpressRoute или виртуальной частной сети (VPN). Вы включите прослушиватель RDP Shortpath на узлах сеансов и разрешаете входящий порт принимать подключения.

RDP Shortpath для управляемых сетей с ICE/STUN: прямое подключение UDP между клиентским устройством и узлом сеансов с помощью частного подключения, например Частного пиринга ExpressRoute или виртуальной частной сети (VPN). Если прослушиватель RDP Shortpath не включен на узлах сеансов, а входящий порт не разрешен, ICE/STUN используется для обнаружения доступных IP-адресов и динамического порта, который можно использовать для подключения. Диапазон портов можно настроить.

RDP Shortpath для общедоступных сетей с ICE/STUN: прямое подключение UDP между клиентским устройством и узлом сеансов с помощью общедоступного подключения. ICE/STUN используется для обнаружения доступных IP-адресов и динамического порта, который можно использовать для подключения. Прослушиватель RDP Shortpath и входящий порт не требуются. Диапазон портов можно настроить.

RDP Shortpath для общедоступных сетей через TURN: ретрансляторное подключение UDP между клиентским устройством и узлом сеанса с помощью общедоступного подключения, в котором TURN ретранслирует трафик через промежуточный сервер между клиентом и узлом сеанса. Пример использования этого параметра — если подключение использует симметричный NAT. Динамический порт используется для подключения; Диапазон портов можно настроить. Список доступных регионов Azure см . в поддерживаемых регионах Azure с доступностью TURN. Подключение с клиентского устройства также должно находиться в поддерживаемом расположении. Прослушиватель RDP Shortpath и входящий порт не требуются.

Какой из четырех вариантов, которые могут использовать клиентские устройства, также зависит от конфигурации сети. Дополнительные сведения о работе RDP Shortpath вместе с некоторыми примерами сценариев см. в статье RDP Shortpath.

В этой статье перечислены конфигурации по умолчанию для каждого из четырех параметров и их настройка. Кроме того, в нем приведены шаги по проверке работы RDP Shortpath и его отключению при необходимости.

Совет

RDP Shortpath для общедоступных сетей с STUN или TURN будет работать автоматически без дополнительной настройки, если сети и брандмауэры разрешают трафик через и параметры транспорта RDP в операционной системе Windows для узлов сеансов и клиентов используют значения по умолчанию.

Конфигурация по умолчанию

Узлы сеансов, параметры сети связанного пула узлов и клиентские устройства должны быть настроены для RDP Shortpath. Что необходимо настроить, зависит от того, какие из четырех вариантов RDP Shortpath вы хотите использовать, а также топологию сети и конфигурацию клиентских устройств.

Ниже приведены действия по умолчанию для каждого параметра и необходимые параметры.

| Параметр RDP Shortpath | Параметры узла сеанса | Параметры сети пула узлов | Параметры клиентского устройства |

|---|---|---|---|

| RDP Shortpath для управляемых сетей | UDP и TCP включены в Windows по умолчанию. Необходимо включить прослушиватель RDP Shortpath на узлах сеансов с помощью Microsoft Intune или групповой политики и разрешить входящий порт принимать подключения. |

Значение по умолчанию (включено) | UDP и TCP включены в Windows по умолчанию. |

| RDP Shortpath для управляемых сетей с помощью ICE/STUN | UDP и TCP включены в Windows по умолчанию. Вам не нужна дополнительная конфигурация, но можно ограничить используемый диапазон портов. |

Значение по умолчанию (включено) | UDP и TCP включены в Windows по умолчанию. |

| RDP Shortpath для общедоступных сетей с помощью ICE/STUN | UDP и TCP включены в Windows по умолчанию. Вам не нужна дополнительная конфигурация, но можно ограничить используемый диапазон портов. |

Значение по умолчанию (включено) | UDP и TCP включены в Windows по умолчанию. |

| RDP Shortpath для общедоступных сетей через TURN | UDP и TCP включены в Windows по умолчанию. Вам не нужна дополнительная конфигурация, но можно ограничить используемый диапазон портов. |

Значение по умолчанию (включено) | UDP и TCP включены в Windows по умолчанию. |

Необходимые компоненты

Прежде чем включить RDP Shortpath, вам потребуется:

Клиентское устройство с одним из следующих приложений:

Приложение Windows на следующих платформах:

- Windows

- macOS

- iOS/iPadOS

- Android/Chrome OS (предварительная версия)

Приложение удаленного рабочего стола на следующих платформах:

- Windows, версия 1.2.3488 или более поздняя

- macOS

- iOS/iPadOS

- Android/Chrome OS

Для RDP Shortpath для управляемых сетей требуется прямое подключение между клиентом и узлом сеанса. Это означает, что клиент может подключаться непосредственно к узлу сеанса через порт 3390 (по умолчанию) и не блокируется брандмауэрами (включая брандмауэр Windows) или группу безопасности сети. Примерами управляемой сети являются частный пиринг ExpressRoute или VPN типа "сеть — сеть" или "точка — сеть" (IPsec), например Azure VPN-шлюз.

Для RDP Shortpath для общедоступных сетей вам потребуется:

Доступ к Интернету для клиентов и узлов сеансов. Для узлов сеансов требуется исходящее подключение UDP от узлов сеансов к Интернету или подключениям к серверам STUN и TURN. Чтобы уменьшить количество необходимых портов, можно ограничить диапазон портов, используемый с STUN и TURN.

Убедитесь, что узлы сеансов и клиенты могут подключаться к серверам STUN и TURN. Сведения о IP-подсетях, портах и протоколах, используемых серверами STUN и TURN, можно найти в конфигурации сети.

Если вы хотите использовать Azure PowerShell локально, ознакомьтесь с помощью Azure CLI и Azure PowerShell с виртуальным рабочим столом Azure, чтобы убедиться, что установлен модуль PowerShell Az.DesktopVirtualization . Кроме того, используйте Azure Cloud Shell.

Параметры для настройки RDP Shortpath с помощью Azure PowerShell добавляются в предварительной версии 5.2.1 модуля Az.DesktopVirtualization. Его можно скачать и установить из коллекция PowerShell.

Включение прослушивателя RDP Shortpath для RDP Shortpath для управляемых сетей

Для параметра RDP Shortpath для управляемых сетей необходимо включить прослушиватель RDP Shortpath на узлах сеансов и открыть входящий порт для приема подключений. Это можно сделать с помощью Microsoft Intune или групповой политики в домене Active Directory.

Внимание

Вам не нужно включить прослушиватель RDP Shortpath для других трех вариантов RDP Shortpath, так как они используют ICE/STUN или TURN для обнаружения доступных IP-адресов и динамического порта, используемого для подключения.

Выберите соответствующую вкладку для вашего сценария.

Чтобы включить прослушиватель RDP Shortpath на узлах сеансов с помощью Microsoft Intune:

Войдите в Центр администрирования Microsoft Intune.

Создайте или измените профиль конфигурации для устройств Windows 10 и более поздних версий с типом профиля каталога параметров.

В средстве выбора параметров перейдите к административным шаблонам>компонентов Windows Components>Remote Desktop Services>Remote Desktop Host Virtual Desktop Host>Azure.

Установите флажок Включить RDP Shortpath для управляемых сетей, а затем закройте средство выбора параметров.

Разверните категорию административных шаблонов, а затем переключите переключатель для включения RDP Shortpath для управляемых сетей включено.

Выберите Далее.

Необязательно. На вкладке тегов области выберите тег области для фильтрации профиля. Дополнительные сведения о тегах области см. в разделе "Использование управления доступом на основе ролей" (RBAC) и тегов областей для распределенной ИТ-службы.

На вкладке "Назначения" выберите группу, содержащую компьютеры , предоставляющие удаленный сеанс, который требуется настроить, а затем нажмите кнопку "Далее".

На вкладке "Просмотр и создание " просмотрите параметры, а затем нажмите кнопку "Создать".

Убедитесь, что брандмауэр Windows и другие брандмауэры позволяют использовать порт, настроенный для входящих подключений к узлам сеансов. Выполните действия, описанные в политике брандмауэра для безопасности конечных точек в Intune.

После применения политики к компьютерам, предоставляющим удаленный сеанс, перезапустите их, чтобы параметры вступили в силу.

Убедитесь, что UDP включен на узлах сеансов

Для узлов сеансов UDP включен по умолчанию в Windows. Чтобы проверить параметры транспортных протоколов RDP в реестре Windows, убедитесь, что UDP включен:

Откройте запрос PowerShell на узле сеанса.

Выполните следующие команды, которые проверяют реестр и выводит текущий параметр транспортных протоколов RDP:

$regKey = Get-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" If ($regKey.PSObject.Properties.name -contains "SelectTransport" -eq "True") { If (($regkey | Select-Object -ExpandProperty "SelectTransport") -eq 1) { Write-Output "The RDP transport protocols setting has changed. Its value is: Use only TCP." } elseif (($regkey | Select-Object -ExpandProperty "SelectTransport") -eq 2) { Write-Output "The default RDP transport protocols setting has changed. Its value is: Use either UDP or TCP." } } else { Write-Output "The RDP transport protocols setting hasn't been changed from its default value. UDP is enabled." }Выходные данные должны быть похожи на следующий пример:

The RDP transport protocols setting hasn't been changed from its default value.Если в выходных данных указано, что значение используется только TCP , скорее всего, это значение было изменено Microsoft Intune или групповой политикой в домене Active Directory. Необходимо включить UDP одним из следующих способов:

Измените существующую политику Microsoft Intune или групповую политику Active Directory, предназначенную для узлов сеансов. Параметр политики находится в одном из следующих расположений:

Для политики Intune: административные шаблоны>компонентов Windows Components>Remote Desktop Services>Remote Desktop Host>Connections>Select RDP transport protocols.

Для групповой политики: административные шаблоны политик>конфигурации>компьютеров>Windows Components>Remote Desktop Services>Remote Desktop Host>Connections>Select RDP transport protocols.

Задайте для параметра значение "Не настроено" или задайте для параметра "Включено", а затем для выбора типа транспорта выберите "Использовать UDP" и "TCP".

Обновите политику на узлах сеансов, а затем перезапустите их, чтобы параметры вступили в силу.

Настройка параметров сети пула узлов

Вы можете детально контролировать использование RDP Shortpath, настроив параметры сети пула узлов с помощью портал Azure или Azure PowerShell. Настройка RDP Shortpath в пуле узлов позволяет при необходимости задать, какие из четырех параметров RDP Shortpath, которые вы хотите использовать, и используется вместе с конфигурацией узла сеанса.

Где существует конфликт между пулом узлов и конфигурацией узла сеанса, используется наиболее строгий параметр. Например, если RDP Shortpath для управления сетями настроен, где прослушиватель включен на узле сеанса, а пул узлов отключен, RDP Shortpath для управляемых сетей не будет работать.

Выберите соответствующую вкладку для вашего сценария.

Вот как настроить RDP Shortpath в параметрах сети пула узлов с помощью портал Azure:

Войдите на портал Azure.

В строке поиска введите Виртуальный рабочий стол Azure и выберите соответствующую запись службы.

Выберите пулы узлов, а затем выберите пул узлов, который требуется настроить.

Выберите "Сеть", а затем выберите RDP Shortpath.

Для каждого параметра выберите значение из раскрывающегося списка на основе ваших требований. Значение по умолчанию соответствует включению для каждого параметра.

Выберите Сохранить.

Убедитесь, что UDP включен на клиентских устройствах Windows

Для клиентских устройств Windows UDP включен по умолчанию. Чтобы проверить, включен ли UDP в реестре Windows, выполните следующие действия.

Откройте запрос PowerShell на клиентском устройстве Windows.

Выполните следующие команды, которые проверяют реестр и выводит текущий параметр:

$regKey = Get-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services\Client" If ($regKey.PSObject.Properties.name -contains "fClientDisableUDP" -eq "True") { If (($regkey | Select-Object -ExpandProperty "fClientDisableUDP") -eq 1) { Write-Output "The default setting has changed. UDP is disabled." } elseif (($regkey | Select-Object -ExpandProperty "fClientDisableUDP") -eq 0) { Write-Output "The default setting has changed, but UDP is enabled." } } else { Write-Output "The default setting hasn't been changed from its default value. UDP is enabled." }Выходные данные должны быть похожи на следующий пример:

The default setting hasn't been changed from its default value. UDP is enabled.Если выходные данные отображаются, что UDP отключен, скорее всего, значение было изменено Microsoft Intune или групповой политикой в домене Active Directory. Необходимо включить UDP одним из следующих способов:

Измените существующую политику Microsoft Intune или групповую политику Active Directory, предназначенную для узлов сеансов. Параметр политики находится в одном из следующих расположений:

Для политики Intune: администраторы компонентов Windows компоненты удаленных рабочих>столов удаленных>рабочих столов>отключают>UDP на клиенте.

Для групповой политики: административные шаблоны политик>конфигурации>компьютеров>Windows Components>Remote Desktop Services>Remote Desktop Connection Client>отключает UDP на клиенте.

Задайте для параметра значение "Не настроено" или установите для него значение "Отключено".

Обновите политику на клиентских устройствах, а затем перезапустите их, чтобы параметры вступили в силу.

Проверка подключения к серверу STUN/TURN на клиентском устройстве и типа NAT

Вы можете проверить, может ли клиентское устройство подключаться к конечным точкам STUN/TURN, независимо от того, используется ли NAT и его тип, и проверить, работает ли базовая функция UDP, выполнив исполняемый файл avdnettest.exe. Вот ссылка на скачивание последней версии avdnettest.exe.

Можно запустить avdnettest.exe , дважды щелкнув файл или выполнив его из командной строки. Выходные данные выглядят примерно так, если подключение выполнено успешно:

Checking DNS service ... OK

Checking TURN support ... OK

Checking ACS server 20.202.68.109:3478 ... OK

Checking ACS server 20.202.21.66:3478 ... OK

You have access to TURN servers and your NAT type appears to be 'cone shaped'.

Shortpath for public networks is very likely to work on this host.

Если в вашей среде используется симметричный NAT, можно использовать ретрансляторное соединение с TURN. Дополнительные сведения о настройке брандмауэров и групп безопасности сети см. в разделе "Конфигурации сети" для RDP Shortpath.

Необязательно. Включение поддержки Teredo

Хотя протокол Teredo не обязателен для RDP Shortpath, он добавляет дополнительные обходные кандидаты NAT и повышает вероятность успешного подключения RDP Shortpath в сетях, где используется только IPv4. Вы можете включить Teredo как на узлах сеансов, так и на клиентах с помощью PowerShell:

Откройте запрос PowerShell от имени администратора.

Выполните следующую команду:

Set-NetTeredoConfiguration -Type EnterpriseclientПерезапустите узлы сеанса и клиентские устройства, чтобы параметры вступили в силу.

Ограничение диапазона портов, используемого с STUN и TURN

По умолчанию параметры RDP Shortpath, использующие STUN или TURN, используют временный диапазон портов от 49152 до 6535, чтобы установить прямой путь между сервером и клиентом. Однако может потребоваться настроить узлы сеансов для использования меньшего прогнозируемого диапазона портов.

Можно задать меньший диапазон портов по умолчанию 38300 до 39299 или указать собственный диапазон портов для использования. Если включено на узлах сеансов, приложение Windows или приложение удаленного рабочего стола случайным образом выбирает порт из диапазона, указанного для каждого подключения. Если этот диапазон исчерпан, подключения возвращаются к использованию диапазона портов по умолчанию (49152-65535).

При выборе размера базы и пула учитывайте количество необходимых портов. Диапазон портов должен находиться в промежутке от 1024 до 49151. За ним следует диапазон временных портов.

Диапазон портов можно ограничить с помощью Microsoft Intune или групповой политики в домене Active Directory. Выберите соответствующую вкладку для вашего сценария.

Чтобы ограничить диапазон портов, используемый с STUN и TURN, с помощью Microsoft Intune:

Войдите в Центр администрирования Microsoft Intune.

Создайте или измените профиль конфигурации для устройств Windows 10 и более поздних версий с типом профиля каталога параметров.

В средстве выбора параметров перейдите к административным шаблонам>компонентов Windows Components>Remote Desktop Services>Remote Desktop Host Virtual Desktop Host>Azure.

Установите флажок "Использовать диапазон портов" для RDP Shortpath для неуправляемых сетей, а затем закройте средство выбора параметров.

Разверните категорию административных шаблонов, а затем переключите переключатель диапазона портов для RDP Shortpath для неуправляемых сетей включено.

Введите значения для размера пула портов (устройство) и базовый порт UDP (Устройство). Значения по умолчанию : 1000 и 38300 соответственно.

Выберите Далее.

Необязательно. На вкладке тегов области выберите тег области для фильтрации профиля. Дополнительные сведения о тегах области см. в разделе "Использование управления доступом на основе ролей" (RBAC) и тегов областей для распределенной ИТ-службы.

На вкладке "Назначения" выберите группу, содержащую компьютеры , предоставляющие удаленный сеанс, который требуется настроить, а затем нажмите кнопку "Далее".

На вкладке "Просмотр и создание " просмотрите параметры, а затем нажмите кнопку "Создать".

После применения политики к компьютерам, предоставляющим удаленный сеанс, перезапустите их, чтобы параметры вступили в силу.

Проверка работы RDP Shortpath

После настройки RDP Shortpath подключитесь к удаленному сеансу с клиентского устройства и проверьте, используется UDP. Вы можете проверить транспорт, используемый в диалоговом окне "Сведения о подключении" из приложения Windows или приложения удаленного рабочего стола, Просмотр событий журналы на клиентском устройстве или с помощью Log Analytics в портал Azure.

Выберите соответствующую вкладку для вашего сценария.

Чтобы убедиться, что подключения используют RDP Shortpath, можно проверить сведения о подключении на клиенте:

Подключитесь к удаленному сеансу.

Откройте диалоговое окно Сведения о подключении, перейдя на панель инструментов Подключения в верхней части экрана и выбрав значок уровня сигнала, как показано на снимке экрана ниже:

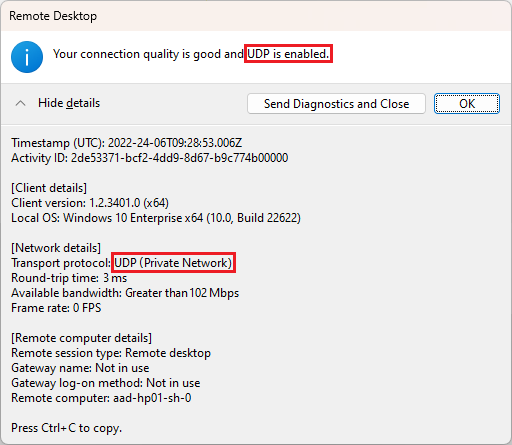

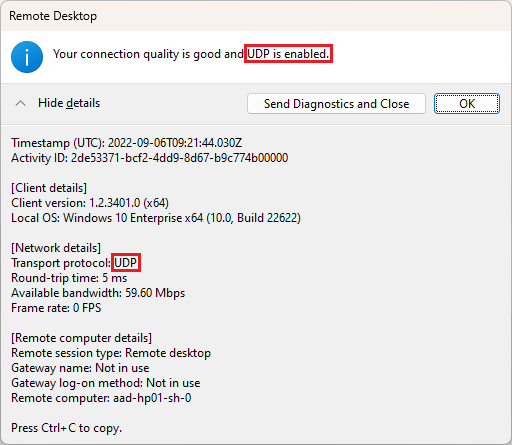

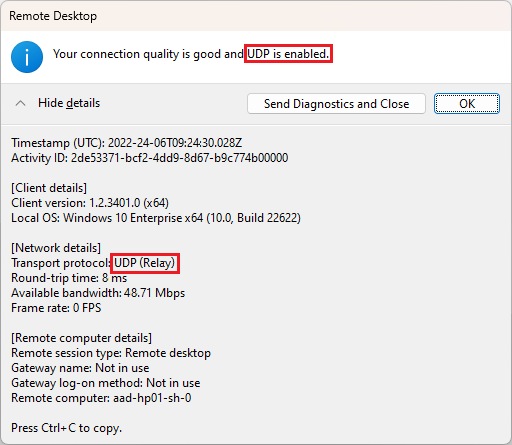

В выходных данных UDP можно проверить, как показано на следующих снимках экрана:

Если используется прямое подключение с RDP Shortpath для управляемых сетей, транспортный протокол имеет значение UDP (частная сеть):

Если используется STUN, транспортный протокол имеет значение UDP:

Если используется TURN, транспортный протокол имеет значение UDP (Ретранслятор):

Связанный контент

Если у вас возникли проблемы с установкой подключения с помощью транспорта RDP Shortpath для общедоступных сетей, см. раздел Устранение неполадок с RDP Shortpath.