Шифрование дисков Azure для виртуальных машин Windows

Область применения: ✔️ Виртуальные машины Windows ✔️ Гибкие масштабируемые наборы

Шифрование дисков Azure помогает защитить данные согласно корпоративным обязательствам по обеспечению безопасности и соответствия. Для шифрования томов на дисках ОС и дисков данных на виртуальных машинах Azure используется компонент BitLocker. Он интегрируется с хранилищем Azure Key Vault, которое помогает управлять ключами шифрования дисков и секретами.

Шифрование дисков Azure является отказоустойчивым в пределах зоны, как и Виртуальные машины. Чтобы узнать больше, ознакомьтесь со службами Azure с поддержкой зон доступности.

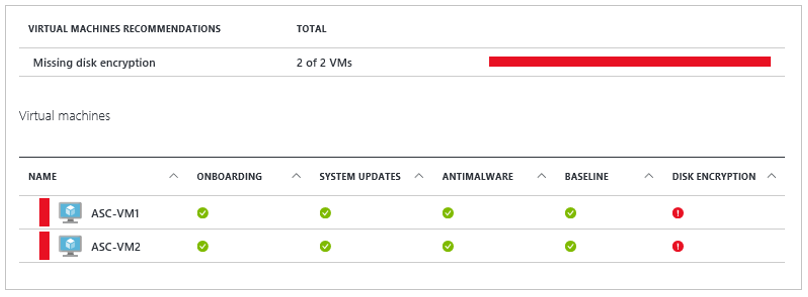

Если вы используете Microsoft Defender для облака, то будете получать оповещения, если будут незашифрованные виртуальные машины. Вы получите оповещение высокого уровня серьезности вместе c рекомендацией о шифровании таких виртуальных машин.

Предупреждение

- Если вы уже использовали шифрование дисков Azure c Microsoft Entra ID для шифрования виртуальной машины, продолжайте и далее пользоваться этим способом шифрования виртуальной машины. См. детали в разделе Шифрование дисков Azure с использованием приложения Microsoft Entra ID (предыдущий выпуск).

- Выполнение некоторых приведенных рекомендаций может привести к более интенсивному использованию данных, сети или вычислительных ресурсов, а следовательно к дополнительным затратам на лицензии или подписки. Необходима действующая подписка Azure, которая позволяет создавать ресурсы Azure в поддерживаемых регионах.

- Не используйте BitLocker для расшифровки вручную виртуальной машины или диска, зашифрованного с помощью шифрования дисков Azure.

Статьи Краткое руководство. Создание и шифрование виртуальной машины Windows с помощью Azure CLI и Краткое руководство. Создание и шифрование виртуальной машины Windows в Azure с помощью PowerShell помогут вам изучить основы Шифрования дисков Azure для Windows за несколько минут.

Поддерживаемые виртуальные машины и операционные системы

Поддерживаемые виртуальные машины

Виртуальные машины имеют определенный диапазон размеров. Шифрование дисков Azure поддерживается на виртуальных машинах поколения 1 и 2. Шифрование дисков Azure также доступно для виртуальных машин с хранилищем класса "Премиум".

Шифрование дисков Azure недоступно на виртуальных машинах серии A ценовой категории "Базовый" и на виртуальных машинах с объемом памяти менее 2 ГБ. Дополнительные исключения см. в разделе Шифрование дисков Azure: ограничения.

Поддерживаемые операционные системы

Все версии Windows, которые поддерживают BitLocker и настроены в соответствии с требованиями BitLocker. Дополнительные сведения см. в обзоре BitLocker.

Примечание.

Windows Server 2022 и Windows 11 не поддерживают битовый ключ RSA 2048. Дополнительные сведения см. в разделе часто задаваемые вопросы: какой размер следует использовать для ключа шифрования ключей?

Для Windows Server 2012 R2 Core и Windows Server 2016 Core требуется, чтобы на виртуальной машине был установлен компонент bdehdcfg для шифрования.

Windows Server 2008 R2 требует установки платформы .NET Framework 4.5 для шифрования. Установите ее из Центра обновления Windows с помощью необязательного обновления Microsoft .NET Framework 4.5.2 для 64-разрядных систем Windows Server 2008 R2 (KB2901983).

Требования к сети

Чтобы использовать Шифрование дисков Azure, виртуальные машины должны соответствовать следующим требованиям к конфигурации конечных точек сети:

- Виртуальная машина Windows должна иметь возможность подключения к конечной точке хранилища Azure, в которой размещается репозиторий расширений Azure, и к учетной записи хранения Azure, в которой размещены VHD-файлы.

- Если политика безопасности ограничивает доступ из виртуальных машин Azure к Интернету, можно разрешить предыдущий URI и настроить определенное правило, чтобы разрешить исходящее подключение к IP-адресам. Дополнительные сведения см. в статье Доступ к Azure Key Vault из-за брандмауэра.

Требования групповой политики

Шифрование дисков Azure использует предохранитель внешнего ключа BitLocker для виртуальных машин Windows. Для виртуальных машин, присоединенных к домену, не применяйте групповые политики, которые применяют средства защиты доверенного платформенного модуля. Сведения о групповой политике "Разрешить использование BitLocker без совместимого TPM" см. в справке по групповым политикам BitLocker.

Политика BitLocker на присоединенных к домену виртуальных машинах с настраиваемой групповой политикой должна включать следующий параметр: Configure user storage of BitLocker recovery information (Настроить сведения о восстановлении BitLocker в пользовательском хранилище данных) > >Allow 256-bit recovery key (Разрешить 256-разрядный ключ восстановления). Шифрование дисков Azure завершится ошибкой, если параметры настраиваемой групповой политики для BitLocker несовместимы. На компьютерах без соответствующего параметра политики примените новую политику и принудительно обновите ее (gpupdate.exe /force). Может потребоваться перезагрузка.

Функции групповой политики администрирования и мониторинга Microsoft BitLocker (MBAM) несовместимы с Шифрование дисков Azure.

Предупреждение

Шифрование дисков Azure не хранит ключи восстановления. Если включен параметр безопасности Интерактивный вход в систему: пороговое число неудачных попыток входа, то компьютеры можно восстановить только, предоставив ключ восстановления через последовательную консоль. Как убедиться, что соответствующие политики восстановления включены, описано в статье Руководство по восстановлению BitLocker.

Шифрование дисков Azure завершится сбоем, если групповая политика уровня домена заблокирует алгоритм AES-CBC, используемый BitLocker.

Требования к хранилищу ключей шифрования

Службе шифрования дисков Azure необходимо Azure Key Vault, чтобы управлять секретами и ключами шифрования дисков и контролировать их. Хранилище ключей и виртуальные машины должны находиться в одном регионе и подписке Azure.

Дополнительные сведения см. в статье Создание и настройка хранилища ключей для шифрования дисков Azure.

Терминология

В следующей таблице приводятся распространенные термины, используемые в документации по шифрованию дисков Azure.

| Терминология | Определение |

|---|---|

| Azure Key Vault | Key Vault представляет собой службу управления криптографическими ключами. Она основана на аппаратных модулях безопасности, соответствующих Федеральному стандарту обработки информации (FIPS). Эти стандарты позволяют надежно хранить криптографические ключи и конфиденциальные данные. Дополнительные сведения см. в документации по Azure Key Vault и в статье Создание и настройка хранилища ключей для шифрования дисков Azure. |

| Azure CLI | Azure CLI оптимизирован для администрирования ресурсов Azure и управления ими из командной строки. |

| BitLocker | BitLocker является общепризнанной отраслевой технологией шифрования томов Windows, используемой при шифровании дисков на виртуальных машинах Windows. |

| Ключ шифрования ключей (KEK) | Асимметричный ключ (RSA 2048), который применяется для защиты секрета или помещения его в оболочку. Вы можете использовать защищенный HSM ключ или ключ с программной защитой. Дополнительные сведения см. в документации по Azure Key Vault и в статье Создание и настройка хранилища ключей для шифрования дисков Azure. |

| Командлеты PowerShell | Дополнительные сведения см. в статье Общие сведения об Azure PowerShell. |

Следующие шаги

- Создание и шифрование виртуальной машины Windows с помощью Azure CLI

- Создание и шифрование виртуальной машины Windows с помощью Azure PowerShell

- Сценарии шифрования дисков Azure для виртуальных машин Windows

- Скрипт CLI для подготовки необходимых компонентов для службы "Шифрование дисков Azure"

- Скрипт PowerShell для подготовки необходимых компонентов для службы "Шифрование дисков Azure"

- Создание и настройка хранилища ключей для шифрования дисков Azure