Исходящий доступ по умолчанию в Azure

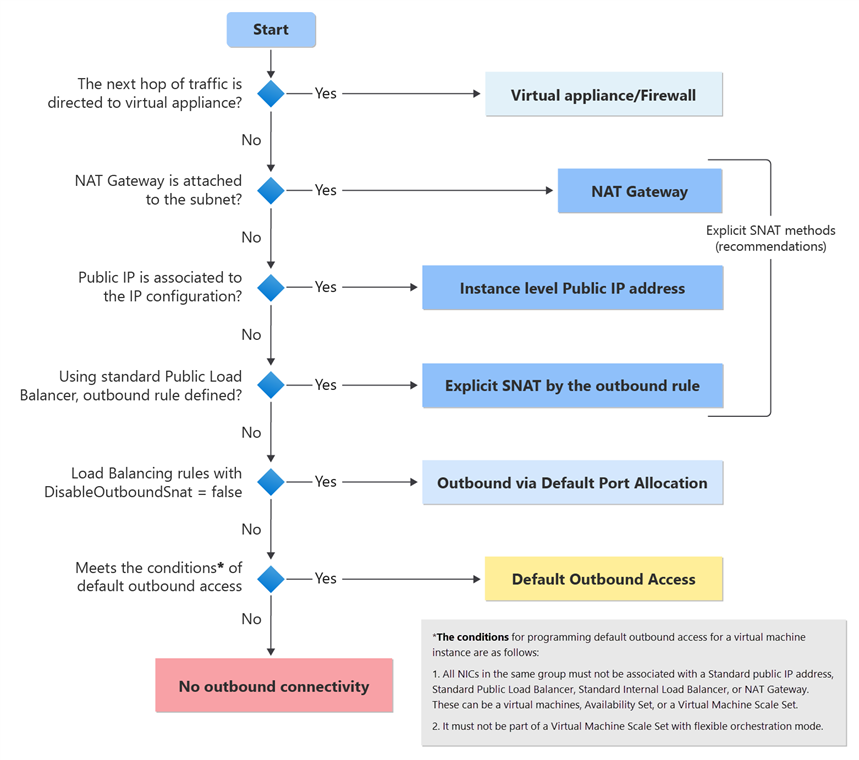

В Azure виртуальным машинам, созданным в виртуальной сети без явного определения исходящих подключений, назначается исходящий общедоступный IP-адрес по умолчанию. Этот IP-адрес обеспечивает исходящее подключение от ресурсов к Интернету. Такой доступ называется исходящим доступом по умолчанию.

Примеры явного исходящего подключения для виртуальных машин:

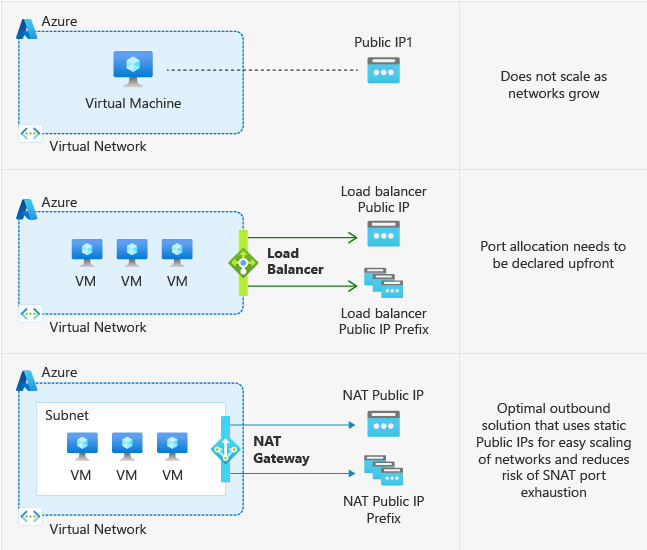

Создается в подсети, связанной с шлюзом NAT.

Развернутый в серверном пуле стандартной подсистемы балансировки нагрузки с определенными правилами исходящего трафика.

Развернутый в серверном пуле базовой общедоступной подсистемы балансировки нагрузки.

Виртуальные машины с общедоступными IP-адресами, которые явно связаны с ними.

Как предоставляется исходящий доступ по умолчанию?

Общедоступный IPv4-адрес, используемый для доступа, называется IP исходящего доступа по умолчанию. Этот IP-адрес является неявным и принадлежит корпорации Майкрософт. Этот IP-адрес может меняться, и рабочие нагрузки не рекомендуется ставить в зависимость от него.

Когда предоставляется исходящий доступ по умолчанию?

Если вы развертываете виртуальную машину в Azure и у нее нет явного исходящего подключения, ему назначается IP-адрес исходящего доступа по умолчанию.

Внимание

30 сентября 2025 г. исходящий доступ по умолчанию для новых развертываний будет прекращен. Дополнительные сведения см. в официальном объявлении. Рекомендуется использовать одну из явных форм подключения, описанных в следующем разделе.

Почему рекомендуется отключать исходящий доступ по умолчанию?

Обеспечение безопасности по умолчанию

- По умолчанию не рекомендуется открывать виртуальную сеть в Интернете с помощью принципа безопасности сети "Нулевое доверие".

Явные и неявные подключения

- При предоставлении доступа к ресурсам в виртуальной сети рекомендуется использовать явные методы подключения вместо неявных.

Потери IP-адреса

- Клиенты не имеют IP-адреса исходящего доступа по умолчанию. Этот IP-адрес может измениться, и любая зависимость от нее может вызвать проблемы в будущем.

Некоторые примеры конфигураций, которые не будут работать при использовании исходящего доступа по умолчанию:

- При наличии нескольких сетевых адаптеров на одной виртуальной машине исходящие IP-адреса по умолчанию не будут постоянно одинаковыми для всех сетевых адаптеров.

- При масштабировании масштабируемых наборов виртуальных машин по умолчанию исходящие IP-адреса, назначенные отдельным экземплярам, могут и изменяться.

- Аналогичным образом исходящие IP-адреса по умолчанию не согласованы или не соответствуют экземплярам виртуальных машин в масштабируемом наборе виртуальных машин.

Как перейти к явному методу общедоступного подключения (и отключить исходящий доступ по умолчанию)?

Существует несколько способов отключения исходящего доступа по умолчанию. В следующих разделах описаны доступные параметры.

Использование параметра частной подсети (общедоступная предварительная версия)

Внимание

Частные подсети в настоящее время находятся в общедоступной предварительной версии. Эта предварительная версия предоставляется без соглашения об уровне обслуживания и не рекомендована для использования рабочей среде. Некоторые функции могут не поддерживаться или их возможности могут быть ограничены. Дополнительные сведения см. в статье Дополнительные условия использования Предварительных версий Microsoft Azure.

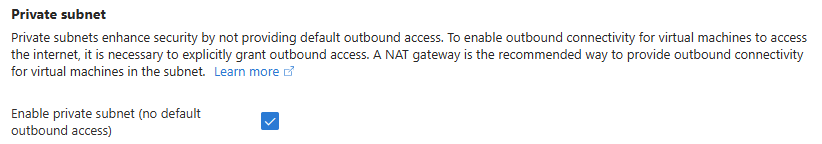

Создание подсети, которая должна быть закрытой, предотвращает использование исходящего доступа по умолчанию для подключения к общедоступным конечным точкам любой виртуальной машины в подсети.

Параметр для создания частной подсети можно задать только во время создания подсети.

Виртуальные машины в частной подсети по-прежнему могут получить доступ к Интернету с помощью явного исходящего подключения.

Примечание.

Некоторые службы не будут работать на виртуальной машине в частной подсети без явного метода исходящего трафика (например, активация Windows и Обновл. Windows).

Добавление функции частной подсети

- В портал Azure убедитесь, что при создании подсети в рамках виртуальная сеть создания подсети выбран параметр включения частной подсети, как показано ниже:

При создании подсети с помощью New-AzVirtualNetworkSubnetConfig используйте

DefaultOutboundAccessэтот параметр и выберите "$false".При создании подсети с az network vnet subnet create, используйте

--default-outboundэтот параметр и выберите false.С помощью шаблона Azure Resource Manager задайте значение

defaultOutboundAccessпараметра false.

Ограничения частной подсети

Чтобы использовать для активации и обновления операционных систем виртуальных машин, включая Windows, требуется явный метод исходящего подключения.

Делегированные подсети не могут быть помечены как частные.

Существующие подсети в настоящее время не могут быть преобразованы в частные.

В конфигурациях с использованием определяемого пользователем маршрута (UDR) с маршрутом по умолчанию (0/0), который отправляет трафик в вышестоящий брандмауэр или сетевое виртуальное устройство, любой трафик, который проходит этот маршрут (например, в места назначения с тегами службы) в частной подсети.

Добавление явного метода исходящего подключения

Свяжите шлюз NAT с подсетью виртуальной машины.

Свяжите стандартную подсистему балансировки нагрузки с настроенными правилами для исходящего трафика.

Свяжите общедоступный IP-адрес уровня "Стандартный" с любым из сетевых интерфейсов виртуальной машины. Если имеется несколько сетевых интерфейсов, одна сетевая карта с общедоступным IP-адресом уровня "Стандартный" предотвращает исходящий доступ по умолчанию для виртуальной машины.

Использование гибкого режима оркестрации для Масштабируемые наборы виртуальных машин

- Гибкие масштабируемые наборы по умолчанию защищены. Все экземпляры, созданные с помощью гибких масштабируемых наборов, не имеют IP-адреса исходящего доступа по умолчанию, поэтому требуется явный метод исходящего трафика. Дополнительные сведения см. в режиме гибкой оркестрации для Масштабируемые наборы виртуальных машин

Внимание

Если серверный пул подсистемы балансировки нагрузки настроен ПО IP-адресу, он будет использовать исходящий доступ по умолчанию из-за текущей известной проблемы. Для защиты по умолчанию конфигурации и приложений с высокими требованиями для исходящего трафика свяжите шлюз NAT с виртуальными машинами в серверном пуле подсистемы балансировки нагрузки для безопасного трафика. Подробнее о существующих известных проблемах.

Если мне нужен исходящий доступ, каким способом рекомендуется воспользоваться?

Для организации явного исходящего соединения рекомендуется использовать шлюз NAT. Для предоставления такого доступа также можно использовать брандмауэр.

Ограничения

Общедоступное подключение требуется для активации Windows и Обновл. Windows. Рекомендуется настроить явную форму общедоступного исходящего подключения.

IP-адрес исходящего доступа по умолчанию не поддерживает фрагментированные пакеты.

IP-адрес исходящего доступа по умолчанию не поддерживает связь ICMP.

Следующие шаги

Дополнительные сведения о исходящих подключениях в Шлюзе Azure и Azure NAT см. в следующем разделе: