Конечные точки службы для виртуальной сети

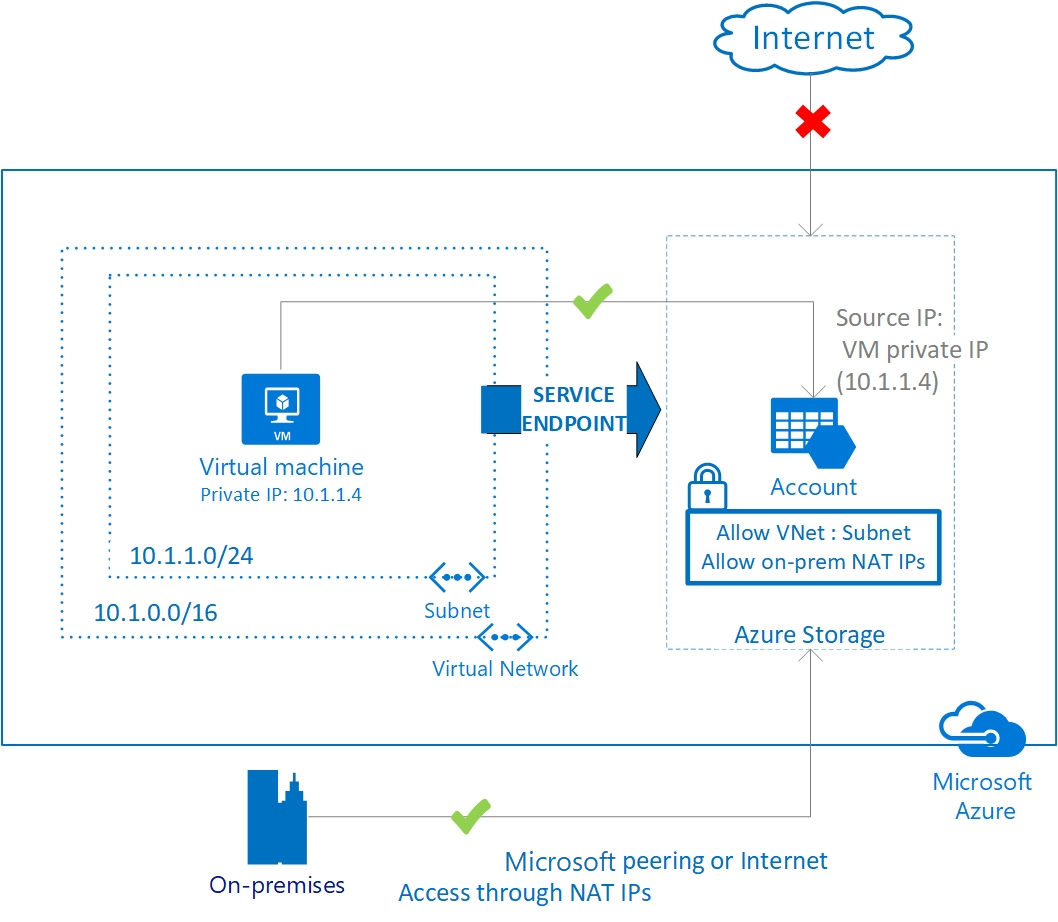

Конечная точка службы для виртуальной сети обеспечивает возможность безопасного и прямого подключения к службам Azure по оптимизированному маршруту через магистральную сеть Azure. Конечные точки позволяют защищать критически важные ресурсы служб Azure в пределах отдельных виртуальных сетей. Через конечные точки служб частные IP-адреса в виртуальной сети могут достигать конечную точку службы Azure без необходимости использовать общедоступный IP-адрес в виртуальной сети.

Примечание.

Корпорация Майкрософт рекомендует использовать Приватный канал Azure и частные конечные точки для безопасного и закрытого доступа к службам, размещенным на платформе Azure. Приватный канал Azure подготавливает сетевой интерфейс в виртуальную сеть для служб Azure, таких как служба хранилища Azure или SQL Azure. Дополнительные сведения см. в разделе Приватный канал Azure и что такое частная конечная точка?.

Конечные точки службы доступны для следующих служб и регионов Azure. Ресурс Microsoft.* указывается в скобках. Включите этот ресурс на стороне подсети во время настройки конечных точек для службы:

Общедоступная версия

- Служба хранилища Azure (Microsoft.Storage): общедоступная версия для всех регионов Azure.

- служба хранилища Azure конечных точек службы между регионами (Microsoft.Storage.Global): общедоступен во всех регионах Azure.

- База данных SQL Azure (Microsoft.Sql): общедоступная версия для всех регионов Azure.

- Azure Synapse Analytics (Microsoft.Sql): общедоступная версия для всех регионов Azure для выделенных пулов SQL (ранее — хранилище данных SQL).

- Сервер Базы данных Azure для PostgreSQL (Microsoft.Sql): общедоступная версия для регионов Azure, в которых доступна служба базы данных.

- Сервер Базы данных Azure для MySQL (Microsoft.Sql): общедоступная версия для регионов Azure, в которых доступна служба базы данных.

- Сервер Базы данных Azure для MariaDB (Microsoft.Sql): общедоступная версия для регионов Azure, в которых доступна служба базы данных.

- Azure Cosmos DB (Microsoft.AzureCosmosDB): общедоступная версия для всех регионов Azure.

- Azure Key Vault (Microsoft.KeyVault): общедоступная версия для всех регионов Azure.

- Служебная шина Azure (Microsoft.ServiceBus): общедоступная версия для всех регионов Azure.

- Центры событий Azure (Microsoft.EventHub): общедоступная версия для всех регионов Azure.

- Служба приложений Azure (Microsoft.Web): общедоступная версия для всех регионов Azure, где доступна Служба приложений.

- Azure Cognitive Services (Microsoft.CognitiveServices): общедоступен во всех регионах Azure, где доступны службы искусственного интеллекта Azure.

Общедоступная предварительная версия

- Реестр контейнеров Azure (Microsoft.ContainerRegistry): предварительная версия доступна только в тех регионах Azure, где доступен Реестр контейнеров Azure.

Самые актуальные уведомления доступны на странице обновлений виртуальной сети Azure.

Ключевые преимущества

Конечные точки служб обеспечивают следующие преимущества.

Улучшенная безопасность для ресурсов службы Azure: частные адресные пространства виртуальной сети могут перекрываться. Но перекрывающиеся пространства не позволяют уникально идентифицировать трафик, поступающий из виртуальной сети. Конечные точки службы позволяют защитить ресурсы службы Azure в виртуальной сети, расширив удостоверение виртуальной сети в службу. После включения конечных точек службы в виртуальной сети можно добавить правило виртуальной сети, чтобы обеспечить безопасность ресурсов службы Azure в виртуальной сети. Добавление этого правила повысит уровень безопасности, так как оно полностью исключает открытый доступ к ресурсам из Интернета и разрешает трафик только из виртуальной сети.

Оптимальная маршрутизация трафика службы Azure из виртуальной сети. В настоящее время, если в виртуальной сети настроен маршрут для принудительного направления трафика из Интернета к локальным или виртуальным устройствам, трафик служб Azure направляется по этим же маршрутам. Конечные точки служб обеспечивают оптимальную маршрутизацию трафика Azure.

Конечные точки всегда направляют трафик служб непосредственно из виртуальной сети в службу в магистральной сети Microsoft Azure. Так как трафик не покидает пределы магистральной сети, это позволяет и дальше выполнять аудит и мониторинг исходящего интернет-трафика из виртуальных сетей при помощи принудительного туннелирования без воздействия на трафик служб. Дополнительные сведения об определяемых пользователем маршрутах и принудительном туннелировании см. в статье Маршрутизация трафика в виртуальной сети.

Простота настройки и управления. Больше не нужны зарезервированные общедоступные IP-адреса в виртуальных сетях для защиты ресурсов Azure с помощью брандмауэра IP-адресов. Для настройки конечных точек службы не требуется преобразование сетевых адресов (NAT) или дополнительные шлюзовые устройства. Конечные точки службы можно настроить с помощью одного выбора в подсети. Нет дополнительных затрат на обслуживание конечных точек.

Ограничения

- Функция доступна только для виртуальных сетей, развернутых посредством модели развертывания с помощью Azure Resource Manager.

- Конечные точки включаются в подсетях, которые настроены в виртуальных сетях Azure. Конечные точки нельзя использовать для трафика из локальных служб в службы Azure. Дополнительные сведения см. в разделе Защита доступа к службам Azure из локальной среды.

- В SQL Azure конечная точка службы применяется только к трафику службы Azure в пределах региона виртуальной сети.

- Для Azure Data Lake Storage 1-го поколения возможность интеграции с виртуальной сетью поддерживается только для виртуальных сетей из одного региона. Кроме того, обратите внимание, что интеграция виртуальной сети для ADLS 1-го поколения использует безопасность конечной точки службы виртуальной сети между виртуальной сетью и идентификатором Microsoft Entra для создания дополнительных утверждений безопасности в маркере доступа. Эти утверждения используются для проверки подлинности виртуальной сети в учетной записи ADLS 1-го поколения и для предоставления доступа. Тег Microsoft.AzureActiveDirectory, указанный в разделе служб с поддержкой конечных точек служб, используется только для поддержки служебных конечных точек для ADLS 1-го поколения. Идентификатор Microsoft Entra не поддерживает конечные точки службы в собственном коде. Дополнительные сведения об интеграции Azure Data Lake Store 1-го поколения с виртуальной сетью см. в этой статье.

- Виртуальная сеть может быть связана до 200 разных подписок и регионов каждой поддерживаемой службой с настроенными правилами активной виртуальной сети.

Защита служб Azure в виртуальных сетях

Конечная точка службы для виртуальной сети предоставляет службе Azure удостоверение виртуальной сети. После включения конечных точек службы в виртуальной сети можно добавить правило виртуальной сети, чтобы обеспечить безопасность ресурсов службы Azure в виртуальной сети.

В настоящее время трафик служб Azure из виртуальной сети использует общедоступные IP-адреса в качестве исходных IP-адресов. При помощи конечных точек служб трафик в качестве исходных IP-адресов использует частные адреса виртуальной сети при обращении к службе Azure из виртуальной сети. Это переключение позволяет осуществлять доступ к службам без необходимости в зарезервированных общедоступных IP-адресах, которые используются в брандмауэрах.

Примечание.

При использовании конечных точек службы исходные IP-адреса виртуальных машин в подсети для трафика служб переключаются с общедоступных адресов IPv4 на частные. Существующие правила брандмауэра службы Azure, использующие общедоступные IP-адреса Azure, перестанут работать после этого переключения. Перед настройкой конечных точек службы убедитесь, что правила брандмауэра службы Azure поддерживают переключение. При настройке конечных точек службы также может наблюдаться временное прерывание трафика служб из этой подсети.

Защита доступа к службам Azure из локальной среды

По умолчанию ресурсы служб Azure, которые защищены в виртуальной сети, недоступны из локальных сетей. Чтобы разрешить трафик из локальной среды, необходимо также разрешить общедоступные IP-адреса (обычно это NAT) из локальных каналов или каналов ExpressRoute. Вы можете добавить эти IP-адреса в конфигурации брандмауэра IP-адресов для ресурсов служб Azure.

ExpressRoute: если вы используете ExpressRoute для пиринга Майкрософт из локальной среды, вам потребуется определить IP-адреса NAT, которые вы используете. IP-адреса NAT предоставляются клиентом или предоставляются поставщиком услуг. Чтобы разрешить доступ к ресурсам служб, необходимо разрешить эти общедоступные IP-адреса в настройках брандмауэра IP-адресов ресурсов. Дополнительные сведения о пиринге NAT для ExpressRoute Майкрософт см. в разделе "Требования к NAT ExpressRoute".

Настройка

- Настройте конечные точки служб в подсети виртуальной сети. Конечные точки работают с любым типом вычислительных экземпляров, выполняющихся в этой подсети.

- Вы можете настроить в подсети несколько конечных точек служб для любых поддерживаемых служб Azure (например, для службы хранилища Azure или Базы данных SQL Azure).

- Для Базы данных SQL Azure виртуальные сети должны относиться к тому же региону, что и ресурс службы Azure. Для всех остальных служб можно организовать защиту ресурсов Azure в виртуальных сетях в любом регионе.

- Виртуальная сеть, в которой настраивается конечная точка, может относиться к той же подписке, что и ресурс службы Azure, либо же к другой подписке. Дополнительные сведения о разрешениях, которые требуются для настройки конечных точек и защиты служб Azure, см. в разделе Подготовка.

- Вы можете защитить новые или существующие ресурсы в виртуальных сетях с помощью конечных точек служб для поддерживаемых служб.

Рекомендации

После включения конечной точки службы исходные IP-адреса для обмена данными со службой из этой подсети переключаются с общедоступных IPv4-адресов на частные. Во время этого переключения все открытые TCP-подключения к службе закрываются. Убедитесь, что при включении или отключении конечной точки службы в подсети не выполняются критически важные задачи. Также удостоверьтесь, что приложения могут автоматически подключаться к службам Azure после этого переключения IP-адресов.

Коммутатор IP-адресов влияет только на трафик служб из виртуальной сети. Он не влияет на другой входящий или исходящий трафик к общедоступным IPv4-адресам (или от них), которые назначены виртуальным машинам. Если для служб Azure установлены правила брандмауэра с использованием общедоступных IP-адресов Azure, то после переключения на частные адреса виртуальной сети эти правила перестают работать.

Если используются конечные точки служб, текущие записи DNS для служб Azure остаются без изменений и продолжают разрешать общедоступные IP-адреса, которые назначены службе Azure.

Группы безопасности сети (NSG) с конечными точками служб:

- По умолчанию группы NSG разрешают исходящий интернет-трафик и, следовательно, трафик из виртуальной сети в службы Azure. Этот трафик нормально работает с конечными точками служб без дополнительной настройки.

- Чтобы запретить весь исходящий интернет-трафик и разрешить трафик только в определенные службы Azure, воспользуйтесь тегами служб в группах NSG. Вы можете указать поддерживаемые службы Azure как место назначения в правилах NSG, и обслуживание IP-адресов, которые определены в каждом теге, будет выполняться платформой Azure. Дополнительные сведения см. в статье о тегах служб Azure для групп NSG.

Сценарии

- Пиринговые виртуальные сети, связанные виртуальные сети или несколько виртуальных сетей. Чтобы обеспечить защиту служб Azure в нескольких подсетях в виртуальной сети или в нескольких виртуальных сетях, вы можете включить конечные точки служб для каждой из этих подсетей независимо друг от друга и защитить ресурсы служб Azure во всех этих подсетях.

- Фильтрация исходящего трафика, передаваемого из виртуальной сети в службы Azure. Если требуется проверять или фильтровать трафик, который отправляется в службу Azure из виртуальной сети, можно развернуть в этой виртуальной сети виртуальное сетевое устройство. Это позволяет применять конечные точки служб к подсети, в которой развертывается виртуальное сетевое устройство, и обеспечить защиту ресурса службы Azure только в этой подсети. Это может быть полезно, если вы хотите применить фильтрацию виртуального сетевого устройства, чтобы ограничить доступ к службе Azure из виртуальной сети, разрешив его только с определенных ресурсов Azure. Дополнительные сведения см. в разделе Deploy highly available network virtual appliances (Развертывание высокодоступных сетевых устройств).

- Защита ресурсов Azure для служб, развернутых непосредственно в виртуальных сетях. Вы можете развертывать разные службы Azure непосредственно в конкретных подсетях виртуальной сети. Вы можете защитить ресурсы служб Azure в подсетях управляемой службы, настроив конечную точку службы в подсети управляемой службы.

- Трафик диска с виртуальной машины Azure. Изменения маршрутов для конечных точек службы в службе хранилища Azure не влияют на трафик управляемых и неуправляемых дисков виртуальной машины. К такому трафику относятся операции дискового ввода-вывода, а также подключения и отключения дисков. Вы можете ограничить доступ REST к страничным BLOB-объектам, разрешив его только из выбранных сетей, используя конечные точки служб и сетевые правила службы хранилища Azure.

Ведение журнала и устранение неполадок

Настроив конечные точки для определенной службы, убедитесь, что маршрут конечной точки службы работает нормально, выполнив следующие проверки:

- Проверка исходного IP-адреса любого запроса к службе при ее диагностике. Во всех новых запросах с использованием конечных точек служб исходный IP-адрес отображается как частный IP-адрес виртуальной сети, который назначен клиенту, выполняющему запрос из виртуальной сети. Без конечной точки этот адрес является общедоступным IP-адресом Azure.

- Просмотр действующих маршрутов любого сетевого интерфейса в подсети. Маршрут к службе:

- отображает более точный маршрут по умолчанию с учетом префиксов адресов каждой службы;

- использует значение VirtualNetworkServiceEndpoint параметра nextHopType;

- указывает, что для службы применяется прямое соединение более высокого уровня, чем соединение любого маршрута с принудительным туннелированием.

Примечание.

Конечные точки службы переопределяют любые определяемые пользователем маршруты BGP или определяемые пользователем маршруты для сопоставления префикса адресов службы Azure. Дополнительные сведения см. в статье Диагностика проблем с маршрутизацией виртуальной машины.

Подготовка

Пользователь с правами на запись в виртуальной сети может настраивать в виртуальных сетях независимые конечные точки служб. Чтобы настроить защиту ресурсов служб Azure в виртуальной сети, пользователь должен иметь разрешение Microsoft.Network/virtualNetworks/subnets/joinViaServiceEndpoint/ для всех добавляемых подсетей. Встроенные роли администратора служб включают это разрешение по умолчанию. Это разрешение можно изменить, создав пользовательские роли.

Дополнительные сведения о встроенных ролях см. в статье Встроенные роли Azure. Дополнительные сведения о назначении конкретных разрешений настраиваемым ролям см. в статье Настраиваемые роли Azure.

Виртуальные сети и ресурсы служб Azure могут находиться в одной или разных подписках. Некоторые службы Azure (не все), такие как служба хранилища Azure и Azure Key Vault, также поддерживают конечные точки службы в разных клиентах Active Directory (AD). Это означает, что виртуальная сеть и ресурс службы Azure могут находиться в разных клиентах Active Directory (AD). Дополнительные сведения см. в документации по отдельным службам.

Цены и ограничения

Плата за использование конечных точек службы не взимается. Текущие цены на службы Azure (служба хранилища Azure, База данных SQL Azure и т. д.) применяются без изменений.

Общее количество конечных точек службы в виртуальной сети не ограничено.

Некоторые службы Azure (например, учетные записи службы хранилища Azure) могут применять ограничения на количество подсетей, используемых для защиты ресурса. Дополнительные сведения см. в документации по различным службам, которые приведены в разделе Дальнейшие действия.

Политики конечной точки службы для виртуальной сети

Политики конечной точки службы для виртуальной сети позволяют фильтровать трафик, передаваемый из виртуальной сети в службы Azure. Такой фильтр разрешает использовать через конечные точки службы только определенные ресурсы службы Azure. Политики конечных точек служб предоставляют возможность детального контроля доступа трафика из виртуальной сети к службам Azure. Дополнительные сведения см. в статье Политики конечных точек службы для виртуальной сети.

Вопросы и ответы

Часто задаваемые вопросы о конечной точке службы для виртуальной сети см. здесь.

Следующие шаги

- Настройка конечных точек служб для виртуальной сети

- Защита учетной записи хранения Azure с помощью виртуальной сети

- Защита Базы данных SQL Azure с помощью виртуальной сети

- Защита Azure Synapse Analytics с помощью виртуальной сети

- Сравнение частных конечных точек и конечных точек служб

- Политики конечных точек служб для виртуальной сети (предварительная версия).

- Шаблон Azure Resource Manager