Подключение VPN-шлюза (шлюза виртуальной сети) к Виртуальной глобальной сети

Эта статья поможет настроить подключение от VPN-шлюза Azure (шлюза виртуальной сети) к Виртуальной глобальной сети Azure (VPN-шлюзу). Создание подключения из VPN-шлюза (шлюза виртуальной сети) к Виртуальной глобальной сети (VPN-шлюз) аналогично настройке подключения к виртуальной глобальной сети из сайтов VPN филиалов.

Чтобы минимизировать возможные ошибки из-за сходства в названиях этих двух компонентов, мы будем указывать после слова "шлюз" имя компонента, к которому он относится. Например: "шлюз виртуальной сети VPN-шлюза" или "VPN-шлюз Виртуальной глобальной сети".

Перед началом

Прежде чем приступать к подключению, создайте следующие ресурсы:

Виртуальная глобальная сеть Azure (WAN)

- Создайте виртуальную глобальную сеть.

- Создайте концентратор.

- Создайте VPN-шлюз S2S, настроенный в концентраторе.

Виртуальная сеть (для шлюза виртуальной сети)

- Создайте виртуальную сеть без шлюзов виртуальных сетей. Далее для этой виртуальной сети будет настроен шлюз виртуальной сети в режиме "активный — активный". Ни одна из подсетей локальной сети не должна перекрывать виртуальные сети, к которым вы хотите подключиться.

1. Настройка шлюза виртуальной сети VPN-шлюза

В этом разделе вы создадите шлюз виртуальной сети VPN-шлюза в режиме "активный — активный" в вашей виртуальной сети. При создании шлюза можно либо использовать имеющиеся общедоступные IP-адреса для двух экземпляров шлюза, либо создать новые общедоступные IP-адреса. Эти общедоступные IP-адреса будут использоваться при настройке сайтов Виртуальной глобальной сети.

Создайте шлюз виртуальной сети VPN-шлюза в режиме "активный — активный" в вашей виртуальной сети. Дополнительные сведения о шлюзах VPN "активный-активный" и об этапах их настройки см. в разделе Настройка VPN-шлюзов "активный — активный".

В следующих разделах показаны примеры параметров для шлюза виртуальной сети.

Параметр режима "активный — активный" — на странице Конфигурация шлюза виртуальной сети убедитесь, что включен режим активный — активный.

Параметр BGP — на странице Конфигурация шлюза виртуальной сети можно выбрать пункт Настроить ASN BGP (при желании). При настройке BGP измените для ASN значение по умолчанию, показанное на портале. Для этой конфигурации ASN BGP не может иметь значение 65515. Номер 65515 будет использоваться Виртуальной глобальной сетью Azure.

Общедоступные IP-адреса — после создания шлюза перейдите на страницу Свойства. Свойства и параметры конфигурации будут выглядеть подобно показанным в следующем примере. Обратите внимание на два общедоступных IP-адреса, используемые для шлюза.

2. Создание сайтов VPN Виртуальной глобальной сети

В этом разделе вы создадите два сайта VPN Виртуальной глобальной сети, которые будут соответствовать шлюзам виртуальной сети, созданным в предыдущем разделе.

На странице Виртуальная глобальная сеть перейдите к разделу VPN-сайты.

На странице VPN sites (VPN-сайты) щелкните +Create site (+Создать сайт).

На странице Создание сайта VPN на вкладке Основные сведения заполните следующие поля:

- Регион: тот же регион, что и у шлюза виртуальной сети VPN-шлюза Azure.

- Имя: например, "Site1".

- Поставщик устройства. Имя поставщика устройства VPN (например, Citrix, Cisco или Barracuda). Добавление данных о поставщике устройства поможет команде Azure лучше понять вашу среду, чтобы добавить дополнительные возможности оптимизации в будущем или помочь вам устранить неполадки.

- Частный диапазон адресов: введите значение или оставьте это поле пустым, если включен протокол BGP.

Нажмите кнопку Далее: ссылки> для перехода на страницу Ссылки.

На странице Ссылки заполните следующие поля:

- Имя канала. Имя, которое вы хотите предоставить для физического канала на сайте VPN. Пример: Link1.

- Скорость канала. Это скорость VPN-устройства в расположении ветви. Пример 50, то есть 50 Мбит/с, — это скорость VPN-устройства на сайте филиала.

- Имя поставщика канала. Это имя физического канала на сайте VPN. Пример ATT, Verizon.

- IP-адрес канала — введите IP-адрес. Для этой конфигурации IP-адрес совпадает с первым общедоступным IP-адресом, отображаемым в свойствах шлюза виртуальной сети (VPN-шлюза).

- Адрес BGP и ASN — они должны совпадать с одним из IP-адресов узла BGP и номером ASN, присвоенными шлюзу виртуальной сети VPN-шлюза, который был настроен на этапе 1.

Заполнив нужные поля, выберите параметр Просмотр и создание, чтобы проверить результат. Щелкните Создать, чтобы создать сайт.

Повторите предыдущие шаги, чтобы создать второй сайт, который будет соответствовать второму экземпляр шлюза виртуальной сети VPN-шлюза. В нем используются те же параметры, за исключением второго общедоступного IP-адреса и второго IP-адреса узла BGP в конфигурации VPN-шлюза.

Вы успешно подготовили два сайта.

3. Подключение сайтов к виртуальному концентратору

Теперь подключите оба сайта к виртуальному концентратору, выполнив следующие действия. Дополнительные сведения о подключении сайтов см. в разделе Подключение VPN-сайтов к виртуальному концентратору.

На странице виртуальной глобальной сети перейдите к разделу Концентраторы.

На странице Концентраторы щелкните созданный концентратор.

На странице созданного концентратора на панели слева выберите VPN (сеть — сеть).

Ваши сайты должны отображаться на странице VPN (сеть — сеть). В противном случае, чтобы очистить фильтры и просмотреть сайт, может потребоваться щелкнуть окно Сопоставление концентраторов: x.

Установите флажки рядом с именами обоих сайтов (не щелкайте имена сайтов напрямую), а затем нажмите Подключить VPN-сайты.

На странице Подключение сайтов настройте необходимые параметры. Обязательно запишите значение Общего ключа. Оно будет использоваться позже при создании подключений.

В нижней части страницы выберите Подключить. Для обновления параметров сайта в концентраторе потребуется некоторое время.

4. Скачивание файлов конфигурации VPN

В этом разделе вы скачаете файлы конфигурации VPN для сайтов, созданных в предыдущем разделе.

На странице "Виртуальная глобальная сеть" перейдите к разделу VPN-сайты.

В верхней части страницы VPN-сайты выберите Скачать конфигурацию VPN типа "сеть — сеть" и скачайте файл. Azure создаст файл конфигурации с необходимыми значениями, которые будут использоваться для настройки шлюзов локальной сети в следующем разделе.

5. Создание шлюзов локальной сети

В этом разделе вы создадите два шлюза локальной сети VPN-шлюза Azure. Файлы конфигурации из предыдущего шага содержат параметры конфигурации шлюзов. Используйте эти параметры, чтобы создать и настроить шлюзы локальной сети VPN-шлюза Azure.

Создайте шлюз локальной сети, используя эти параметры. Сведения о создании шлюза локальной сети VPN-шлюза см. в статье по VPN-шлюзам Создание шлюза локальной сети.

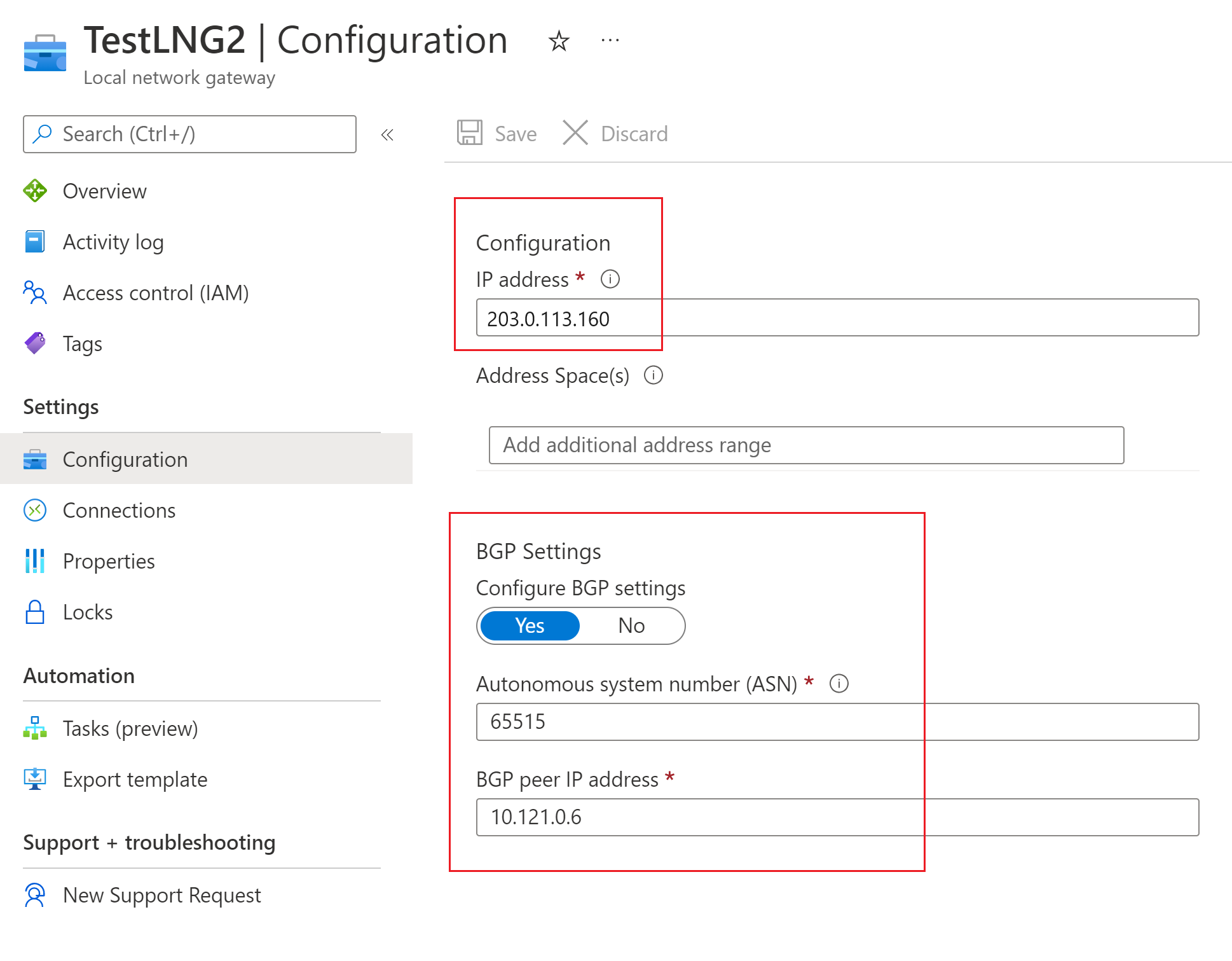

- IP-адрес — используйте IP-адрес экземпляра Instance0, указанный для интерфейса gatewayconfiguration файла конфигурации.

- BGP — если используется подключение по протоколу BGP, выберите Настроить параметры BGP и введите номер ASN "65515". Введите IP-адрес узла BGP. Используйте адреса "Instance0 BgpPeeringAddress" для интерфейса gatewayconfiguration из файла конфигурации.

- Адресное пространство — если подключение устанавливается не по протоколу BGP, убедитесь, что флажок Настроить параметры BGP снят. Введите адресные пространства, которые будут объявлены на стороне шлюза виртуальной сети. Можно добавить несколько диапазонов пространства адресов. Убедитесь, что указанные диапазоны не перекрывают диапазоны других сетей, к которым необходимо подключиться.

- Подписка, Группа ресурсов и Расположение — эти параметры аналогичны параметрам концентратора Виртуальной глобальной сети.

Проверьте настройки и создайте шлюз локальной сети. Шлюз локальной сети должен выглядеть подобно показанному в этом примере.

Повторите эти действия, чтобы создать еще один шлюз локальной сети, но в этот раз используйте значения "Instance1" вместо значений "Instance0" из файла конфигурации.

Важно!

Имейте в виду, что при настройке подключения BGP через IPsec к общедоступному IP-адресу, который не является общедоступным IP-адресом шлюза vWAN с удаленным ASN "65515", развертывание шлюза локальной сети завершится сбоем, так как ASN "65515" является задокументировано зарезервированным ASN, как показано в разделе Какие автономные системы можно использовать. Однако когда шлюз локальной сети считывает общедоступный адрес виртуальной глобальной сети с удаленным ASN "65515", это ограничение снимается платформой.

6. Создание подключений

В этом разделе вы создадите подключение между шлюзами локальной сети VPN-шлюза и шлюзом виртуальной сети. Действия, необходимые для создания подключения к VPN-шлюзу, см. в разделе Настройка подключения.

На портале перейдите к шлюзу виртуальной сети и выберите Подключения. В верхней части страницы "Подключения" выберите элемент Добавить, чтобы открыть страницу Добавление подключения.

На странице Добавление подключения задайте следующие значения для подключения.

- Имя — имя подключения.

- Тип подключения — выберите "сеть — сеть" (IPSec) .

- Шлюз виртуальной сети. Это значение является фиксированным, так как вы подключаетесь из этого шлюза.

- Шлюз локальной сети — это подключение будет соединять шлюз виртуальной сети со шлюзом локальной сети. Выберите один из созданных вами ранее шлюзов локальной сети.

- Общий ключ: введите общий ключ, использованный ранее.

- Протокол IKE — выберите протокол IKE.

Щелкните ОК для создания подключения.

Данные созданного подключения появятся на странице Подключения шлюза виртуальной сети.

Повторите приведенные выше шаги, чтобы создать второе подключение. Во втором подключении выберите другой созданный вами шлюз локальной сети.

Если подключения устанавливаются по протоколу BGP, то после создания подключений перейдите к подключению и выберите Конфигурация. На странице Конфигурация для BGP установите флажок Включен. Затем нажмите кнопку Сохранить.

Повторите эти действия для второго подключения.

7. Проверка подключений

Чтобы проверить подключение, можно создать две виртуальные машины — одну со стороны шлюза виртуальной сети VPN-шлюза и одну в виртуальной сети для Виртуальной глобальной сети, а затем проверить связь между ними утилитой ping.

Создайте виртуальную машину в виртуальной сети (Test1-VNet) для VPN-шлюза Azure (Test1-VNG). Не создавайте виртуальную машину в подсети GatewaySubnet.

Создайте другую виртуальную сеть для подключения к виртуальной глобальной сети. Создайте виртуальную машину в подсети этой виртуальной сети. Эта виртуальная сеть не может содержать шлюзы виртуальных сетей. Быстро создать виртуальную сеть можно с помощью команд PowerShell, приведенных в статье подключение типа "сеть — сеть". Не забудьте изменить значения перед запуском командлетов.

Подключите виртуальную сеть к концентратору Виртуальной глобальной сети. На странице своей виртуальной глобальной сети выберите Подключения виртуальных сетей, затем выберите +Добавить подключение. На странице Добавление подключения заполните следующие поля.

- Имя подключения. Укажите имя своего подключения.

- Концентраторы. Выберите концентратор, который нужно связать с этим подключением.

- Подписка. Проверьте подписку.

- Виртуальная сеть. Выберите виртуальную сеть, которую вы хотите подключить к этому концентратору. В виртуальной сети не должно быть существующих шлюзов виртуальных сетей.

Нажмите кнопку ОК, чтобы создать подключение виртуальной сети.

Теперь между виртуальными машинами установлено подключение. Если нет брандмауэров или других политик, которые блокируют обмен данными, то должно быть возможно отправить с одной виртуальной машины на другую пакет проверки связи (ping) и получить отклик.

Дальнейшие действия

- Дополнительные сведения о VPN типа "сеть — сеть" для Виртуальной глобальной сети см. в разделе Руководство. VPN типа "сеть — сеть" для Виртуальной глобальной сети.

- Дополнительные сведения о параметрах VPN-шлюза в режиме "активный — активный" см. в разделе Конфигурации VPN-шлюза в режиме "активный — активный".