Настройка VPN-шлюз P2S для проверки подлинности Идентификатора Microsoft Entra — зарегистрированного вручную приложения

В этой статье показано, как настроить VPN-шлюз типа "точка — сеть" (P2S) для проверки подлинности идентификатора Microsoft Entra и вручную зарегистрировать VPN-клиент Azure. Этот тип конфигурации поддерживается только для подключений протокола OpenVPN.

Вы также можете создать этот тип конфигурации P2S VPN-шлюз, выполнив действия для нового приложения VPN-клиента, зарегистрированного корпорацией Майкрософт. Используя более новую версию, выполните шаги по регистрации VPN-клиента Azure в клиенте Microsoft Entra. Она также поддерживает больше клиентских операционных систем. Однако она пока не поддерживает определенные значения аудитории. Дополнительные сведения о протоколах и проверке подлинности подключений "точка — сеть" см. в статье Сведения о VPN-подключениях типа "точка — сеть".

Необходимые компоненты

Действия, описанные в этой статье, требуют клиента Microsoft Entra. Если у вас нет клиента Microsoft Entra, его можно создать, выполнив действия, описанные в статье "Создание нового клиента ". При создании каталога обратите внимание на следующие поля:

- Имя организации

- Первоначальное доменное имя

Если у вас уже есть шлюз P2S, действия, описанные в этой статье, помогут настроить шлюз для проверки подлинности идентификатора Microsoft Entra. Вы также можете создать новый VPN-шлюз. Ссылка на создание нового шлюза включена в эту статью.

Примечание.

Проверка подлинности идентификатора Microsoft Entra поддерживается только для подключений к протоколу OpenVPN® и требует vpn-клиента Azure.

Создание пользователей клиента Microsoft Entra

Создайте две учетные записи в созданном клиенте Microsoft Entra. Шаги см. в статье Добавление и удаление новых пользователей.

- Роль администратора облачных приложений

- Учетная запись пользователя

Роль администратора облачных приложений используется для предоставления согласия регистрации VPN-приложения Azure. Учетная запись пользователя может использоваться для тестирования проверки подлинности OpenVPN.

Назначьте одну из учетных записей роли администратора облачных приложений. Инструкции см. в разделе "Назначение ролей администратора и неадминистратора пользователям с идентификатором Microsoft Entra".

Авторизация VPN-приложения Azure

Войдите в портал Azure в качестве пользователя, которому назначена роль администратора облачных приложений.

Затем предоставьте согласие администратора для организации. Это позволит приложению VPN Azure выполнять вход и читать профили пользователей. Скопируйте и вставьте URL-адрес, относящийся к расположению развертывания, в адресную строку браузера:

Общедоступный

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentAzure для государственных организаций

https://login.microsoftonline.us/common/oauth2/authorize?client_id=51bb15d4-3a4f-4ebf-9dca-40096fe32426&response_type=code&redirect_uri=https://portal.azure.us&nonce=1234&prompt=admin_consentMicrosoft Cloud Germany

https://login-us.microsoftonline.de/common/oauth2/authorize?client_id=538ee9e6-310a-468d-afef-ea97365856a9&response_type=code&redirect_uri=https://portal.microsoftazure.de&nonce=1234&prompt=admin_consentMicrosoft Azure под управлением 21Vianet

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consentПримечание.

Если вы используете учетную запись администратора Cloud Applicaion, которая не является собственной для клиента Microsoft Entra для предоставления согласия, замените "common" идентификатором клиента Microsoft Entra в URL-адресе. Замена common идентификатором арендатора может также потребоваться в некоторых других случаях. Сведения о поиске идентификатора клиента см. в статье "Как найти идентификатор клиента Microsoft Entra".

Если появится запрос, выберите учетную запись с ролью администратора облачных приложений.

На странице Запрошенные разрешения щелкните Принять.

Перейдите к идентификатору Microsoft Entra. В области слева щелкните Корпоративные приложения. Вы увидите VPN Azure в списке.

Настройка VPN-шлюза

Внимание

Портал Azure находится в процессе обновления полей Azure Active Directory до Entra. Если вы видите идентификатор Microsoft Entra, на который вы ссылаетесь, и вы еще не видите эти значения на портале, можно выбрать значения Azure Active Directory.

Укажите идентификатор арендатора, который вы хотите использовать для проверки подлинности. Он указан в разделе свойств на странице Active Directory. Сведения о поиске идентификатора клиента см. в статье "Как найти идентификатор клиента Microsoft Entra".

Если у вас нет работающей среды "точка — сеть", следуйте инструкциям, чтобы создать ее. См. раздел Создание VPN-подключения «точка — сеть» для получения информации о создании и настройке VPN-шлюза типа «точка — сеть». При создании VPN-шлюза номер SKU "Базовый" не поддерживается для OpenVPN.

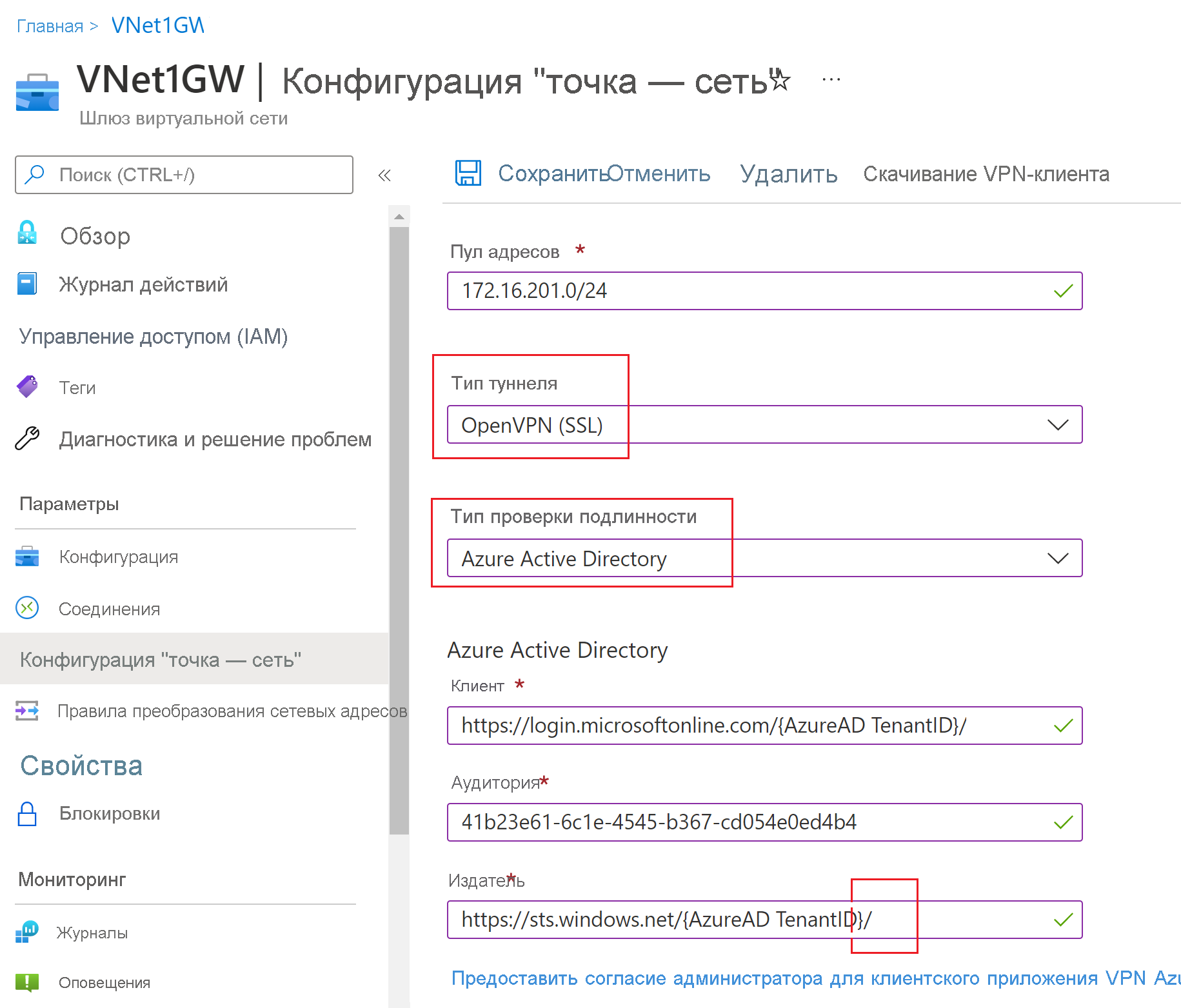

Перейдите к шлюзу виртуальной сети. В левой области щелкните конфигурацию "Точка — сеть".

Задайте следующие значения.

- Пул адресов: пул адресов клиента

- Тип туннеля: OpenVPN (SSL)

- Тип проверки подлинности: идентификатор Microsoft Entra

Для значений идентификатора Microsoft Entra используйте следующие рекомендации для значений клиента, аудитории и издателя. Замените {TenantID} идентификатором клиента, заботясь об удалении {} из примеров при замене этого значения.

Клиент: TenantID для клиента Microsoft Entra. Введите идентификатор клиента, соответствующий конфигурации. Убедитесь, что URL-адрес клиента не имеет (обратную косую

\черту) в конце. Косая черта допустима.- Общедоступная служба Azure AD:

https://login.microsoftonline.com/{TenantID} - Azure для государственных организаций AD:

https://login.microsoftonline.us/{TenantID} - Azure Germany AD:

https://login-us.microsoftonline.de/{TenantID} - Китай 21Vianet AD:

https://login.chinacloudapi.cn/{TenantID}

- Общедоступная служба Azure AD:

Аудитория: идентификатор приложения "VPN Azure" Microsoft Entra Enterprise App.

- Общедоступная служба Azure:

41b23e61-6c1e-4545-b367-cd054e0ed4b4 - Azure для государственных организаций:

51bb15d4-3a4f-4ebf-9dca-40096fe32426 - Azure Для Германии:

538ee9e6-310a-468d-afef-ea97365856a9 - Microsoft Azure, управляемый 21Vianet:

49f817b6-84ae-4cc0-928c-73f27289b3aa

- Общедоступная служба Azure:

Издатель: URL-адрес службы безопасных маркеров. Добавьте косую черту в конец значения издателя . В противном случае подключение может завершиться ошибкой. Пример:

https://sts.windows.net/{TenantID}/

После завершения настройки параметров нажмите кнопку "Сохранить " в верхней части страницы.

Скачивание пакета конфигурации профиля VPN-клиента Azure

В этом разделе описано, как создать и скачать пакет конфигурации профиля VPN-клиента Azure. Этот пакет содержит параметры, которые можно использовать для настройки профиля VPN-клиента Azure на клиентских компьютерах.

В верхней части страницы конфигурации "Точка — сеть" щелкните "Скачать VPN-клиент". Пакет конфигурации клиента создается несколько минут.

В браузере появится сообщение о том, что ZIP-файл конфигурации клиента доступен. Он получает такое же имя, как у вашего шлюза.

Распакуйте загруженный zip-файл.

Перейдите в распакованную папку "AzureVPN".

Запомните расположение файла azurevpnconfig.xml. Файл azurevpnconfig.xml содержит параметр для VPN-подключения. Вы также можете распространить этот файл среди всех пользователей, которым необходимо подключиться по электронной почте или другим способом. Для успешного подключения пользователю потребуются допустимые учетные данные идентификатора Microsoft Entra.

Следующие шаги

- Чтобы подключиться к виртуальной сети, необходимо настроить VPN-клиент Azure на клиентских компьютерах. Сведения о настройке VPN-клиента для VPN-подключений P2S — Windows или настройке VPN-клиента для VPN-подключений P2S — macOS.

- Часто задаваемые вопросы см. в разделе "Точка — сеть" VPN-шлюз вопросы и ответы.