Брандмауэр веб-приложения Azure в Azure Front Door

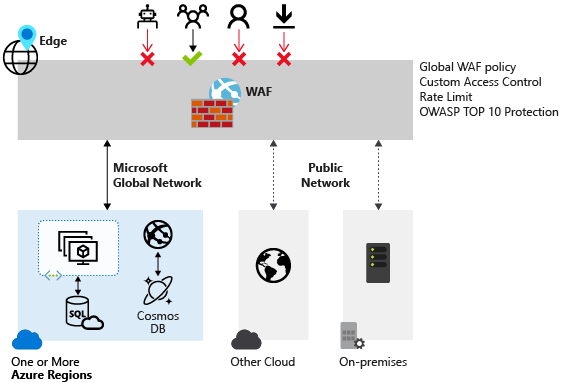

Azure Брандмауэр веб-приложений в Azure Front Door обеспечивает централизованную защиту для веб-приложений. Брандмауэр веб-приложения (WAF) защищает веб-службы от распространенных эксплойтов и уязвимостей. Он обеспечивает высокую доступность службы для пользователей и помогает отвечать требованиям соответствия.

Azure Брандмауэр веб-приложений в Azure Front Door — это глобальное и централизованное решение. Он разворачивается в граничных расположениях сети Azure по всему миру. Веб-приложения с поддержкой WAF проверяют все входящие запросы, предоставляемые Azure Front Door на границе сети.

WAF предотвращает вредоносные атаки, близкие к источникам атак, прежде чем они входят в виртуальную сеть. Вы получаете глобальную защиту в большом масштабе, не жертвуя производительностью. Политика WAF легко связывается с любым профилем Azure Front Door в подписке. Новые правила можно развернуть в течение нескольких минут, что позволяет быстро реагировать на изменения моделей угроз.

Примечание.

Для веб-рабочих нагрузок настоятельно рекомендуется использовать защиту от атак DDoS Azure и брандмауэр веб-приложения для защиты от новых атак DDoS. Другой вариант — использовать Azure Front Door вместе с брандмауэром веб-приложения. Azure Front Door обеспечивает защиту на уровне платформы от атак DDoS на уровне сети. Дополнительные сведения см . в разделе "Базовые показатели безопасности" для служб Azure.

Azure Front Door имеет два уровня:

- Standard

- Premium

Azure Брандмауэр веб-приложений изначально интегрирована с Azure Front Door Premium с полными возможностями. Для Azure Front Door Standard поддерживаются только пользовательские правила .

Защита

Azure Брандмауэр веб-приложений защищает:

- Веб-приложения из веб-уязвимостей и атак без изменений в серверном коде.

- Веб-приложения от вредоносных ботов с набором правил репутации IP.

- Приложения против атак DDoS. Дополнительные сведения см. в разделе "Защита от атак DDoS приложения".

Политика и правила WAF

Вы можете настроить политику WAF и связать эту политику с одним или несколькими доменами Azure Front Door для защиты. Политика WAF состоит из правил безопасности двух типов:

- Пользовательские правила, созданные клиентом.

- Управляемые наборы правил, которые являются коллекцией предварительно настроенных наборов правил, управляемых Azure.

Если используются правила обоих типов, то настраиваемые правила обрабатываются раньше, чем правила из управляемого службой набора правил. Каждое правило определяет условие соответствия, приоритет и действие. Поддерживаются типы действий ALLOW, BLOCK, LOG и REDIRECT. Вы можете создать полностью настраиваемую политику в соответствии с индивидуальными требованиями к защите приложения, комбинируя управляемые и пользовательские правила.

Правила в рамках политики обрабатываются в приоритетном порядке. Приоритет — это уникальное целое число, определяющее порядок обработки правил. Меньшее целое значение обозначает более высокий приоритет, и эти правила оцениваются перед правилами с более высоким целым значением. После сопоставления правила к запросу применяется соответствующее действие, определенное в правиле. После обработки такого совпадения правила с более низким приоритетом не обрабатываются дальше.

Веб-приложение, доставленное Azure Front Door, может одновременно связываться только с одной политикой WAF. Однако вы можете настроить Azure Front Door без каких-либо политик WAF, связанных с ним. Если политика WAF присутствует, она реплицируется во все наши граничные расположения, чтобы применять согласованные политики безопасности по всему миру.

Режимы WAF

Политику WAF можно настроить для выполнения в двух режимах:

- Обнаружение: когда WAF работает в режиме обнаружения, он отслеживает и регистрирует запрос и его соответствующее правило WAF в журналы WAF. Он не принимает никаких других действий. Вы можете включить ведение журнала диагностика для Azure Front Door. При использовании портала перейдите к разделу Диагностика.

- Предотвращение. В режиме предотвращения WAF принимает указанное действие, если запрос соответствует правилу. Дальнейшие низкоприоритетные правила не оцениваются, если совпадение найдено. Все запросы, для которых обнаружены совпадающие правила, также регистрируются в журналах WAF.

Действия WAF

Клиенты WAF могут выполняться из одного из действий, когда запрос соответствует условиям правила:

- Разрешить: запрос передается через WAF и пересылается в источник. Никакие правила с более низким приоритетом не могут блокировать такой запрос.

- Блокировать: запрос блокируется, а WAF отправляет клиенту ответ, не перенаправляя запрос в источник.

- Журнал. Запрос регистрируется в журналах WAF, а WAF продолжает оценивать правила более низкого приоритета.

- Перенаправление: WAF перенаправляет запрос на указанный URI. Указанный универсальный код ресурса (URI) — это параметр уровня политики. После настройки все запросы, соответствующие действию перенаправления , отправляются в этот универсальный код ресурса (URI).

- Оценка аномалий: общая оценка аномалий увеличивается постепенно, когда правило с этим действием сопоставляется. Это действие по умолчанию предназначено для набора правил по умолчанию 2.0 или более поздней версии. Оно неприменимо для набора правил Диспетчера ботов.

Правила WAF

Политика WAF состоит из правил безопасности двух типов:

- Пользовательские правила, созданные клиентом и управляемыми наборами правил

- Предварительно настроенные наборы правил, управляемые Azure

Пользовательские правила

Чтобы настроить пользовательские правила для WAF, используйте следующие элементы управления:

- Список разрешений IP и список блокировок: вы можете управлять доступом к веб-приложениям на основе списка IP-адресов или диапазонов IP-адресов клиента. Поддерживаются типы адресов IPv4 и IPv6. В этом списке вы можете разрешать или блокировать запросы, у которых исходный IP-адрес присутствует в заданном списке.

- Управление доступом на основе географических регионов: вы можете управлять доступом к веб-приложениям на основе кода страны, связанного с IP-адресом клиента.

- Управление доступом на основе параметров HTTP: можно использовать правила для строковых совпадений в параметрах запроса HTTP/HTTPS. К примерам относятся строки запроса, args POST, URI запроса, заголовок запроса и текст запроса.

- Управление доступом на основе метода запроса. Вы определяете правила по методам HTTP-запросов. К примерам относятся GET, PUT или HEAD.

- Ограничение размера: можно использовать правила длины определенных частей запроса, таких как строка запроса, URI или текст запроса.

- Правила ограничения скорости: правило ограничения скорости ограничивает ненормальный высокий трафик с любого IP-адреса клиента. Можно настроить пороговое значение для количества веб-запросов, разрешенных из IP-адреса клиента в течение одной минуты. Это правило отличается от пользовательского правила на основе списка IP-адресов, которое разрешает все или блокирует все запросы от IP-адреса клиента. Ограничения скорости можно объединить с другими условиями соответствия, такими как совпадения параметров HTTP(S) для детализированного контроля скорости.

Управляемые Azure наборы правил

Наборы правил, управляемые Azure, позволяют легко развернуть защиту от типичного набора угроз безопасности. Так как Azure управляет этими наборами правил, правила обновляются при необходимости для защиты от новых подписей атак. Набор правил по умолчанию, управляемый Azure, содержит правила для защиты от следующих категорий угроз.

- Межсайтовые сценарии

- Атаки Java.

- Включение локальных файлов

- Атака путем внедрения кода PHP.

- Удаленное выполнение команд.

- Включение удаленных файлов

- Фиксация сеансов

- Защита от внедрения кода SQL.

- Атаки через протоколы

Пользовательские правила всегда применяются до оценки правил в стандартном наборе правил. Соответствующее действие правила применяется, если запрос соответствует пользовательскому правилу. Запрос блокируется или передается в серверную часть. Никакие другие пользовательские правила или правила из стандартного набора правил не обрабатываются. Вы можете также удалить стандартный набор правил из политик WAF.

Дополнительные сведения см. в разделе Брандмауэр веб-приложений группы правил и правила набора правил по умолчанию.

Набор правил защиты от ботов

Вы можете включить правило защиты управляемого бота для выполнения пользовательских действий по запросам со всех категорий ботов.

Поддерживаются три категории ботов: Bad, Good и Unknown. Подписи ботов управляются и динамически обновляются платформой WAF.

- Плохо: плохие боты — это боты с вредоносными IP-адресами и ботами, которые фальсифицировали свои удостоверения. Плохие боты включают вредоносные IP-адреса, полученные из веб-канала Microsoft Threat Intelligence с высоким уровнем достоверности IP-каналов компрометации и репутации IP-адресов. Плохие боты также включают ботов, которые определяют себя как хорошие боты, но их IP-адреса не принадлежат законным издателям ботов.

- Хорошо: хорошие боты являются доверенными агентами пользователей. Хорошие правила бота классифицируются по нескольким категориям, чтобы обеспечить детальный контроль над конфигурацией политики WAF. К таким категориям относятся проверенные боты поисковой системы (например, Googlebot и Bingbot), проверенные боты проверки ссылок, проверенные боты социальных сетей (например, Facebookbot и LinkedInBot), проверенные рекламные боты, проверенные боты проверки содержимого и проверенные другие боты.

- Неизвестно: неизвестные боты — это агенты пользователей без дополнительной проверки. Неизвестные боты также включают вредоносные IP-адреса, полученные из веб-канала Microsoft Threat Intelligence среднего доверия IP-индикаторов компрометации.

Платформа WAF управляет сигнатурами ботов и динамически обновляет их. Вы можете настроить пользовательские действия для блокировки, разрешения, регистрации или перенаправления для различных типов ботов.

Если защита бота включена, входящие запросы, соответствующие правилам бота, блокируются, разрешены или регистрируются на основе настроенного действия. Недопустимые боты заблокированы, хорошие боты разрешены, и неизвестные боты регистрируются по умолчанию. Пользовательские действия можно настроить для блокировки, разрешения, журнала или JS для различных типов ботов. Вы можете получить доступ к журналам WAF из учетной записи хранения, концентратора событий, log analytics или отправить журналы в партнерское решение.

Набор правил Bot Manager 1.1 доступен в версии Azure Front Door premium.

Дополнительные сведения см. в статье Azure WAF Bot Manager 1.1 и JavaScript Challenge: навигация по ландшафту угроз бота.

Настройка

Вы можете настроить и развернуть все политики WAF с помощью портал Azure, REST API, шаблонов Azure Resource Manager и Azure PowerShell. Вы также можете настроить политики Azure WAF и управлять ими в большом масштабе с помощью интеграции Диспетчера брандмауэра. Дополнительные сведения см. в статье "Использование диспетчера Брандмауэр Azure для управления политиками Брандмауэр веб-приложений Azure".

Наблюдение

Мониторинг WAF в Azure Front Door интегрирован с Azure Monitor для отслеживания оповещений и простого отслеживания тенденций трафика. Дополнительные сведения см. в статье Ведение журнала и мониторинг в Брандмауэре веб-приложения Azure.

Следующие шаги

- Узнайте о Брандмауэр веб-приложений Azure в Шлюз приложений Azure.

- Дополнительные сведения о безопасности сети Azure.