Ввод в эксплуатацию правил сокращения направлений атак

Область применения:

После полного развертывания правил сокращения направлений атак очень важно, чтобы у вас были процессы для мониторинга действий, связанных с ASR, и реагирования на них. В число мероприятий входят:

Управление ложными срабатываниями правил ASR

Ложноположительные или отрицательные меры могут возникать в любом решении для защиты от угроз. Ложные срабатывания — это случаи, когда сущность (например, файл или процесс) обнаруживается и идентифицируется как вредоносная, хотя сущность на самом деле не представляет угрозы. В отличие от этого, ложноотрицательный — это сущность, которая не была обнаружена как угроза, но является вредоносной. Дополнительные сведения о ложноположительных и ложноотрицательных результатах см. в статье Устранение ложноположительных и отрицательных результатов в Microsoft Defender для конечной точки

Соответствие отчетам о правилах ASR

Последовательный и регулярный обзор отчетов является важным аспектом поддержания развертывания правил сокращения направлений атак и в курсе новых новых угроз. В вашей организации должны быть запланированы проверки событий правил сокращения направлений атак в соответствии с событиями, о которых сообщается о правилах уменьшения направлений атаки. В зависимости от размера организации проверки могут выполняться ежедневно, ежечасно или непрерывно.

Правила ASR Расширенная охота

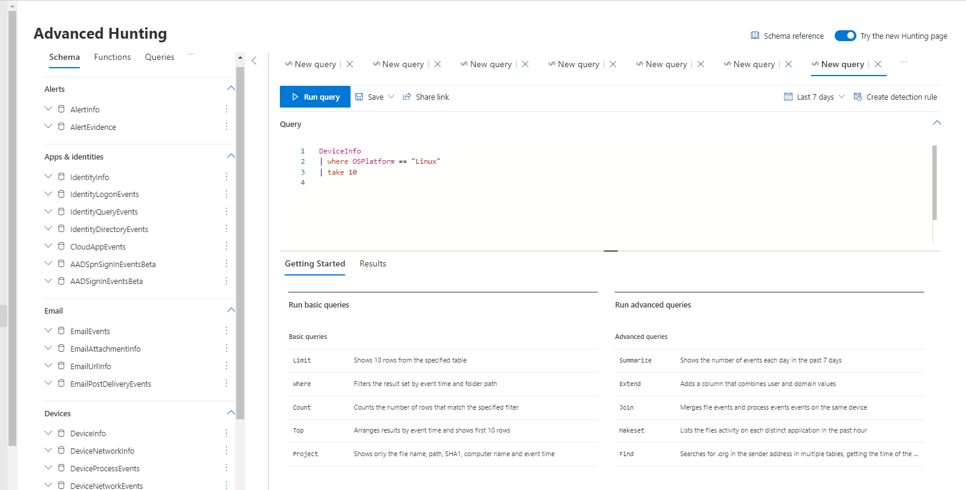

Одной из самых мощных функций Microsoft Defender XDR является расширенная охота. Если вы не знакомы с расширенной охотой, см. статью Упреждающая охота на угрозы с помощью расширенной охоты.

Расширенная охота — это средство охоты на угрозы на основе запросов (язык запросов Kusto), которое позволяет просматривать захваченные данные за 30 дней. Благодаря расширенной охоте вы можете упреждающе проверять события, чтобы найти интересные индикаторы и сущности. Гибкое управление доступом к данным позволяет выслеживать как известные, так и потенциальные угрозы без ограничений.

Благодаря расширенной охоте можно извлекать сведения о правилах сокращения направлений атак, создавать отчеты и получать подробные сведения о контексте аудита или события блокировки заданного правила уменьшения направлений атаки.

Вы можете запросить события правил сокращения направлений атаки из таблицы DeviceEvents в разделе расширенной охоты на портале Microsoft Defender. Например, в следующем запросе показано, как сообщить обо всех событиях с правилами сокращения направлений атак в качестве источника данных за последние 30 дней. Затем запрос суммирует по счетчику ActionType с именем правила сокращения направлений атаки.

События сокращения направлений атаки, отображаемые на портале охоты, регулируются уникальными процессами, наблюдаемым каждый час. Время события сокращения направлений атаки — это первый раз, когда событие будет видно в течение этого часа.

DeviceEvents

| where Timestamp > ago(30d)

| where ActionType startswith "Asr"

| summarize EventCount=count() by ActionType

Выше показано, что для AsrLsassCredentialTheft было зарегистрировано 187 событий:

- 102 для заблокированных

- 85 для проверенных

- Два события для AsrOfficeChildProcess (1 для audited и 1 для block)

- Восемь событий для AsrPsexecWmiChildProcessAudited

Если вы хотите сосредоточиться на правиле AsrOfficeChildProcess и получить сведения о фактических участвующих файлах и процессах, измените фильтр для ActionType и замените строку сводных данных проекцией нужных полей (в данном случае это DeviceName, FileName, FolderPath и т. д.).

DeviceEvents

| where (Actiontype startswith "AsrOfficechild")

| extend RuleId=extractjson("$Ruleid", AdditionalFields, typeof(string))

| project DeviceName, FileName, FolderPath, ProcessCommandLine, InitiatingProcessFileName, InitiatingProcessCommandLine

Истинное преимущество расширенной охоты заключается в том, что вы можете формировать запросы по своему вкусу. Формируя запрос, вы можете увидеть точную историю происходящего независимо от того, хотите ли вы точно определить что-то на отдельном компьютере или извлечь аналитические сведения из всей среды.

Дополнительные сведения о параметрах охоты см. в разделе Demystifying attack surface reduction rules — Part 3.

Статьи в этой коллекции развертывания

Общие сведения о развертывании правил сокращения направлений атак

Планирование развертывания правил сокращения направлений атак

Проверка правил сокращения направлений атак

Включение правил сокращения направлений атак

Справочник по правилам сокращения направлений атак

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.