Эксплойты и наборы эксплойтов

Эксплойты используют уязвимости в программном обеспечении. Уязвимость похожа на дыру в программном обеспечении, которую вредоносные программы могут использовать, чтобы попасть на ваше устройство. Вредоносная программа использует эти уязвимости, чтобы обойти меры безопасности компьютера, чтобы заразить устройство.

Принцип работы эксплойтов и наборов эксплойтов

Эксплойты часто являются первой частью более крупной атаки. Хакеры проверяют устаревшие системы, содержащие критические уязвимости, которые затем используются путем развертывания целевых вредоносных программ. Эксплойты часто включают в себя код оболочки, который представляет собой небольшую полезные данные вредоносных программ, используемых для загрузки дополнительных вредоносных программ из сетей, контролируемых злоумышленником. Shellcode позволяет хакерам заражать устройства и проникать в организации.

Наборы эксплойтов — это более комплексные средства, содержащие коллекцию эксплойтов. Эти комплекты проверяют устройства на наличие различных уязвимостей программного обеспечения и при обнаружении развертывают дополнительные вредоносные программы для дальнейшего заражения устройства. В комплектах можно использовать эксплойты, предназначенные для различных программ, включая Adobe Flash Player, Adobe Reader, Internet Explorer, Oracle Java и Sun Java.

Наиболее распространенный метод, используемый злоумышленниками для распространения эксплойтов и наборов эксплойтов, — через веб-страницы, но эксплойты также могут поступать по электронной почте. Некоторые веб-сайты неосознанно и невольно размещают вредоносный код и эксплойты в своей рекламе.

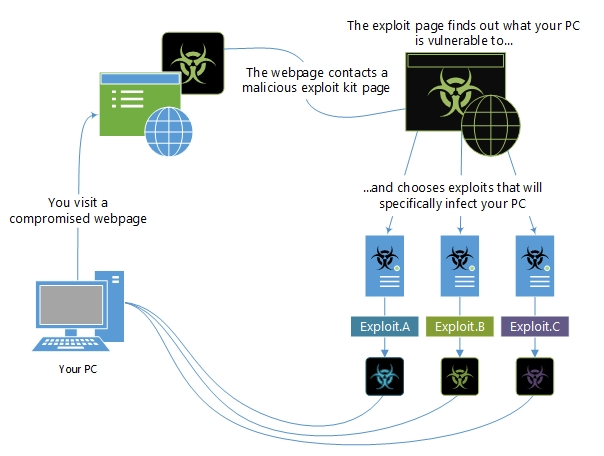

В приведенной ниже инфографике показано, как эксплойт-пакет может попытаться использовать устройство после посещения скомпрометированного веб-сайта.

Рис. 1. Пример использования комплектов

Известные угрозы используют наборы эксплойтов для распространения программ-шантажистов, включая JSSLoader. Субъект угроз, отслеживаемый корпорацией Майкрософт как Storm-0324 (DEV-0324), использует эту вредоносную программу для упрощения доступа для субъекта программы-шантажиста как услуги (RaaS) [Sangria Tempest](https://www.microsoft.com/en-us/security/blog/2022/05/09/ransomware-as-a-service-understanding-the-cybercrime-gig-economy-and-how-to-protect-yourself/#ELBRUS] (ELBRUS, Carbon Spider, FIN7).

Примеры наборов эксплойтов:

Дополнительные сведения об эксплойтах см. в этой записи блога о том, как разобрать пример двойного нулевого дня, обнаруженный в совместной охоте с ESET.

Как мы именуем эксплойты

Мы классифицируем эксплойты в нашей энциклопедии вредоносных программ по "платформе", на которую они нацелены. Например, Exploit:Java/CVE-2013-1489. — это эксплойт, предназначенный для уязвимости в Java.

Проект под названием "Распространенные уязвимости и уязвимости (CVE)" используется многими поставщиками программного обеспечения для обеспечения безопасности. Проект присваивает каждой уязвимости уникальный номер, например CVE-2016-0778. Часть "2016" относится к году обнаружения уязвимости. "0778" является уникальным идентификатором для этой конкретной уязвимости.

Дополнительные сведения см. на веб-сайте CVE.

Защита от эксплойтов

Лучшая защита от эксплойтов — поддерживать актуальность программного обеспечения организации. Поставщики программного обеспечения предоставляют обновления для многих известных уязвимостей, поэтому убедитесь, что эти обновления применяются ко всем устройствам.

Дополнительные общие советы см. в статье Предотвращение заражения вредоносными программами.